Rychlý start: Připojení prostředí Azure DevOps do Microsoft Defenderu pro cloud

V tomto rychlém startu se dozvíte, jak připojit organizace Azure DevOps na stránce Nastavení prostředí v Programu Microsoft Defender pro cloud. Tato stránka poskytuje jednoduché prostředí pro onboarding pro automatickou konfiguraci úložišť Azure DevOps.

Propojením organizací Azure DevOps s defenderem pro cloud rozšiřujete možnosti zabezpečení Defenderu for Cloud na prostředky Azure DevOps. Patří k nim:

Základní funkce správy stavu zabezpečení cloudu (CSPM): Stav zabezpečení Azure DevOps můžete posoudit prostřednictvím doporučení zabezpečení specifických pro Azure DevOps. Můžete se také dozvědět o všech doporučeních pro prostředky DevOps .

Funkce CSPM v programu Defender: Zákazníci programu Defender CSPM obdrží kód do cloudových kontextových cest útoku, posouzení rizik a přehledů pro identifikaci nejdůležitějších slabých míst, které útočníci můžou použít k narušení jejich prostředí. Připojení úložiště Azure DevOps umožňuje kontextovat zjištění zabezpečení DevOps s vašimi cloudovými úlohami a identifikovat původ a vývojáře pro včasné nápravy. Další informace najdete v tématu Identifikace a analýza rizik v celém prostředí.

Rozhraní API volá, že Defender pro cloud provádí počítání do globálního limitu spotřeby Azure DevOps. Další informace najdete v běžných dotazech k zabezpečení DevOps v defenderu pro cloud.

Požadavky

K dokončení tohoto rychlého startu je potřeba:

- Účet Azure s onboardedem Defenderu pro Cloud. Pokud ještě nemáte účet Azure, vytvořte si ho zdarma.

Dostupnost

| Aspekt | Detaily |

|---|---|

| Stav vydání: | Obecná dostupnost. |

| Ceny: | Ceny najdete na stránce s cenami Defenderu pro cloud. |

| Požadovaná oprávnění: | Účet Správa istrator s oprávněními pro přihlášení k webu Azure Portal. Přispěvatel pro vytvoření konektoru v předplatném Azure Kolekce projektů Správa istrator v organizaci Azure DevOps. Úroveň přístupu k základním nebo základním nebo testovacím plánům v organizaci Azure DevOps Ujistěte se, že máte oprávnění kolekce projektů Správa istrator a úroveň základního přístupu pro všechny organizace Azure DevOps, které chcete připojit. Úroveň přístupu účastníků není dostatečná. Přístup k aplikacím třetích stran prostřednictvím OAuth, který musí být nastavený na On organizaci Azure DevOps. Přečtěte si další informace o OAuth a o tom, jak ho povolit ve vašich organizacích. |

| Oblasti a dostupnost: | Informace o podpoře a dostupnosti funkcí najdete v části Podpora a požadavky oblasti. |

| Mraky: |  Obchodní Obchodní  National (Azure Government, Microsoft Azure provozovaný společností 21Vianet) National (Azure Government, Microsoft Azure provozovaný společností 21Vianet) |

Poznámka:

Roli Čtenář zabezpečení je možné použít v oboru konektoru Resource Group/Azure DevOps, aby se zabránilo nastavení vysoce privilegovaných oprávnění na úrovni předplatného pro přístup ke čtení posouzení stavu zabezpečení DevOps.

Připojení vaší organizaci Azure DevOps

Poznámka:

Po připojení Azure DevOps ke cloudu se rozšíření Microsoft Defender for DevOps Container Mapping automaticky nasdílí a nainstaluje ve všech připojených organizacích Azure DevOps. Toto rozšíření umožňuje defenderu pro cloud extrahovat metadata z kanálů, jako je ID a název digest kontejneru. Tato metadata slouží k propojení entit DevOps s jejich souvisejícími cloudovými prostředky. Přečtěte si další informace o mapování kontejnerů.

Připojení organizace Azure DevOps k Defenderu pro cloud pomocí nativního konektoru:

Přihlaste se k portálu Azure.

Přejděte do Microsoft Defenderu pro nastavení cloudového>prostředí.

Vyberte Přidat prostředí.

Vyberte Azure DevOps.

Zadejte název, předplatné, skupinu prostředků a oblast.

Předplatné je umístění, kde Microsoft Defender for Cloud vytváří a ukládá připojení Azure DevOps.

Vyberte Další: Konfigurovat přístup.

Vyberte Autorizovat. Ujistěte se, že autorizujete správného tenanta Azure pomocí rozevírací nabídky v Azure DevOps a ověřením, že jste ve správném tenantovi Azure v Defenderu pro cloud.

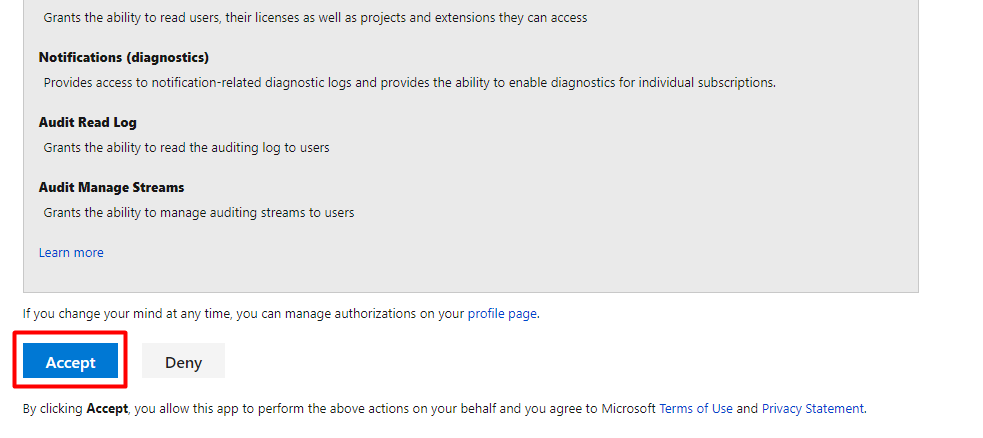

V místním dialogovém okně si přečtěte seznam žádostí o oprávnění a pak vyberte Přijmout.

V případě organizací vyberte jednu z následujících možností:

- Výběrem všech existujících organizací můžete automaticky zjišťovat všechny projekty a úložiště v organizacích, ve kterých momentálně používáte kolekci projektů Správa istrator.

- Výběrem všech existujících a budoucích organizací můžete automaticky zjišťovat všechny projekty a úložiště ve všech aktuálních a budoucích organizacích, ve kterých jste kolekcí projektů Správa istratorem.

Poznámka:

Přístup k aplikacím třetích stran přes OAuth musí být pro každou organizaci Azure DevOps nastavený na

Onzapnutý. Přečtěte si další informace o OAuth a o tom, jak ho povolit ve vašich organizacích.Vzhledem k tomu, že se úložiště Azure DevOps nasazují bez dalších poplatků, použije se automatická konfigurace v celé organizaci, aby se zajistilo, že Defender for Cloud dokáže komplexně posoudit stav zabezpečení a reagovat na bezpečnostní hrozby v celém ekosystému DevOps. Organizace je možné později přidat a odebrat ručně prostřednictvím nastavení prostředí Microsoft Defender for Cloud>Environment.

Vyberte Další: Zkontrolovat a vygenerovat.

Zkontrolujte informace a pak vyberte Vytvořit.

Poznámka:

Aby se zajistily správné funkce pokročilých funkcí stavu DevOps v Defenderu pro cloud, můžete do tenanta Azure, ve kterém vytváříte konektor, připojit pouze jednu instanci organizace Azure DevOps.

Po úspěšném nasazení budou prostředky DevOps (např. úložiště, buildy) k dispozici na stránkách zabezpečení Inventory a DevOps. Zobrazení prostředků může trvat až 8 hodin. Doporučení ke kontrole zabezpečení můžou vyžadovat další krok ke konfiguraci kanálů. Intervaly aktualizace pro zjištění zabezpečení se liší podle doporučení a podrobností najdete na stránce Doporučení.