Monitorování hrozeb OT v podnikových socs

Vzhledem k tomu, že důležitější obchodní odvětví transformují své systémy OT na digitální IT infrastruktury, týmy a hlavní pracovníci pro zabezpečení informací (CISO) stále více zodpovídají za hrozby ze sítí OT.

Spolu s novými povinnostmi se týmy SOC zabývají novými výzvami, mezi které patří:

Nedostatek odborných znalostí a znalostí o OT v rámci aktuálních týmů SOC týkajících se výstrah OT, průmyslových zařízení, protokolů a chování sítě To často znamená vágní nebo minimalizované pochopení incidentů OT a jejich obchodního dopadu.

Siloed or neefektivní komunikace a procesy mezi organizacemi OT a SOC.

Omezené technologie a nástroje, jako je nedostatek viditelnosti nebo automatizovaná náprava zabezpečení sítí OT. Potřebujete vyhodnotit a propojit informace mezi zdroji dat pro sítě OT a integrace se stávajícími řešeními SOC můžou být nákladná.

Bez dat OT, kontextu a integrace s existujícími nástroji a pracovními postupy SOC se ale zabezpečení OT a provozní hrozby můžou zpracovávat nesprávně nebo dokonce nemusí být nepovšimnuty.

Integrace Defenderu pro IoT a Microsoft Sentinel

Microsoft Sentinel je škálovatelná cloudová služba pro správu událostí zabezpečení (SIEM) pro automatickou orchestraci zabezpečení (SOAR). Týmy SOC můžou využívat integraci mezi Microsoft Defenderem pro IoT a Microsoft Sentinelem ke shromažďování dat napříč sítěmi, zjišťování a vyšetřování hrozeb a reakci na incidenty.

V Microsoft Sentinelu přináší datový konektor Defender for IoT předem připravený obsah zabezpečení týmům SOC, který jim pomáhá zobrazovat, analyzovat a reagovat na výstrahy zabezpečení OT a porozumět vygenerovaným incidentům v širším obsahu organizačních hrozeb.

Nainstalujte samotný datový konektor Defender for IoT, abyste mohli streamovat upozornění sítě OT do Microsoft Sentinelu. Pak také nainstalujte řešení Microsoft Defender for IoT pro extra hodnotu analytických pravidel specifických pro IoT/OT, sešitů a playbooků SOAR a také mapování incidentů na MITRE ATT&CK pro techniky ICS.

Integrace Defenderu pro IoT se službou Microsoft Sentinel vám také pomůže ingestovat další data z dalších partnerských integrací Microsoft Sentinelu. Další informace najdete v tématu Integrace s Microsoftem a partnerskými službami.

Poznámka:

Některé funkce služby Microsoft Sentinel můžou mít poplatek. Další informace najdete v tématu Plánování nákladů a vysvětlení cen a fakturace služby Microsoft Sentinel.

Integrované zjišťování a odezva

Následující tabulka ukazuje, jak tým OT na straně Defenderu pro IoT i tým SOC na straně Microsoft Sentinelu dokáže rychle detekovat hrozby na celou časovou osu útoku a reagovat na ně.

| Microsoft Sentinel | Krok | Defender pro IoT |

|---|---|---|

| Aktivované upozornění OT | Výstrahy OT s vysokou spolehlivostí, které využívají skupinu výzkumu zabezpečení v programu Defender for IoT oddíl 52 , se aktivují na základě přijatých dat do Defenderu pro IoT. | |

| Analytická pravidla automaticky otevírají incidenty pouze pro relevantní případy použití, aby se zabránilo únavě upozornění OT. | Vytvoření incidentu OT | |

| Týmy SOC mapují obchodní dopad, včetně dat o webu, řádku, ohrožených prostředcích a vlastníkůch OT. | Mapování obchodních dopadů incidentů OT | |

| Týmy SOC přesunou incident na aktivní a začnou prošetřovat, používat síťová připojení a události, sešity a stránku entity zařízení OT. | Vyšetřování incidentů OT | Výstrahy se přesouvají do aktivního a týmy OT prošetřují pomocí dat PCAP, podrobných sestav a dalších podrobností o zařízeních. |

| Týmy SOC reagují pomocí playbooků OT a poznámkových bloků | Reakce na incidenty OT | Týmy OT buď potlačí upozornění, nebo se ho naučí příště podle potřeby. |

| Po zmírnění hrozby týmy SOC incident zavře | Uzavření incidentu OT | Jakmile se hrozba zmírní, týmy OT výstrahu zavře |

Synchronizace stavu upozornění

Změny stavu upozornění se synchronizují jenom z Microsoft Sentinelu do Defenderu pro IoT, a ne z Defenderu pro IoT do Microsoft Sentinelu.

Pokud integrujete Defender for IoT s Microsoft Sentinelem, doporučujeme spravovat stavy výstrah společně se souvisejícími incidenty v Microsoft Sentinelu.

Incidenty Microsoft Sentinelu pro Defender for IoT

Po nakonfigurování datového konektoru Defenderu pro IoT a streamování dat upozornění IoT/OT do Microsoft Sentinelu použijte jednu z následujících metod k vytvoření incidentů na základě těchto upozornění:

| metoda | Popis |

|---|---|

| Použití výchozího pravidla datového konektoru | Použijte výchozí možnost Vytvořit incidenty na základě všech výstrah generovaných v Programu Microsoft Defender pro analytické pravidlo IOT poskytovaného datovým konektorem. Toto pravidlo vytvoří v Microsoft Sentinelu samostatný incident pro každou výstrahu streamovanou z Defenderu pro IoT. |

| Použití předefinovaných pravidel řešení | Povolte některá nebo všechna předefinovaná analytická pravidla poskytovaná řešením Microsoft Defender for IoT . Tato analytická pravidla pomáhají snížit únavu výstrah tím, že vytváří incidenty pouze v konkrétních situacích. Můžete se například rozhodnout vytvořit incidenty pro nadměrné pokusy o přihlášení, ale pro více kontrol zjištěných v síti. |

| Vytvoření vlastních pravidel | Vytvořte vlastní analytická pravidla pro vytváření incidentů pouze na základě vašich konkrétních potřeb. Předefinovaná analytická pravidla můžete použít jako výchozí bod nebo můžete vytvářet úplně od začátku pravidla. Přidejte následující filtr, který zabrání duplicitním incidentům pro stejné ID výstrahy: | where TimeGenerated <= ProcessingEndTime + 60m |

Bez ohledu na metodu, kterou se rozhodnete vytvořit výstrahy, by se pro každé ID výstrahy Defenderu pro IoT měl vytvořit pouze jeden incident.

Sešity Microsoft Sentinelu pro Defender for IoT

Pokud chcete vizualizovat a monitorovat data Defenderu for IoT, použijte sešity nasazené do pracovního prostoru Microsoft Sentinelu jako součást řešení Microsoft Defender for IoT .

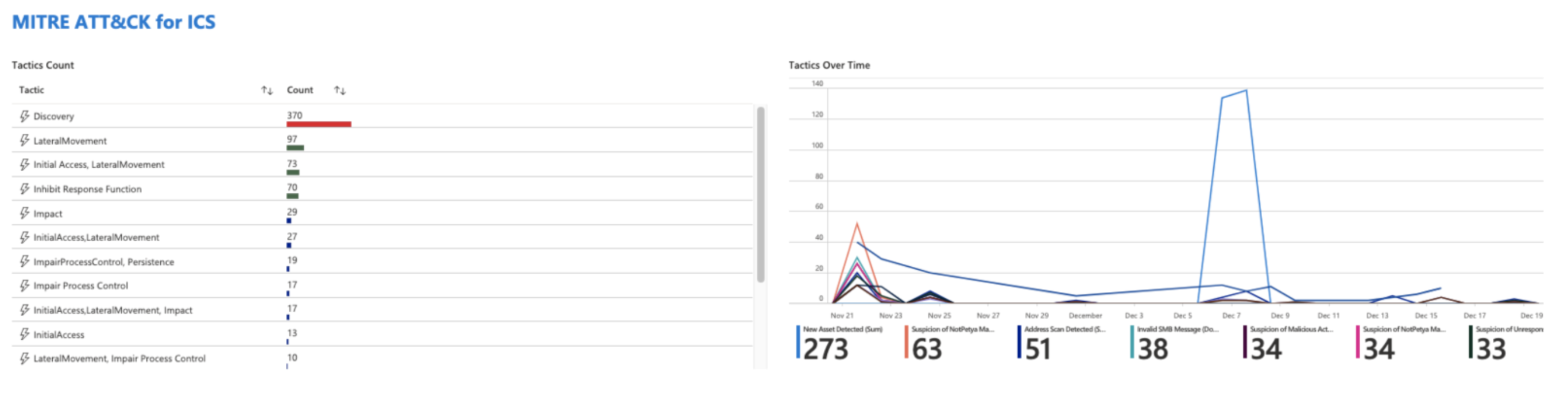

Sešity Defenderu pro IoT poskytují prošetření entit OT na základě otevřených incidentů, oznámení výstrah a aktivit pro prostředky OT. Poskytují také prostředí proaktivního vyhledávání v rámci MITRE ATT&CK® pro ICS a jsou navržené tak, aby analytikům, technikům zabezpečení a MSSP umožnili získat přehled o stavu zabezpečení OT.

Sešity můžou zobrazovat výstrahy podle typu, závažnosti, typu zařízení OT nebo dodavatele nebo výstrah v průběhu času. Sešity také ukazují výsledek mapování výstrah na MITRE ATT&CK pro taktiku ICS a rozdělení taktik podle počtu a časového období. Příklad:

Playbooky SOAR pro Defender for IoT

Playbooky jsou kolekce automatizovaných nápravných akcí, které je možné spouštět z Microsoft Sentinelu jako rutinu. Playbook může pomoct automatizovat a orchestrovat reakci na hrozby. Můžete ho spustit ručně nebo nastavit tak, aby se spouštěla automaticky v reakci na konkrétní výstrahy nebo incidenty, když je aktivuje analytické pravidlo nebo pravidlo automatizace.

Například pomocí playbooků SOAR můžete:

Otevření lístku prostředku v ServiceNow při zjištění nového prostředku, jako je například nová technická pracovní stanice. Toto upozornění může být neoprávněné zařízení, které může nežádoucí osoba použít k přeprogramování počítačů.

Odešlete e-mail relevantním zúčastněným stranám, když se zjistí podezřelá aktivita, například neplánované přeprogramování PLC. E-mail může být odeslán pracovníkům OT, jako je řídicí technik zodpovědný na související výrobní lince.

Porovnání událostí, výstrah a incidentů Defenderu pro IoT

Tato část vysvětluje rozdíly mezi událostmi, výstrahami a incidenty Defenderu pro IoT v Microsoft Sentinelu. Pomocí uvedených dotazů můžete zobrazit úplný seznam aktuálních událostí, výstrah a incidentů pro vaše sítě OT.

V Microsoft Sentinelu se obvykle zobrazuje více událostí Defenderu pro IoT než upozornění a více výstrah Defenderu pro IoT než incidenty.

Události Defenderu pro IoT v Microsoft Sentinelu

Každý protokol upozornění, který streamuje do Microsoft Sentinelu z Defenderu pro IoT, je událost. Pokud protokol upozornění odráží nové nebo aktualizované upozornění v defenderu pro IoT, přidá se do tabulky SecurityAlert nový záznam.

Pokud chcete zobrazit všechny události Defenderu pro IoT v Microsoft Sentinelu , spusťte v tabulce SecurityAlert následující dotaz:

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Výstrahy Defenderu pro IoT v Microsoft Sentinelu

Microsoft Sentinel vytváří výstrahy na základě vašich aktuálních analytických pravidel a protokolů výstrah uvedených v tabulce SecurityAlert . Pokud nemáte žádná aktivní analytická pravidla pro Defender for IoT, Microsoft Sentinel považuje každý protokol upozornění za událost.

Pokud chcete zobrazit výstrahy v Microsoft Sentinelu, spusťte v tabulce SecurityAlert následující dotaz:

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

Po instalaci řešení Microsoft Defender for IoT a nasazení playbooku AD4IoT-AutoAlertStatusSync se změny stavu výstrah synchronizují z Microsoft Sentinelu do Defenderu pro IoT. Změny stavu upozornění se nesynchronují z Defenderu pro IoT do Microsoft Sentinelu.

Důležité

Doporučujeme spravovat stavy výstrah společně se souvisejícími incidenty v Microsoft Sentinelu. Další informace najdete v tématu Práce s úlohami incidentů v Microsoft Sentinelu.

Incidenty Defenderu pro IoT v Microsoft Sentinelu

Microsoft Sentinel vytváří incidenty na základě vašich analytických pravidel. Můžete mít několik výstrah seskupených ve stejném incidentu nebo můžete mít nakonfigurovaná analytická pravidla, která nevytvoří incidenty pro konkrétní typy výstrah.

Pokud chcete zobrazit incidenty v Microsoft Sentinelu, spusťte následující dotaz:

SecurityIncident

Další kroky

Další informace naleznete v tématu:

- Integrace s Microsoftem a partnerskými službami

- Kurz: Připojení Microsoft Defenderu pro IoT s Microsoft Sentinelem

- Detekce předdefinovaných hrozeb pomocí defenderu pro data IoT

- Vytváření vlastních analytických pravidel pro detekci hrozeb

- Kurz: Použití playbooků s pravidly automatizace v Microsoft Sentinelu