Začínáme s oprávněními a přístupem

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

V tomto článku se dozvíte, jak spravovat úrovně přístupu a oprávnění prostřednictvím dědičnosti, skupin zabezpečení, rolí a dalších informací v Azure DevOps. Začněte pochopením následujících klíčových konceptů.

-

- Všichni uživatelé přidaní do Azure DevOps se přidají do jedné nebo více výchozích skupin zabezpečení.

- Skupiny zabezpečení mají přiřazená oprávnění, která umožňují povolit nebo odepřít přístup k funkci nebo úloze.

- Členové skupiny zabezpečení dědí oprávnění přiřazená skupině.

- Oprávnění jsou definována na různých úrovních: organizace/kolekce, projekt nebo objekt.

- Další oprávnění se spravují prostřednictvím přiřazení na základě rolí, jako je správce týmu, správa rozšíření a různé role prostředků kanálu.

- Správa istrátory mohou definovat vlastní skupiny zabezpečení pro správu oprávnění pro různé funkční oblasti.

-

- Všichni uživatelé přidaní do Azure DevOps se přiřazují k úrovni přístupu, která uděluje nebo omezuje přístup k vybraným funkcím webového portálu.

- Existují tři hlavní úrovně přístupu: Účastník, Basic a Basic + Test Plans.

- Přístup účastníků poskytuje bezplatný přístup k neomezenému počtu uživatelů k omezené sadě funkcí. Další informace najdete ve stručné referenční příručce k přístupu pro účastníka.

- Informace o funkcích Preview:

- Jak jsou zavedeny nové funkce, můžou je uživatelé povolit nebo zakázat prostřednictvím funkcí ve verzi Preview, aby k nim mohli získat přístup.

- Malá podmnožina nových funkcí se spravuje na úrovni organizace a je povolená nebo zakázaná vlastníky organizace.

Většina uživatelů Azure DevOps se například přidá do skupiny zabezpečení Přispěvatelé a udělí základní úroveň přístupu. Skupina Přispěvatelé poskytuje přístup pro čtení a zápis k úložištím, sledování práce, kanálům a dalším funkcím. Základní přístup poskytuje přístup ke všem funkcím a úlohám pro používání Azure Boards, Azure Repos, Azure Pipelines a Azure Artifacts. Uživatelům, kteří vyžadují přístup ke správě plánů Azure Test, musí mít udělený základní + testovací plány nebo rozšířený přístup.

Správci by měli být přidáni do skupiny Správci kolekce projektů nebo Správci projektu. Správa istrátory spravují skupiny zabezpečení a oprávnění z webového portálu, především z Nastavení projektu. Přispěvatelé spravují oprávnění pro objekty, které vytvářejí z webového portálu.

Přehled výchozích oprávnění najdete v stručné referenční dokumentaci k výchozím oprávněním.

Skupiny zabezpečení a členství

Při vytváření organizace, kolekce nebo projektu vytvoří Azure DevOps sadu výchozích skupin zabezpečení, které mají automaticky přiřazená výchozí oprávnění. Další skupiny zabezpečení jsou definovány pomocí následujících akcí:

- Při vytváření vlastních skupin zabezpečení na následujících úrovních:

- Úroveň projektu

- Úroveň organizace nebo kolekce

- Úroveň serveru (pouze místní)

- Když přidáte tým, vytvoří se skupina zabezpečení týmu.

Nemůžete vytvořit skupinu zabezpečení na úrovni objektu, ale vlastní skupinu můžete přiřadit k úrovni objektu a přiřadit k této úrovni oprávnění. Další informace naleznete v tématu Nastavení oprávnění na úrovni objektu.

Výchozí skupiny zabezpečení

Pro každý projekt a organizaci jsou ve výchozím nastavení definovány následující skupiny zabezpečení. Obvykle přidáte uživatele nebo skupiny do skupin Čtenáři, Přispěvatelé nebo Project Správa istrátory.

| Projekt | Organizace nebo kolekce |

|---|---|

| - Sestavení Správa istrátory -Přispěvatelů – Projektové Správa istrátory - Platné uživatele projektu -Čtenáři – Vydání Správa istrátory - TeamName TeamName Team |

- Kolekce projektů Správa istrátory – Sestavení kolekce projektů Správa istrátory – Účty služby sestavení kolekce projektů – Účty služby proxy kolekce projektů – Účty služby Kolekce projektů – Účty testovací služby kolekce projektů - Kolekce projektů – Platné uživatele – Uživatelé s vymezeným projektem - Skupina služeb zabezpečení |

Popis každé z těchto skupin najdete v tématu Skupiny zabezpečení, účty služeb a oprávnění. Výchozí přiřazení oprávnění pro nejběžnější výchozí skupiny zabezpečení najdete v tématu Výchozí oprávnění a přístup.

Pro každý projekt a kolekci projektů jsou ve výchozím nastavení definovány následující skupiny zabezpečení. Obvykle přidáte uživatele nebo skupiny do skupin Čtenáři, Přispěvatelé nebo Project Správa istrátory.

Následující seznam uvádí nejnovější skupiny definované pro TFS 2017 a novější verze. U starších verzí Azure DevOps se seznam může lišit. Přidejte jenom účty služeb do skupin účtů služby Azure DevOps. Informace o platných skupinách uživatelů najdete v části Platné skupiny uživatelů dále v tomto článku.

| Úroveň projektu | Úroveň kolekce |

|---|---|

| - Sestavení Správa istrátory -Přispěvatelů – Projektové Správa istrátory - Platné uživatele projektu -Čtenáři – Vydání Správa istrátory - TeamName TeamName Team |

- Kolekce projektů Správa istrátory – Sestavení kolekce projektů Správa istrátory – Účty služby sestavení kolekce projektů – Účty služby proxy kolekce projektů – Účty služby Kolekce projektů – Účty testovací služby kolekce projektů - Kolekce projektů – Platné uživatele - Skupina služeb zabezpečení |

Pro uživatele, kteří mají za úkol spravovat funkce na úrovni projektu , jako jsou týmy, cesty oblastí a iterace, úložiště, háky služeb a koncové body služby, je přidejte do skupiny Project Správa istrators. Pro uživatele, kteří mají za úkol spravovat funkce na úrovni organizace nebo kolekce, jako jsou projekty, zásady, procesy, zásady uchovávání informací, agent a fondy nasazení a rozšíření, je přidejte do skupiny Kolekce projektů Správa istrátory. Další informace najdete v tématu O nastavení na úrovni uživatele, týmu, projektu a organizace.

Popis jednotlivých skupin a jednotlivých oprávnění najdete v tématu Odkazy na Oprávnění a skupiny, Skupiny.

Správa na úrovni členství, oprávnění a přístupu

Azure DevOps řídí přístup prostřednictvím těchto tří vzájemně propojených funkčních oblastí:

Správa členství podporuje přidávání jednotlivých uživatelských účtů a skupin do výchozích skupin zabezpečení. Každé výchozí skupině je přidružená sada výchozích oprávnění. Všichni uživatelé přidaní do jakékoli skupiny zabezpečení se přidají do skupiny Platné uživatele. Platným uživatelem je ten, kdo se může připojit k projektu, kolekci nebo organizaci.

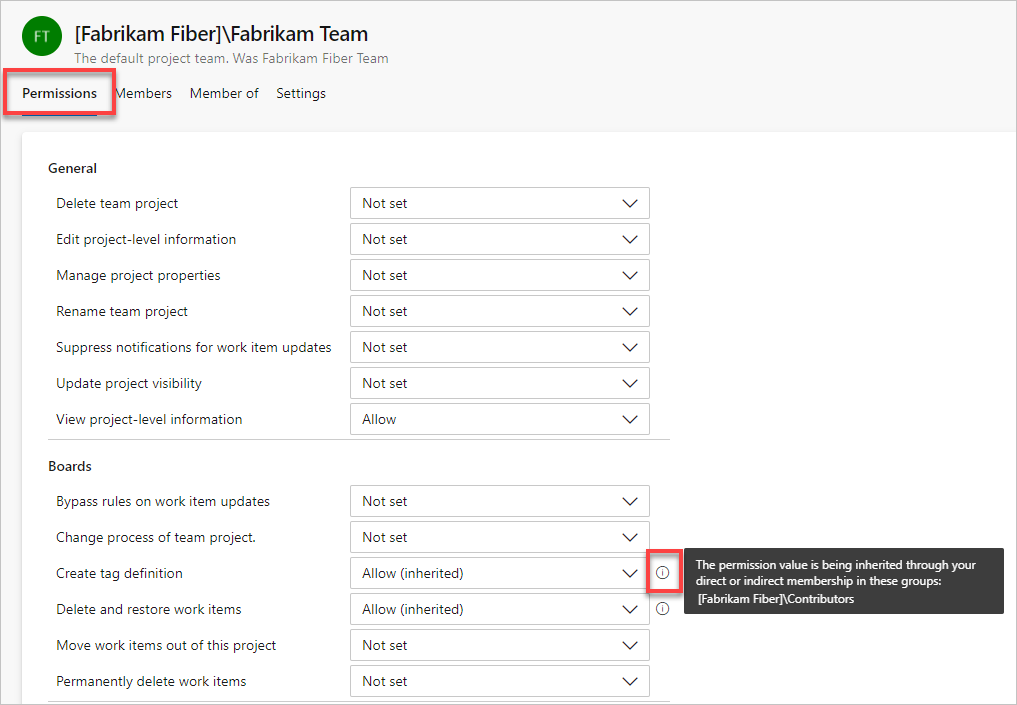

Správa oprávnění řídí přístup ke konkrétním funkčním úlohám na různých úrovních systému. Oprávnění na úrovni objektu nastavují oprávnění pro soubor, složku, kanál sestavení nebo sdílený dotaz. Nastavení oprávnění odpovídají nastavení povolit, odepřít, zděděné povolení, zděděné odepření, povolení systému, odepření systému a nenastavené. Další informace najdete v tématu Dědičnost oprávnění a skupiny zabezpečení dále v tomto článku.

Řízení na úrovni přístupu řídí přístup k funkcím webového portálu. Na základě toho, co se koupilo pro uživatele, nastavily správci úroveň přístupu uživatele na úroveň přístupu účastníka, úrovně Basic, Basic + Test nebo Visual Studio Enterprise (dříve Upřesnit).

Každá funkční oblast používá skupiny zabezpečení ke zjednodušení správy v rámci nasazení. Uživatele a skupiny můžete přidávat prostřednictvím kontextu správy webu. Oprávnění se automaticky nastaví na základě skupiny zabezpečení, do které přidáváte uživatele. Nebo oprávnění získáte na základě objektu, projektu, kolekce nebo úrovně serveru, do kterého přidáváte skupiny.

Členové skupiny zabezpečení můžou být kombinací uživatelů, jiných skupin a skupin Microsoft Entra.

Členy skupiny zabezpečení můžou být kombinací uživatelů, jiných skupin a skupin služby Active Directory nebo pracovní skupiny.

Ke správě uživatelů můžete vytvořit místní skupiny nebo skupiny služby Active Directory (AD).

Skupiny zabezpečení Služby Active Directory a Microsoft Entra

Skupiny zabezpečení můžete naplnit přidáním jednotlivých uživatelů. Pro usnadnění správy je ale jednodušší, pokud tyto skupiny naplníte pomocí ID Microsoft Entra pro Azure DevOps Services a Active Directory (AD) nebo skupiny uživatelů Windows pro Azure DevOps Server. Tato metoda umožňuje efektivněji spravovat členství ve skupinách a oprávnění na více počítačích.

Pokud potřebujete spravovat jenom malou sadu uživatelů, můžete tento krok přeskočit. Pokud však předpokládáte, že vaše organizace může růst, můžete chtít nastavit Active Directory nebo Microsoft Entra ID. Pokud také plánujete platit za další služby, musíte nastavit ID Microsoft Entra pro použití s Azure DevOps pro podporu fakturace.

Poznámka:

Bez ID Microsoft Entra se všichni uživatelé Azure DevOps musí přihlásit pomocí účtů Microsoft a musíte spravovat přístup k účtu podle jednotlivých uživatelských účtů. I když spravujete přístup k účtu pomocí účtů Microsoft, musíte pro správu fakturace nastavit předplatné Azure.

Pokud chcete nastavit ID Microsoft Entra pro použití s Azure DevOps Services, přečtěte si Připojení vaší organizaci na Microsoft Entra ID.

Když je vaše organizace připojená k Microsoft Entra ID, existuje mnoho zásad organizace, které můžete povolit nebo zakázat pro zabezpečení vaší organizace. Další informace najdete v tématu o zabezpečení, ověřování a autorizaci, zásadách zabezpečení.

Pokud chcete spravovat přístup organizace pomocí ID Microsoft Entra, přečtěte si následující články:

- Přidání nebo odstranění uživatelů pomocí Microsoft Entra ID

- Řešení potíží s přístupem pomocí Microsoft Entra ID

Azure DevOps zaregistruje změny provedené ve skupině Microsoft Entra do hodiny od této změny v ID Microsoft Entra. Všechna oprávnění zděděná prostřednictvím členství ve skupině se aktualizují. Pokud chcete aktualizovat členství Microsoft Entra a zděděná oprávnění v Azure DevOps, odhlaste se a pak se znovu přihlaste nebo aktivujte aktualizaci, aby se znovu zhodnotila vaše oprávnění.

Pokud chcete nastavit Active Directory pro použití s Azure DevOps Serverem, přečtěte si následující články:

- Instalace služeb Doména služby Active Directory (úroveň 100)

- začínáme se službami Doména služby Active Directory.

Před instalací Azure DevOps Serveru nainstalujte Službu Active Directory.

Platné skupiny uživatelů

Když přidáte účty uživatelů přímo do skupiny zabezpečení, automaticky se přidají do jedné z platných skupin uživatelů.

- Platné uživatele kolekce projektů: Všichni členové přidaní do skupiny na úrovni organizace.

- Platné uživatele projektu: Všichni členové přidaní do skupiny na úrovni projektu.

- Platné uživatele Serveru\Azure DevOps: Všichni členové přidaní do skupin na úrovni serveru.

- ProjectCollectionName\Project Collection Valid Users: Všichni členové přidaní do skupin na úrovni kolekce.

- ProjectName\Project Valid Users: Všichni členové přidaní do skupin na úrovni projektu.

Výchozí oprávnění přiřazená těmto skupinám jsou primárně omezena na přístup pro čtení, jako jsou zobrazení prostředků sestavení, zobrazení informací na úrovni projektu a zobrazení informací na úrovni kolekce.

Všichni uživatelé, které přidáte do jednoho projektu, můžou zobrazit objekty v jiných projektech v rámci kolekce. Pokud potřebujete omezit přístup k zobrazení, můžete nastavit omezení prostřednictvím uzlu cesty oblasti.

Pokud odeberete nebo odepřete oprávnění Zobrazit informace na úrovni instance pro některou ze skupin Valid Users, nebudou mít žádní členové skupiny přístup k projektu, kolekci nebo nasazení v závislosti na nastavené skupině.

Skupina Uživatelé s oborem projektu

Ve výchozím nastavení můžou uživatelé přidaní do organizace zobrazit všechny informace a nastavení organizace a projektu. Mezi tato nastavení patří seznam uživatelů, seznam projektů, podrobnosti o fakturaci, data o využití a další, ke kterým se přistupuje prostřednictvím nastavení organizace.

Důležité

- Omezené funkce viditelnosti popsané v této části se vztahují pouze na interakce prostřednictvím webového portálu. Pomocí rozhraní REST API nebo

azure devopspříkazů rozhraní příkazového řádku můžou členové projektu přistupovat k omezeným datům. - Uživatelé typu host, kteří jsou členy omezené skupiny s výchozím přístupem v Microsoft Entra ID, nemůžou vyhledávat uživatele s výběrem osob. Když je funkce Preview pro organizaci vypnutá nebo když uživatelé typu host nejsou členy omezené skupiny, můžou uživatelé typu host prohledávat všechny uživatele Microsoft Entra podle očekávání.

Pokud chcete omezit vybrané uživatele, jako jsou účastníci, uživatelé typu host Microsoft Entra nebo členové konkrétní skupiny zabezpečení, můžete povolit funkci Omezit viditelnost uživatelů a spolupráci na konkrétní projekty ve verzi Preview pro organizaci. Po povolení mají všichni uživatelé nebo skupina přidaní do skupiny Uživatelé s oborem projektu omezený přístup na stránky nastavení organizace s výjimkou přehledu a projektů a jsou omezeni na přístup jenom k projektům, do kterých byly přidány.

Upozorňující

Pokud je pro organizaci povolená funkce Omezit viditelnost uživatelů a spolupráci na konkrétní projekty ve verzi Preview, nemůžou uživatelé v oboru projektu vyhledávat uživatele, kteří byli do organizace přidáni prostřednictvím členství ve skupině Microsoft Entra, a ne prostřednictvím explicitní pozvánky uživatele. Jedná se o neočekávané chování a pracuje se na řešení. Pokud chcete tento problém vyřešit sami, zakažte funkci Omezit viditelnost a spolupráci uživatelů na konkrétní projekty ve verzi Preview pro organizaci.

Další informace najdete v tématu Správa funkcí ve verzi Preview.

Poznámka:

Skupiny zabezpečení patří do úrovně organizace, i když přistupují jenom ke konkrétnímu projektu. Některé skupiny můžou být na webovém portálu skryté v závislosti na uživatelských oprávněních. Všechny názvy skupin v organizaci najdete pomocí nástroje azure devops CLI nebo našich rozhraní REST API. Další informace najdete v tématu Přidání a správa skupin zabezpečení.

Poznámka:

Skupiny zabezpečení patří do úrovně kolekce, i když přistupují pouze ke konkrétnímu projektu. Některé skupiny můžou být na webovém portálu skryté v závislosti na uživatelských oprávněních. Všechny názvy skupin v organizaci najdete pomocí nástroje azure devops CLI nebo našich rozhraní REST API. Další informace najdete v tématu Přidání a správa skupin zabezpečení.

Poznámka:

Skupiny zabezpečení patří do úrovně kolekce, i když přistupují pouze ke konkrétnímu projektu. Některé skupiny můžou být na webovém portálu skryté v závislosti na uživatelských oprávněních. Pomocí rozhraní REST API však můžete zjistit názvy všech skupin v organizaci. Další informace najdete v tématu Přidání a správa skupin zabezpečení.

Úrovně přístupu

Úrovně přístupu určují, které funkce jsou viditelné uživatelům na webovém portálu. Přístup závisí na uživatelských licencích.

Pokud chcete uživateli udělit přístup k agilní správě portfolia nebo funkcím správy testovacích případů, změňte úrovně přístupu, ne oprávnění.

Nastavení úrovně přístupu pro uživatele nebo skupiny neposkytuje přístup k projektu nebo webovému portálu. K projektu a webovému portálu se můžou připojit jenom uživatelé nebo skupiny přidané do týmu nebo skupiny zabezpečení. Ujistěte se, že uživatelé mají oprávnění i úroveň přístupu, kterou potřebují. Uděláte to tak, že zajistíte, že jsou přidaní do projektu nebo týmu.

Oprávnění

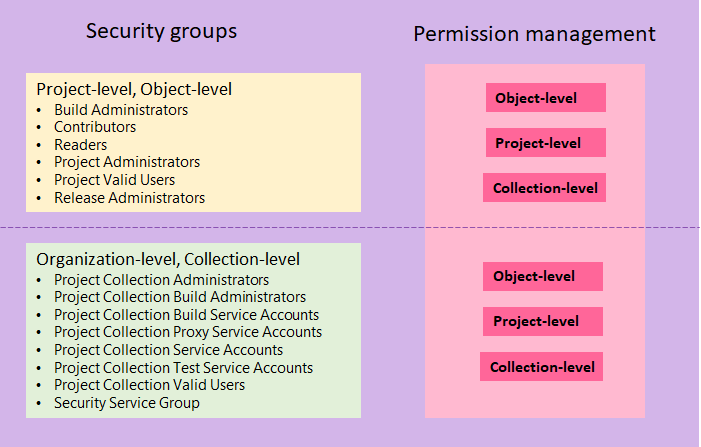

Jak je znázorněno na následujícím obrázku, můžete skupiny zabezpečení definované na úrovni projektu a kolekce přiřadit oprávněním přiřazeným na úrovni objektu, projektu a organizace.

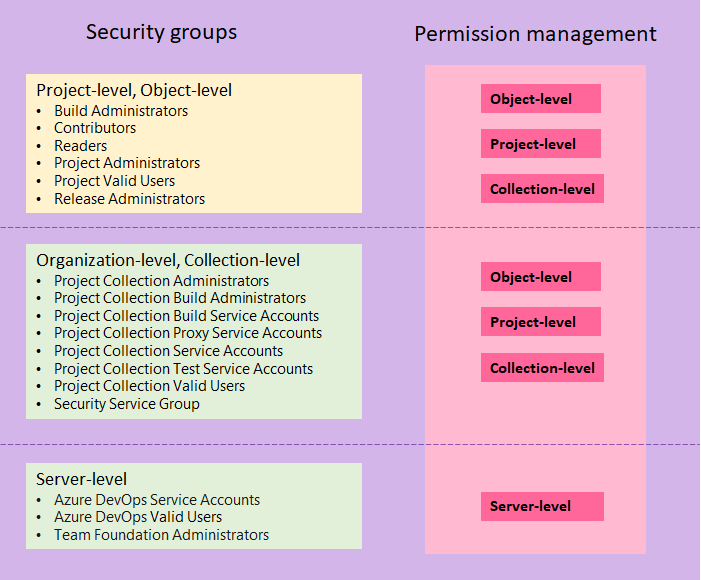

Jak je znázorněno na následujícím obrázku, můžete skupiny zabezpečení definované na úrovni projektu a kolekce přiřadit oprávněním přiřazeným na úrovni objektu, projektu a kolekce. Skupiny zabezpečení na úrovni serveru můžete definovat pouze na oprávnění na úrovni serveru.

Popis jednotlivých výchozích skupin zabezpečení najdete v tématu Skupiny zabezpečení, účty služeb a oprávnění.

Stavy oprávnění

Oprávnění může mít následující přiřazení. Udělí nebo omezí přístup, jak je uvedeno.

Uživatel nebo skupina mají oprávnění k provedení úkolu:

- Povolit

- Povolit (zděděno)

- Povolit (systém)

Uživatel nebo skupina nemají oprávnění k provedení úkolu:

- Odepřít

- Odepřít (zděděno)

- Odepřít (systém)

- Nenastaví se

| Stav oprávnění | Popis |

|---|---|

| Povolit | Explicitně uděluje uživatelům provádění konkrétních úloh a nedědí se z členství ve skupině. |

| Povolit (zděděno) | Umožňuje členům skupiny provádět konkrétní úkoly. |

| Povolit (systém) | Uděluje oprávnění, která mají přednost před uživatelskými oprávněními. Needitable a stored in a configuration database, neviditelný pro uživatele. |

| Odepřít | Explicitně omezuje uživatele v provádění konkrétních úloh a nedědí se z členství ve skupině. U většiny skupin a téměř všech oprávnění přepíše možnost Odepřítpovolení. Pokud uživatel patří do dvou skupin a jeden z nich má určité oprávnění nastavené na Odepřít, nemůže tento uživatel provádět úlohy, které vyžadují toto oprávnění, i když patří do skupiny, která má toto oprávnění nastavenou na Povolit. |

| Odepřít (zděděno) | Omezuje členy skupiny, aby prováděli konkrétní úlohy. Přepíše explicitní povolení. |

| Odepřít (systém) | Omezuje oprávnění, která mají přednost před uživatelskými oprávněními. Needitable a stored in a configuration database, neviditelný pro uživatele. |

| Nenastaví se | Implicitně odepře uživatelům možnost provádět úlohy, které vyžadují toto oprávnění, ale umožňuje členství ve skupině, která má toto oprávnění přednost, označované také jako Povolit (zděděno) nebo Odepřít (zděděno). |

V některých případech můžou členové kolekce projektů Správa istrátory nebo skupiny Team Foundation Správa istrators vždy získat oprávnění, i když jsou tato oprávnění v jiné skupině odepřena. V jiných případech, jako je odstranění pracovní položky nebo kanály, je členem skupiny Kolekcí projektů Správa istrators se nepoužívat oprávnění Odepřít nastavená jinde.

Upozorňující

Když změníte oprávnění pro skupinu, změní se toto oprávnění pro všechny uživatele, kteří jsou členy této skupiny. V závislosti na velikosti skupiny můžete ovlivnit schopnost stovek uživatelů provádět své úlohy změnou pouze jednoho oprávnění. Než provedete změnu, ujistěte se, že rozumíte potenciálním efektům.

Dědičnost oprávnění a skupiny zabezpečení

Některá oprávnění se spravují prostřednictvím hierarchie. V této hierarchii lze oprávnění dědit z nadřazeného objektu nebo přepsání. Skupiny zabezpečení přiřazují těmto členům skupiny sadu oprávnění. Například členům skupiny Přispěvatelé nebo skupiny Project Správa istrators jsou přiřazena oprávnění, která jsou nastavena jako Povoleno těmto skupinám.

Pokud oprávnění není pro uživatele přímo povolené nebo odepřené, může být zděděno následujícími způsoby.

Uživatelé dědí oprávnění ze skupin, do kterých patří. Pokud má uživatel oprávnění Povolit přímé členství nebo členství ve skupině, oprávnění Odepření přímého nebo skupinového členství ho přepíše.

Členové kolekce projektů Správa istrátory nebo Team Foundation Správa istrátory uchovávají nejvíce povolených oprávnění, i když patří do jiných skupin, které tato oprávnění zakazují. Oprávnění operace pracovní položky jsou výjimkou tohoto pravidla.

Oprávnění na úrovni objektů, která jsou přiřazena pro uzly hierarchie – oblasti, iterace, složky správy verzí, složky dotazů pracovních položek – se dědí v hierarchii. To znamená, že oprávnění uživatele, která jsou nastavena na

area-1get zděděnoarea-1/sub-area-1, pokud stejné oprávnění není explicitně povoleno nebo odepřeno proarea-1/sub-area-1. Pokud je oprávnění nastaveno explicitně pro objekt, napříkladarea-1/sub-area-1, nadřazený uzel není zděděný bez ohledu na to, jestli je odepřen nebo povolený. Pokud není nastavená, zdědí se oprávnění pro tento uzel od nejbližšího nadřazeného objektu, který má oprávnění explicitně nastavené. Nakonec v hierarchii objektů specificita trumfuje dědičnost. Například uživatel, jehož oprávnění jsou explicitně nastavena na Odepřít pro oblast-1, ale jsou také explicitně nastavena na možnost Povolit pro oblast-1/sub-area-1 obdrží možnost Povolit pro oblast-1/sub-area-1.

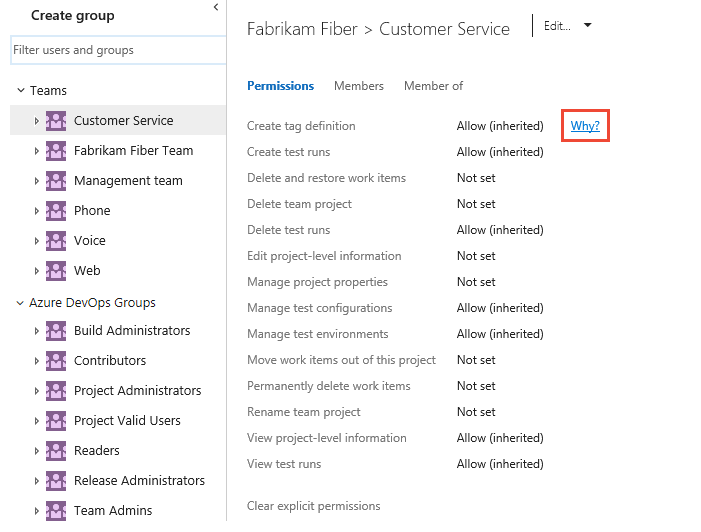

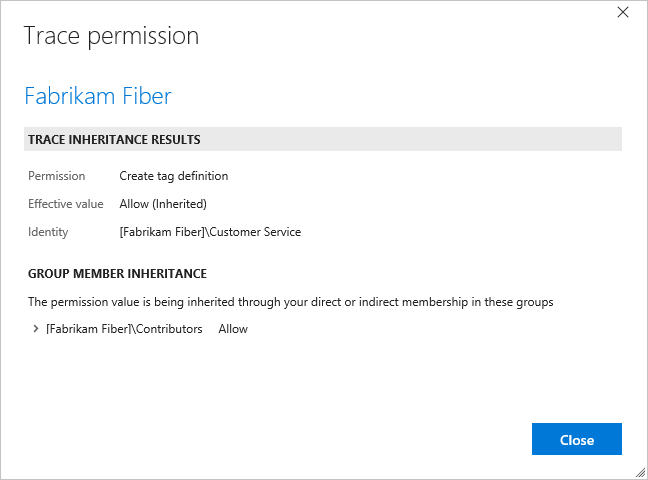

Pokud chcete zjistit, proč se oprávnění dědí, můžete pozastavit nastavení oprávnění a pak zvolit Proč? Pokud chcete otevřít stránku Zabezpečení , přečtěte si téma Zobrazit oprávnění.

Poznámka:

Pokud chcete povolit stránku náhledu stránky Nastavení oprávnění projektu, přečtěte si téma Povolení funkcí preview.

Otevře se nové dialogové okno s informacemi o dědičnosti daného oprávnění.

Uživatelské rozhraní preview pro stránku Nastavení oprávnění projektu není k dispozici pro Azure DevOps Server 2020 a starší verze.

Osvědčené postupy pro oprávnění

Udělejte toto:

- Skupiny zabezpečení Microsoft Entra, Active Directory nebo Windows používejte při správě velkého počtu uživatelů.

- Když přidáte tým, zvažte, jaká oprávnění chcete přiřadit vedoucím týmu, mistrům scrumu a dalším členům týmu. Zvažte, kdo vytváří a upravuje cesty oblastí, iterační cesty a dotazy.

- Když přidáte mnoho týmů, zvažte vytvoření vlastní skupiny Team Správa istrators, kde můžete přidělit podmnožinu oprávnění dostupných pro Project Správa istrátory.

- Zvažte udělení oprávnění k přiřazení složek dotazů pracovních položek k přispívání uživatelům nebo skupinám, které vyžadují možnost vytvářet a sdílet dotazy na pracovní položky pro projekt.

Ne:

- Nepřidávejte uživatele do více skupin zabezpečení, které obsahují různé úrovně oprávnění. V některých případech může úroveň oprávnění Odepřít přepsání úrovně oprávnění Povolit .

- Neměňte výchozí přiřazení pro skupiny Platné uživatele. Pokud odeberete nebo nastavíte oprávnění Zobrazit informace na úrovni instance pro jednu ze skupin Valid Users, nebudou mít žádní uživatelé ve skupině přístup k projektu, kolekci nebo nasazení v závislosti na nastavené skupině.

- Nepřiřazujte k uživatelským účtům oprávnění, která jsou označená jako Přiřadit pouze účtům služeb.

Oprávnění založená na rolích

S oprávněními založenými na rolích přiřadíte uživatelské účty nebo skupiny zabezpečení k roli s přiřazenou jednou nebo více oprávněními každé role. Tady jsou hlavní role a odkazy na další informace.

- Role zabezpečení kanálu artefaktů nebo balíčků: Role podporují různé úrovně oprávnění pro úpravy a správu informačních kanálů balíčků.

- Role Správce rozšíření Marketplace: Členové role Správce můžou instalovat rozšíření a reagovat na žádosti o instalaci rozšíření.

- Role zabezpečení kanálu: Několik rolí slouží ke správě prostředků knihovny, prostředků kanálu na úrovni projektu a prostředků kanálu na úrovni kolekce.

- Správci týmu můžou spravovat všechny týmové nástroje.

Členové skupiny Project Správa istrators nebo Project Collection Správa istrators mohou spravovat všechny týmové nástroje pro všechny týmy.

Funkce Preview

Příznaky funkcí řídí přístup k výběru nových funkcí. Azure DevOps pravidelně zavádí nové funkce tím, že je umístí za příznak funkce. Členové projektu a vlastníci organizace můžou povolit nebo zakázat funkce ve verzi Preview. Další informace najdete v tématu Správa nebo povolení funkcí.

Další kroky

Související články

- Řešení potíží s přístupem a oprávněními

- Informace o zabezpečení, ověřování a autorizaci

- Co je MICROSOFT Entra ID?

- Začínáme s Microsoft Entra ID

- Referenční informace o oprávněních a skupinách

- Nástroje pro správu zabezpečení a oprávnění

- Přidání uživatelů do organizace

- Přidání a správa skupin zabezpečení

- Správa tokenů, oborů názvů, oprávnění

- Jak funguje fakturace

- Nastavení fakturace pro platby za uživatele, kanály a cloudové zátěžové testování v Azure DevOps

- Řešení potíží s přístupem a oprávněnímio zabezpečení, ověřování a autorizaci

- Přehled služby AD DS (Active Directory Domain Services

- Začínáme se službou AD DS

- Referenční informace o oprávněních a skupinách

- Nástroje pro správu zabezpečení a oprávnění

- Přidání uživatelů do týmu nebo projektu

- Přidání a správa skupin zabezpečení

- Správa tokenů, oborů názvů, oprávnění

- Referenční informace o oprávněních a skupinách

- Nástroje pro správu zabezpečení a oprávnění

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro