Přehled podnikového zabezpečení ve službě Azure HDInsight v AKS

Důležité

Tato funkce je aktuálně dostupná jako ukázková verze. Doplňkové podmínky použití pro Microsoft Azure Preview obsahují další právní podmínky, které se vztahují na funkce Azure, které jsou v beta verzi, ve verzi Preview nebo ještě nejsou vydány v obecné dostupnosti. Informace o této konkrétní verzi Preview najdete v tématu Azure HDInsight o službě AKS ve verzi Preview. Pokud máte dotazy nebo návrhy funkcí, odešlete prosím žádost na AskHDInsight s podrobnostmi a sledujte nás o dalších aktualizacích v komunitě Azure HDInsight.

Azure HDInsight v nabídkách AKS je ve výchozím nastavení zabezpečený a existuje několik způsobů, jak řešit potřeby podnikového zabezpečení. Většina těchto řešení je ve výchozím nastavení aktivovaná.

Tento článek popisuje celkovou architekturu zabezpečení a řešení zabezpečení tím, že je rozdělí na čtyři tradiční pilíře zabezpečení: zabezpečení hraniční sítě, ověřování, autorizace a šifrování.

Architektura zabezpečení

Připravenost podniku pro jakýkoli software vyžaduje přísné kontroly zabezpečení, aby se zabránilo hrozbám, které by mohly nastat, a řešit je. HDInsight v AKS poskytuje vícevrstvý model zabezpečení, který vás chrání na více vrstvách. Architektura zabezpečení používá moderní metody autorizace pomocí MSI. Veškerý přístup k úložišti je prostřednictvím MSI a přístup k databázi je prostřednictvím uživatelského jména a hesla. Heslo se ukládá ve službě Azure Key Vault definované zákazníkem. Díky tomu je nastavení ve výchozím nastavení robustní a zabezpečené.

Následující diagram znázorňuje základní technickou architekturu zabezpečení ve službě HDInsight v AKS.

Pilíře podnikového zabezpečení

Jedním ze způsobů, jak se podívat na podnikové zabezpečení, je rozdělit řešení zabezpečení do čtyř hlavních skupin na základě typu řízení. Tyto skupiny se také označují jako pilíře zabezpečení a jsou z následujících typů: zabezpečení hraniční sítě, ověřování, autorizace a šifrování.

Zabezpečení hraniční sítě

Zabezpečení hraniční sítě ve službě HDInsight v AKS se dosahuje prostřednictvím virtuálních sítí. Podnikový správce může vytvořit cluster uvnitř virtuální sítě a pomocí skupin zabezpečení sítě (NSG) omezit přístup k virtuální síti.

Ověřování

HDInsight v AKS poskytuje ověřování založené na ID Microsoftu pro přihlášení ke clusteru a používá spravované identity (MSI) k zabezpečení přístupu ke souborům v Azure Data Lake Storage Gen2. Spravovaná identita je funkce ID Microsoft Entra, která poskytuje službám Azure sadu automaticky spravovaných přihlašovacích údajů. Díky tomuto nastavení se podnikoví zaměstnanci mohou přihlásit k uzlům clusteru pomocí svých přihlašovacích údajů k doméně. Spravovaná identita z Microsoft Entra ID umožňuje vaší aplikaci snadno přistupovat k dalším prostředkům chráněným Microsoft Entra, jako jsou Azure Key Vault, Storage, SQL Server a Databáze. Identita spravovaná platformou Azure a nevyžaduje zřízení ani obměně tajných kódů. Toto řešení je klíčem pro zabezpečení přístupu ke službě HDInsight v clusteru AKS a dalším závislým prostředkům. Spravované identity usnadňují zabezpečení vaší aplikace odstraněním tajných kódů z vaší aplikace, jako jsou přihlašovací údaje v připojovací řetězec.

V rámci procesu vytváření clusteru vytvoříte spravovanou identitu přiřazenou uživatelem, což je samostatný prostředek Azure, který spravuje přístup k závislým prostředkům.

Autorizace

Osvědčeným postupem, který většina podniků dodržuje, je zajistit, aby každý zaměstnanec neměl úplný přístup ke všem zdrojům organizace. Správce může také definovat zásady řízení přístupu na základě role pro prostředky clusteru.

Vlastníci prostředků můžou nakonfigurovat řízení přístupu na základě role (RBAC). Konfigurace zásad RBAC umožňuje přidružit oprávnění k roli v organizaci. Tato vrstva abstrakce usnadňuje zajištění, aby lidé měli jenom oprávnění potřebná k provádění svých pracovních povinností. Autorizace spravovaná rolemi ARM pro správu clusteru (řídicí rovina) a přístup k datům clusteru (rovina dat) spravovaný správou přístupu ke clusteru

Role správy clusteru (řídicí rovina nebo role ARM)

| Akce | HDInsight ve fondu clusterů AKS Správa | HDInsight v Správa clusteru AKS |

|---|---|---|

| Vytvoření nebo odstranění fondu clusterů | ✅ | |

| Přiřazení oprávnění a rolí ve fondu clusterů | ✅ | |

| Vytvoření nebo odstranění clusteru | ✅ | ✅ |

| Správa clusteru | ✅ | |

| Správa konfigurace | ✅ | |

| Akce skriptů | ✅ | |

| Správa knihoven | ✅ | |

| Sledování | ✅ | |

| Akce škálování | ✅ |

Výše uvedené role pocházejí z hlediska operací ARM. Další informace najdete v tématu Udělení přístupu uživatelů k prostředkům Azure pomocí webu Azure Portal – Azure RBAC.

Přístup ke clusteru (rovina dat)

Uživatelům, instančním objektům, spravované identitě můžete povolit přístup ke clusteru prostřednictvím portálu nebo pomocí ARM.

Tento přístup umožňuje

- Zobrazení clusterů a správa úloh

- Proveďte všechny operace monitorování a správy.

- Proveďte operace automatického škálování a aktualizujte počet uzlů.

Přístup nebude k dispozici pro

- Odstranění clusteru

Důležité

Každý nově přidaný uživatel bude pro zobrazení stavu služby vyžadovat další roli čtenáře RBAC služby Azure Kubernetes Service.

Auditování

Auditování přístupu k prostředkům clusteru je nezbytné ke sledování neoprávněného nebo neúmyslného přístupu k prostředkům. Stejně důležité je chránit prostředky clusteru před neoprávněným přístupem.

Správce skupiny prostředků může pomocí protokolu aktivit zobrazit a hlásit veškerý přístup ke službě HDInsight v prostředcích clusteru AKS a datech. Správce může zobrazit a nahlásit změny zásad řízení přístupu.

Šifrování

Ochrana dat je důležitá pro splnění požadavků organizace na zabezpečení a dodržování předpisů. Kromě omezení přístupu k datům od neoprávněných zaměstnanců byste je měli zašifrovat. Úložiště a disky (disk s operačním systémem a trvalý datový disk) používané uzly a kontejnery clusteru jsou šifrované. Data ve službě Azure Storage se šifrují a dešifrují transparentně pomocí 256bitového šifrování AES, jednoho z nejsilnějších dostupných blokových šifer a jsou kompatibilní se standardem FIPS 140-2. Šifrování služby Azure Storage je povolené pro všechny účty úložiště, což ve výchozím nastavení zajišťuje zabezpečení dat, nemusíte upravovat kód ani aplikace, aby bylo možné využít šifrování azure Storage. Šifrování přenášených dat se zpracovává protokolem TLS 1.2.

Dodržování předpisů

Nabídky dodržování předpisů Azure jsou založené na různých typech záruk, včetně formálních certifikací. Ověření identity, ověřování a autorizace. Hodnocení vytvořená nezávislými auditorskými firmami třetích stran. Smluvní změny, samohodnocení a dokumenty s pokyny pro zákazníky vytvořené Microsoftem Informace o dodržování předpisů služby HDInsight v AKS najdete v Centru zabezpečení Microsoftu a přehled dodržování předpisů Microsoft Azure.

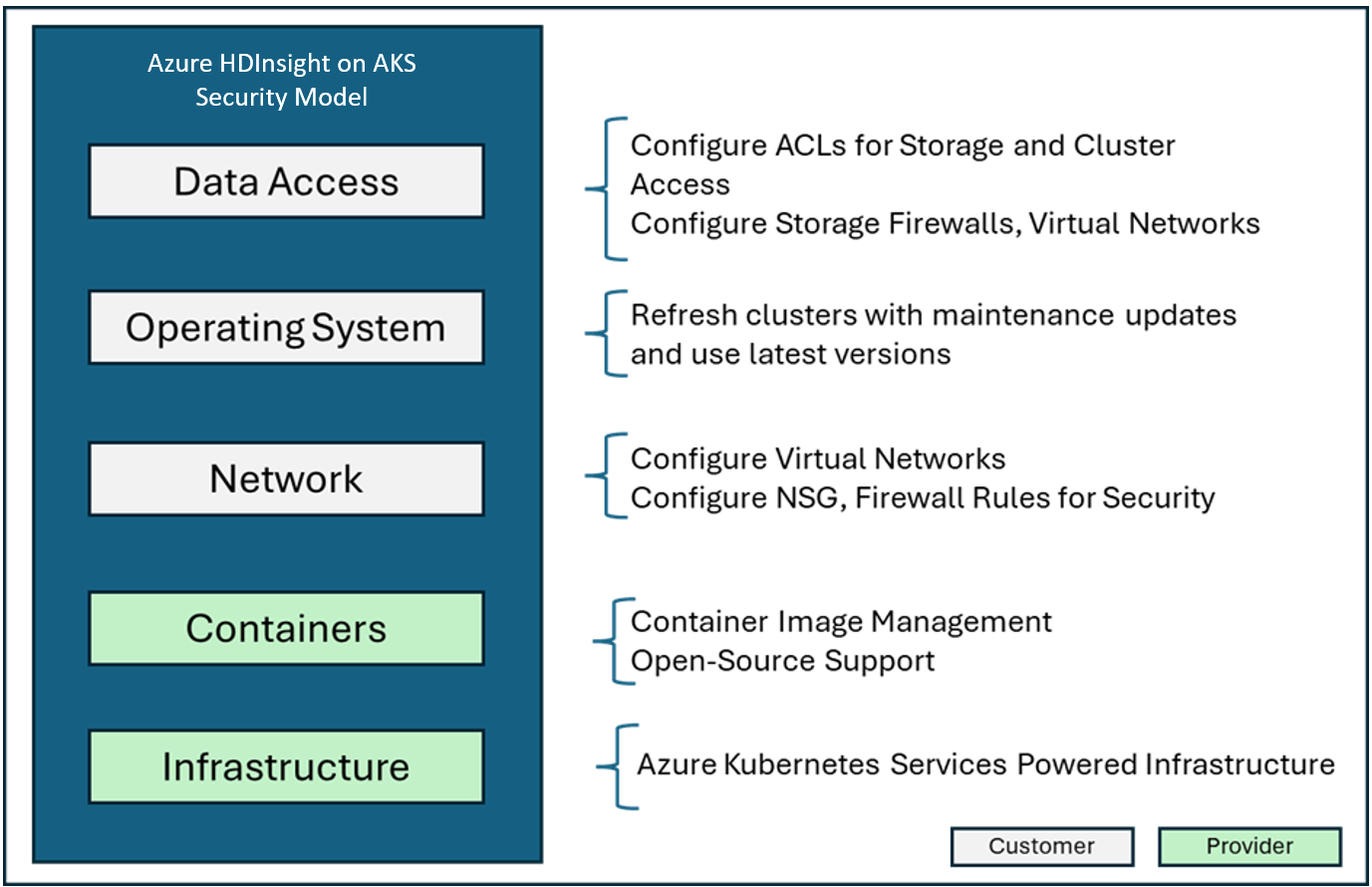

Model sdílené odpovědnosti

Následující obrázek shrnuje hlavní oblasti zabezpečení systému a řešení zabezpečení, která jsou vám k dispozici. Také zdůrazňuje, které oblasti zabezpečení jsou vaší odpovědností za zákazníka a oblasti, které jsou zodpovědné za HDInsight v AKS jako poskytovatel služeb.

Následující tabulka obsahuje odkazy na prostředky pro každý typ řešení zabezpečení.

| Oblast zabezpečení | Dostupná řešení | Zodpovědná strana |

|---|---|---|

| Zabezpečení přístupu k datům | Konfigurace seznamů řízení přístupu pro seznamy ACL pro Azure Data Lake Storage Gen2 | Zákazník |

| Povolení požadované vlastnosti zabezpečeného přenosu v úložišti | Zákazník | |

| Konfigurace bran firewall služby Azure Storage a virtuálních sítí | Zákazník | |

| Zabezpečení operačního systému | Vytváření clusterů s nejnovějšími verzemi HDInsightu v AKS | Zákazník |

| Zabezpečení sítě | Konfigurace virtuální sítě | |

| Konfigurace provozu pomocí pravidel brány firewall | Zákazník | |

| Konfigurace požadovaného odchozího provozu | Zákazník |