Shromažďování dat ze zdrojů založených na Linuxu pomocí Syslogu

Upozornění

Tento článek odkazuje na CentOS, linuxovou distribuci, která se blíží stavu Konec životnosti (EOL). Zvažte své použití a plánování odpovídajícím způsobem. Další informace najdete v doprovodných materiálech CentOS End Of Life.

Poznámka:

Informace o dostupnosti funkcí v cloudech státní správy USA najdete v tabulkách Microsoft Sentinelu v dostupnosti funkcí cloudu pro zákazníky státní správy USA.

Syslog je protokol protokolování událostí, který je běžný pro Linux. Démon Syslog integrovaný do zařízení a zařízení s Linuxem můžete použít ke shromažďování místních událostí typů, které zadáte, a nechat je odesílat do Microsoft Sentinelu pomocí agenta Log Analytics pro Linux (dříve označovaného jako agent OMS).

Tento článek popisuje, jak připojit zdroje dat k Microsoft Sentinelu pomocí syslogu. Další informace o podporovaných konektorech pro tuto metodu najdete v referenčních informacích k datovým konektorům.

Zjistěte, jak shromažďovat Syslog s agentem služby Azure Monitor, včetně postupu konfigurace Syslogu a vytvoření DCR.

Důležité

Agent Log Analytics bude vyřazen 31. srpna 2024. Pokud ve svém nasazení Microsoft Sentinelu používáte agenta Log Analytics, doporučujeme začít plánovat migraci do AMA. Další informace najdete v tématu Migrace AMA pro Microsoft Sentinel.

Informace o nasazení protokolů Syslog pomocí agenta služby Azure Monitor najdete v možnostech streamování protokolů ve formátu CEF a Syslog do služby Microsoft Sentinel.

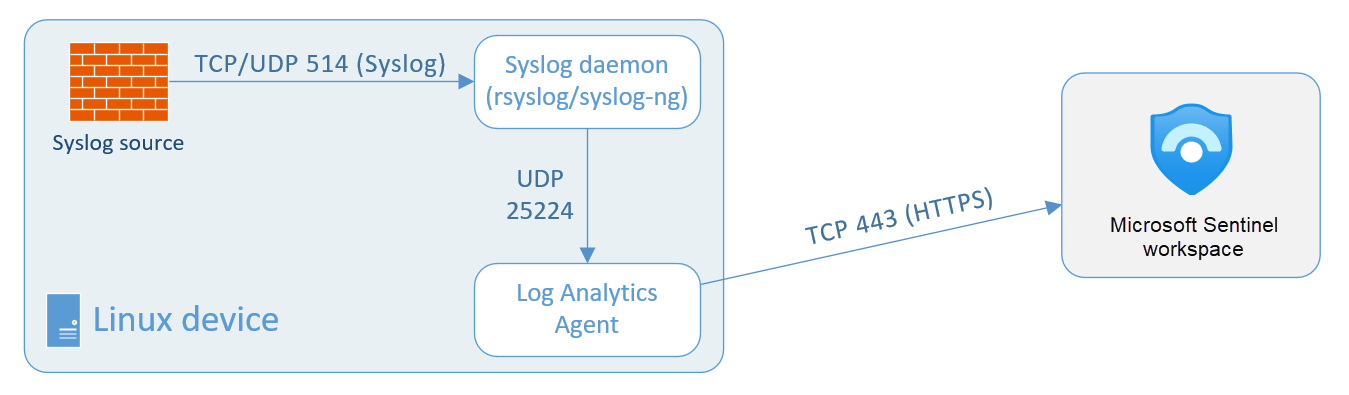

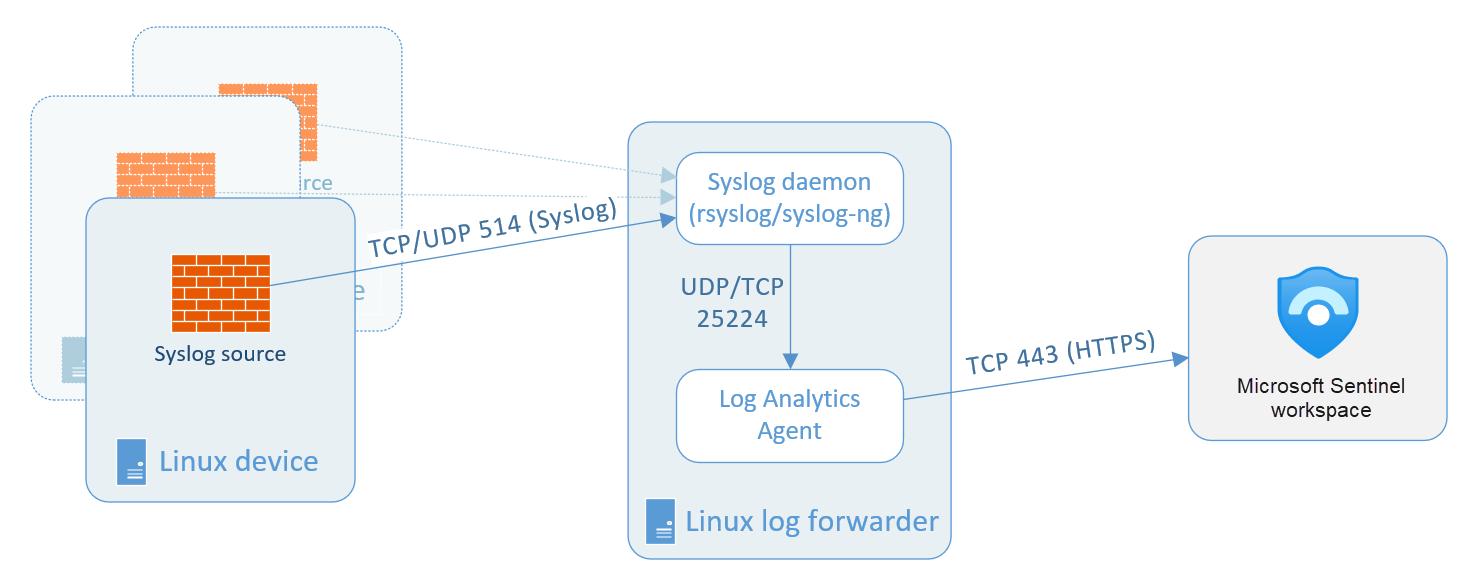

Architektura

Pokud je na virtuálním počítači nebo zařízení nainstalovaný agent Log Analytics, instalační skript nakonfiguruje místní démon Syslog tak, aby předával zprávy agentu na portu UDP 25224. Po přijetí zpráv je agent odešle do pracovního prostoru služby Log Analytics přes protokol HTTPS, kde se ingestují do tabulky Syslog v protokolech Microsoft Sentinelu>.

Další informace najdete v tématu Zdroje dat Syslog ve službě Azure Monitor.

U některých typů zařízení, které neumožňují místní instalaci agenta Log Analytics, je možné agenta nainstalovat místo toho do vyhrazeného nástroje pro předávání protokolů založeného na Linuxu. Původní zařízení musí být nakonfigurované tak, aby místo místního démona odesílaly události Syslogu démonu syslogu. Proces démon Syslogu v předávací službě odesílá události do agenta Log Analytics přes UDP. Pokud se očekává, že tento server pro předávání Linuxu bude shromažďovat velký objem událostí Syslogu, proces démon Syslog místo toho odesílá události agentu přes protokol TCP. V obou případech agent pak události odešle do pracovního prostoru služby Log Analytics v Microsoft Sentinelu.

Poznámka:

Pokud vaše zařízení podporuje formát CEF (Common Event Format) přes Syslog, shromažďuje se kompletní datová sada a data se analyzují při shromažďování. Tuto možnost byste měli zvolit a postupovat podle pokynů v části Získání protokolů ve formátu CEF ze zařízení nebo zařízení do Služby Microsoft Sentinel.

Log Analytics podporuje shromažďování zpráv odesílaných démony rsyslog nebo syslog-ng , kde je rsyslog výchozí. Pro shromažďování událostí syslogu se nepodporuje výchozí démon syslogu ve verzi 5 Red Hat Enterprise Linuxu (RHEL), CentOS a Oracle Linux (sysklog). Pokud chcete shromažďovat data syslogu z této verze těchto distribucí, měl by být nainstalován a nakonfigurován démon rsyslog pro nahrazení sysklogu.

Konfigurace kolekce Syslog má tři kroky:

Nakonfigurujte zařízení nebo zařízení s Linuxem. To se týká zařízení, na kterém se nainstaluje agent Log Analytics, ať už jde o stejné zařízení, které pochází z událostí, nebo kolektor protokolů, který je přeposílá.

Nakonfigurujte nastavení protokolování vaší aplikace odpovídající umístění démona Syslogu, které bude odesílat události agentovi.

Nakonfigurujte samotného agenta Log Analytics. To se provádí z Microsoft Sentinelu a konfigurace se odešle všem nainstalovaným agentům.

Požadavky

Než začnete, nainstalujte řešení pro Syslog z centra obsahu v Microsoft Sentinelu. Další informace najdete v tématu Zjišťování a správa obsahu od verze Microsoft Sentinelu.

Konfigurace počítače nebo zařízení s Linuxem

V navigační nabídce Služby Microsoft Sentinel vyberte Datové konektory.

V galerii konektorů vyberte Syslog a pak vyberte Otevřít stránku konektoru.

Pokud je váš typ zařízení uvedený v galerii datových konektorů Microsoft Sentinelu, zvolte místo obecného konektoru Syslog konektor pro vaše zařízení. Pokud jsou pro váš typ zařízení další nebo speciální pokyny, uvidíte je společně s vlastním obsahem, jako jsou sešity a šablony analytických pravidel, na stránce konektoru pro vaše zařízení.

Nainstalujte agenta pro Linux. V části Zvolte, kam se má agent nainstalovat:

Typ počítače Pokyny Pro virtuální počítač Azure s Linuxem 1. Rozbalte instalaci agenta na virtuálním počítači Azure s Linuxem.

2. Vyberte odkaz Stáhnout a nainstalovat agenta pro virtuální počítače Azure s Linuxem > .

3. V okně Virtuální počítače vyberte virtuální počítač, na který chcete agenta nainstalovat, a pak vyberte Připojení. Tento krok opakujte pro každý virtuální počítač, který chcete připojit.Pro jakýkoli jiný počítač s Linuxem 1. Rozšíření instalace agenta na počítač mimo Azure s Linuxem

2. Vyberte odkaz Stáhnout a nainstalovat agenta pro počítače > mimo Azure s Linuxem.

3. V okně Správa agentů vyberte kartu Servery s Linuxem a pak zkopírujte příkaz ke stažení a onboardingu agenta pro Linux a spusťte ho na počítači s Linuxem.

Pokud chcete zachovat místní kopii instalačního souboru agenta pro Linux, vyberte odkaz Stáhnout agenta pro Linux nad příkazem Stáhnout a připojit agenta.Poznámka:

Ujistěte se, že pro tato zařízení nakonfigurujete nastavení zabezpečení podle zásad zabezpečení vaší organizace. Můžete například nakonfigurovat nastavení sítě tak, aby odpovídalo zásadám zabezpečení sítě vaší organizace, a změnit porty a protokoly v procesu démon tak, aby odpovídaly požadavkům na zabezpečení.

Použití stejného počítače k přeposílání prostých zpráv Syslogu i CEF

Stávající počítač pro předávání protokolů CEF můžete použít ke shromažďování a předávání protokolů z prostých zdrojů Syslogu. Pokud se ale chcete vyhnout odesílání událostí v obou formátech do Služby Microsoft Sentinel, musíte provést následující kroky, protože výsledkem bude duplikace událostí.

Už jste nastavili shromažďování dat z vašich zdrojů CEF a nakonfigurovali agenta Log Analytics:

Na každém počítači, který odesílá protokoly ve formátu CEF, musíte upravit konfigurační soubor Syslog, abyste odebrali zařízení, která se používají k odesílání zpráv CEF. Tímto způsobem se v Syslogu neodesílají ani zařízení odesílaná v CEF. Podrobné pokyny, jak to provést, najdete v tématu Konfigurace syslogu v linuxovém agentu .

Na těchto počítačích musíte spustit následující příkaz, abyste zakázali synchronizaci agenta s konfigurací Syslogu v Microsoft Sentinelu. Tím se zajistí, že se změna konfigurace, kterou jste provedli v předchozím kroku, nepřepíše.

sudo -u omsagent python /opt/microsoft/omsconfig/Scripts/OMS_MetaConfigHelper.py --disable

Konfigurace nastavení protokolování zařízení

Mnoho typů zařízení má své vlastní datové konektory, které se zobrazují v galerii datových konektorů . Některé z těchto konektorů vyžadují ke správnému nastavení shromažďování protokolů v Microsoft Sentinelu speciální další pokyny. Tyto pokyny mohou zahrnovat implementaci analyzátoru založeného na funkci Kusto.

Všechny konektory uvedené v galerii zobrazí všechny konkrétní pokyny na příslušných stránkách konektoru na portálu a také v oddílech referenční stránky datových konektorů Microsoft Sentinelu.

Pokud pokyny na stránce datového konektoru v Microsoft Sentinelu naznačují, že jsou funkce Kusto nasazené jako analyzátory ASM (Advanced Security Information Model), ujistěte se, že máte do svého pracovního prostoru nasazené analyzátory ASIM.

Pomocí odkazu na stránce datového konektoru nasaďte analyzátory nebo postupujte podle pokynů v úložišti Microsoft Sentinel Na GitHubu.

Další informace naleznete v tématu Analyzátory ADVANCED Security Information Model (ASIM).

Konfigurace agenta Log Analytics

V dolní části okna konektoru Syslog vyberte odkaz Otevřít agenty pracovního prostoru konfigurace > .

Na stránce pro správu starších verzí agentů přidejte zařízení, která má konektor shromažďovat. Vyberte Přidat zařízení a vyberte z rozevíracího seznamu zařízení.

Přidejte do hlaviček protokolu zařízení syslog zařízení zařízení syslog.

Pokud chcete použít neobvyklou detekci přihlášení SSH s daty, která shromažďujete, přidejte ověřování a ověřenípriv. Další podrobnosti najdete v následující části .

Po přidání všech zařízení, která chcete monitorovat, zrušte zaškrtnutí políček u všech závažností, které nechcete shromažďovat. Ve výchozím nastavení jsou všechny označené.

Vyberte Použít.

Na virtuálním počítači nebo zařízení se ujistěte, že odesíláte zadaná zařízení.

Vyhledání dat

Pokud chcete dotazovat data protokolu syslog v protokolech, zadejte

Syslogdo okna dotazu.(Některé konektory používající mechanismus Syslog mohou ukládat data do jiných tabulek než

Syslog. Projděte si část konektoru na referenční stránce datových konektorů Microsoft Sentinelu.)K parsování zpráv Syslogu můžete použít parametry dotazu popsané v tématu Použití funkcí v dotazech protokolu služby Azure Monitor. Pak můžete dotaz uložit jako novou funkci Log Analytics a použít ho jako nový datový typ.

Konfigurace konektoru Syslog pro neobvyklou detekci přihlášení SSH

Důležité

Neobvyklá detekce přihlášení SSH je aktuálně ve verzi PREVIEW. Další právní podmínky týkající se funkcí Azure, které jsou v beta verzi, preview nebo jinak ještě nejsou vydané v obecné dostupnosti, najdete v dodatečných podmínkách použití pro Microsoft Azure Preview.

Microsoft Sentinel může pomocí strojového učení (ML) na data syslogu identifikovat neobvyklou přihlašovací aktivitu SSH (Secure Shell). Mezi scénáře patří:

Nemožné cestování – pokud dojde ke dvěma úspěšným událostem přihlášení ze dvou umístění, která nejsou v časovém rámci dvou událostí přihlášení dosažitelná.

Neočekávané umístění – umístění, ze kterého došlo k úspěšné události přihlášení, je podezřelé. Například umístění nebylo nedávno zobrazeno.

Tato detekce vyžaduje konkrétní konfiguraci datového konektoru Syslog:

V kroku 2 v části Konfigurace agenta Log Analytics výše se ujistěte, že jsou jako zařízení pro monitorování vybrané ověřování i ověřovacípriv a že jsou vybrány všechny závažnosti.

Povolte dostatek času pro shromažďování informací syslogu. Pak přejděte na Microsoft Sentinel – Protokoly a zkopírujte a vložte následující dotaz:

Syslog | where Facility in ("authpriv","auth") | extend c = extract( "Accepted\\s(publickey|password|keyboard-interactive/pam)\\sfor ([^\\s]+)",1,SyslogMessage) | where isnotempty(c) | countV případě potřeby změňte časový rozsah a vyberte Spustit.

Pokud je výsledný počet nulový, ověřte konfiguraci konektoru a že monitorované počítače mají úspěšnou přihlašovací aktivitu po dobu, kterou jste zadali pro dotaz.

Pokud je výsledný počet větší než nula, jsou data syslogu vhodná pro neobvyklou detekci přihlášení SSH. Tuto detekci povolíte ze >šablon analytických> pravidel (Preview) neobvyklé detekce přihlášení SSH.

Další kroky

V tomto dokumentu jste zjistili, jak připojit místní zařízení Syslog k Microsoft Sentinelu. Další informace o službě Microsoft Sentinel najdete v následujících článcích:

- Zjistěte, jak získat přehled o datech a potenciální hrozby.

- Začněte zjišťovat hrozby pomocí Služby Microsoft Sentinel.

- Pomocí sešitů můžete monitorovat data.