Replikace místních počítačů pomocí privátních koncových bodů

Azure Site Recovery umožňuje používat privátní koncové body služby Azure Private Link k replikaci místních počítačů do virtuální sítě v Azure. Přístup k privátnímu koncovému bodu trezoru obnovení se podporuje ve všech oblastech Azure Commercial &Government.

Poznámka:

Automatické upgrady nejsou podporovány pro privátní koncové body. Další informace.

V tomto kurzu se naučíte:

- Vytvořte trezor služby Azure Backup Recovery Services pro ochranu vašich počítačů.

- Povolení spravované identity pro trezor Udělte oprávnění vyžadovaná pro přístup k účtům úložiště, abyste umožnili replikaci provozu z místního prostředí do cílových umístění Azure. Pro přístup k trezoru se vyžaduje přístup ke spravované identitě pro úložiště.

- Proveďte změny DNS potřebné pro privátní koncové body.

- Vytvořte a schvalte privátní koncové body pro trezor uvnitř virtuální sítě.

- Vytvořte privátní koncové body pro účty úložiště. Podle potřeby můžete dál povolit veřejný přístup k úložišti nebo přístup přes bránu firewall. Vytvoření privátního koncového bodu pro přístup k úložišti se pro Azure Site Recovery nevyžaduje.

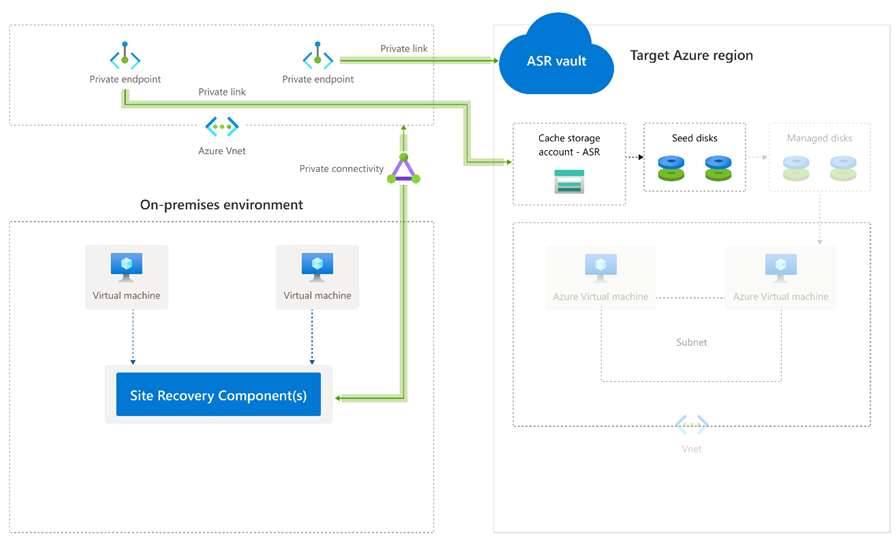

Následující diagram znázorňuje pracovní postup replikace pro hybridní zotavení po havárii s privátními koncovými body. V místní síti nemůžete vytvářet privátní koncové body. Pokud chcete používat privátní propojení, musíte vytvořit virtuální síť Azure (v tomto článku označovanou jako obejít síť ), vytvořit privátní připojení mezi místním prostředím a sítí pro obejití a pak vytvořit privátní koncové body v síti pro obejití. Můžete zvolit jakoukoli formu privátního připojení.

Požadavky a upozornění

Než začnete, poznamenejte si následující:

- Privátní propojení jsou podporována ve službě Site Recovery 9.35 a novější.

- Privátní koncové body můžete vytvářet jenom pro nové trezory služby Recovery Services, které nemají zaregistrované žádné položky. Proto je nutné vytvořit privátní koncové body před tím, než se do trezoru přidají všechny položky. Informace o cenách najdete na stránce s cenami služby Azure Private Link.

- Když pro trezor vytvoříte privátní koncový bod, trezor se uzamkne. Je přístupný pouze ze sítí, které mají privátní koncové body.

- ID Microsoft Entra v současné době nepodporuje privátní koncové body. Proto potřebujete povolit odchozí přístup ze zabezpečené virtuální sítě Azure na IP adresy a plně kvalifikované názvy domén, které jsou potřeba pro fungování ID Microsoft Entra v určité oblasti. Podle potřeby můžete také použít značku skupiny zabezpečení sítě "Microsoft Entra ID" a značky služby Azure Firewall, abyste umožnili přístup k MICROSOFT Entra ID.

- V síti pro obejití, kde vytváříte privátní koncový bod, se vyžaduje pět IP adres. Když pro trezor vytvoříte privátní koncový bod, Site Recovery vytvoří pět privátních propojení pro přístup k jeho mikroslužbám.

- Jedna další IP adresa se vyžaduje v síti pro obejití pro připojení privátního koncového bodu k účtu úložiště mezipaměti. Můžete použít jakoukoli metodu připojení mezi místním prostředím a koncovým bodem účtu úložiště. Můžete například použít internet nebo Azure ExpressRoute. Vytvoření privátního propojení je volitelné. Privátní koncové body pro úložiště můžete vytvářet jenom pro účty pro obecné účely v2. Informace o cenách za přenos dat u účtů Pro obecné účely v2 najdete v cenách služby Azure Page Blobs.

Poznámka:

Při nastavování privátních koncových bodů pro ochranu VMware a fyzických počítačů budete muset MySQL nainstalovat na konfigurační server ručně. Ruční instalaci provedete podle zde uvedených kroků.

Adresy URL, které se mají povolit

Při použití privátního propojení s modernizovaným prostředím pro virtuální počítače VMware je potřeba veřejný přístup pro několik prostředků. Níže jsou uvedené všechny adresy URL, které se mají zahrnout do seznamu povolených. Pokud se používá konfigurace založená na proxy serveru, ujistěte se, že proxy přeloží všechny záznamy CNAME přijaté při vyhledávání adres URL.

| Adresa URL | Podrobnosti |

|---|---|

| portal.azure.com | Přejděte na Azure Portal. |

*.windows.net *.msftauth.net*.msauth.net*.microsoft.com*.live.com *.office.com |

Pokud se chcete přihlásit ke svému předplatnému Azure. |

*.microsoftonline.com *.microsoftonline-p.com |

Vytvořte aplikace Microsoft Entra pro zařízení pro komunikaci se službou Azure Site Recovery. |

management.azure.com |

Používá se pro nasazení a operace Azure Resource Manageru. |

*.siterecovery.windowsazure.com |

Používá se pro připojení ke službám Site Recovery. |

Pokud chcete povolit replikaci do cloudu státní správy, ujistěte se, že jsou na zařízení pro replikaci Azure Site Recovery povolené a dostupné následující adresy URL:

| Adresa URL pro Fairfax | Adresa URL pro Mooncake | Podrobnosti |

|---|---|---|

login.microsoftonline.us/* graph.windows.net |

login.microsoftonline.cn graph.chinacloudapi.cn |

Pokud se chcete přihlásit ke svému předplatnému Azure. |

*.portal.azure.us |

*.portal.azure.cn |

Přejděte na Azure Portal. |

management.usgovcloudapi.net |

management.chinacloudapi.cn |

Vytvořte aplikace Microsoft Entra pro zařízení pro komunikaci se službou Azure Site Recovery. |

Vytvoření a použití privátních koncových bodů pro Site Recovery

Následující části popisují kroky potřebné k vytvoření a používání privátních koncových bodů pro obnovení lokality ve virtuálních sítích.

Poznámka:

Doporučujeme postupovat podle těchto kroků v uvedeném pořadí. Pokud to neuděláte, možná nebudete moct používat privátní koncové body v trezoru a možná budete muset proces restartovat pomocí nového trezoru.

Vytvoření trezoru služby Recovery Services

Trezor služby Recovery Services obsahuje informace o replikaci počítačů. Slouží k aktivaci operací Site Recovery. Informace o tom, jak vytvořit trezor služby Recovery Services v oblasti Azure, ve které chcete převzít služby při selhání, pokud dojde k havárii, najdete v tématu Vytvoření trezoru služby Recovery Services.

Povolení spravované identity pro trezor

Spravovaná identita umožňuje trezoru přístup k účtům úložiště. Site Recovery může v závislosti na vašich požadavcích potřebovat přístup k cílovému úložišti a účtům úložiště mezipaměti nebo protokolů. Přístup ke spravované identitě se vyžaduje, když pro trezor používáte službu Private Link.

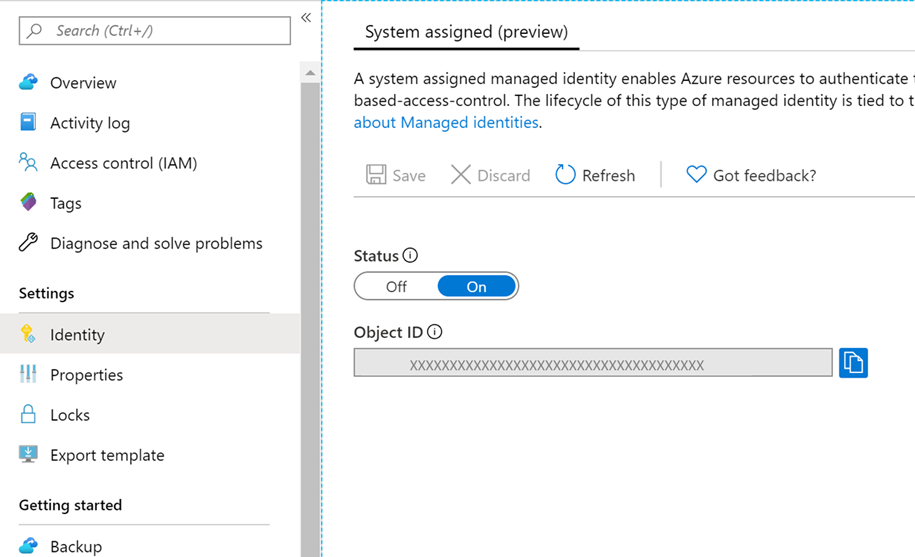

Přejděte do trezoru služby Recovery Services. V části Nastavení vyberte identitu:

Změňte stav na Zapnuto a vyberte Uložit.

Vygeneruje se ID objektu. Trezor je teď zaregistrovaný v Microsoft Entra ID.

Vytvoření privátních koncových bodů pro trezor služby Recovery Services

K ochraně počítačů v místní zdrojové síti budete potřebovat jeden privátní koncový bod pro trezor v síti pro obejití. Privátní koncový bod můžete vytvořit pomocí Centra služby Private Link na webu Azure Portal nebo pomocí Azure PowerShellu.

Pokud chcete vytvořit privátní koncový bod, postupujte takto:

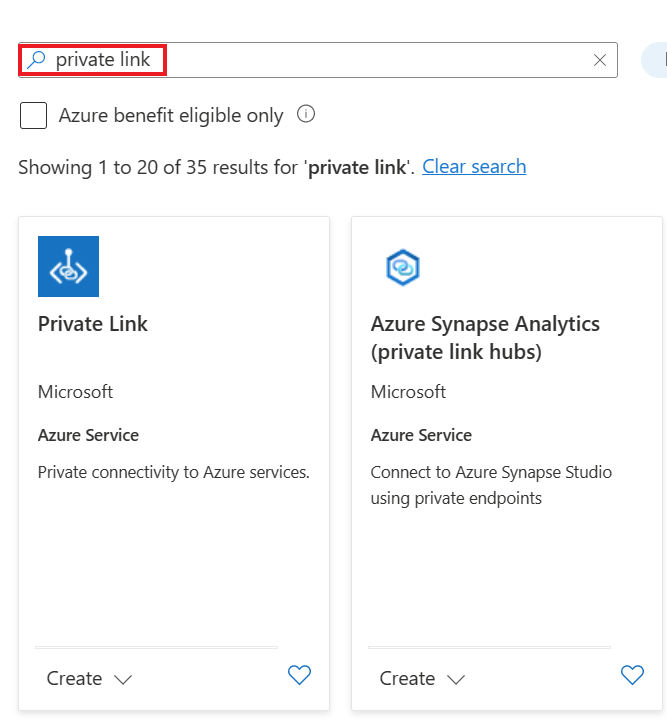

Na webu Azure Portal vyberte Vytvořit prostředek.

Vyhledejte privátní odkaz na Azure Marketplace.

Ve výsledcích hledání vyberte Private Link a na stránce Zálohování a Site Recovery vyberte Vytvořit.

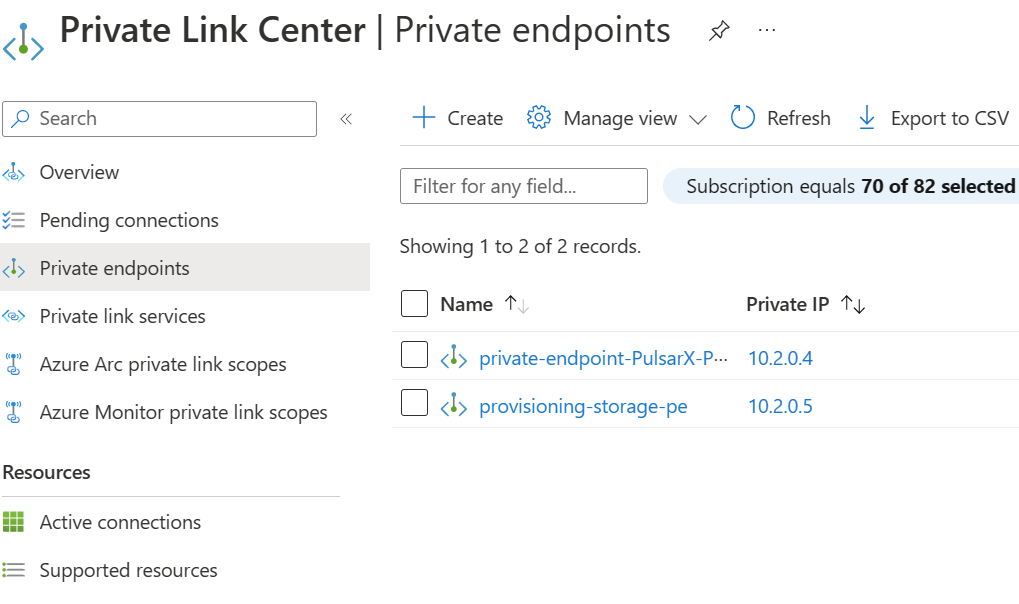

V levém podokně vyberte Privátní koncové body. Na stránce Privátní koncové body vyberte Vytvořit a začněte vytvářet privátní koncový bod pro váš trezor:

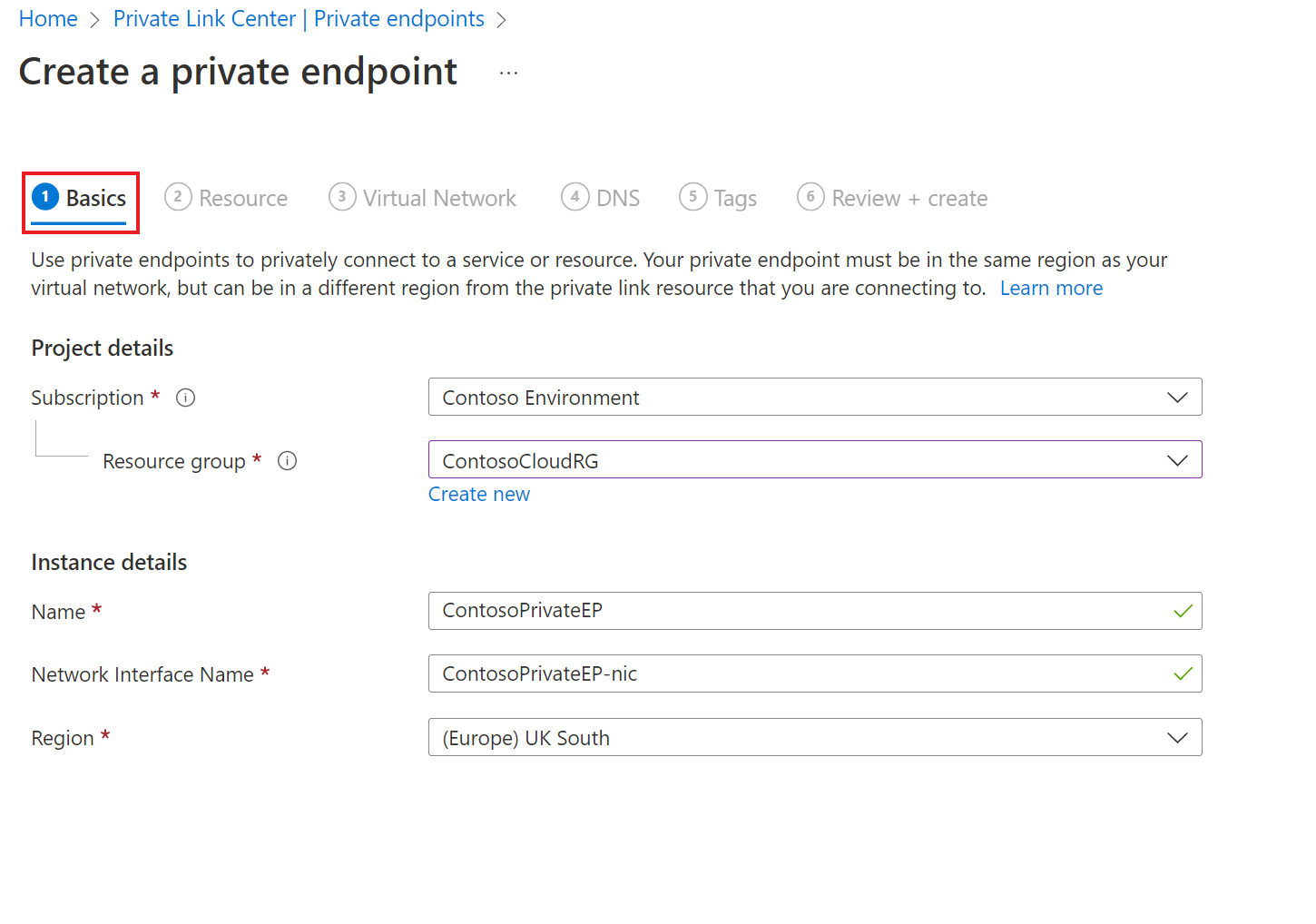

Na stránce Vytvořit privátní koncový bod v části >Základy podrobností projektu postupujte takto:

- V části Předplatné vyberte Prostředí Contoso.

- Ve skupině prostředků vyberte existující skupinu prostředků nebo vytvořte novou. Například ContosoCloudRG.

Na stránce Vytvořit privátní koncový bod v části >Základní podrobnosti instance proveďte následující akce:

- Jako Název zadejte popisný název pro identifikaci trezoru. Například ContosoPrivateEP.

- Název síťového rozhraní se automaticky vyplní na základě vašeho výběru názvu v předchozím kroku.

- V oblasti použijte oblast, kterou jste použili pro síť pro obejití. Například (Evropa) Velká Británie – jih.

- Vyberte Další.

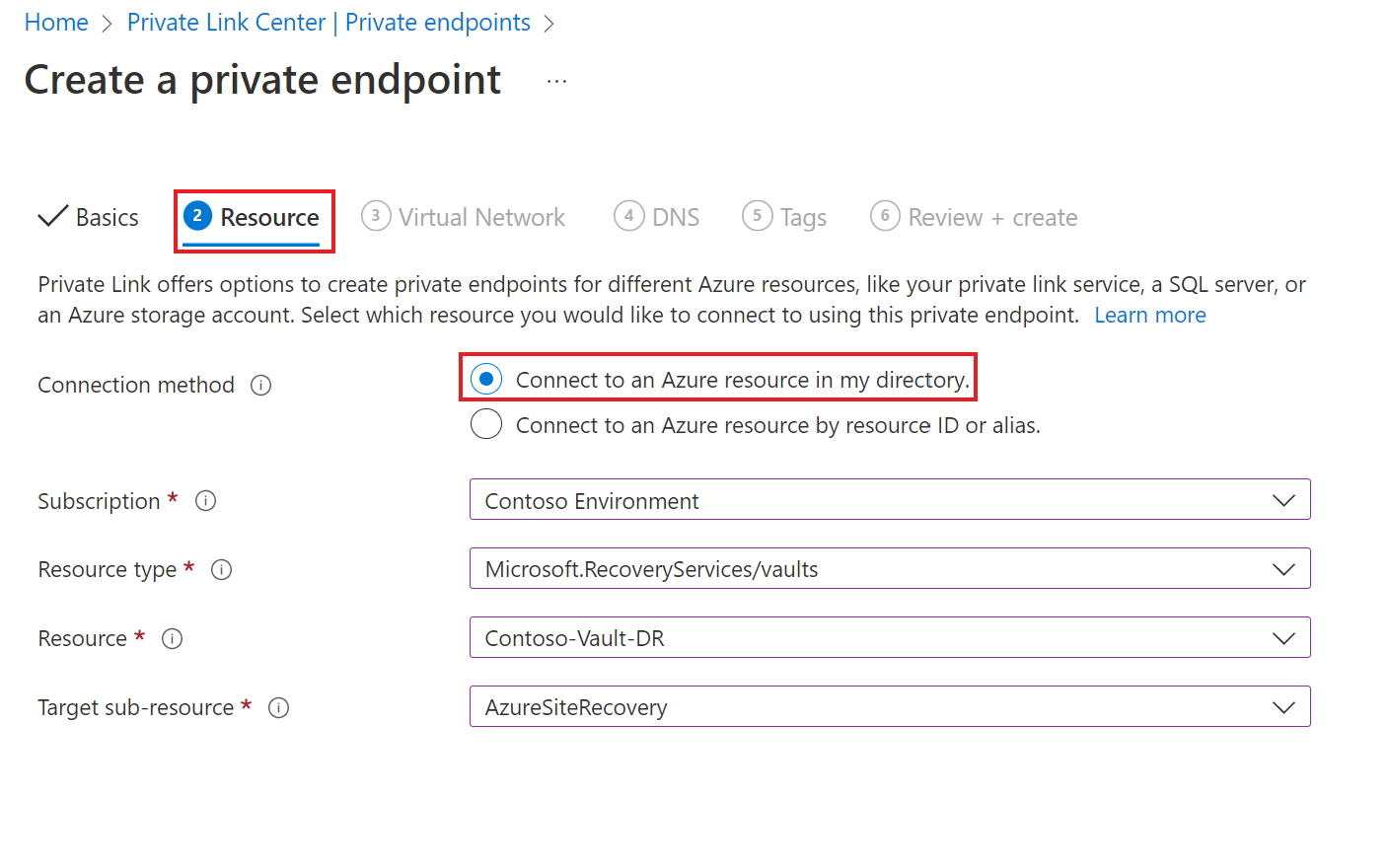

V části Zdroj postupujte takto:

- V Připojení ion metoda vyberte Připojení k prostředku Azure v mém adresáři.

- V části Předplatné vyberte Prostředí Contoso.

- V části Typ prostředku pro vybrané předplatné vyberte Microsoft.RecoveryServices/vaults.

- V části Prostředek zvolte název trezoru služby Recovery Services.

- Jako cílový dílčí prostředek vyberte AzureSiteRecovery.

- Vyberte Další.

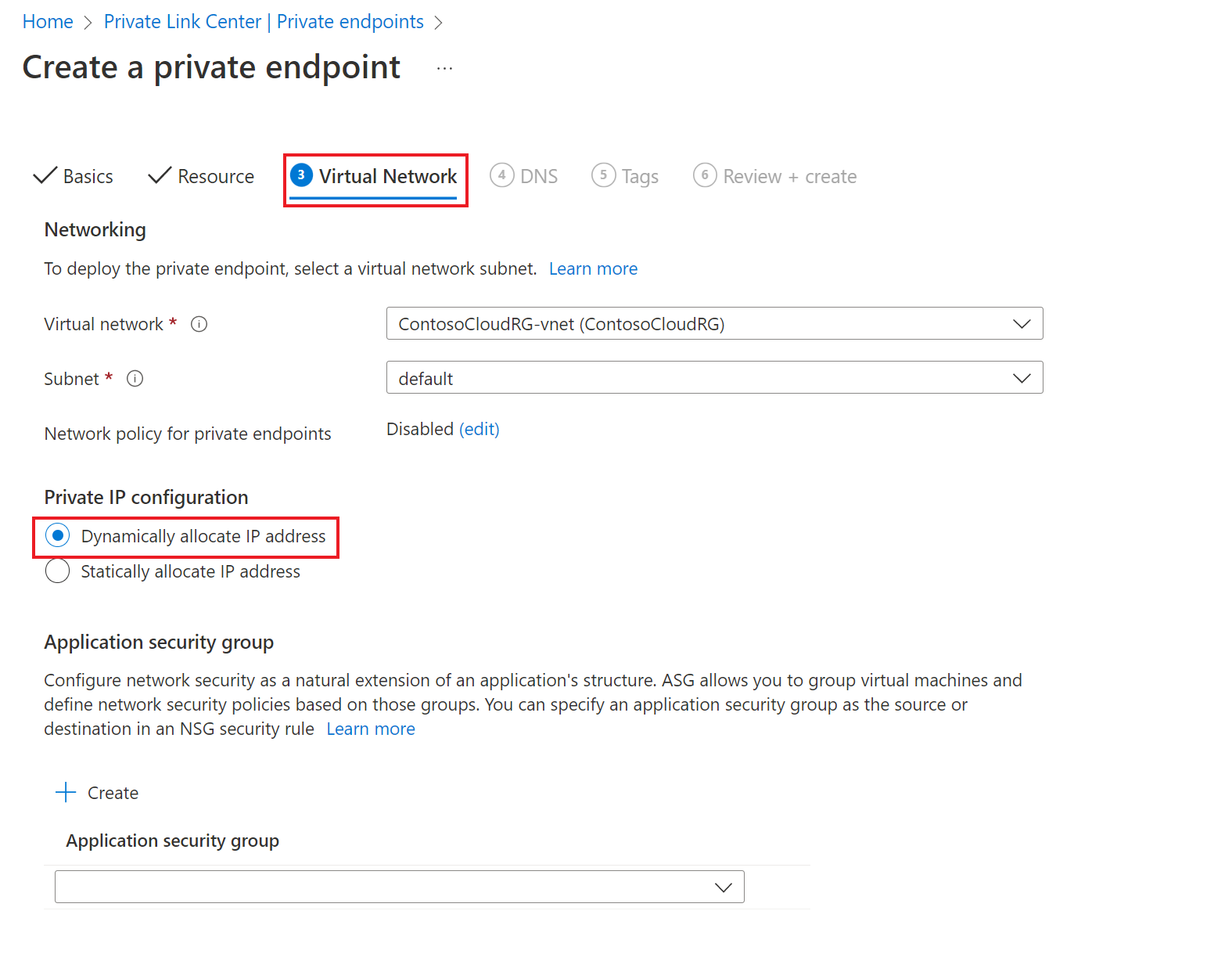

V části Virtuální síť postupujte takto:

- V části Virtuální síť vyberte síť pro obejití.

- V části Podsíť zadejte podsíť, do které chcete privátní koncový bod vytvořit.

- V části Konfigurace privátní IP adresy ponechte výchozí výběr.

- Vyberte Další.

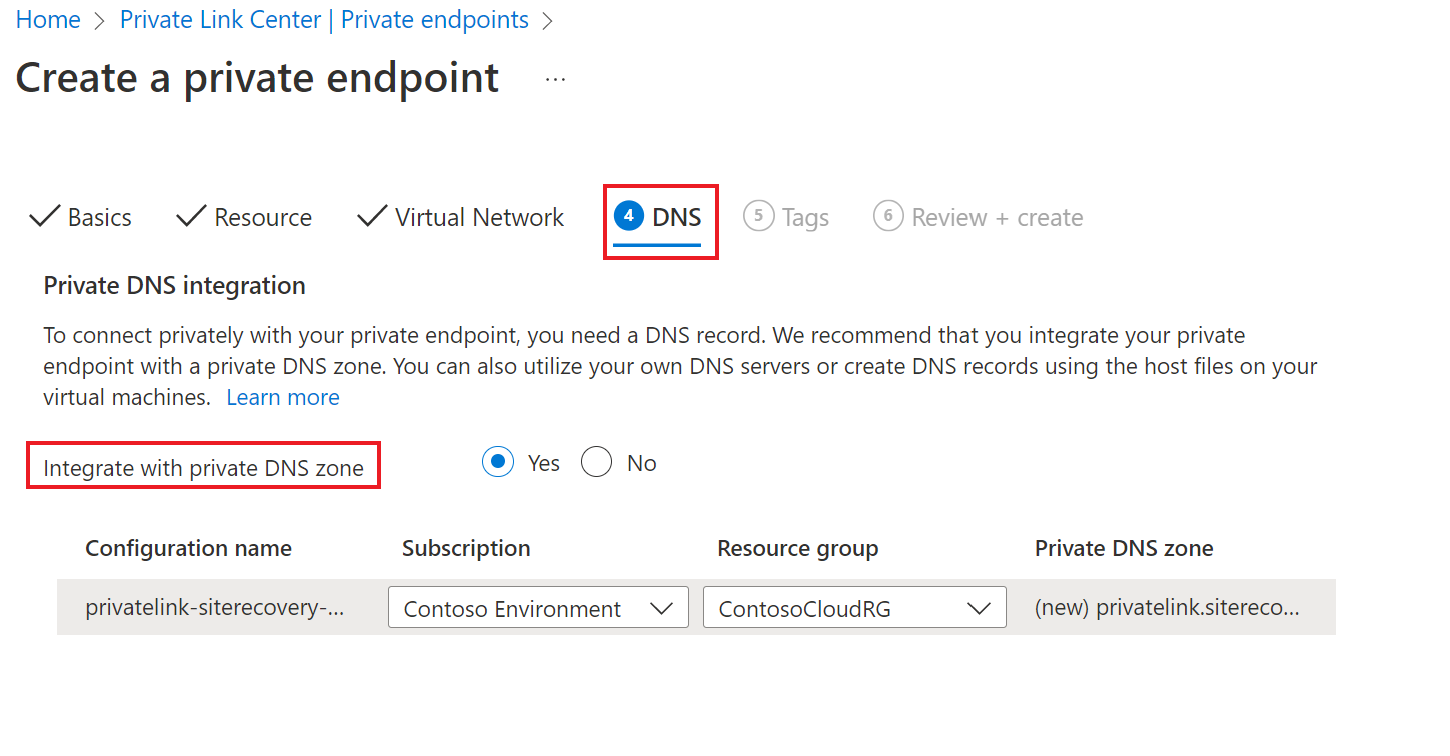

V části DNS postupujte takto:

- Pokud chcete povolit integraci s privátní zónou DNS, vyberte Ano.

Poznámka:

Výběrem možnosti Ano se zóna automaticky propojte se sítí pro obejití. Tato akce také přidá záznamy DNS, které jsou potřeba pro překlad DNS nových IP adres a plně kvalifikovaných názvů domén vytvořených pro privátní koncový bod.

- Zvolte existující zónu DNS nebo vytvořte novou zónu.

Ujistěte se, že se rozhodnete vytvořit novou zónu DNS pro každý nový privátní koncový bod, který se připojuje ke stejnému trezoru. Pokud zvolíte existující privátní zónu DNS, přepíšou se předchozí záznamy CNAME. Než budete pokračovat, přečtěte si pokyny k privátnímu koncovému bodu.

Pokud má vaše prostředí hvězdicový model, potřebujete pro celé nastavení jenom jeden privátní koncový bod a jenom jednu privátní zónu DNS. Důvodem je to, že všechny virtuální sítě už mají mezi nimi povolený partnerský vztah. Další informace najdete v tématu Integrace DNS privátního koncového bodu.

Pokud chcete privátní zónu DNS vytvořit ručně, postupujte podle kroků v části Vytvoření privátních zón DNS a přidejte záznamy DNS ručně.

- Pokud chcete povolit integraci s privátní zónou DNS, vyberte Ano.

V části Značky můžete přidat značky pro privátní koncový bod.

Zkontrolovat a vytvořit Po dokončení ověření vyberte Vytvořit a vytvořte privátní koncový bod.

Po vytvoření privátního koncového bodu se do privátního koncového bodu přidá pět plně kvalifikovaných názvů domén. Tyto odkazy umožňují počítačům v místní síti přistupovat prostřednictvím sítě pro obejití, ke všem požadovaným mikroslužbám Site Recovery v kontextu trezoru. Stejný privátní koncový bod můžete použít k ochraně libovolného počítače Azure v síti pro obejití a všech partnerských sítí.

Pět názvů domén je formátováno v tomto vzoru:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

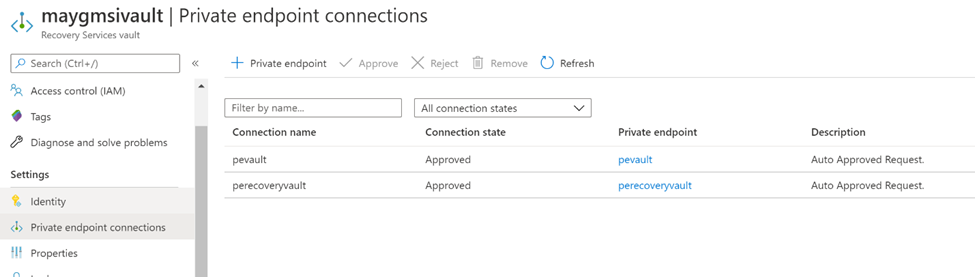

Schválení privátních koncových bodů pro Site Recovery

Pokud vytvoříte privátní koncový bod a jste také vlastníkem trezoru služby Recovery Services, privátní koncový bod, který jste vytvořili dříve, se během několika minut automaticky schválí. Jinak musí vlastník trezoru schválit privátní koncový bod, než ho budete moct použít. Pokud chcete schválit nebo odmítnout požadované připojení privátního koncového bodu, přejděte na připojení privátního koncového bodu v části Nastavení na stránce trezoru obnovení.

Než budete pokračovat, můžete přejít k prostředku privátního koncového bodu a zkontrolovat stav připojení:

(Volitelné) Vytvoření privátních koncových bodů pro účet úložiště mezipaměti

Privátní koncový bod můžete použít ke službě Azure Storage. Vytváření privátních koncových bodů pro přístup k úložišti je volitelné pro replikaci Azure Site Recovery. Pokud vytvoříte privátní koncový bod pro úložiště, potřebujete privátní koncový bod pro účet úložiště mezipaměti nebo protokolu ve virtuální síti pro obejití.

Poznámka:

Pokud nejsou pro účet úložiště povolené privátní koncové body, ochrana by stále byla úspěšná. Provoz replikace se ale bude přenášet přes internet do veřejných koncových bodů Azure Site Recovery. Aby se zajistilo, že provoz replikace prochází privátními propojeními, musí být účet úložiště povolený s privátními koncovými body.

Poznámka:

Privátní koncové body pro úložiště je možné vytvořit pouze v účtech úložiště pro obecné účely v2. Informace o cenách najdete v tématu Ceny objektů blob stránky Azure.

Postupujte podle pokynů k vytvoření privátního úložiště a vytvořte účet úložiště s privátním koncovým bodem. Nezapomeňte vybrat ano v části Integrace s privátní zónou DNS. Vyberte existující zónu DNS nebo vytvořte novou zónu.

Udělení požadovaných oprávnění trezoru

V závislosti na nastavení možná budete potřebovat jeden nebo více účtů úložiště v cílové oblasti Azure. Dále udělte oprávnění spravované identity pro všechny účty úložiště mezipaměti a protokolů vyžadované službou Site Recovery. V takovém případě musíte předem vytvořit požadované účty úložiště.

Před povolením replikace virtuálních počítačů musí mít spravovaná identita trezoru následující oprávnění role v závislosti na typu účtu úložiště.

- Účty úložiště založené na Resource Manageru (typ Standard):

- Účty úložiště založené na Resource Manageru (typ Premium):

- Klasické účty úložiště:

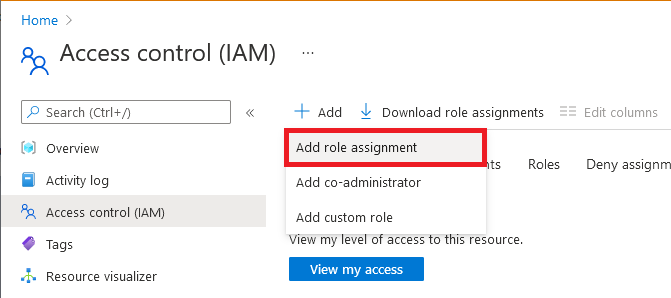

Následující kroky popisují, jak přidat přiřazení role k vašemu účtu úložiště. Podrobný postup najdete v tématu Přiřazování rolí Azure s využitím webu Azure Portal.

Přejděte na účet úložiště.

Vyberte Řízení přístupu (IAM) .

Vyberte Přidat > přiřazení role.

Na kartě Role vyberte jednu z rolí uvedených na začátku této části.

Na kartě Členové vyberte Spravovaná identita a pak vyberte Vybrat členy.

Vyberte své předplatné Azure.

Vyberte spravovanou identitu přiřazenou systémem, vyhledejte trezor a pak ji vyberte.

Na kartě Zkontrolovat a přiřadit vyberte možnost Zkontrolovat a přiřadit a přiřaďte roli.

Kromě těchto oprávnění musíte povolit přístup k důvěryhodným službám Microsoftu. Postup je následující:

- Přejděte do bran firewall a virtuálních sítí.

- Ve výjimkách vyberte Povolit důvěryhodným služby Microsoft přístup k tomuto účtu úložiště.

Ochrana virtuálních počítačů

Po dokončení předchozích úkolů pokračujte nastavením místní infrastruktury. Pokračujte dokončením některého z následujících úkolů:

- Nasazení konfiguračního serveru pro VMware a fyzické počítače

- Nastavení prostředí Hyper-V pro replikaci

Po dokončení instalace povolte replikaci pro zdrojové počítače. Nenastavujte infrastrukturu až po vytvoření privátních koncových bodů trezoru v síti pro obejití.

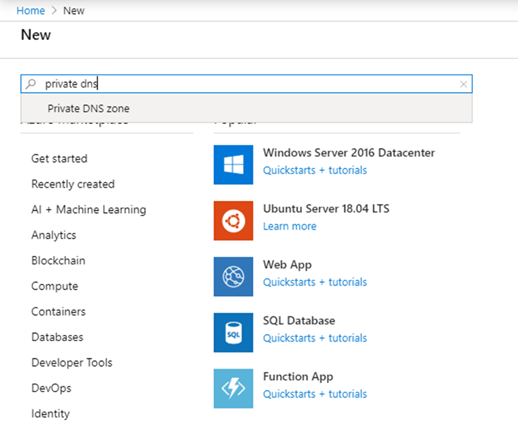

Vytvoření privátních zón DNS a ruční přidání záznamů DNS

Pokud jste při vytváření privátního koncového bodu pro trezor nevybrali možnost integrace s privátní zónou DNS, postupujte podle kroků v této části.

Vytvořte jednu privátní zónu DNS, která poskytovateli Site Recovery (pro počítače Hyper-V) nebo procesový server (pro VMware nebo fyzické počítače) umožní přeložit privátní plně kvalifikované názvy domén na privátní IP adresy.

Vytvořte privátní zónu DNS.

Ve vyhledávacím poli Všechny služby vyhledejte privátní zónuDNS a ve výsledcích vyberte Privátní DNS zónu:

Na stránce Privátní DNS zón vyberte tlačítko Přidat a začněte vytvářet novou zónu.

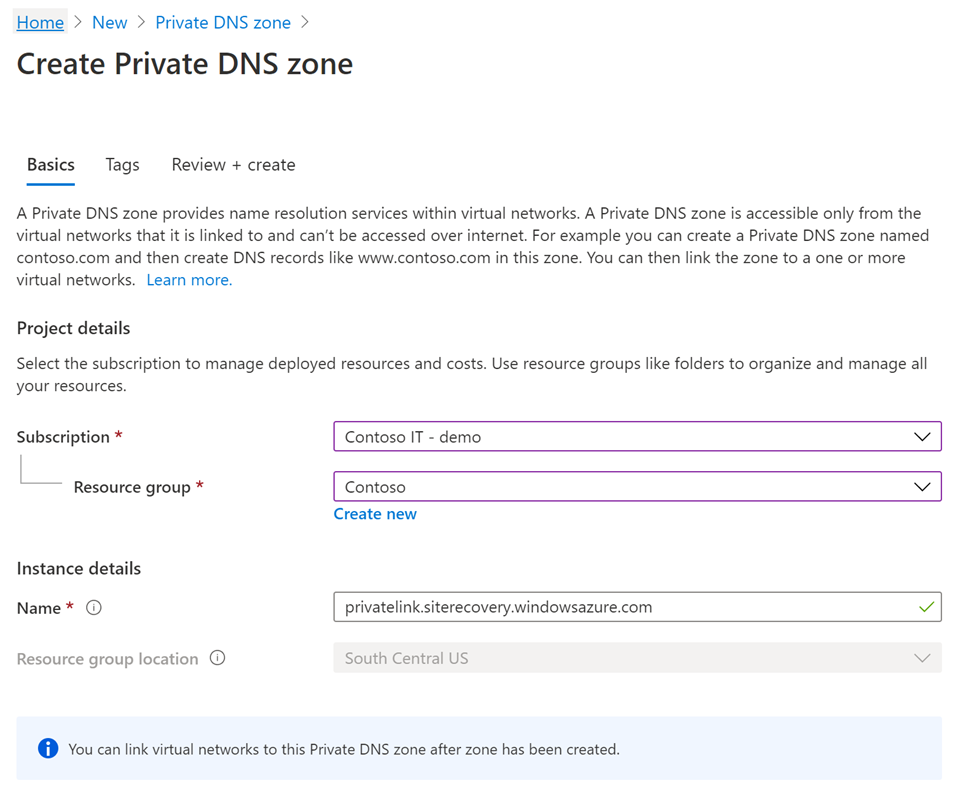

Na stránce Vytvořit privátní zónu DNS zadejte požadované podrobnosti. Jako název privátní zóny DNS zadejte privatelink.siterecovery.windowsazure.com . Můžete zvolit libovolnou skupinu prostředků a libovolné předplatné.

Pokračujte na kartu Zkontrolovat a vytvořit , abyste zkontrolovali a vytvořili zónu DNS.

Pokud pro ochranu virtuálních počítačů VMware nebo fyzických počítačů používáte modernizované architektury, ujistěte se, že pro privatelink.prod.migration.windowsazure.com vytvoříte další privátní zónu DNS. Tento koncový bod používá Site Recovery ke zjišťování místního prostředí.

Důležité

Pro uživatele Azure GOV přidejte

privatelink.prod.migration.windowsazure.usdo zóny DNS.

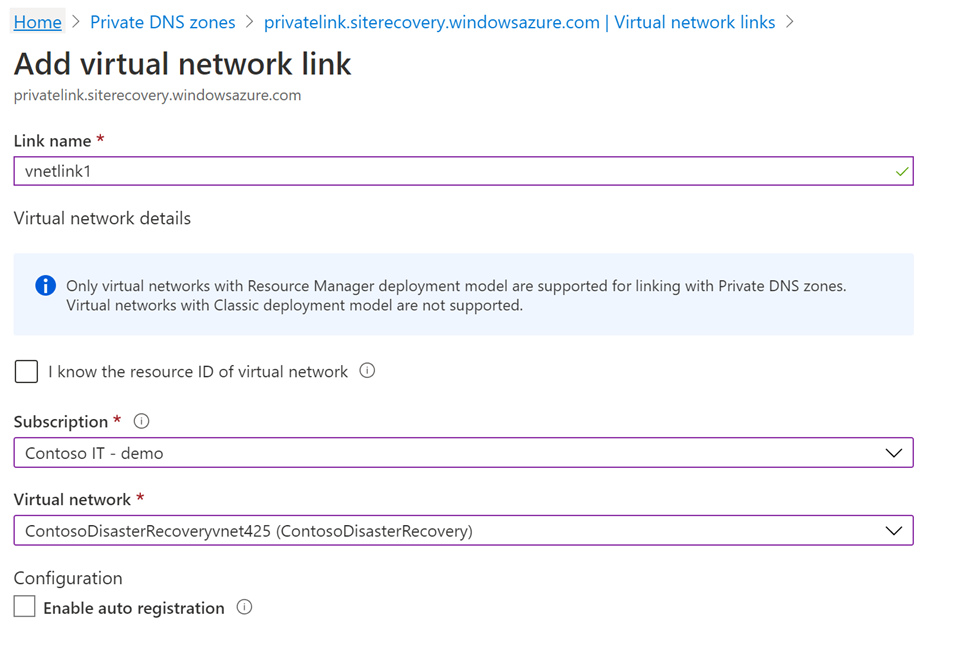

Pokud chcete propojit privátní zónu DNS s vaší virtuální sítí, postupujte takto:

Přejděte do privátní zóny DNS, kterou jste vytvořili v předchozím kroku, a v levém podokně přejděte na propojení virtuální sítě. Vyberte Přidat.

Zadejte požadované údaje. V seznamech předplatných a virtuálních sítí vyberte podrobnosti, které odpovídají obejití sítě. V ostatních polích nechejte výchozí hodnoty.

Přidejte záznamy DNS.

Teď, když jste vytvořili požadovanou privátní zónu DNS a privátní koncový bod, musíte do zóny DNS přidat záznamy DNS.

Poznámka:

Pokud používáte vlastní privátní zónu DNS, nezapomeňte provést podobné položky, jak je popsáno v následujícím kroku.

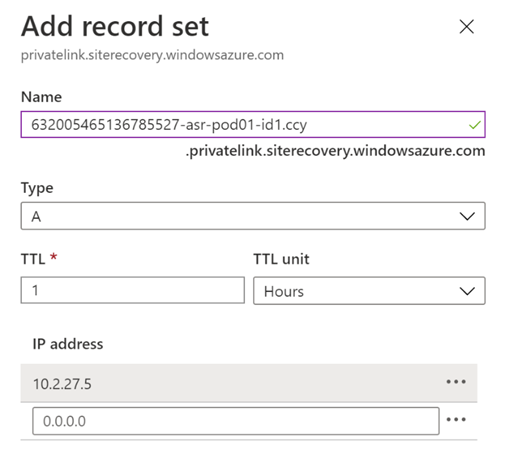

V tomto kroku je potřeba zadat položky pro každý plně kvalifikovaný název domény ve vašem privátním koncovém bodu do zóny privátního DNS.

Přejděte do privátní zóny DNS a v levém podokně přejděte do části Přehled . Vyberte Sadu záznamů a začněte přidávat záznamy.

Na stránce Přidat sadu záznamů přidejte položku pro každý plně kvalifikovaný název domény a privátní IP adresu jako záznam typu A. Seznam plně kvalifikovaných názvů domén a IP adres najdete na stránce Privátní koncový bod v přehledu. Jak vidíte na následujícím snímku obrazovky, první plně kvalifikovaný název domény z privátního koncového bodu se přidá do sady záznamů v zóně privátního DNS.

Tyto plně kvalifikované názvy domén odpovídají tomuto vzoru:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.siterecovery.windowsazure.com

Další kroky

Teď, když jste povolili privátní koncové body pro replikaci virtuálních počítačů, najdete v těchto dalších článcích další a související informace: