Udělení oprávnění spravované identitě pracovního prostoru

V tomto článku se dozvíte, jak udělit oprávnění spravované identitě v pracovním prostoru Azure Synapse. Oprávnění zase umožňují přístup k vyhrazeným fondům SQL v pracovním prostoru a účtu úložiště ADLS Gen2 prostřednictvím Azure Portal.

Poznámka

Tato spravovaná identita pracovního prostoru se bude ve zbývající části tohoto dokumentu označovat jako spravovaná identita.

Udělení oprávnění spravované identitě k účtu úložiště ADLS Gen2

K vytvoření pracovního prostoru Azure Synapse se vyžaduje účet úložiště ADLS Gen2. K úspěšnému spuštění fondů Sparku v pracovním prostoru Azure Synapse potřebuje Azure Synapse spravovaná identita v tomto účtu úložiště roli Přispěvatel dat v objektech blob služby Storage. Z této role těží také orchestrace kanálů ve Azure Synapse.

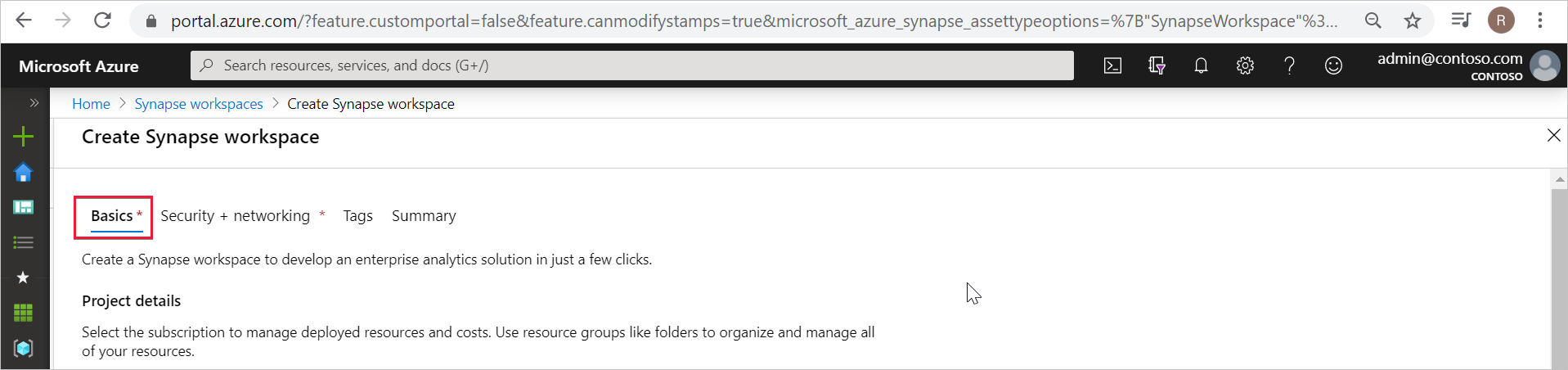

Udělení oprávnění ke spravované identitě při vytváření pracovního prostoru

Azure Synapse se po vytvoření pracovního prostoru Azure Synapse pomocí Azure Portal pokusí spravované identitě udělit roli Přispěvatel dat v objektech blob služby Storage. Podrobnosti o účtu úložiště ADLS Gen2 zadáte na kartě Základy .

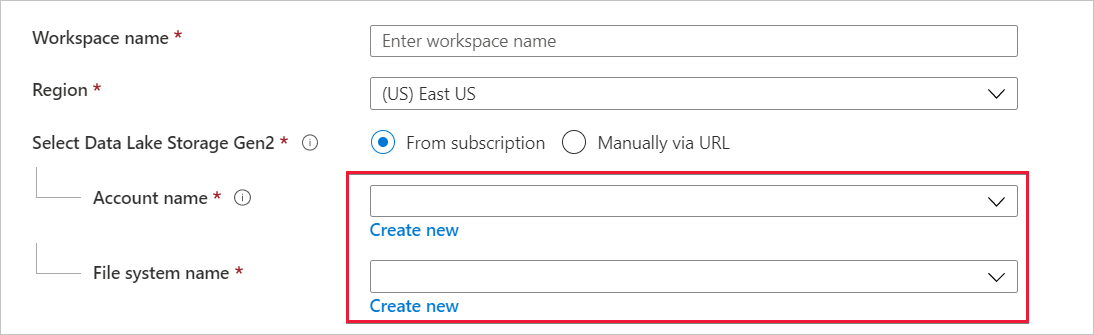

V části Název účtu a Název systému souborů zvolte účet úložiště ADLS Gen2 a systém souborů.

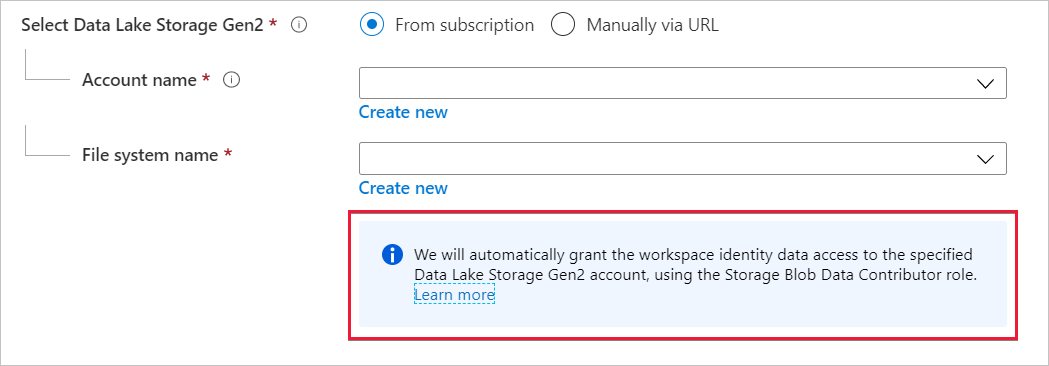

Pokud je tvůrce pracovního prostoru zároveň vlastníkem účtu úložiště ADLS Gen2, přiřadí Azure Synapse spravované identitě roli Přispěvatel dat v objektech blob služby Storage. Pod zadanými podrobnostmi účtu úložiště se zobrazí následující zpráva.

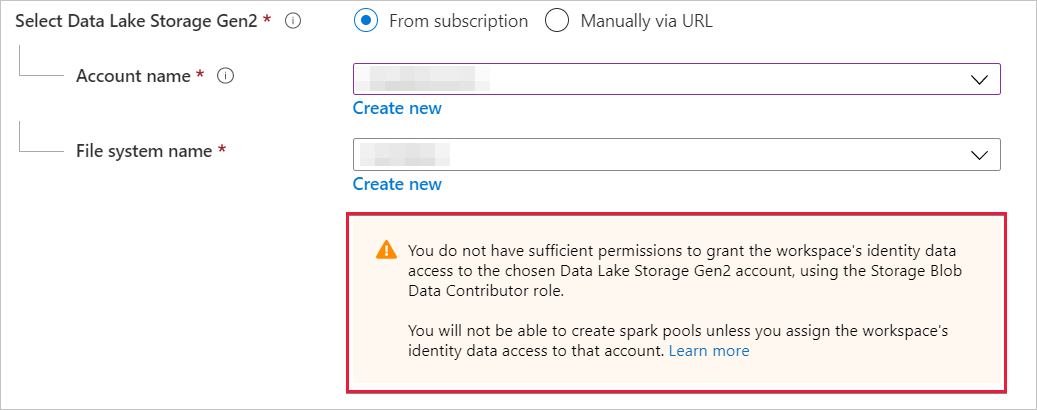

Pokud tvůrce pracovního prostoru není vlastníkem účtu úložiště ADLS Gen2, Azure Synapse spravované identitě nepřiřazuje roli Přispěvatel dat v objektech blob služby Storage. Zpráva, která se zobrazí pod podrobnostmi účtu úložiště, upozorní tvůrce pracovního prostoru, že nemá dostatečná oprávnění k udělení role Přispěvatel dat v objektech blob služby Storage spravované identitě.

Jak se ve zprávě uvádí, nemůžete vytvářet fondy Sparku, pokud není ke spravované identitě přiřazen Přispěvatel dat v objektech blob služby Storage .

Udělení oprávnění ke spravované identitě po vytvoření pracovního prostoru

Pokud během vytváření pracovního prostoru nepřiřadíte spravované identitě přispěvatele dat v objektech blob služby Storage , vlastník účtu úložiště ADLS Gen2 tuto roli identitě ručně přiřadí. Následující kroky vám pomůžou provést ruční přiřazení.

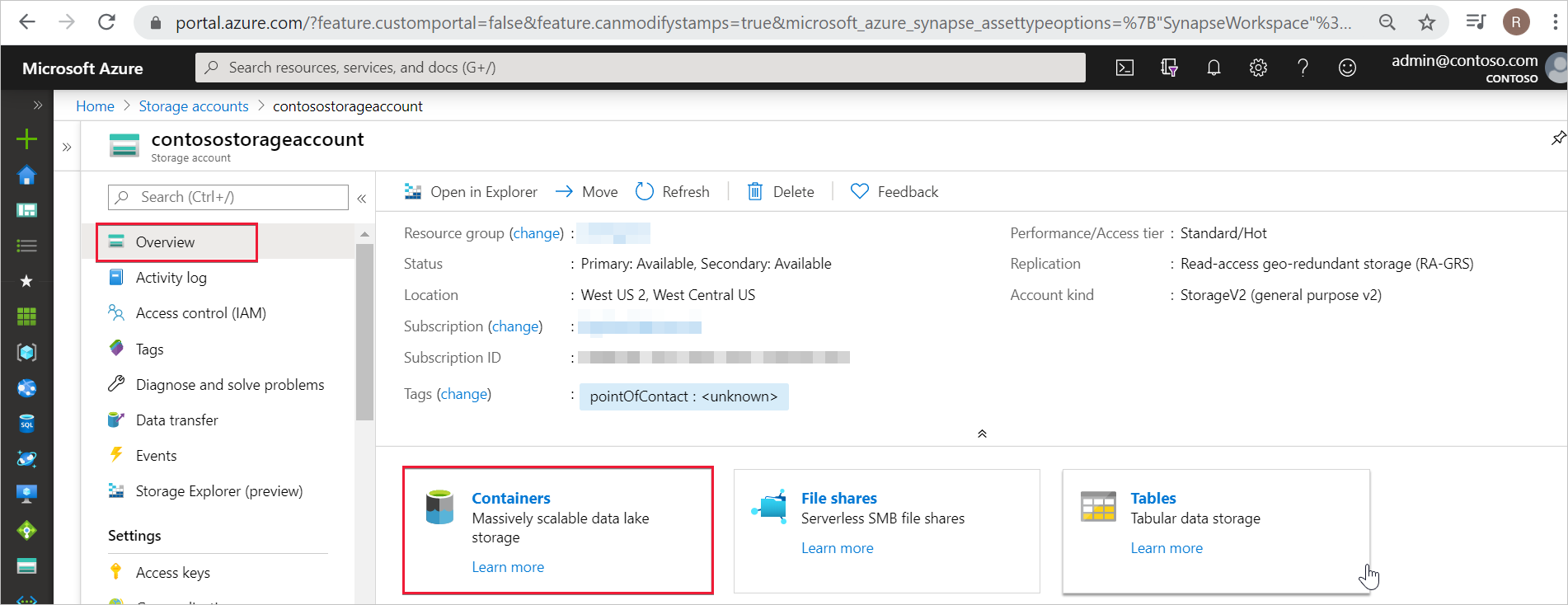

Krok 1: Přejděte na účet úložiště ADLS Gen2 v Azure Portal

V Azure Portal otevřete účet úložiště ADLS Gen2 a v levém navigačním panelu vyberte Přehled. Roli Přispěvatel dat v objektech blob služby Storage stačí přiřadit pouze na úrovni kontejneru nebo systému souborů. Vyberte Kontejnery.

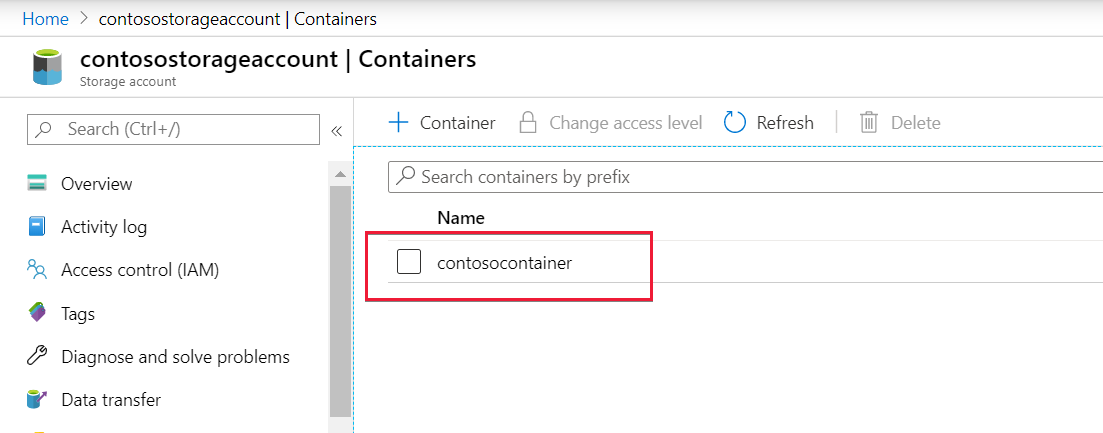

Krok 2: Výběr kontejneru

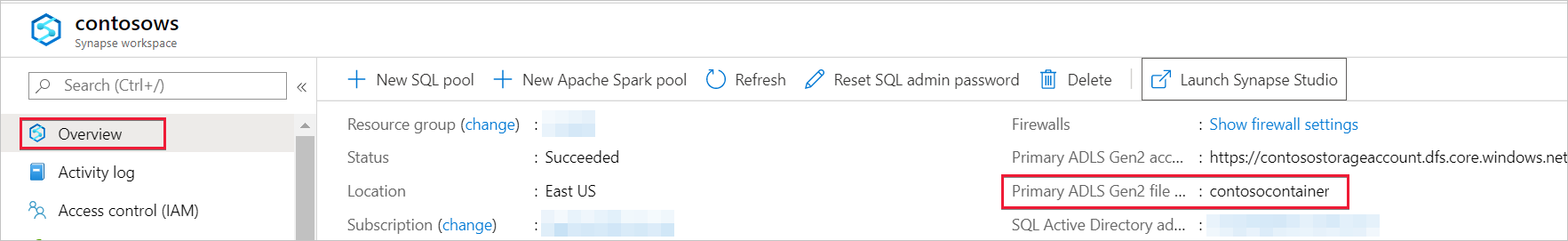

Spravovaná identita by měla mít přístup k datům ke kontejneru (systému souborů), který byl poskytnut při vytváření pracovního prostoru. Tento kontejner nebo systém souborů najdete v Azure Portal. Otevřete pracovní prostor Azure Synapse v Azure Portal a v levém navigačním panelu vyberte kartu Přehled.

Vyberte stejný kontejner nebo systém souborů a udělte spravované identitě roli Přispěvatel dat v objektech blob služby Storage .

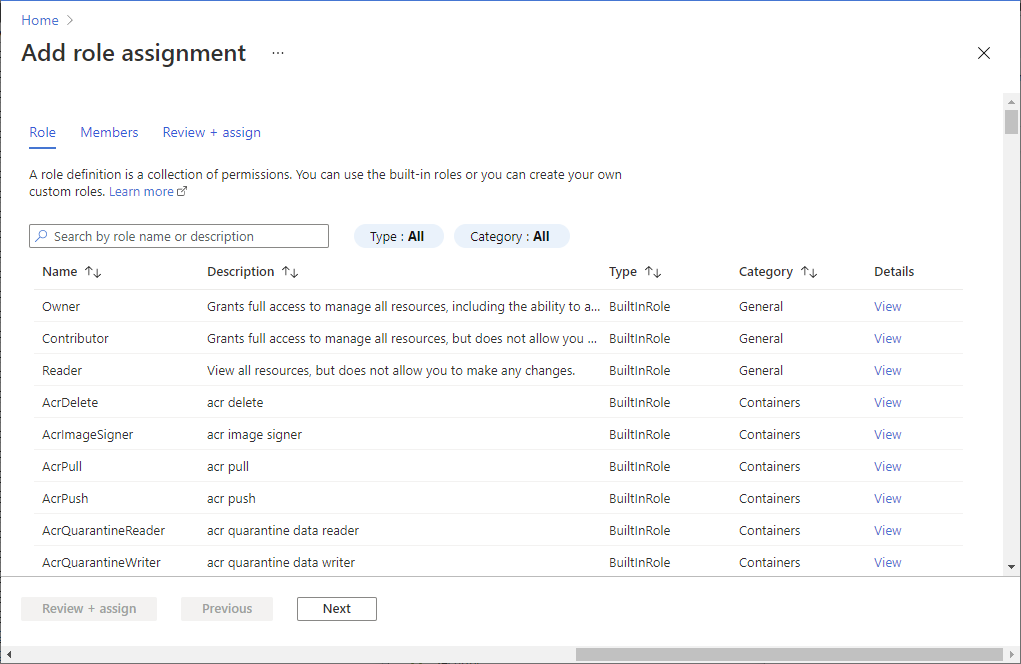

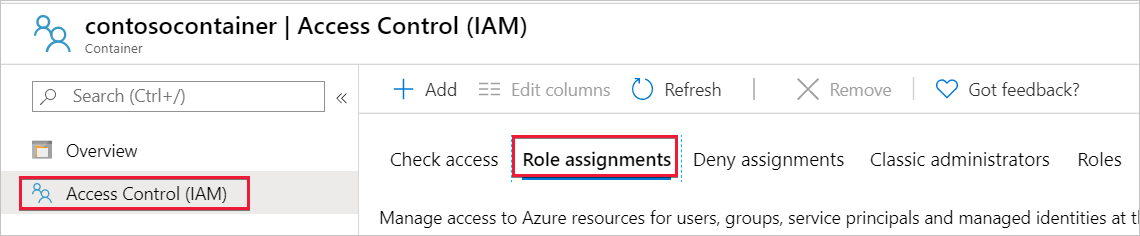

Krok 3: Otevřete Řízení přístupu a přidejte přiřazení role.

Vyberte Řízení přístupu (IAM) .

Vyberte Přidat Přidat>přiřazení role a otevřete stránku Přidat přiřazení role.

Přiřaďte následující roli. Podrobný postup najdete v tématu Přiřazování rolí Azure s využitím webu Azure Portal.

Nastavení Hodnota Role Přispěvatel dat v objektech blob služby Storage Přiřadit přístup SPRAVOVANÁ IDENTITA Členové název spravované identity Poznámka

Název spravované identity je také název pracovního prostoru.

Vyberte Uložit a přidejte přiřazení role.

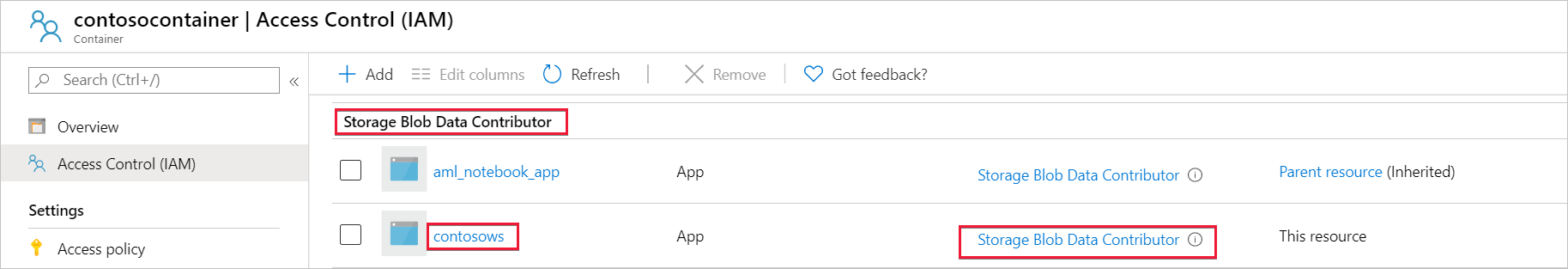

Krok 4: Ověření, že je spravované identitě přiřazená role Přispěvatel dat v objektech blob služby Storage

Vyberte Access Control(IAM) a pak vyberte Přiřazení rolí.

V části Přispěvatel dat v objektech blob služby Storage by se měla zobrazit vaše spravovaná identita s přiřazenou rolí Přispěvatel dat v objektech blob služby Storage .

Alternativa k roli Přispěvatel dat v objektech blob služby Storage

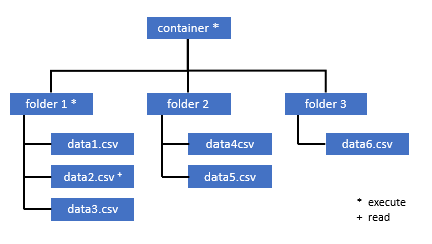

Místo udělení role Přispěvatel dat v objektech blob služby Storage můžete také udělit podrobnější oprávnění k podmnožině souborů.

Všichni uživatelé, kteří potřebují přístup k některým datům v tomto kontejneru, musí mít také oprávnění SPUSTIT pro všechny nadřazené složky až do kořenového adresáře (kontejneru).

Přečtěte si další informace o nastavení seznamů ACL v Azure Data Lake Storage Gen2.

Poznámka

Oprávnění ke spuštění na úrovni kontejneru musí být nastaveno v rámci Data Lake Storage Gen2. Oprávnění ke složce je možné nastavit v rámci Azure Synapse.

Pokud chcete dotazovat data2.csv v tomto příkladu, potřebujete následující oprávnění:

- Oprávnění ke spuštění kontejneru

- Oprávnění ke spuštění ve složce folder1

- Oprávnění ke čtení na data2.csv

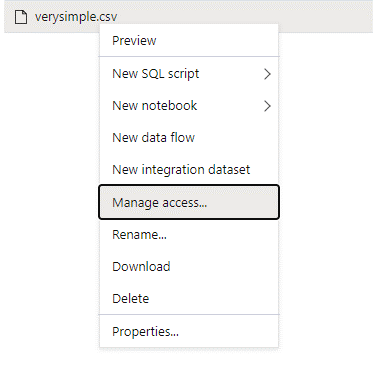

Přihlaste se k Azure Synapse pomocí správce, který má úplná oprávnění k datům, ke kterým chcete přistupovat.

V podokně dat klikněte pravým tlačítkem na soubor a vyberte Spravovat přístup.

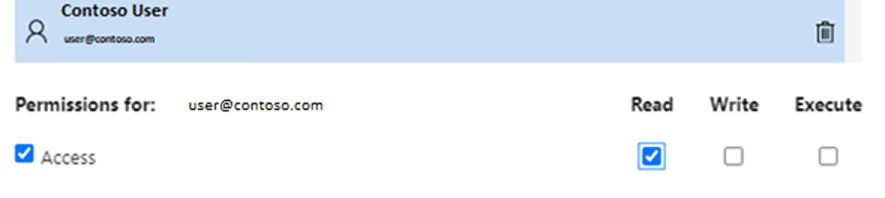

Vyberte alespoň oprávnění Ke čtení . Zadejte hlavní název uživatele (UPN) nebo ID objektu, user@contoso.comnapříklad . Vyberte Přidat.

Udělte tomuto uživateli oprávnění ke čtení.

Poznámka

Pro uživatele typu host je tento krok potřeba provést přímo v Azure Data Lake, protože ho nejde provést přímo prostřednictvím Azure Synapse.

Další kroky

Další informace o spravované identitě pracovního prostoru