Vytvoření a konfigurace trezoru klíčů pro službu Azure Disk Encryption

Platí pro: ✔️ Flexibilní škálovací sady virtuálních počítačů s Linuxem ✔️

Azure Disk Encryption používá službu Azure Key Vault k řízení a správě šifrovacích klíčů a tajných kódů disků. Další informace o trezorech klíčů najdete v tématu Začínáme se službou Azure Key Vault a zabezpečením trezoru klíčů.

Upozorňující

- Pokud jste k šifrování virtuálního počítače použili službu Azure Disk Encryption s ID Microsoft Entra, musíte pokračovat v šifrování virtuálního počítače pomocí této možnosti. Podrobnosti najdete v tématu Vytvoření a konfigurace trezoru klíčů pro Azure Disk Encryption s ID Microsoft Entra (předchozí verze).

Vytvoření a konfigurace trezoru klíčů pro použití se službou Azure Disk Encryption zahrnuje tři kroky:

- V případě potřeby vytvořte skupinu prostředků.

- Vytvoření trezoru klíčů

- Nastavení pokročilých zásad přístupu trezoru klíčů

Tyto kroky jsou znázorněny v následujících rychlých startech:

- Vytvoření a šifrování virtuálního počítače s Linuxem s využitím Azure CLI

- Vytvoření a šifrování virtuálního počítače s Linuxem s využitím Azure PowerShellu

Můžete také vygenerovat nebo importovat šifrovací klíč klíče (KEK).

Poznámka:

Kroky v tomto článku jsou automatizované ve skriptu rozhraní příkazového řádku pro azure Disk Encryption a v požadavcích služby Azure Disk Encryption skript PowerShellu.

Instalace nástrojů a připojení k Azure

Kroky v tomto článku je možné dokončit pomocí Azure CLI, modulu modulu Az PowerShellu Azure PowerShellu nebo webu Azure Portal.

I když je portál přístupný přes váš prohlížeč, Azure CLI a Azure PowerShell vyžadují místní instalaci; Podrobnosti najdete v tématu Azure Disk Encryption pro Linux: Nainstalujte nástroje .

Připojení k účtu Azure

Před použitím Azure CLI nebo Azure PowerShellu se musíte nejprve připojit ke svému předplatnému Azure. Provedete to tak, že se přihlásíte pomocí Azure CLI, přihlásíte se pomocí Azure PowerShellu nebo zadáte přihlašovací údaje k webu Azure Portal po zobrazení výzvy.

az login

Connect-AzAccount

Vytvoření skupiny zdrojů

Pokud už máte skupinu prostředků, můžete přeskočit k vytvoření trezoru klíčů.

Skupina prostředků je logický kontejner, ve kterém se nasazují a spravují prostředky Azure.

Vytvořte skupinu prostředků pomocí příkazu az group create Azure CLI, příkazu New-AzResourceGroup Azure PowerShellu nebo webu Azure Portal.

Azure CLI

az group create --name "myResourceGroup" --location eastus

Azure PowerShell

New-AzResourceGroup -Name "myResourceGroup" -Location "EastUS"

Vytvořte trezor klíčů.

Pokud už trezor klíčů máte, můžete přeskočit na Nastavení pokročilých zásad přístupu trezoru klíčů.

Vytvořte trezor klíčů pomocí příkazu az keyvault create Azure CLI, příkazu New-AzKeyvault Azure PowerShellu, webu Azure Portal nebo šablony Resource Manageru.

Upozorňující

Pokud chcete zajistit, aby tajné kódy šifrování nepřekračovaly hranice oblastí, musíte vytvořit a použít trezor klíčů, který je ve stejné oblasti a tenantovi jako virtuální počítače, které se mají šifrovat.

Každý trezor klíčů musí mít jedinečný název. Nahraďte <název-unique-keyvault-name> názvem vašeho trezoru klíčů v následujících příkladech.

Azure CLI

Při vytváření trezoru klíčů pomocí Azure CLI přidejte příznak --enabled-for-disk-encryption.

az keyvault create --name "<your-unique-keyvault-name>" --resource-group "myResourceGroup" --location "eastus" --enabled-for-disk-encryption

Azure PowerShell

Při vytváření trezoru klíčů pomocí Azure PowerShellu přidejte příznak -EnabledForDiskEncryption.

New-AzKeyvault -name "<your-unique-keyvault-name>" -ResourceGroupName "myResourceGroup" -Location "eastus" -EnabledForDiskEncryption

Šablona Resource Manageru

Trezor klíčů můžete vytvořit také pomocí šablony Resource Manageru.

- V šabloně Rychlého startu Azure klikněte na Nasadit do Azure.

- Vyberte předplatné, skupinu prostředků, umístění skupiny prostředků, název služby Key Vault, ID objektu, právní podmínky a smlouvu a klikněte na tlačítko Koupit.

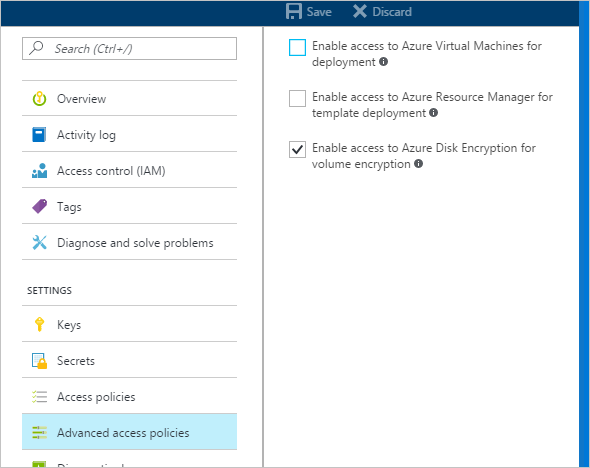

Nastavte pokročilé zásady přístupu trezoru klíčů.

Důležité

Nově vytvořené trezory klíčů mají ve výchozím nastavení obnovitelné odstranění. Pokud používáte již existující trezor klíčů, musíte povolit obnovitelné odstranění. Přehled obnovitelného odstranění ve službě Azure Key Vault

Platforma Azure potřebuje přístup k šifrovacím klíčům nebo tajným klíčům ve vašem trezoru klíčů, aby je bylo možné zpřístupnit virtuálnímu počítači pro spouštění a dešifrování svazků.

Pokud jste nepovolili trezor klíčů pro šifrování disků, nasazení nebo nasazení šablony při vytváření (jak je znázorněno v předchozím kroku), musíte aktualizovat jeho pokročilé zásady přístupu.

Azure CLI

Pomocí příkazu az keyvault update povolte šifrování disků pro trezor klíčů.

Povolení služby Key Vault pro šifrování disků: Vyžaduje se povolené šifrování disku.

az keyvault update --name "<your-unique-keyvault-name>" --resource-group "MyResourceGroup" --enabled-for-disk-encryption "true"V případě potřeby povolte službu Key Vault pro nasazení: Povolí poskytovateli prostředků Microsoft.Compute načítat tajné kódy z tohoto trezoru klíčů, když se na tento trezor klíčů odkazuje při vytváření prostředků, například při vytváření virtuálního počítače.

az keyvault update --name "<your-unique-keyvault-name>" --resource-group "MyResourceGroup" --enabled-for-deployment "true"V případě potřeby povolte službu Key Vault pro nasazení šablony: Povolte Resource Manageru načtení tajných kódů z trezoru.

az keyvault update --name "<your-unique-keyvault-name>" --resource-group "MyResourceGroup" --enabled-for-template-deployment "true"

Azure PowerShell

K povolení šifrování disků pro trezor klíčů pro trezor klíčů použijte rutinu PowerShellu Set-AzKeyVaultAccessPolicy .

Povolení služby Key Vault pro šifrování disků: Pro azure Disk Encryption se vyžaduje enabledForDiskEncryption.

Set-AzKeyVaultAccessPolicy -VaultName "<your-unique-keyvault-name>" -ResourceGroupName "MyResourceGroup" -EnabledForDiskEncryptionV případě potřeby povolte službu Key Vault pro nasazení: Povolí poskytovateli prostředků Microsoft.Compute načítat tajné kódy z tohoto trezoru klíčů, když se na tento trezor klíčů odkazuje při vytváření prostředků, například při vytváření virtuálního počítače.

Set-AzKeyVaultAccessPolicy -VaultName "<your-unique-keyvault-name>" -ResourceGroupName "MyResourceGroup" -EnabledForDeploymentV případě potřeby povolte službu Key Vault pro nasazení šablony: Povolí Azure Resource Manageru získat tajné kódy z tohoto trezoru klíčů, když se na tento trezor klíčů odkazuje v nasazení šablony.

Set-AzKeyVaultAccessPolicy -VaultName "<your-unique-keyvault-name>" -ResourceGroupName "MyResourceGroup" -EnabledForTemplateDeployment

portál Azure

Vyberte trezor klíčů a přejděte na Zásady přístupu.

V části Povolit přístup vyberte pole s popiskem Azure Disk Encryption pro šifrování svazků.

V případě potřeby vyberte Azure Virtual Machines pro nasazení nebo Azure Resource Manager.

Klikněte na Uložit.

Azure Disk Encryption a automatické obměně

Přestože služba Azure Key Vault teď obsahuje automatickou obměnu klíčů, není aktuálně kompatibilní se službou Azure Disk Encryption. Konkrétně azure Disk Encryption bude dál používat původní šifrovací klíč i po jeho automatické obměně.

Obměně šifrovacího klíče nezaruší službu Azure Disk Encryption, ale zakázání "starého" šifrovacího klíče (jinými slovy, klíč Azure Disk Encryption stále používá) bude fungovat.

Nastavení šifrovacího klíče klíče (KEK)

Důležité

Účet spuštěný pro povolení šifrování disků přes trezor klíčů musí mít oprávnění čtenáře.

Pokud chcete pro další vrstvu zabezpečení šifrovacích klíčů použít šifrovací klíč klíče (KEK), přidejte do trezoru klíčů klíč KEK. Když zadáte šifrovací klíč klíče, Azure Disk Encryption tento klíč použije k zabalení šifrovacích tajných kódů před zápisem do služby Key Vault.

Nový klíč KEK můžete vygenerovat pomocí příkazu Azure CLI az keyvault key create , rutiny Azure PowerShell Add-AzKeyVaultKey nebo webu Azure Portal. Musíte vygenerovat typ klíče RSA; Azure Disk Encryption v současné době nepodporuje použití klíčů Elliptic Curve.

Místo toho můžete importovat klíč KEK z místního modulu hardwarového zabezpečení pro správu klíčů. Další informace najdete v dokumentaci ke službě Key Vault.

Adresy URL klíče KEK trezoru klíčů musí být verze. Azure toto omezení správy verzí vynucuje. Platné tajné kódy a adresy URL KEK najdete v následujících příkladech:

- Příklad platné adresy URL tajného kódu: https://contosovault.vault.azure.net/secrets/EncryptionSecretWithKek/xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

- Příklad platné adresy URL KEK: https://contosovault.vault.azure.net/keys/diskencryptionkek/xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

Azure CLI

Pomocí příkazu Azure CLI az keyvault key create vygenerujte nový klíč KEK a uložte ho do trezoru klíčů.

az keyvault key create --name "myKEK" --vault-name "<your-unique-keyvault-name>" --kty RSA --size 4096

Privátní klíč můžete místo toho importovat pomocí příkazu Azure CLI az keyvault key import :

V obou případech zadáte název klíče KEK do Azure CLI az vm encryption enable --key-encryption-key-key parametr.

az vm encryption enable -g "MyResourceGroup" --name "myVM" --disk-encryption-keyvault "<your-unique-keyvault-name>" --key-encryption-key "myKEK"

Azure PowerShell

Pomocí rutiny Add-AzKeyVaultKey azure PowerShellu vygenerujte nový klíč KEK a uložte ho do trezoru klíčů.

Add-AzKeyVaultKey -Name "myKEK" -VaultName "<your-unique-keyvault-name>" -Destination "HSM" -Size 4096

Privátní klíč můžete místo toho importovat pomocí příkazu Azure PowerShellu az keyvault key import .

V obou případech zadáte ID trezoru klíčů KEK a adresu URL klíče KEK do parametrů Azure PowerShell Set-AzVMDiskEncryptionExtension -KeyEncryptionKeyVaultId a -KeyEncryptionKeyUrl. Tento příklad předpokládá, že pro šifrovací klíč disku i klíč KEK používáte stejný trezor klíčů.

$KeyVault = Get-AzKeyVault -VaultName "<your-unique-keyvault-name>" -ResourceGroupName "myResourceGroup"

$KEK = Get-AzKeyVaultKey -VaultName "<your-unique-keyvault-name>" -Name "myKEK"

Set-AzVMDiskEncryptionExtension -ResourceGroupName MyResourceGroup -VMName "MyVM" -DiskEncryptionKeyVaultUrl $KeyVault.VaultUri -DiskEncryptionKeyVaultId $KeyVault.ResourceId -KeyEncryptionKeyVaultId $KeyVault.ResourceId -KeyEncryptionKeyUrl $KEK.Id -SkipVmBackup -VolumeType All

Další kroky

- Skript rozhraní příkazového řádku požadavků služby Azure Disk Encryption

- Předpoklady pro powershellový skript služby Azure Disk Encryption

- Seznámení se scénáři služby Azure Disk Encryption na virtuálních počítačích s Linuxem

- Informace o řešení potíží se službou Azure Disk Encryption

- Čtení ukázkových skriptů služby Azure Disk Encryption