Kurz: Filtrování síťového provozu pomocí skupiny zabezpečení sítě pomocí webu Azure Portal

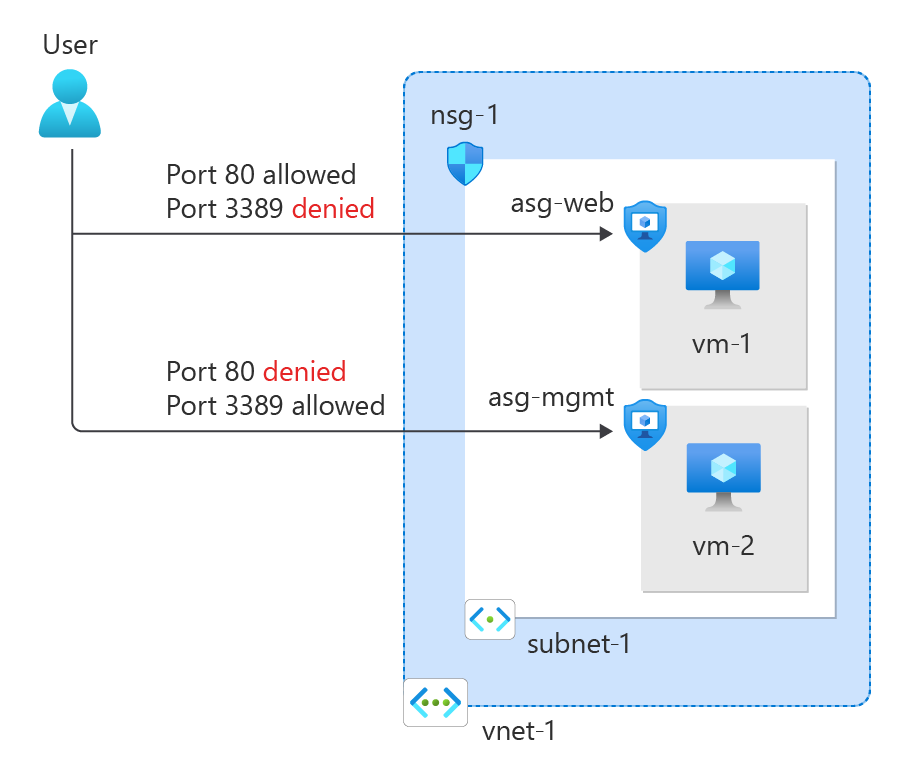

Skupinu zabezpečení sítě můžete použít k filtrování příchozího a odchozího síťového provozu do a z prostředků Azure ve virtuální síti Azure.

Skupiny zabezpečení sítě obsahují pravidla zabezpečení, která filtrují síťový provoz podle IP adresy, portu a protokolu. Pokud je skupina zabezpečení sítě přidružená k podsíti, pravidla zabezpečení se použijí na prostředky nasazené v této podsíti.

V tomto kurzu se naučíte:

- Vytvoření skupiny zabezpečení sítě a pravidel zabezpečení

- Vytvoření skupin zabezpečení aplikací

- Vytvoření virtuální sítě a přidružení skupiny zabezpečení sítě k podsíti

- Nasazení virtuálních počítačů a přidružení jejich síťových rozhraní ke skupinám zabezpečení aplikací

Požadavky

- Účet Azure s aktivním předplatným. Účet si můžete vytvořit zdarma.

Přihlášení k Azure

Přihlaste se k portálu Azure.

Vytvoření virtuální sítě

Následující postup vytvoří virtuální síť s podsítí prostředků.

Na portálu vyhledejte a vyberte Virtuální sítě.

Na stránce Virtuální sítě vyberte + Vytvořit.

Na kartě Základy vytvoření virtuální sítě zadejte nebo vyberte následující informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Skupina prostředků Vyberte, že chcete vytvořit novou IP adresu.

Do pole Název zadejte test-rg .

Vyberte OK.Podrobnosti o instanci Název Zadejte vnet-1. Oblast Vyberte USA – východ 2. Výběrem možnosti Další přejděte na kartu Zabezpečení .

Výběrem možnosti Další přejděte na kartu IP adresy.

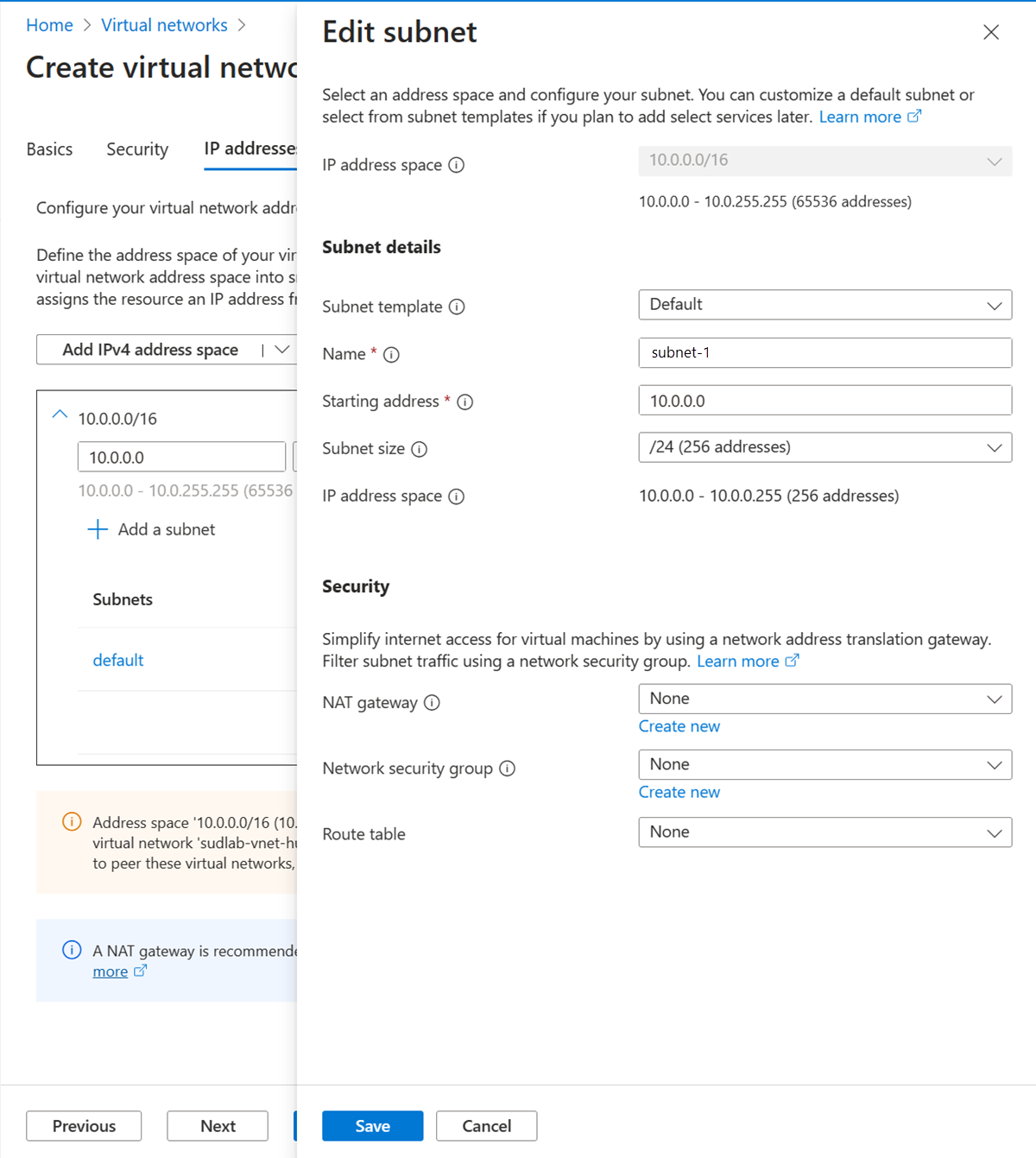

V poli Adresní prostor v podsítích vyberte výchozí podsíť.

V části Upravit podsíť zadejte nebo vyberte následující informace:

Nastavení Hodnota Podrobnosti o podsíti Šablona podsítě Ponechte výchozí výchozí. Název Zadejte podsíť-1. Počáteční adresa Ponechte výchozí hodnotu 10.0.0.0. Velikost podsítě Ponechte výchozí hodnotu /24(256 adres).

Zvolte Uložit.

Vyberte Zkontrolovat a vytvořit v dolní části obrazovky a po ověření vyberte Vytvořit.

Vytvoření skupin zabezpečení aplikací

Skupina zabezpečení aplikace (ASG) umožňuje seskupovat servery s podobnými funkcemi, jako jsou webové servery.

Do vyhledávacího pole v horní části portálu zadejte skupinu zabezpečení aplikace. Ve výsledcích hledání vyberte skupiny zabezpečení aplikace.

Vyberte + Vytvořit.

Na kartě Základy vytvořte skupinu zabezpečení aplikace, zadejte nebo vyberte tyto informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Skupina prostředků Vyberte test-rg. Podrobnosti o instanci Název Zadejte asg-web. Oblast Vyberte USA – východ 2. Vyberte Zkontrolovat a vytvořit.

Vyberte + Vytvořit.

Opakujte předchozí kroky a zadejte následující hodnoty:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Skupina prostředků Vyberte test-rg. Podrobnosti o instanci Název Zadejte asg-mgmt. Oblast Vyberte USA – východ 2. Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Vytvoření skupiny zabezpečení sítě

Skupina zabezpečení sítě (NSG) zabezpečuje síťový provoz ve vaší virtuální síti.

Do vyhledávacího pole v horní části portálu zadejte skupinu zabezpečení sítě. Ve výsledcích hledání vyberte skupiny zabezpečení sítě.

Poznámka:

Ve výsledcích hledání pro skupiny zabezpečení sítě se můžou zobrazit skupiny zabezpečení sítě (klasické). Vyberte skupiny zabezpečení sítě.

Vyberte + Vytvořit.

Na kartě Základy vytvořte skupinu zabezpečení sítě, zadejte nebo vyberte tyto informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Skupina prostředků Vyberte test-rg. Podrobnosti o instanci Název Zadejte nsg-1. Umístění Vyberte USA – východ 2. Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

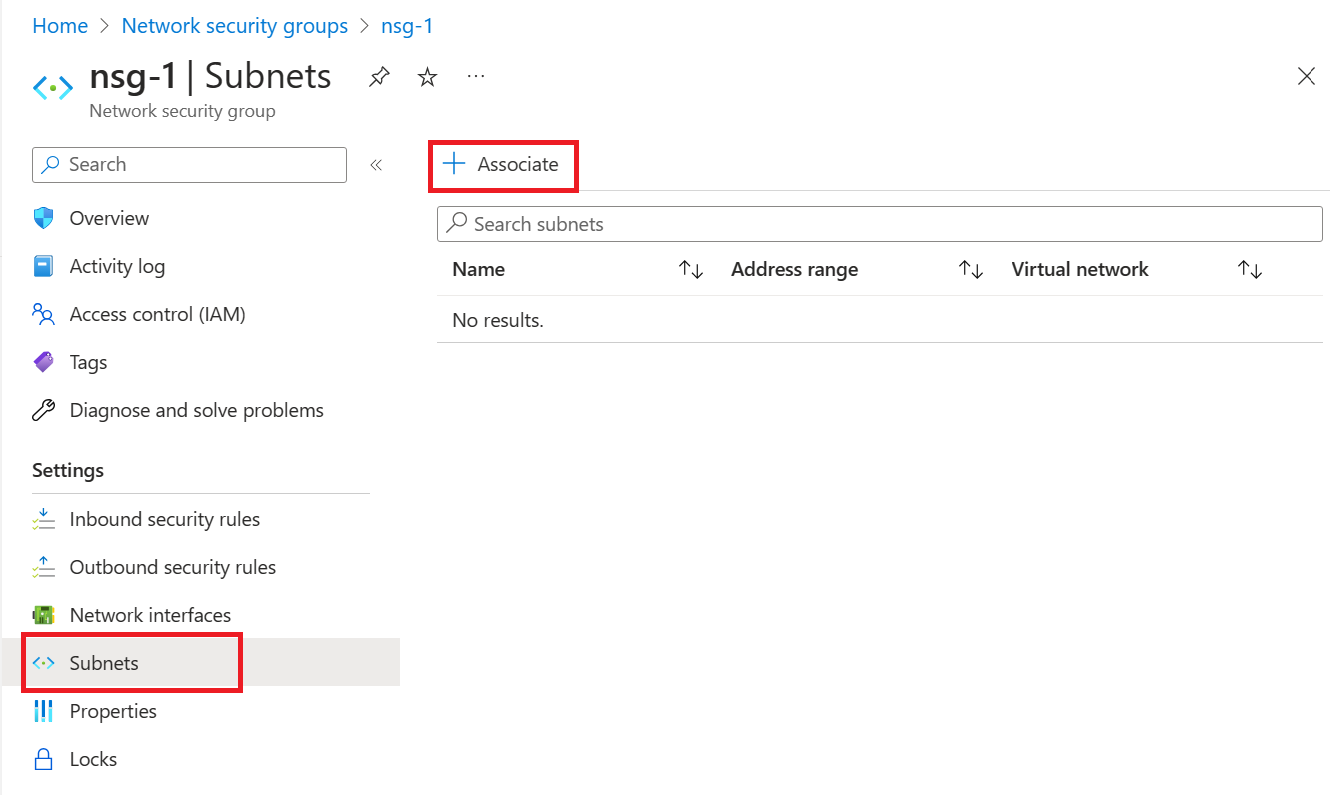

Přidružení skupiny zabezpečení sítě k podsíti

V této části přidružíte skupinu zabezpečení sítě k podsíti virtuální sítě, kterou jste vytvořili dříve.

Do vyhledávacího pole v horní části portálu zadejte skupinu zabezpečení sítě. Ve výsledcích hledání vyberte skupiny zabezpečení sítě.

Vyberte nsg-1.

V části Nastavení nsg-1 vyberte podsítě.

Na stránce Podsítě vyberte + Přidružit:

V části Přidružit podsíť vyberte vnet-1 (test-rg) pro virtuální síť.

Jako podsíť vyberte podsíť 1a pak vyberte OK.

Vytvoření pravidel zabezpečení

V části Nastavení nsg-1 vyberte příchozí pravidlazabezpečení.

Na stránce Příchozí pravidla zabezpečení vyberte + Přidat.

Vytvořte pravidlo zabezpečení, které povoluje porty 80 a 443 do skupiny zabezpečení webových aplikací asg. Na stránce Přidat příchozí pravidlo zabezpečení zadejte nebo vyberte následující informace:

Nastavení Hodnota Source Ponechte výchozí hodnotu Any. Rozsahy zdrojových portů Ponechte výchozí hodnotu (*). Cíl Vyberte skupinu zabezpečení aplikace. Cílové skupiny zabezpečení aplikací Vyberte asg-web. Služba Ponechte výchozí hodnotu Custom (Vlastní). Rozsahy cílových portů Zadejte 80 443. Protokol Vyberte TCP. Akce Ponechte výchozí možnost Povolit. Priorita Ponechte výchozí hodnotu 100. Název Zadejte allow-web-all. Vyberte Přidat.

Proveďte předchozí kroky s následujícími informacemi:

Nastavení Hodnota Source Ponechte výchozí hodnotu Any. Rozsahy zdrojových portů Ponechte výchozí hodnotu (*). Cíl Vyberte skupinu zabezpečení aplikace. Cílová skupina zabezpečení aplikace Vyberte asg-mgmt. Služba Vyberte protokol RDP. Akce Ponechte výchozí možnost Povolit. Priorita Ponechte výchozí hodnotu 110. Název Zadejte allow-rdp-all. Vyberte Přidat.

Upozornění

V tomto článku je protokol RDP (port 3389) vystavený internetu pro virtuální počítač, který je přiřazen skupině zabezpečení aplikace asg-mgmt .

V produkčních prostředích se místo vystavení portu 3389 na internetu doporučuje připojit se k prostředkům Azure, které chcete spravovat pomocí sítě VPN, privátního síťového připojení nebo služby Azure Bastion.

Další informace o službě Azure Bastion najdete v tématu Co je Azure Bastion?

Vytvoření virtuálních počítačů

Ve virtuální síti vytvořte dva virtuální počítače.

Na portálu vyhledejte a vyberte Virtuální počítače.

Ve virtuálních počítačích vyberte + Vytvořit a pak virtuální počítač Azure.

V části Vytvořit virtuální počítač zadejte nebo vyberte tyto informace na kartě Základy :

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Skupina prostředků Vyberte test-rg. Podrobnosti o instanci Virtual machine name Zadejte vm-1. Oblast Vyberte USA – východ 2. Možnosti dostupnosti Ponechte výchozí hodnotu Bez redundance infrastruktury. Typ zabezpečení Vyberte položku Standardní. Image Vyberte Windows Server 2022 Datacenter – x64 Gen2. Instance Azure Spot Ponechte výchozí nezaškrtnutou možnost. Velikost Vyberte velikost. účet Správa istrator Username Zadejte uživatelské jméno. Heslo Zadejte heslo. Potvrdit heslo Zadejte znovu heslo. Pravidla portů pro příchozí spojení Vyberte příchozí porty Vyberte Žádná. Vyberte Další: Disky a další : Sítě.

Na kartě Sítě zadejte nebo vyberte následující informace:

Nastavení Hodnota Síťové rozhraní Virtuální síť Vyberte vnet-1. Podsíť Vyberte podsíť 1 (10.0.0.0/24). Veřejná IP adresa Ponechte výchozí hodnotu nové veřejné IP adresy. Skupina zabezpečení sítě síťových adaptérů Vyberte Žádná. Vyberte kartu Zkontrolovat a vytvořit nebo vyberte modré tlačítko Zkontrolovat a vytvořit v dolní části stránky.

Vyberte Vytvořit. Nasazení virtuálního počítače může trvat několik minut.

Opakováním předchozích kroků vytvořte druhý virtuální počítač s názvem vm-2.

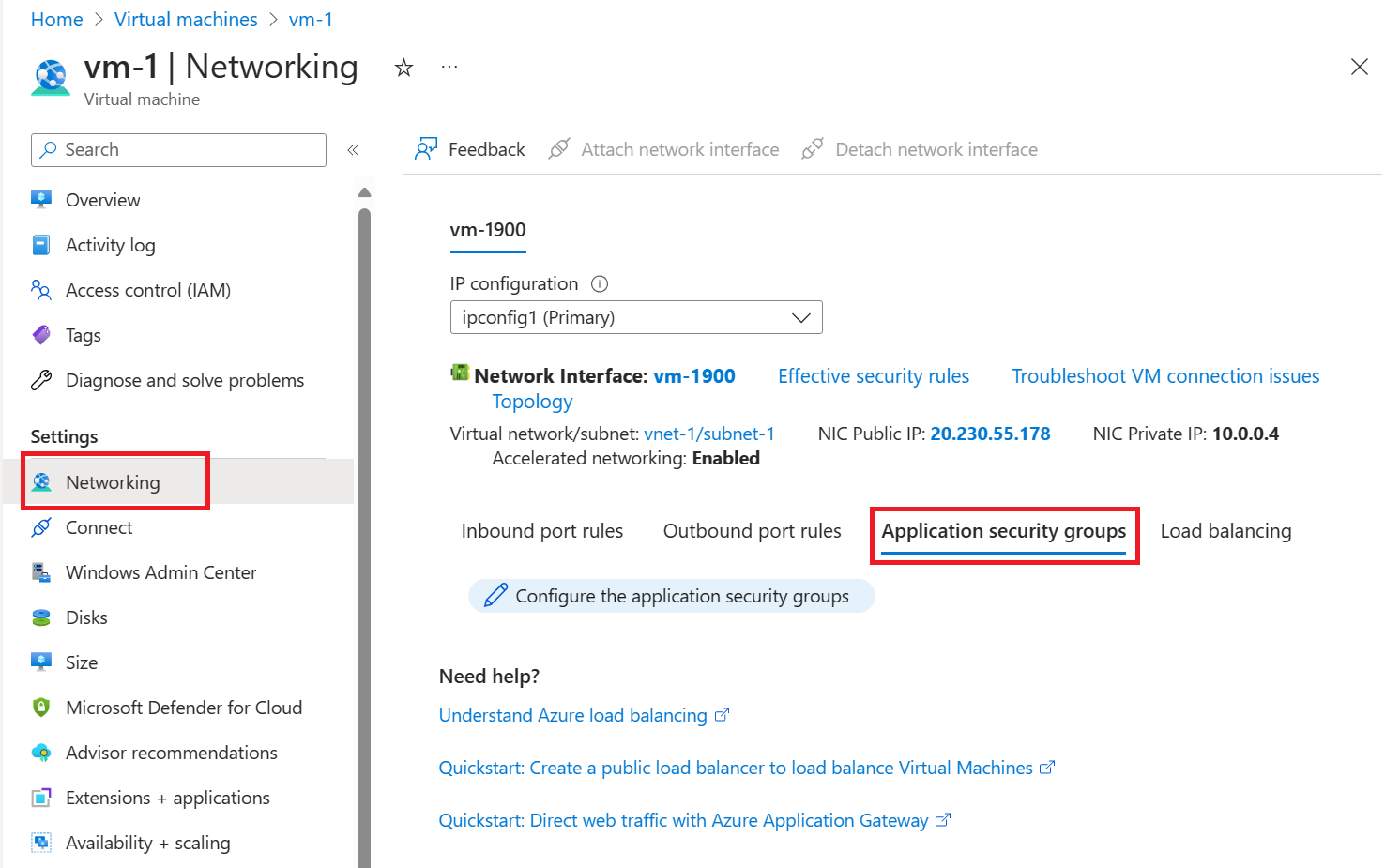

Přidružení síťových rozhraní ke skupině zabezpečení aplikace

Když jste vytvořili virtuální počítače, Azure pro každý virtuální počítač vytvořil síťové rozhraní a připojil ho k virtuálnímu počítači.

Přidejte síťové rozhraní každého virtuálního počítače do jedné ze skupin zabezpečení aplikací, které jste vytvořili dříve:

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Vyberte vm-1.

V části Nastavení vm-1 vyberte sítě.

Vyberte kartu Skupiny zabezpečení aplikace a pak vyberte Konfigurovat skupiny zabezpečení aplikace.

V části Konfigurovat skupiny zabezpečení aplikace vyberte v rozevírací nabídce Skupiny zabezpečení aplikací možnost Asg-web a pak vyberte Uložit.

Opakujte předchozí kroky pro vm-2 a v rozevírací nabídce skupiny zabezpečení aplikací vyberte asg-mgmt.

Testování filtrů provozu

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Vyberte vm-2.

Na stránce Přehled vyberte tlačítko Připojení a pak vyberte Nativní protokol RDP.

Vyberte Stáhnout soubor RDP.

Otevřete stažený soubor RDP a vyberte Připojit. Zadejte uživatelské jméno a heslo, které jste zadali při vytváření virtuálního počítače.

Vyberte OK.

Během procesu připojení se může zobrazit upozornění na certifikát. Pokud se zobrazí upozornění, vyberte Ano nebo Pokračovat a pokračujte v připojení.

Připojení proběhne úspěšně, protože příchozí provoz z internetu do skupiny zabezpečení aplikace asg-mgmt je povolený přes port 3389.

Síťové rozhraní pro vm-2 je přidružené ke skupině zabezpečení aplikace asg-mgmt a umožňuje připojení.

Otevřete relaci PowerShellu na virtuálním počítači vm-2. Připojení na vm-1 pomocí následujícího příkazu:

mstsc /v:vm-1Připojení RDP z vm-2 k vm-1 je úspěšné, protože virtuální počítače ve stejné síti můžou ve výchozím nastavení komunikovat přes libovolný port.

Nemůžete vytvořit připojení RDP k virtuálnímu počítači vm-1 z internetu. Pravidlo zabezpečení pro asg-web zabraňuje připojení k portu 3389 příchozímu z internetu. Příchozí provoz z internetu je ve výchozím nastavení odepřen všem prostředkům.

Pokud chcete na virtuální počítač vm-1 nainstalovat službu Microsoft IIS, zadejte následující příkaz z relace PowerShellu na virtuálním počítači vm-1 :

Install-WindowsFeature -name Web-Server -IncludeManagementToolsPo dokončení instalace služby IIS se odpojte od virtuálního počítače vm-1 , který vás opustí v připojení ke vzdálené ploše virtuálního počítače vm-2 .

Odpojte se od virtuálního počítače vm-2 .

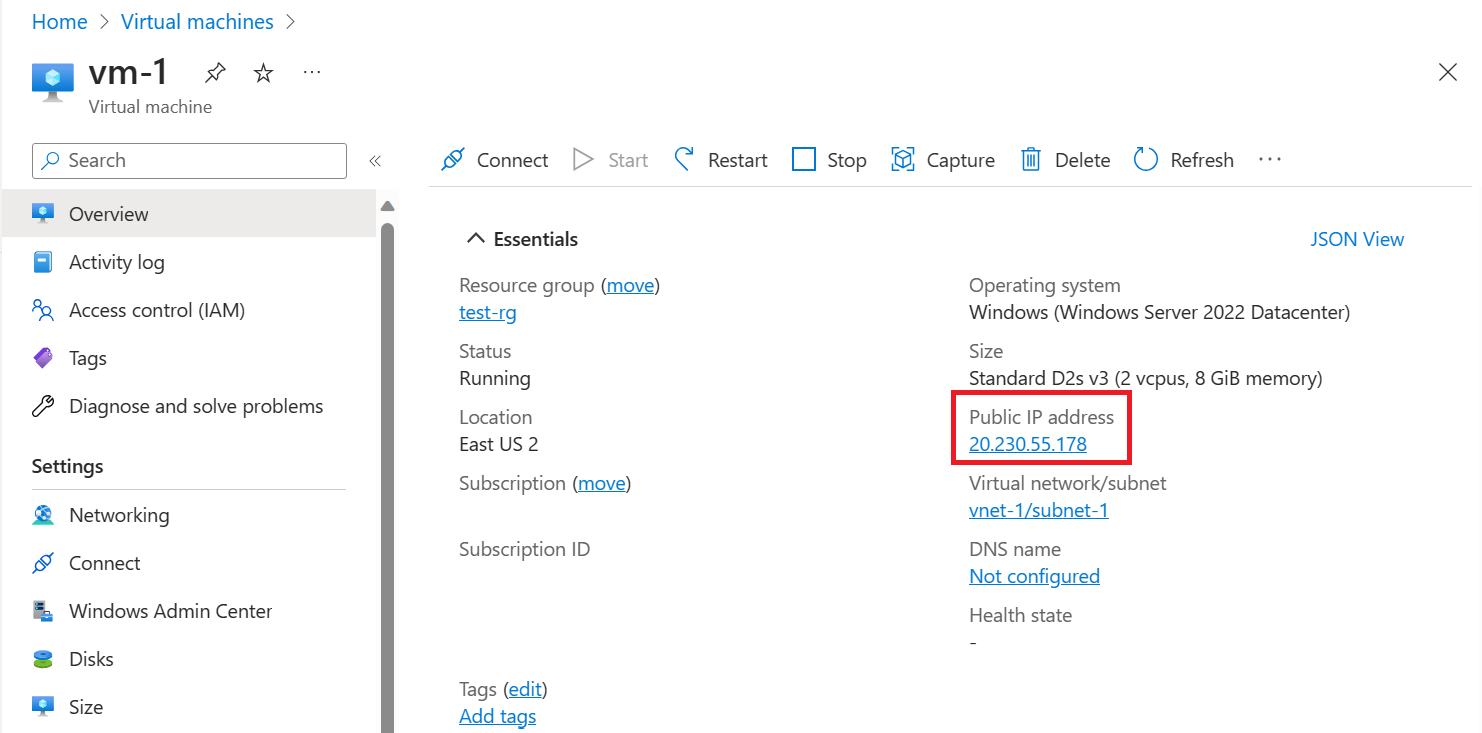

Vyhledejte virtuální počítač vm-1 ve vyhledávacím poli portálu.

Na stránce Přehled virtuálního počítače vm-1 si poznamenejte veřejnou IP adresu vašeho virtuálního počítače. Adresa zobrazená v následujícím příkladu je 20.230.55.178, vaše adresa se liší:

Pokud chcete ověřit, že máte přístup k webovému serveru vm-1 z internetu, otevřete na počítači internetový prohlížeč a přejděte na

http://<public-ip-address-from-previous-step>.

Zobrazí se výchozí stránka služby IIS, protože příchozí provoz z internetu do skupiny zabezpečení webové aplikace asg je povolený přes port 80.

Síťové rozhraní připojené k virtuálnímu počítači vm-1 je přidružené ke skupině zabezpečení asg-web aplikací a umožňuje připojení.

Vyčištění prostředků

Po dokončení používání vytvořených prostředků můžete odstranit skupinu prostředků a všechny její prostředky:

Na webu Azure Portal vyhledejte a vyberte skupiny prostředků.

Na stránce Skupiny prostředků vyberte skupinu prostředků test-rg.

Na stránce test-rg vyberte Odstranit skupinu prostředků.

Zadáním příkazu test-rg do pole Zadejte název skupiny prostředků potvrďte odstranění a pak vyberte Odstranit.

Další kroky

V tomto kurzu se naučíte:

- Vytvořili jste skupinu zabezpečení sítě a přidružte ji k podsíti virtuální sítě.

- Vytvořili jste skupiny zabezpečení aplikací pro web a správu.

- Vytvořili jste dva virtuální počítače a přidružovali svá síťová rozhraní ke skupinám zabezpečení aplikací.

- Otestovali filtrování sítě skupiny zabezpečení aplikace.

Další informace o skupinách zabezpečení sítě najdete v tématech Přehled skupin zabezpečení sítě a Správa skupiny zabezpečení sítě.

Provoz mezi podsítěmi směruje ve výchozím nastavení Azure. Místo toho se můžete rozhodnout směrovat provoz mezi podsítěmi například prostřednictvím virtuálního počítače, který slouží jako brána firewall.

Pokud chcete zjistit, jak vytvořit směrovací tabulku, pokračujte k dalšímu kurzu.