Konfigurace funkcí Microsoft Defender for Endpoint v iOSu

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

Chcete používat Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Poznámka

Defender for Endpoint v iOSu by k poskytování funkce Webové ochrany používal síť VPN. Nejedná se o běžnou síť VPN a jedná se o místní nebo samoobslužnou síť VPN, která nepřebíná provoz mimo zařízení.

Podmíněný přístup s defenderem for Endpoint v iOSu

Microsoft Defender for Endpoint v iOSu společně s Microsoft Intune a Microsoft Entra ID umožňuje vynucovat dodržování předpisů zařízením a zásady podmíněného přístupu na základě rizikového skóre zařízení. Defender for Endpoint je řešení ochrany před mobilními hrozbami (MTD), které můžete nasadit, abyste mohli tuto funkci používat prostřednictvím Intune.

Další informace o tom, jak nastavit podmíněný přístup pomocí Defenderu for Endpoint v iOSu, najdete v tématu Defender for Endpoint a Intune.

Webová ochrana a síť VPN

Defender for Endpoint v iOSu ve výchozím nastavení zahrnuje a povoluje webovou ochranu, která pomáhá zabezpečit zařízení před webovými hrozbami a chránit uživatele před phishingovými útoky. Anti-phishing a vlastní indikátory (URL a doména) jsou podporovány jako součást webové ochrany. Vlastní indikátory založené na IP adresách se v iOSu v současné době nepodporují. Filtrování webového obsahu se v současné době nepodporuje na mobilních platformách (Android a iOS).

Defender for Endpoint v iOSu používá k poskytování této funkce síť VPN. Síť VPN je místní a na rozdíl od tradiční sítě VPN se síťový provoz neodesílá mimo zařízení.

I když je tato možnost ve výchozím nastavení povolená, můžou v některých případech vyžadovat zakázání sítě VPN. Chcete například spustit některé aplikace, které nefungují, když je nakonfigurovaná síť VPN. V takových případech se můžete rozhodnout zakázat síť VPN z aplikace v zařízení pomocí následujícího postupu:

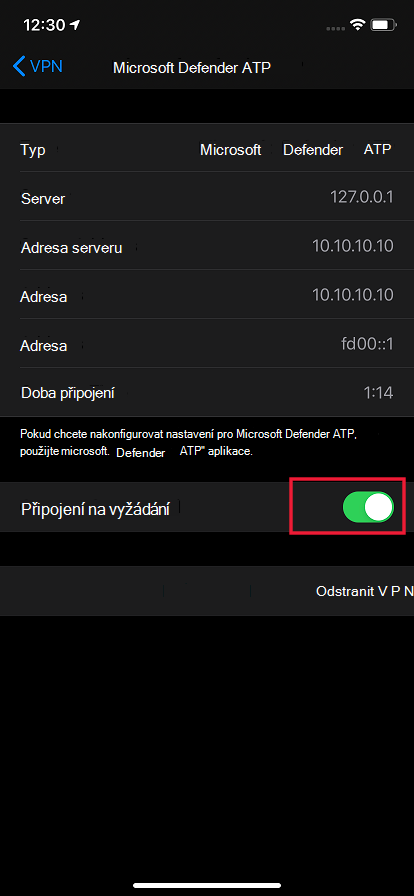

Na zařízení s iOSem otevřete aplikaci Nastavení , vyberte Obecné a pak VPN.

Vyberte tlačítko i pro Microsoft Defender for Endpoint.

Vypnutím možnosti Připojit na vyžádání vpn zakážete.

Poznámka

Webová ochrana není k dispozici, pokud je síť VPN zakázaná. Pokud chcete znovu povolit webovou ochranu, otevřete na zařízení aplikaci Microsoft Defender for Endpoint a pak vyberte Spustit síť VPN.

Zakázat webovou ochranu

Webová ochrana je jednou z klíčových funkcí Defenderu for Endpoint a k poskytování této funkce vyžaduje síť VPN. Použitá síť VPN je místní síť VPN, nikoli tradiční síť VPN, existuje však několik důvodů, proč zákazníci nemusí tuto síť VPN upřednostňovat. Pokud nechcete nastavit síť VPN, můžete zakázat webovou ochranu a nasadit Defender for Endpoint bez této funkce. Ostatní funkce Defenderu for Endpoint nadále fungují.

Tato konfigurace je dostupná pro zaregistrovaná zařízení (MDM) i pro nezaregistrovaná zařízení (MAM). Pro zákazníky s MDM můžou správci nakonfigurovat webovou ochranu prostřednictvím spravovaných zařízení v konfiguraci aplikací. Pro zákazníky bez registrace pomocí MAM můžou správci nakonfigurovat webovou ochranu prostřednictvím spravovaných aplikací v konfiguraci aplikací.

Konfigurace webové ochrany

Zakázání webové ochrany pomocí MDM

Pomocí následujícího postupu zakažte webovou ochranu pro zaregistrovaná zařízení.

V Centru pro správu Microsoft Intune přejděte naZásady> konfigurace aplikací>Přidat>spravovaná zařízení.

Pojmenujte zásadu Platform > iOS/iPadOS.

Jako cílovou aplikaci vyberte Microsoft Defender for Endpoint.

Na stránce Nastavení vyberte Použít návrháře konfigurace a pak přidejte

WebProtectionjako klíč a nastavte jeho typ hodnoty naString.- Ve výchozím nastavení .

WebProtection = trueSprávce musí nastavitWebProtection = falsevypnutí webové ochrany. - Defender for Endpoint odešle prezentní signál na portál Microsoft Defender pokaždé, když uživatel aplikaci otevře.

- Vyberte Další a pak tento profil přiřaďte cílovým zařízením nebo uživatelům.

- Ve výchozím nastavení .

Zakázání webové ochrany pomocí MAM

Pomocí následujícího postupu zakažte webovou ochranu pro nezaregistrovaná zařízení.

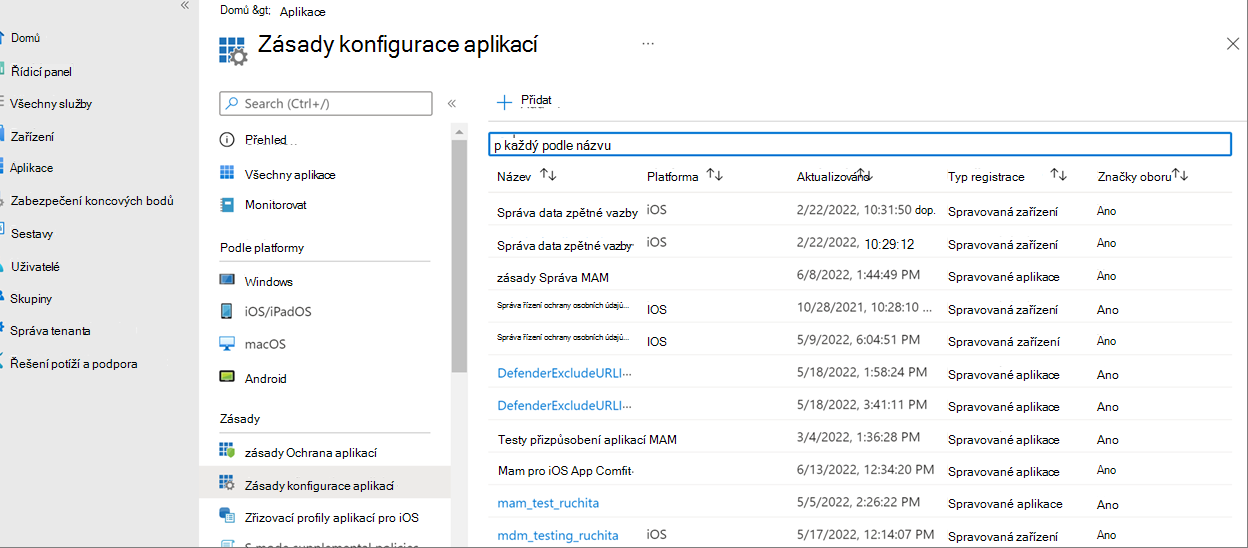

V Centru pro správu Microsoft Intune přejděte naZásady> konfigurace aplikací>Přidat>spravované aplikace.

Pojmenujte zásadu.

V části Vybrat veřejné aplikace zvolte jako cílovou aplikaci Microsoft Defender for Endpoint .

Na stránce Nastavení v části Obecné nastavení konfigurace přidejte

WebProtectionjako klíč a nastavte jeho hodnotu nafalse.- Ve výchozím nastavení .

WebProtection = trueSprávce může nastavitWebProtection = falsevypnutí webové ochrany. - Defender for Endpoint odešle prezentní signál na portál Microsoft Defender pokaždé, když uživatel aplikaci otevře.

- Vyberte Další a pak tento profil přiřaďte cílovým zařízením nebo uživatelům.

- Ve výchozím nastavení .

Poznámka

Klíč WebProtection není použitelný pro filtr ovládacích prvků v seznamu zařízení pod dohledem. Pokud chcete zakázat webovou ochranu pro zařízení pod dohledem, můžete profil filtru ovládacích prvků odebrat.

Konfigurace ochrany sítě

Ochrana sítě v microsoft defenderu pro koncový bod je ve výchozím nastavení zakázaná. Správci můžou ke konfiguraci ochrany sítě použít následující postup. Tato konfigurace je k dispozici pro zaregistrovaná zařízení prostřednictvím konfigurace MDM i pro nezaregistrovaná zařízení prostřednictvím konfigurace MAM.

Poznámka

Pro ochranu sítě by se měla vytvořit jenom jedna zásada, a to buď prostřednictvím MDM, nebo MAM. Inicializace ochrany sítě vyžaduje, aby koncový uživatel aplikaci jednou otevřel.

Konfigurace ochrany sítě pomocí MDM

Pokud chcete nastavit ochranu sítě pomocí konfigurace MDM pro zaregistrovaná zařízení, postupujte takto:

V Centru pro správu Microsoft Intune přejděte na Zásady> konfigurace aplikací >Přidat>spravovaná zařízení.

Zadejte název a popis zásady. V části Platforma zvolte iOS/iPad.

V cílové aplikaci zvolte Microsoft Defender for Endpoint.

Na stránce Nastavení zvolte formát nastavení konfigurace Použít návrháře konfigurace.

Přidejte

DefenderNetworkProtectionEnablejako konfigurační klíč. Nastavte jeho typ hodnoty naStringa nastavte jeho hodnotu na ,falsepokud chcete zakázat ochranu sítě. (Ochrana sítě je ve výchozím nastavení povolená.)Pro další konfigurace související s ochranou sítě přidejte následující klíče a zvolte odpovídající typ hodnoty a hodnotu.

Klíč Typ hodnoty Výchozí (true-enable, false-disable) Popis DefenderOpenNetworkDetectionCelé číslo 2 1 – Audit, 0 – Zakázat, 2 – Povolit (výchozí). Toto nastavení spravuje správce IT, který umožňuje auditovat, zakázat nebo povolit detekci otevřené sítě. V režimu auditování se upozornění odesílají jenom na portál Microsoft Defender bez zkušeností koncového uživatele. Pro koncové uživatele ho nastavte na Enable.DefenderEndUserTrustFlowEnableString falešný true - enable, false - disable; Toto nastavení používají správci IT k povolení nebo zakázání prostředí koncového uživatele v aplikaci, aby mohli důvěřovat nezabezpečeným a podezřelým sítím a nedůvěřovat jim. DefenderNetworkProtectionAutoRemediationString pravdivý true - enable, false - disable; Toto nastavení používá správce IT k povolení nebo zakázání upozornění na nápravu, která se odesílají, když uživatel provádí nápravné činnosti, jako je přepnutí na bezpečnější přístupové body WI-FI. DefenderNetworkProtectionPrivacyString pravdivý true - enable, false - disable; Toto nastavení spravuje správce IT, aby mohl povolit nebo zakázat ochranu osobních údajů v síti. Pokud je ochrana osobních údajů zakázaná, zobrazí se souhlas uživatele se sdílením škodlivé wi-fi. Pokud je ochrana osobních údajů povolená, nezobrazí se žádný souhlas uživatele a neshromažďuje se žádná data aplikací. V části Přiřazení může správce zvolit skupiny uživatelů, které mají zásady zahrnout a vyloučit.

Zkontrolujte a vytvořte zásady konfigurace.

Konfigurace ochrany sítě pomocí MAM

Pomocí následujícího postupu nastavte konfiguraci MAM pro nezaregistrovaná zařízení pro ochranu sítě (pro konfiguraci MAM se vyžaduje registrace zařízení Authenticator) v zařízeních s iOSem.

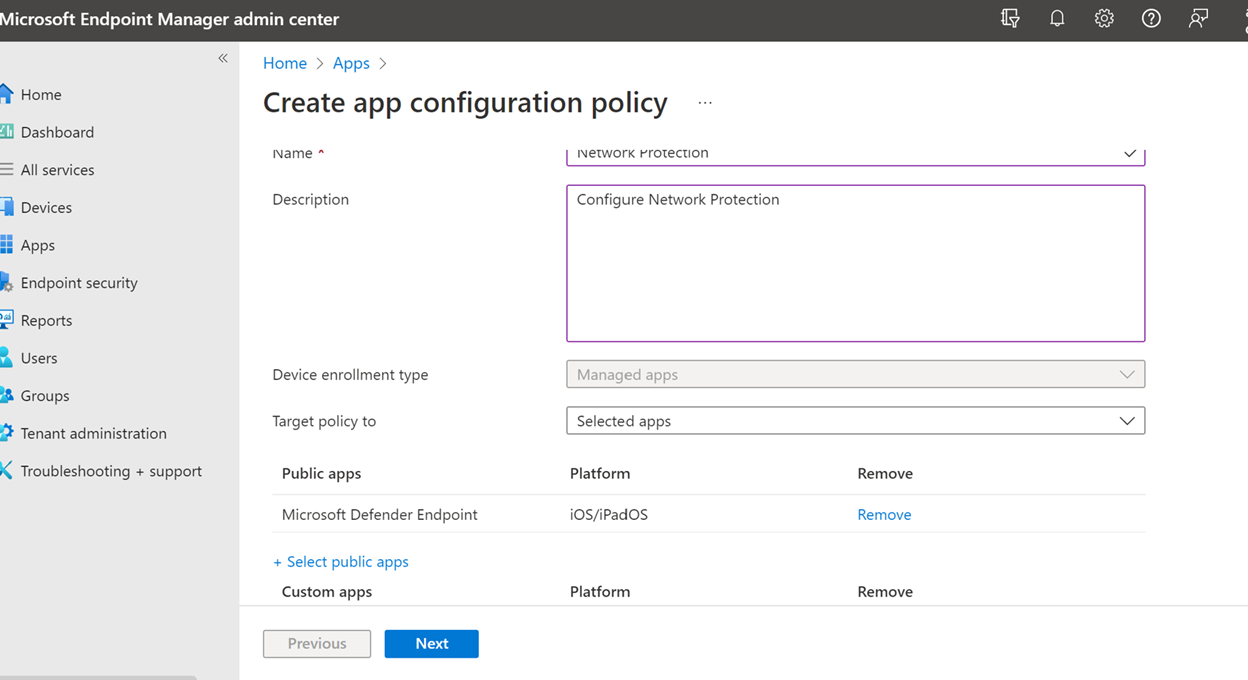

V Centru pro správu Microsoft Intune přejděte naZásady> konfigurace aplikací>Přidat>spravované aplikace>Vytvoření nové zásady konfigurace aplikací.

Zadejte název a popis pro jednoznačnou identifikaci zásad. Pak vyberte Vybrat veřejné aplikace a zvolte Microsoft Defender for Platform iOS/iPadOS.

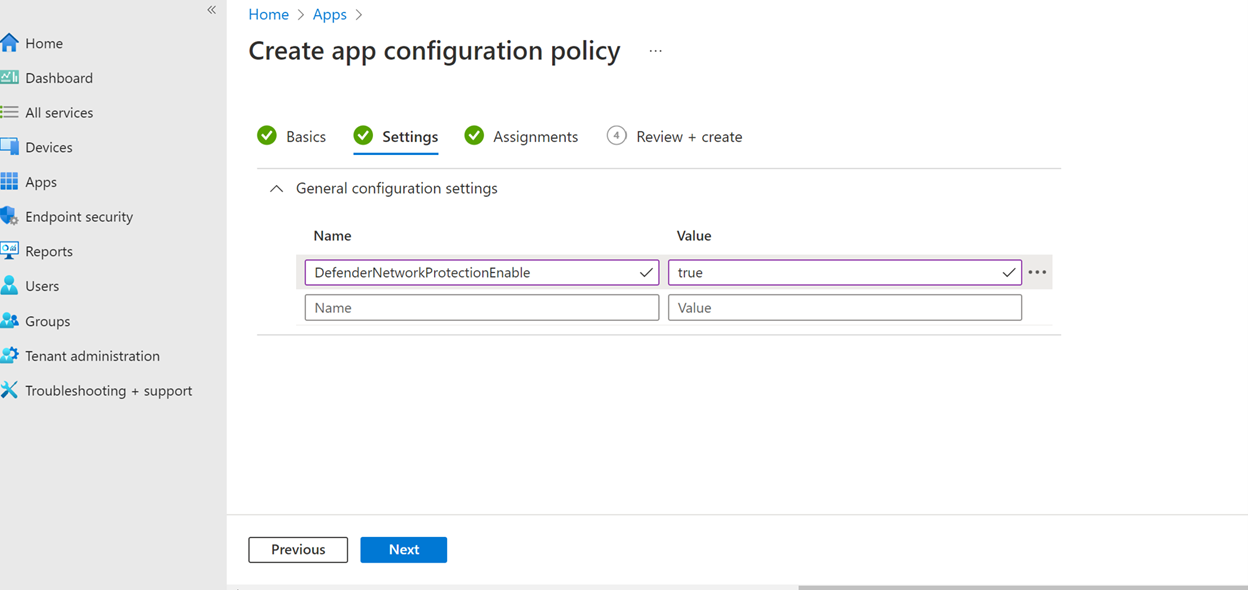

Na stránce Nastavení jako klíč přidejte DefenderNetworkProtectionEnable a hodnotu pro

falsezakázání ochrany sítě. (Ochrana sítě je ve výchozím nastavení povolená.)Pro další konfigurace související s ochranou sítě přidejte následující klíče a odpovídající odpovídající hodnotu.

Klíč Výchozí (true - enable, false - disable) Popis DefenderOpenNetworkDetection2 1 – Audit, 0 – Zakázat, 2 – Povolit (výchozí). Toto nastavení spravuje správce IT, který umožňuje povolit, auditovat nebo zakázat detekci otevřené sítě. V režimu auditování se výstrahy odesílají jenom na portál ATP bez uživatelského prostředí. Pro uživatelské prostředí nastavte konfiguraci na režim Povolit. DefenderEndUserTrustFlowEnablefalešný true - enable, false - disable; Toto nastavení používají správci IT k povolení nebo zakázání prostředí koncového uživatele v aplikaci, aby mohli důvěřovat nezabezpečeným a podezřelým sítím a nedůvěřovat jim. DefenderNetworkProtectionAutoRemediationpravdivý true - enable, false - disable; Toto nastavení používá správce IT k povolení nebo zakázání upozornění na nápravu, která se odesílají, když uživatel provádí nápravné činnosti, jako je přepnutí na bezpečnější přístupové body WI-FI. DefenderNetworkProtectionPrivacypravdivý true - enable, false - disable; Toto nastavení spravuje správce IT, aby mohl povolit nebo zakázat ochranu osobních údajů v síti. Pokud je ochrana osobních údajů zakázaná, zobrazí se souhlas uživatele se sdílením škodlivé wi-fi. Pokud je ochrana osobních údajů povolená, nezobrazí se žádný souhlas uživatele a neshromažďuje se žádná data aplikací. V části Přiřazení může správce zvolit skupiny uživatelů, které mají zásady zahrnout a vyloučit.

Zkontrolujte a vytvořte zásady konfigurace.

Koexistence více profilů VPN

Apple iOS nepodporuje, aby bylo současně aktivních více sítí VPN pro celé zařízení. I když na zařízení může existovat více profilů VPN, může být aktivní jenom jedna síť VPN najednou.

Konfigurace rizikového signálu Microsoft Defenderu for Endpoint v zásadách ochrany aplikací (MAM)

Microsoft Defender for Endpoint v iOSu umožňuje scénář zásad ochrany aplikací. Koncoví uživatelé si můžou nainstalovat nejnovější verzi aplikace přímo z App Storu Apple. Ujistěte se, že je zařízení zaregistrované ve službě Authenticator se stejným účtem, který se používá k onboardingu v Defenderu pro úspěšnou registraci MAM.

Microsoft Defender for Endpoint je možné nakonfigurovat tak, aby odesílal signály hrozeb, které se mají použít v zásadách ochrany aplikací (APP, označované také jako MAM) v iOS/iPadOS. Díky této funkci můžete microsoft Defender for Endpoint použít také k ochraně přístupu k podnikovým datům z nezaregistrovaných zařízení.

Postupujte podle kroků na následujícím odkazu a nastavte zásady ochrany aplikací pomocí Microsoft Defenderu for Endpoint Konfigurace signálů rizik Defenderu v zásadách ochrany aplikací (MAM).

Další podrobnosti o MAM nebo zásadách ochrany aplikací najdete v tématu Nastavení zásad ochrany aplikací pro iOS.

Ovládací prvky ochrany osobních údajů

Microsoft Defender for Endpoint v iOSu umožňuje řízení ochrany osobních údajů pro správce i koncové uživatele. To zahrnuje ovládací prvky pro zaregistrovaná zařízení (MDM) a nezaregistrovaná zařízení (MAM).

Pokud používáte MDM, můžou správci nakonfigurovat řízení ochrany osobních údajů prostřednictvím spravovaných zařízení v konfiguraci aplikací. Pokud používáte MAM bez registrace, můžou správci nakonfigurovat řízení ochrany osobních údajů prostřednictvím spravovaných aplikací v konfiguraci aplikací. Koncoví uživatelé také můžou nakonfigurovat nastavení ochrany osobních údajů v nastavení aplikace Microsoft Defender.

Konfigurace ochrany osobních údajů v sestavě upozornění na phish

Zákazníci teď můžou povolit řízení ochrany osobních údajů pro sestavu phish odesílané programem Microsoft Defender for Endpoint v iOSu, aby se název domény nezahrnoval jako součást upozornění na phish pokaždé, když Microsoft Defender for Endpoint zjistí a zablokuje phish web.

Konfigurace řízení ochrany osobních údajů v MDM

Pomocí následujících kroků povolte ochranu osobních údajů a neshromažďujte název domény jako součást sestavy upozornění na phish pro zaregistrovaná zařízení.

V Centru pro správu Microsoft Intune přejděte naZásady> konfigurace aplikací>Přidat>spravovaná zařízení.

Pojmenujte zásadu Platform > iOS/iPadOS a vyberte typ profilu.

Jako cílovou aplikaci vyberte Microsoft Defender for Endpoint .

Na stránce Nastavení vyberte Použít návrháře konfigurace a přidejte

DefenderExcludeURLInReportjako klíč a nastavte jeho typ hodnoty na Boolean.- Pokud chcete povolit ochranu osobních údajů a neshromažďovat název domény, zadejte hodnotu

truea přiřaďte tuto zásadu uživatelům. Ve výchozím nastavení je tato hodnota nastavená nafalse. - Pro uživatele, kteří mají nastavený klíč jako

true, neobsahuje upozornění na phish informace o názvu domény pokaždé, když Defender for Endpoint zjistí a zablokuje škodlivý web.

- Pokud chcete povolit ochranu osobních údajů a neshromažďovat název domény, zadejte hodnotu

Vyberte Další a přiřaďte tento profil cílovým zařízením nebo uživatelům.

Konfigurace řízení ochrany osobních údajů v MAM

Pomocí následujících kroků povolte ochranu osobních údajů a neshromažďujte název domény jako součást sestavy upozornění na phish pro nezaregistrovaná zařízení.

V Centru pro správu Microsoft Intune přejděte naZásady> konfigurace aplikací>Přidat>spravované aplikace.

Pojmenujte zásadu.

V části Vybrat veřejné aplikace zvolte jako cílovou aplikaci Microsoft Defender for Endpoint .

Na stránce Nastavení v části Obecné nastavení konfigurace přidejte

DefenderExcludeURLInReportjako klíč a nastavte jeho hodnotu natrue.- Pokud chcete povolit ochranu osobních údajů a neshromažďovat název domény, zadejte hodnotu

truea přiřaďte tuto zásadu uživatelům. Ve výchozím nastavení je tato hodnota nastavená nafalse. - Pro uživatele, kteří mají nastavený klíč jako

true, neobsahuje upozornění na phish informace o názvu domény pokaždé, když Defender for Endpoint zjistí a zablokuje škodlivý web.

- Pokud chcete povolit ochranu osobních údajů a neshromažďovat název domény, zadejte hodnotu

Vyberte Další a přiřaďte tento profil cílovým zařízením nebo uživatelům.

Konfigurace ovládacích prvků ochrany osobních údajů koncových uživatelů v aplikaci Microsoft Defender

Tyto ovládací prvky pomáhají koncovému uživateli nakonfigurovat informace sdílené s jeho organizací.

U zařízení pod dohledem nejsou ovládací prvky koncových uživatelů viditelné. O nastavení rozhoduje a řídí váš správce. U zařízení bez dohledu se ale ovládací prvek zobrazí v části Ochrana osobních údajů v nastavení>.

Uživatelům se zobrazí přepínač Informace o nebezpečném webu. Tento přepínač je viditelný jenom v případě, že správce nastavil DefenderExcludeURLInReport = true.

Pokud to správce povolí, můžou uživatelé určit, jestli se mají do organizace odesílat informace o nebezpečných webech. Ve výchozím nastavení je nastavená na falsehodnotu , což znamená, že se neodesílají nebezpečné informace o webu. Pokud ho uživatel přepíná na true, odesílají se podrobnosti o nebezpečném webu.

Zapnutí nebo vypnutí ovládacích prvků ochrany osobních údajů nemá vliv na kontrolu dodržování předpisů zařízením ani na podmíněný přístup.

Poznámka

Na zařízeních pod dohledem s konfiguračním profilem může Microsoft Defender for Endpoint přistupovat k celé adrese URL, a pokud se zjistí, že se jedná o útok phishing, zablokuje se. Na zařízení bez dohledu má Microsoft Defender for Endpoint přístup jenom k názvu domény, a pokud doména není phishingovou adresou URL, nebude zablokovaná.

Volitelná oprávnění

Microsoft Defender for Endpoint v iOSu povoluje volitelná oprávnění v toku onboardingu. V současné době jsou v toku onboardingu povinná oprávnění vyžadovaná defenderem for Endpoint. Díky této funkci můžou správci nasadit Defender for Endpoint na zařízeních BYOD bez vynucení povinného oprávnění VPN během onboardingu. Koncoví uživatelé můžou aplikaci onboardovat bez povinných oprávnění a později tato oprávnění zkontrolovat. Tato funkce je aktuálně dostupná jenom pro zaregistrovaná zařízení (MDM).

Konfigurace volitelných oprávnění pomocí MDM

Správci můžou pomocí následujícího postupu povolit volitelná oprávnění VPN pro zaregistrovaná zařízení.

V Centru pro správu Microsoft Intune přejděte naZásady> konfigurace aplikací>Přidat>spravovaná zařízení.

Pojmenujte zásadu a vyberte Platforma > iOS/iPadOS.

Jako cílovou aplikaci vyberte Microsoft Defender for Endpoint .

Na stránce Nastavení vyberte Použít návrháře konfigurace a přidejte

DefenderOptionalVPNjako klíč a nastavte jeho typ hodnoty naBoolean.- Pokud chcete povolit volitelná oprávnění VPN, zadejte hodnotu jako

truea přiřaďte tuto zásadu uživatelům. Ve výchozím nastavení je tato hodnota nastavená nafalse. - U uživatelů s klíčem nastaveným na

true, můžou aplikaci onboardovat bez udělení oprávnění k síti VPN.

- Pokud chcete povolit volitelná oprávnění VPN, zadejte hodnotu jako

Vyberte Další a přiřaďte tento profil cílovým zařízením nebo uživatelům.

Konfigurace volitelných oprávnění jako koncový uživatel

Koncoví uživatelé nainstalují a otevřou aplikaci Microsoft Defender, aby mohli začít onboarding.

- Pokud správce nastavil volitelná oprávnění, může uživatel přeskočit oprávnění VPN a dokončit onboarding.

- I když uživatel přeskočí síť VPN, zařízení se může připojit a odešle se prezentní signál.

- Pokud je síť VPN zakázaná, webová ochrana není aktivní.

- Později může uživatel v aplikaci povolit webovou ochranu, která na zařízení nainstaluje konfiguraci sítě VPN.

Poznámka

Volitelné oprávnění se liší od možnosti Zakázat webovou ochranu. Volitelné oprávnění VPN pomáhá přeskočit oprávnění jenom během onboardingu, ale koncovému uživateli ho může později zkontrolovat a povolit. Zatímco Zakázat webovou ochranu umožňuje uživatelům onboardovat aplikaci Defender for Endpoint bez webové ochrany. Později ji nelze povolit.

Detekce jailbreaků

Microsoft Defender for Endpoint dokáže detekovat nespravovaná a spravovaná zařízení s jailbreakem. Tyto kontroly jailbreaku se provádějí pravidelně. Pokud je zařízení zjištěno jako jailbreak, dojde k těmto událostem:

- Na portálu Microsoft Defenderu se nahlásí upozornění na vysoké riziko. Pokud je dodržování předpisů zařízením a podmíněný přístup nastavené na základě rizikového skóre zařízení, pak se zařízení zablokuje v přístupu k podnikovým datům.

- Uživatelská data v aplikaci se vymažou. Když uživatel otevře aplikaci po jailbreaku, odstraní se také profil VPN (pouze profil VPN zpětné smyčky Defenderu for Endpoint) a nenabízí se žádná webová ochrana. Profily VPN doručované službou Intune se neodeberou.

Konfigurace zásad dodržování předpisů pro zařízení s jailbreakem

Pokud chcete chránit podniková data před přístupem na zařízeních s iOSem s jailbreakem, doporučujeme nastavit následující zásady dodržování předpisů v Intune.

Poznámka

Detekce jailbreaků je funkce, kterou poskytuje Microsoft Defender for Endpoint v iOSu. Doporučujeme ale nastavit tuto zásadu jako další vrstvu ochrany před jailbreakem ve scénářích.

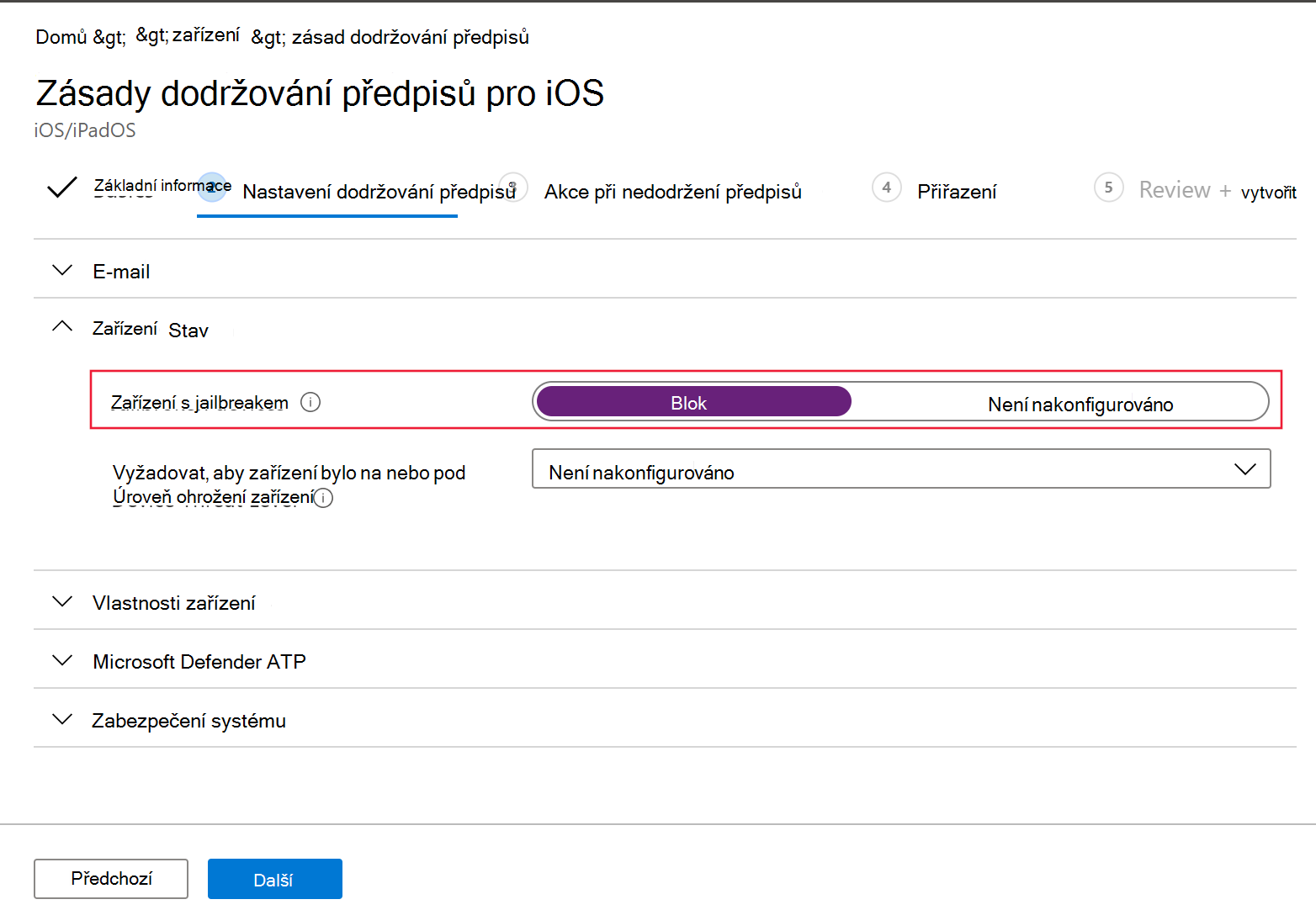

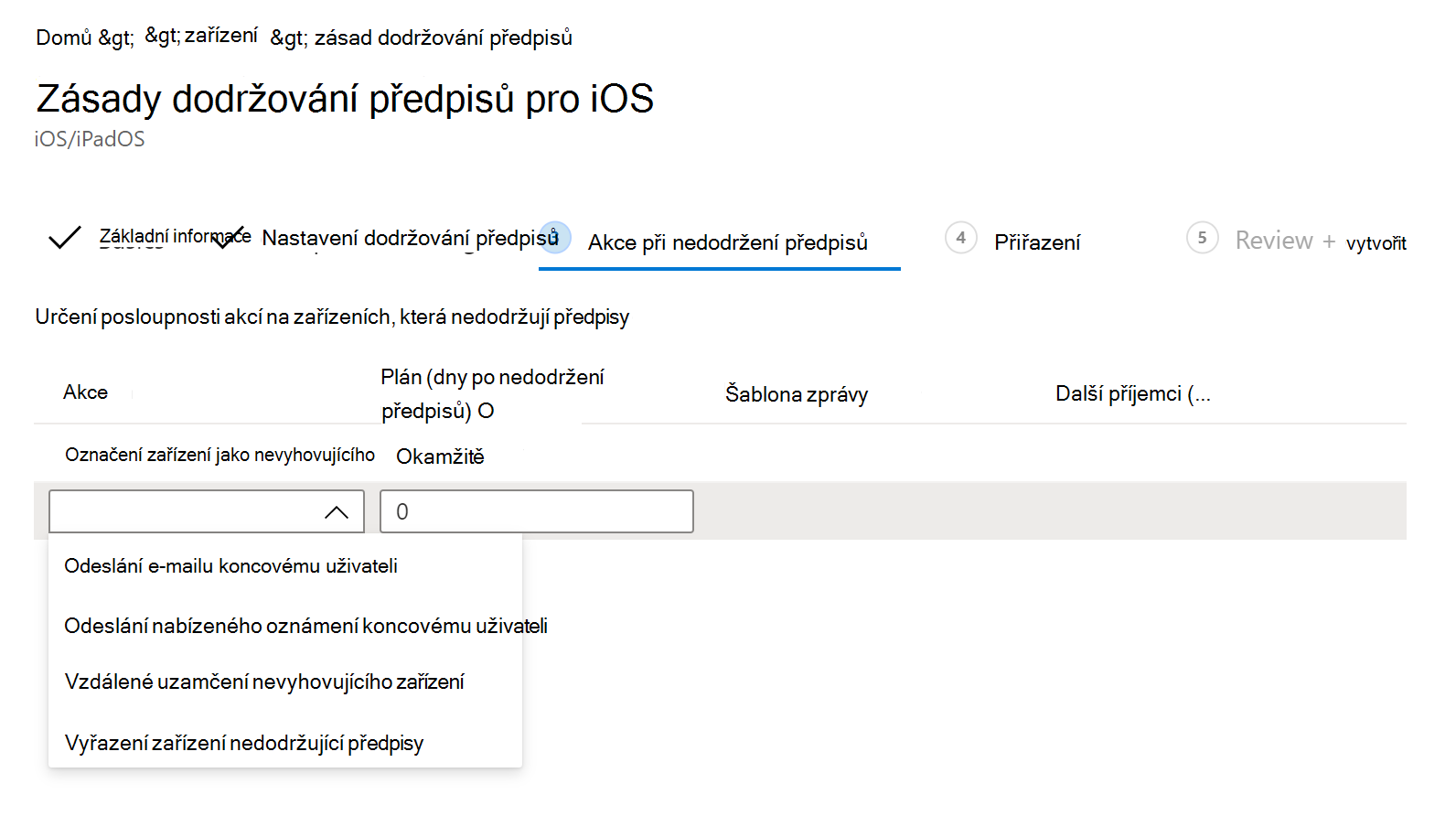

Pomocí následujícího postupu vytvořte zásady dodržování předpisů pro zařízení s jailbreakem.

V Centru pro správu Microsoft Intune přejděte na Zásady>dodržování předpisůzařízením >Vytvořit zásadu. Jako platformu vyberte iOS/iPadOS a vyberte Vytvořit.

Zadejte název zásady, například Zásady dodržování předpisů pro jailbreak.

Na stránce nastavení dodržování předpisů rozbalte část Stav zařízení a vyberte

Blockv poli Zařízení s jailbreakem .V části Akce při nedodržení předpisů vyberte akce podle vašich požadavků a pak vyberte Další.

V části Přiřazení vyberte skupiny uživatelů, které chcete zahrnout do této zásady, a pak vyberte Další.

V části Zkontrolovat a vytvořit ověřte správnost všech zadaných informací a pak vyberte Vytvořit.

Konfigurace vlastních indikátorů

Defender for Endpoint v iOSu umožňuje správcům konfigurovat vlastní indikátory také na zařízeních s iOSem. Další informace o tom, jak nakonfigurovat vlastní indikátory, najdete v tématu Správa indikátorů.

Poznámka

Defender for Endpoint v iOSu podporuje vytváření vlastních indikátorů jenom pro adresy URL a domény. Vlastní indikátory založené na IP adresách se v iOSu nepodporují.

Pro iOS se při přístupu k adrese URL nebo doméně nastavené v indikátoru v programu Microsoft Defender XDR negenerují žádná upozornění.

Konfigurace posouzení ohrožení zabezpečení aplikací

Snížení kybernetického rizika vyžaduje komplexní správu ohrožení zabezpečení na základě rizik, která umožňuje identifikovat, posoudit, napravit a sledovat všechna vaše největší ohrožení zabezpečení u nejdůležitějších prostředků, a to vše v jediném řešení. Další informace o správě ohrožení zabezpečení v programu Microsoft Defender v programu Microsoft Defender for Endpoint najdete na této stránce .

Defender for Endpoint v iOSu podporuje posouzení ohrožení zabezpečení operačního systému a aplikací. Posouzení ohrožení zabezpečení verzí iOS je k dispozici pro zaregistrovaná zařízení (MDM) i neregistrovaná zařízení (MAM). Posouzení ohrožení zabezpečení aplikací se týká jenom zaregistrovaných zařízení (MDM). Správci můžou pomocí následujícího postupu nakonfigurovat posouzení ohrožení zabezpečení aplikací.

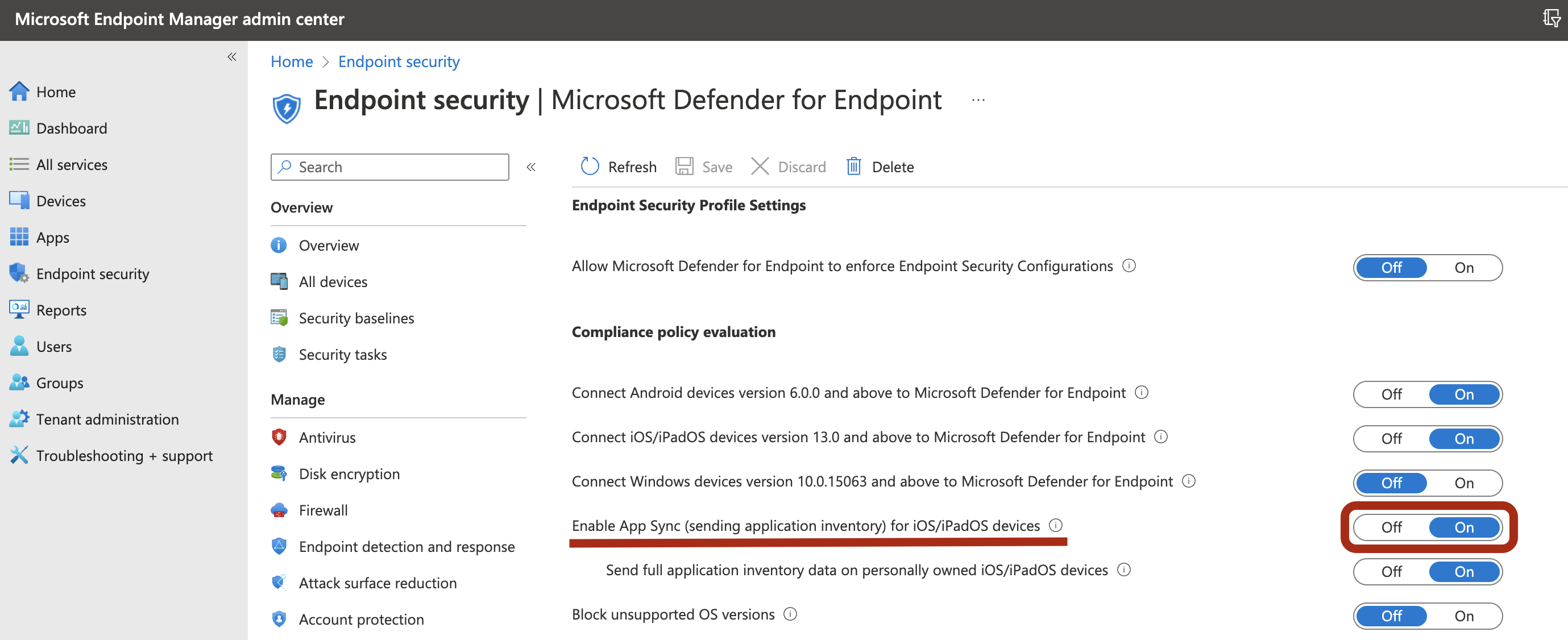

Na zařízení pod dohledem

Ujistěte se, že je zařízení nakonfigurované v režimu Pod dohledem.

Pokud chcete tuto funkci povolit v Centru pro správu Microsoft Intune, přejděte na stránku Endpoint Security>Microsoft Defender for Endpoint>Enable App Sync for iOS/iPadOS.

Poznámka

Pokud chce správce získat seznam všech aplikací včetně nespravovaných aplikací, musí na portálu pro správu Intune povolit nastavení Odesílat úplná data inventáře aplikací na zařízeních s iOS/iPadOS v osobním vlastnictví pro zařízení pod dohledem označená jako Osobní. Pro zařízení pod dohledem, která jsou na portálu pro správu Intune označená jako podniková, nemusí správce povolit odesílání úplných dat inventáře aplikací na zařízeních s iOS/iPadOS v osobním vlastnictví.

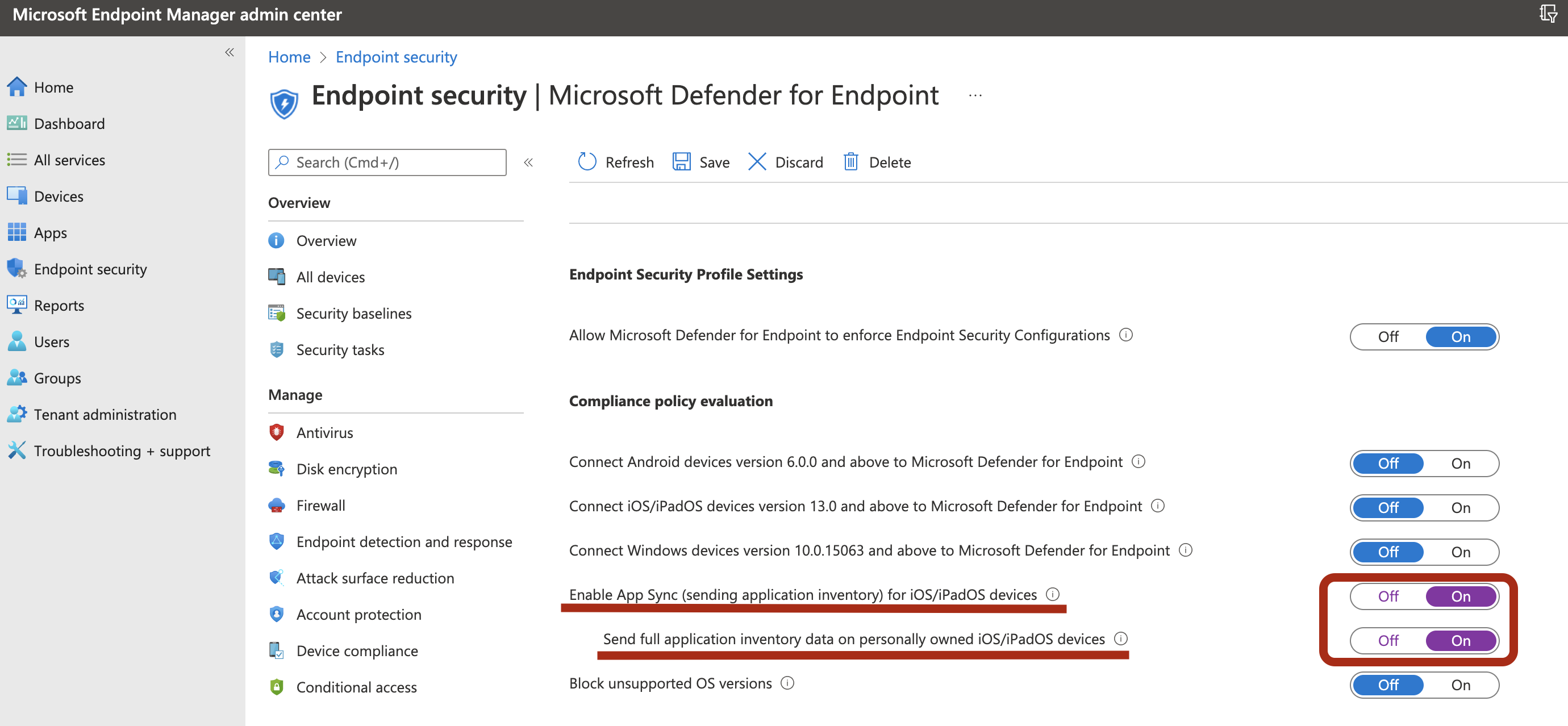

Na zařízení bez dohledu

Pokud chcete tuto funkci povolit v Centru pro správu Microsoft Intune, přejděte na stránku Endpoint Security>Microsoft Defender for Endpoint>Enable App Sync for iOS/iPadOS.

Pokud chcete získat seznam všech aplikací včetně nespravovaných aplikací, povolte přepínač Odesílat úplná data inventáře aplikací na zařízeních s iOS/iPadOS v osobním vlastnictví.

Pomocí následujícího postupu nakonfigurujte nastavení ochrany osobních údajů.

Přejděte na Zásady>konfigurace aplikací>Přidat>spravovaná zařízení.

Pojmenujte zásadu Platform>iOS/iPadOS.

Jako cílovou aplikaci vyberte Microsoft Defender for Endpoint .

Na stránce Nastavení vyberte Použít návrháře konfigurace a přidejte

DefenderTVMPrivacyModejako klíč. Nastavte jeho typ hodnoty naString.- Pokud chcete zakázat ochranu osobních údajů a shromáždit seznam nainstalovaných aplikací, zadejte hodnotu jako

Falsea pak tuto zásadu přiřaďte uživatelům. - Ve výchozím nastavení je tato hodnota nastavená na

Truepro zařízení bez dohledu. - Uživatelům, kteří mají klíč nastavený jako

False, odešle Defender for Endpoint seznam aplikací nainstalovaných v zařízení pro posouzení ohrožení zabezpečení.

- Pokud chcete zakázat ochranu osobních údajů a shromáždit seznam nainstalovaných aplikací, zadejte hodnotu jako

Vyberte Další a přiřaďte tento profil cílovým zařízením nebo uživatelům.

Zapnutí nebo vypnutí ovládacích prvků ochrany osobních údajů nemá vliv na kontrolu dodržování předpisů zařízením ani na podmíněný přístup.

Po použití konfigurace musí koncoví uživatelé aplikaci otevřít, aby schválili nastavení ochrany osobních údajů.

- Obrazovka schválení ochrany osobních údajů se zobrazí jenom u zařízení bez dohledu.

- Pouze pokud koncový uživatel schválí ochranu osobních údajů, odesílají se informace o aplikaci do konzoly Defenderu for Endpoint.

Jakmile se verze klientů nasadí na cílová zařízení s iOSem, spustí se zpracování. Chyby zabezpečení nalezené na těchto zařízeních se začnou zobrazovat na řídicím panelu správy ohrožení zabezpečení programu Defender. Dokončení zpracování může trvat několik hodin (maximálně 24 hodin). Tento časový rámec platí zejména pro celý seznam aplikací, které se zobrazí v inventáři softwaru.

Poznámka

Pokud v zařízení s iOSem používáte řešení kontroly SSL, přidejte názvy securitycenter.windows.com domén (v komerčních prostředích) a securitycenter.windows.us (v prostředích GCC), aby fungovaly funkce správy hrozeb a ohrožení zabezpečení.

Zakázat odhlášení

Defender for Endpoint v iOSu podporuje nasazení bez tlačítka odhlášení v aplikaci, aby se uživatelé nemohli z aplikace Defender odhlásit. To je důležité, aby se uživatelům zabránilo v manipulaci se zařízením.

Tato konfigurace je dostupná jak pro zaregistrovaná zařízení (MDM), tak pro nezaregistrovaná zařízení (MAM). Správci můžou pomocí následujícího postupu nakonfigurovat možnost Zakázat odhlášení.

Konfigurace zákazu odhlášení pomocí MDM

Pro zaregistrovaná zařízení (MDM)

V Centru pro správu Microsoft Intune přejděte na Zásady> konfigurace aplikací >Přidat>spravovaná zařízení.

Pojmenujte zásadu a pak vyberte Platforma>iOS/iPadOS.

Vyberte

Microsoft Defender for Endpointjako cílovou aplikaci.Na stránce Nastavení vyberte Použít návrháře konfigurace a přidejte

DisableSignOutjako klíč. Nastavte jeho typ hodnoty naString.- Ve výchozím nastavení .

DisableSignOut = false - Správce může nastavit

DisableSignOut = true, aby v aplikaci zakázal tlačítko pro odhlášení. Po nasdílení zásad se uživatelům tlačítko pro odhlášení nezobrazí.

- Ve výchozím nastavení .

Vyberte Další a pak tuto zásadu přiřaďte cílovým zařízením nebo uživatelům.

Konfigurace zákazu odhlášení pomocí MAM

Pro nezaregistrovaná zařízení (MAM)

V Centru pro správu Microsoft Intune přejděte naZásady> konfigurace aplikací>Přidat>spravované aplikace.

Pojmenujte zásadu.

V části Vybrat veřejné aplikace vyberte

Microsoft Defender for Endpointjako cílovou aplikaci.Na stránce Nastavení přidejte

DisableSignOutjako klíč a nastavte jeho hodnotu natrue.- Ve výchozím nastavení .

DisableSignOut = false - Správce může nastavit

DisableSignOut = true, aby v aplikaci zakázal tlačítko pro odhlášení. Po nasdílení zásad se uživatelům tlačítko pro odhlášení nezobrazí.

- Ve výchozím nastavení .

Vyberte Další a pak tuto zásadu přiřaďte cílovým zařízením nebo uživatelům.

Označování zařízení

Defender for Endpoint v iOSu umožňuje hromadné označování mobilních zařízení během onboardingu tím, že správcům umožňuje nastavit značky přes Intune. Správce může prostřednictvím zásad konfigurace nakonfigurovat značky zařízení prostřednictvím Intune a odeslat je do zařízení uživatele. Jakmile uživatel nainstaluje a aktivuje Defender, klientská aplikace předá značky zařízení na portál Microsoft Defender. Značky zařízení se zobrazují na zařízeních v inventáři zařízení.

Tato konfigurace je dostupná jak pro zaregistrovaná zařízení (MDM), tak pro nezaregistrovaná zařízení (MAM). Správci můžou ke konfiguraci značek zařízení použít následující postup.

Konfigurace značek zařízení pomocí MDM

Pro zaregistrovaná zařízení (MDM)

V Centru pro správu Microsoft Intune přejděte na Zásady> konfigurace aplikací >Přidat>spravovaná zařízení.

Pojmenujte zásadu a pak vyberte Platforma>iOS/iPadOS.

Vyberte

Microsoft Defender for Endpointjako cílovou aplikaci.Na stránce Nastavení vyberte Použít návrháře konfigurace a přidejte

DefenderDeviceTagjako klíč. Nastavte jeho typ hodnoty naString.- Správce může přiřadit novou značku tak, že přidá klíč

DefenderDeviceTaga nastaví hodnotu značky zařízení. - Správce může upravit existující značku úpravou hodnoty klíče

DefenderDeviceTag. - Správce může odstranit existující značku odebráním klíče

DefenderDeviceTag.

- Správce může přiřadit novou značku tak, že přidá klíč

Vyberte Další a pak tuto zásadu přiřaďte cílovým zařízením nebo uživatelům.

Konfigurace značek zařízení pomocí MAM

Pro nezaregistrovaná zařízení (MAM)

V Centru pro správu Microsoft Intune přejděte naZásady> konfigurace aplikací>Přidat>spravované aplikace.

Pojmenujte zásadu.

V části Vybrat veřejné aplikace zvolte

Microsoft Defender for Endpointjako cílovou aplikaci.Na stránce Nastavení přidejte

DefenderDeviceTagjako klíč (v části Obecné nastavení konfigurace).- Správce může přiřadit novou značku tak, že přidá klíč

DefenderDeviceTaga nastaví hodnotu pro značku zařízení. - Správce může upravit existující značku úpravou hodnoty klíče

DefenderDeviceTag. - Správce může odstranit existující značku odebráním klíče

DefenderDeviceTag.

- Správce může přiřadit novou značku tak, že přidá klíč

Vyberte Další a pak tuto zásadu přiřaďte cílovým zařízením nebo uživatelům.

Poznámka

Aby se značky synchronizovaly s Intune a předaly portálu Microsoft Defender, musí být otevřená aplikace Microsoft Defender. Může trvat až 18 hodin, než se značky na portálu projeví.

Potlačení oznámení o aktualizacích operačního systému

Pro zákazníky je k dispozici konfigurace, která potlačí oznámení o aktualizacích operačního systému v Defenderu for Endpoint v iOSu. Po nastavení konfiguračního klíče v zásadách konfigurace aplikací Intune nebude Defender for Endpoint odesílat na zařízení žádná oznámení o aktualizacích operačního systému. Když ale otevřete aplikaci Microsoft Defender, karta Stav zařízení se zobrazí a zobrazí stav vašeho operačního systému.

Tato konfigurace je dostupná jak pro zaregistrovaná zařízení (MDM), tak pro nezaregistrovaná zařízení (MAM). Správci můžou pomocí následujícího postupu potlačit oznámení o aktualizaci operačního systému.

Konfigurace oznámení o aktualizacích operačního systému pomocí MDM

Pro zaregistrovaná zařízení (MDM)

V Centru pro správu Microsoft Intune přejděte na Zásady> konfigurace aplikací >Přidat>spravovaná zařízení.

Pojmenujte zásadu a vyberte Platforma>iOS/iPadOS.

Vyberte

Microsoft Defender for Endpointjako cílovou aplikaci.Na stránce Nastavení vyberte Použít návrháře konfigurace a přidejte

SuppressOSUpdateNotificationjako klíč. Nastavte jeho typ hodnoty naString.- Ve výchozím nastavení .

SuppressOSUpdateNotification = false - Správce může nastavit

SuppressOSUpdateNotification = truepotlačování oznámení o aktualizacích operačního systému. - Vyberte Další a přiřaďte tuto zásadu cílovým zařízením nebo uživatelům.

- Ve výchozím nastavení .

Konfigurace oznámení o aktualizacích operačního systému pomocí MAM

Pro nezaregistrovaná zařízení (MAM)

V Centru pro správu Microsoft Intune přejděte naZásady> konfigurace aplikací>Přidat>spravované aplikace.

Pojmenujte zásadu.

V části Vybrat veřejné aplikace zvolte

Microsoft Defender for Endpointjako cílovou aplikaci.Na stránce Nastavení přidejte

SuppressOSUpdateNotificationjako klíč (v části Obecné nastavení konfigurace).- Ve výchozím nastavení .

SuppressOSUpdateNotification = false - Správce může nastavit

SuppressOSUpdateNotification = truepotlačování oznámení o aktualizacích operačního systému.

- Ve výchozím nastavení .

Vyberte Další a přiřaďte tuto zásadu cílovým zařízením nebo uživatelům.

Konfigurace možnosti odesílání zpětné vazby v aplikaci

Zákazníci teď mají možnost nakonfigurovat možnost odesílat data zpětné vazby do Microsoftu v rámci aplikace Defender for Endpoint. Data zpětné vazby pomáhají Microsoftu vylepšovat produkty a řešit problémy.

Poznámka

Pro zákazníky cloudu pro státní správu USA je shromažďování dat zpětné vazby ve výchozím nastavení zakázané.

Pomocí následujícího postupu nakonfigurujte možnost odesílání dat zpětné vazby do Microsoftu:

V Centru pro správu Microsoft Intune přejděte naZásady> konfigurace aplikací>Přidat>spravovaná zařízení.

Pojmenujte zásadu a jako typ profilu vyberte Platform > iOS/iPadOS .

Vyberte

Microsoft Defender for Endpointjako cílovou aplikaci.Na stránce Nastavení vyberte Použít návrháře konfigurace a přidejte

DefenderFeedbackDatajako klíč a nastavte jeho typ hodnoty naBoolean.- Pokud chcete koncovým uživatelům odebrat možnost poskytovat zpětnou vazbu, nastavte hodnotu jako

falsea přiřaďte tuto zásadu uživatelům. Ve výchozím nastavení je tato hodnota nastavená natrue. Pro zákazníky státní správy USA je výchozí hodnota nastavená na false. - Pro uživatele, kteří mají nastavený klíč jako

true, je k dispozici možnost posílat microsoftu data zpětné vazby v rámci aplikace (nabídka>Nápověda & odeslání zpětné vazby>do Microsoftu).

- Pokud chcete koncovým uživatelům odebrat možnost poskytovat zpětnou vazbu, nastavte hodnotu jako

Vyberte Další a přiřaďte tento profil cílovým zařízením nebo uživatelům.

Nahlásit nebezpečné weby

Phishingové weby zosobní důvěryhodné weby za účelem získání vašich osobních nebo finančních údajů. Navštivte stránku Poskytnout zpětnou vazbu k ochraně sítě a nahlaste web, který by mohl být webem útoku phishing.

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení Microsoftu v naší technické komunitě: Technická komunita Microsoft Defenderu for Endpoint.