Nové konfigurační profily pro macOS Big Sur a novější verze macOS

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

Chcete vyzkoušet Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Pokud jste nasadili Microsoft Defender for Endpoint v systému macOS ve spravovaném prostředí (prostřednictvím JAMF, Intune nebo jiného řešení MDM), musíte nasadit nové konfigurační profily. Pokud tento postup neuděláte, zobrazí se uživatelům výzva ke schválení ke spuštění těchto nových komponent.

JAMF

Zásady systémových rozšíření JAMF

Pokud chcete schválit systémová rozšíření, vytvořte následující datovou část:

V části Profily konfigurace počítačů > vyberte Možnosti > Rozšíření systému.

V rozevíracím seznamu Typy rozšíření systému vyberte Povolená rozšíření systému.

Jako ID týmu použijte UBF8T346G9 .

Do seznamu Povolených systémových rozšíření přidejte následující identifikátory sad:

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

Řízení zásad předvoleb ochrany osobních údajů

Přidejte následující datovou část JAMF, která rozšíření zabezpečení koncového bodu Microsoft Defender for Endpoint udělí úplný přístup k disku. Tato zásada je předpokladem pro spuštění rozšíření na vašem zařízení.

Vyberte Možnosti>Řízení zásad předvoleb ochrany osobních údajů.

Použijte

com.microsoft.wdav.epsextjako identifikátor aBundle IDjako typ sady.Nastavte požadavek na kód na

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9Nastavte Aplikaci nebo službu na SystemPolicyAllFiles a přístup na Povolit.

Zásady rozšíření sítě

V rámci funkcí detekce a odezvy koncových bodů Microsoft Defender for Endpoint v systému macOS kontroluje provoz soketů a hlásí tyto informace na portálu Microsoft Defender. Následující zásady umožňují, aby tuto funkci provádělo síťové rozšíření.

Poznámka

JAMF nemá integrovanou podporu zásad filtrování obsahu, které jsou předpokladem pro povolení síťových rozšíření, která Microsoft Defender for Endpoint v macOS instalují na zařízení. JAMF navíc někdy mění obsah nasazovaných zásad. Následující postup proto nabízí alternativní řešení, které zahrnuje podepsání konfiguračního profilu.

Následující obsah uložte do zařízení jako

com.microsoft.network-extension.mobileconfigpomocí textového editoru:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadDisplayName</key> <string>Microsoft Defender Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string> <key>PayloadType</key> <string>com.apple.webcontent-filter</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string> <key>PayloadDisplayName</key> <string>Approved Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>FilterType</key> <string>Plugin</string> <key>UserDefinedName</key> <string>Microsoft Defender Network Extension</string> <key>PluginBundleID</key> <string>com.microsoft.wdav</string> <key>FilterSockets</key> <true/> <key>FilterDataProviderBundleIdentifier</key> <string>com.microsoft.wdav.netext</string> <key>FilterDataProviderDesignatedRequirement</key> <string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string> </dict> </array> </dict> </plist>Spuštěním

plutilnástroje v terminálu ověřte, že se výše uvedený soubor správně zkopíroval:$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfigPokud byl soubor například uložený v dokumentech:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfigOvěřte, že příkaz vypíše

OK.<PathToFile>/com.microsoft.network-extension.mobileconfig: OKPostupujte podle pokynů na této stránce a vytvořte podpisový certifikát pomocí integrované certifikační autority JAMF.

Po vytvoření a instalaci certifikátu do zařízení spusťte v terminálu následující příkaz a soubor podepište:

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfigPokud je například název certifikátu SigningCertificate a podepsaný soubor se uloží do složky Dokumenty:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfigNa portálu JAMF přejděte na Konfigurační profily a klikněte na tlačítko Nahrát . Vyberte

com.microsoft.network-extension.signed.mobileconfigpo zobrazení výzvy k zadání souboru.

Intune

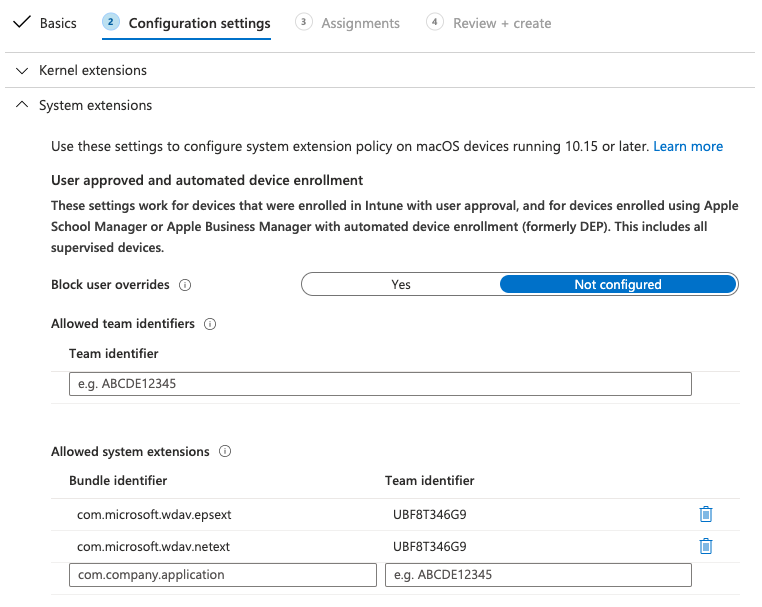

zásady rozšíření systému Intune

Schválení systémových rozšíření:

V Intune otevřete Spravovat>konfiguraci zařízení. Vyberte Spravovat>profily>Create Profil.

Zvolte název profilu. Změňte Platform=macOS na Profile type=Extensions. Vyberte Vytvořit.

BasicsNa kartě zadejte název tohoto nového profilu.Na kartě

Configuration settingspřidejte do oddíluAllowed system extensionsnásledující položky:

| Identifikátor sady | Identifikátor týmu |

|---|---|

| com.microsoft.wdav.epsext | UBF8T346G9 |

| com.microsoft.wdav.netext | UBF8T346G9 |

AssignmentsNa kartě přiřaďte tento profil ke všem uživatelům & Všechna zařízení.- Zkontrolujte a vytvořte tento konfigurační profil.

Create a nasazení vlastního konfiguračního profilu

Následující konfigurační profil povolí síťové rozšíření a udělí úplný přístup k disku rozšíření systému Endpoint Security.

Uložte následující obsah do souboru s názvem sysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

Ověřte, že se výše uvedený soubor správně zkopíroval. V terminálu spusťte následující příkaz a ověřte, že má výstup OK:

$ plutil -lint sysext.xml

sysext.xml: OK

Nasazení tohoto vlastního konfiguračního profilu:

V Intune otevřete Spravovat>konfiguraci zařízení. Vyberte Spravovat>profily>Create profil.

Zvolte název profilu. Změňte Platform=macOS a Profile type=Custom. Vyberte Konfigurovat.

Otevřete konfigurační profil a nahrajte sysext.xml. Tento soubor byl vytvořen v předchozím kroku.

Vyberte OK.

AssignmentsNa kartě přiřaďte tento profil ke všem uživatelům & Všechna zařízení.Zkontrolujte a vytvořte tento konfigurační profil.

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.