Nastavení virtuální privátní sítě (VPN) pro jednotlivé aplikace pro zařízení s iOS/iPadOS v Intune

V Microsoft Intune můžete vytvářet a používat virtuální privátní sítě (VPN) přiřazené k aplikaci. Tato funkce se nazývá VPN pro jednotlivé aplikace. Zvolíte spravované aplikace, které můžou používat vaši síť VPN na zařízeních spravovaných službou Intune. Když používáte sítě VPN pro jednotlivé aplikace, koncoví uživatelé se prostřednictvím sítě VPN automaticky připojí a získají přístup k prostředkům organizace, jako jsou dokumenty.

Tato funkce platí pro:

- iOS 9 a novější

- iPadOS 13.0 a novější

V dokumentaci k vašemu poskytovateli VPN zkontrolujte, jestli vaše síť VPN podporuje síť VPN pro jednotlivé aplikace.

V tomto článku se dozvíte, jak vytvořit profil VPN pro jednotlivé aplikace a přiřadit ho k vašim aplikacím. Pomocí těchto kroků můžete vytvořit bezproblémové prostředí VPN pro jednotlivé aplikace pro koncové uživatele. U většiny sítí VPN, které podporují síť VPN pro jednotlivé aplikace, uživatel otevře aplikaci a automaticky se připojí k síti VPN.

Některé sítě VPN umožňují ověřování uživatelských jmen a hesel pomocí sítě VPN pro jednotlivé aplikace. To znamená, že uživatelé musí zadat uživatelské jméno a heslo, aby se mohli připojit k síti VPN.

Důležité

- V iOS/iPadOS se vpn pro jednotlivé aplikace nepodporuje pro profily VPN IKEv2.

VPN pro jednotlivé aplikace s tunelem Microsoft nebo Zscaler

Microsoft Tunnel a Zscaler Private Access (ZPA) se integrují s Microsoft Entra ID pro ověřování. Při použití tunelu nebo ZPA nepotřebujete důvěryhodné certifikáty ani profily certifikátů SCEP nebo PKCS (popsané v tomto článku).

Pokud máte pro Zscaler nastavený profil VPN pro jednotlivé aplikace, pak se otevřením některé z přidružených aplikací automaticky nepřipojíte ke ZPA. Místo toho se uživatel musí přihlásit k aplikaci Zscaler. Vzdálený přístup se pak omezí na přidružené aplikace.

Požadavky

Dodavatel sítě VPN může mít další požadavky na síť VPN pro jednotlivé aplikace, například konkrétní hardware nebo licencování. Před nastavením sítě VPN pro jednotlivé aplikace v Intune si nezapomeňte projít dokumentaci a splnit tyto požadavky.

Exportujte soubor důvěryhodného kořenového certifikátu

.cerze serveru VPN. Tento soubor přidáte do profilu důvěryhodného certifikátu, který vytvoříte v Intune, jak je popsáno v tomto článku.Export souboru:

Na serveru VPN otevřete konzolu pro správu.

Ověřte, že váš server VPN používá ověřování na základě certifikátů.

Exportujte soubor důvěryhodného kořenového certifikátu. Má

.cerrozšíření.Přidejte název certifikační autority (CA), která vydala certifikát pro ověření serveru VPN.

Pokud certifikační autorita prezentovaná zařízením odpovídá certifikační autoritě v seznamu Důvěryhodná certifikační autorita na serveru VPN, server VPN zařízení úspěšně ověří.

Aby server VPN prokázal svou identitu, předloží certifikát, který musí zařízení bez výzvy přijmout. Pokud chcete potvrdit automatické schválení certifikátu, vytvořte profil důvěryhodného certifikátu v Intune (v tomto článku). Profil důvěryhodného certifikátu Intune musí obsahovat kořenový certifikát (

.cersoubor) serveru VPN vystavený certifikační autoritou(CA).-

Pokud chcete vytvořit zásadu, přihlaste se minimálně do Centra pro správu Microsoft Intune pomocí účtu, který má integrovanou roli Správce zásad a profilů . Další informace o předdefinovaných rolích najdete v tématu Řízení přístupu na základě role pro Microsoft Intune.

Krok 1 – Vytvoření skupiny pro uživatele SÍTĚ VPN

Vytvořte nebo zvolte existující skupinu v Microsoft Entra ID. Tato skupina:

- Musí obsahovat uživatele nebo zařízení, která budou používat síť VPN pro jednotlivé aplikace.

- Obdrží všechny zásady Intune, které vytvoříte.

Postup vytvoření nové skupiny najdete v části Přidání skupin a uspořádání uživatelů a zařízení.

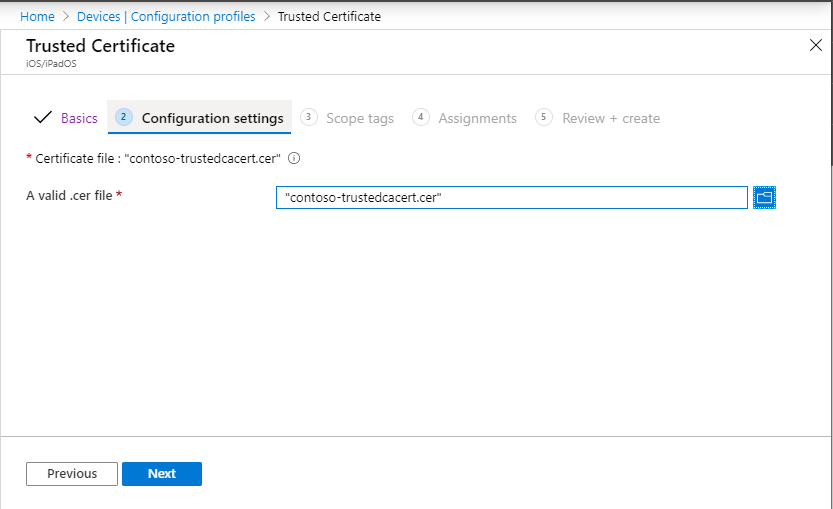

Krok 2 – Vytvoření profilu důvěryhodného certifikátu

Importujte kořenový certifikát serveru VPN vystavený certifikační autoritou do profilu Intune. Tento kořenový certifikát je soubor, který .cer jste exportovali v části Požadavky (v tomto článku). Profil důvěryhodného certifikátu dává zařízení s iOS/iPadOS pokyn, aby automaticky důvěřovalo certifikační autoritě, kterou představuje server VPN.

Přihlaste se k Centru pro správu Microsoft 365.

Vyberte Zařízení>Spravovat zařízení>Konfigurace>Vytvořit>Nová zásada.

Zadejte tyto vlastnosti:

- Platforma: Vyberte iOS/iPadOS.

- Typ profilu: Vyberte Důvěryhodný certifikát.

Vyberte Vytvořit.

V Základy zadejte následující vlastnosti:

- Název: Zadejte popisný název profilu. Zásady pojmenujte, abyste je později mohli snadno identifikovat. Dobrým názvem profilu je například profil VPN důvěryhodného certifikátu pro iOS/iPadOS pro celou společnost.

- Popis: Zadejte popis profilu. Toto nastavení není povinné, ale doporučujeme ho zadat.

Vyberte Další.

V nastavení konfigurace vyberte ikonu složky a přejděte na certifikát VPN (

.cersoubor), který jste exportovali z konzoly pro správu SÍTĚ VPN.Vyberte Další a pokračujte ve vytváření profilu. Další informace najdete v tématu Vytvoření profilu SÍTĚ VPN.

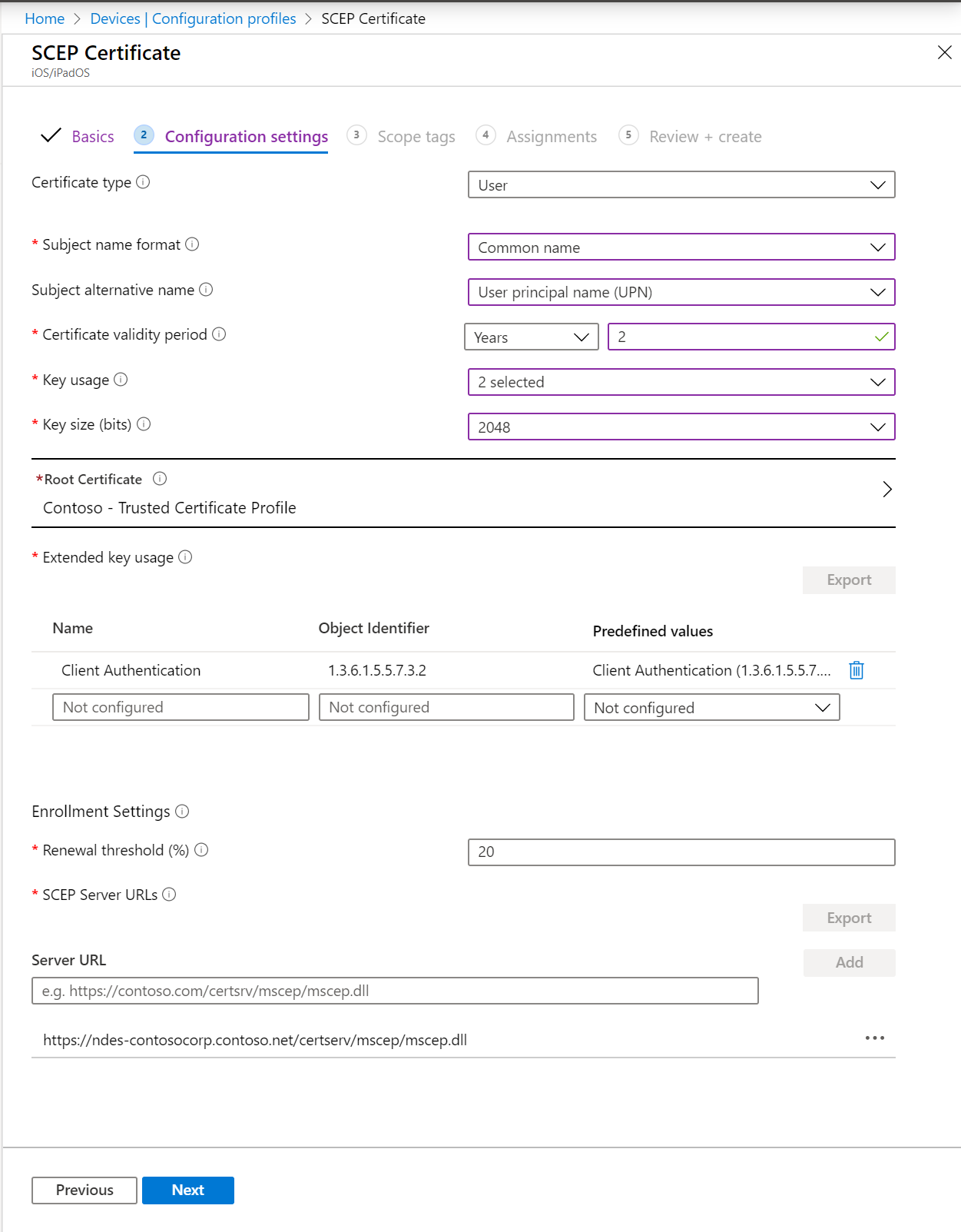

Krok 3 – vytvoření profilu certifikátu SCEP nebo PKCS

Profil důvěryhodného kořenového certifikátu, který jste vytvořili v kroku 2 , umožňuje zařízení automaticky důvěřovat serveru VPN.

V tomto kroku vytvořte profil certifikátu SCEP nebo PKCS v Intune. Certifikát SCEP nebo PKCS poskytuje přihlašovací údaje z klienta VPN pro iOS/iPadOS serveru VPN. Certifikát umožňuje zařízení bezobslužné ověření bez výzvy k zadání uživatelského jména a hesla.

Pokud chcete nakonfigurovat a přiřadit certifikát ověřování klienta v Intune, přejděte na jeden z následujících článků:

- Konfigurace infrastruktury pro podporu SCEP s Intune

- Konfigurace a správa certifikátů PKCS pomocí Intune

Nezapomeňte nakonfigurovat certifikát pro ověřování klientů. Ověřování klientů můžete nastavit přímo v profilech certifikátů SCEP (seznam >rozšířeného použití klíčůOvěřování klientů). V případě PKCS nastavte ověřování klienta v šabloně certifikátu v certifikační autoritě (CA).

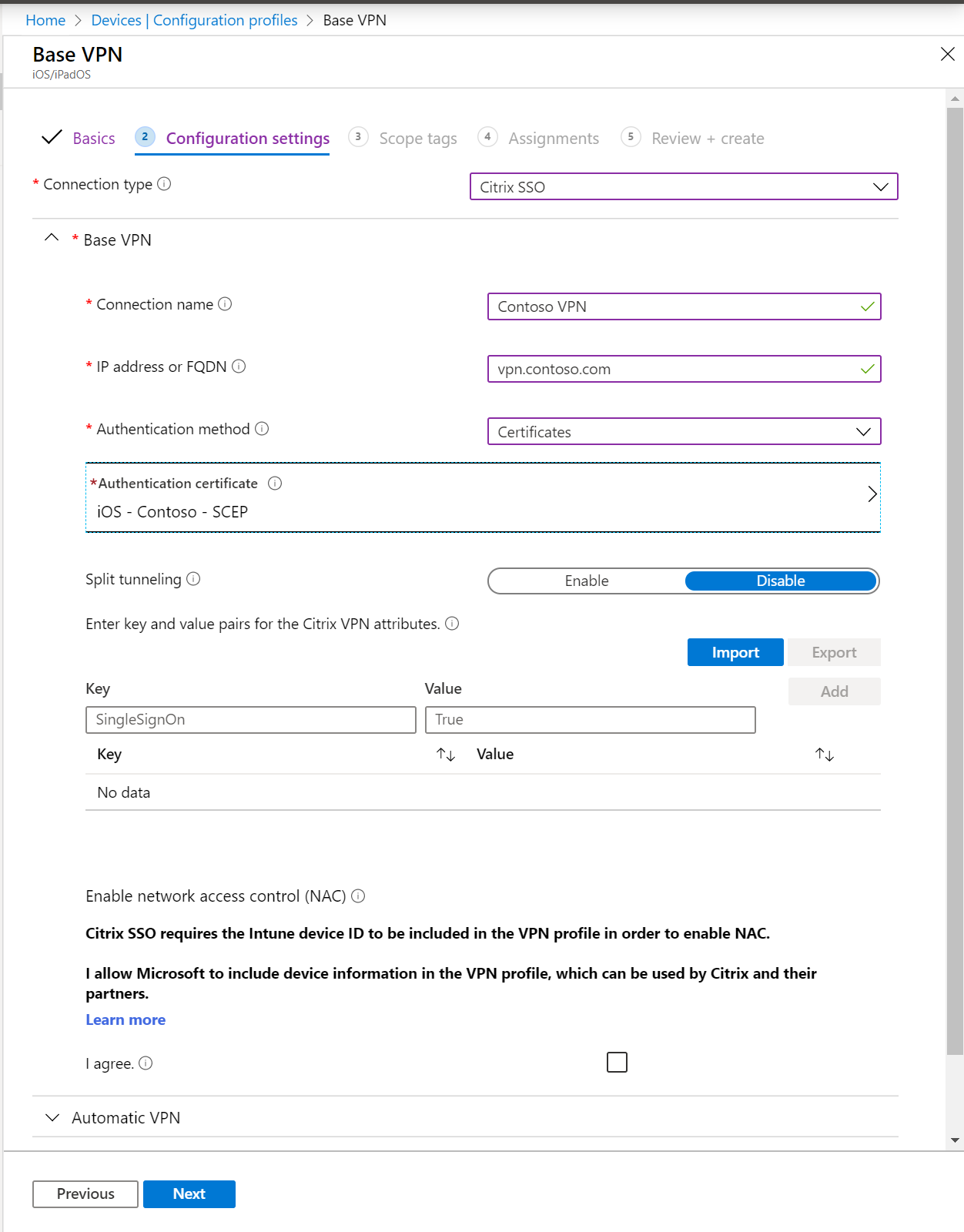

Krok 4 – Vytvoření profilu VPN pro jednotlivé aplikace

Tento profil SÍTĚ VPN zahrnuje certifikát SCEP nebo PKCS s přihlašovacími údaji klienta, informace o připojení VPN a příznak VPN pro jednotlivé aplikace, který umožňuje vpn pro jednotlivé aplikace používané aplikací pro iOS/iPadOS.

V Centru pro správu Microsoft Intune vyberte Zařízení>Spravovat zařízení>Konfigurace>Vytvořit>novou zásadu.

Zadejte následující vlastnosti a vyberte Vytvořit:

- Platforma: Vyberte iOS/iPadOS.

- Typ profilu: Vyberte VPN.

V Základy zadejte následující vlastnosti:

- Název: Zadejte popisný název vlastního profilu. Zásady pojmenujte, abyste je později mohli snadno identifikovat. Dobrý název profilu je například profil VPN pro iOS/iPadOS pro aplikaci pro myApp.

- Popis: Zadejte popis profilu. Toto nastavení není povinné, ale doporučujeme ho zadat.

V Nastavení konfigurace nakonfigurujte následující nastavení:

Typ připojení: Vyberte klientskou aplikaci VPN.

Základní síť VPN: Nakonfigurujte nastavení. Nastavení sítě VPN pro iOS/iPadOS popisuje všechna nastavení. Pokud používáte síť VPN pro jednotlivé aplikace, nezapomeňte nakonfigurovat následující vlastnosti uvedené v seznamu:

- Metoda ověřování: Vyberte Certifikáty.

- Ověřovací certifikát: Vyberte existující certifikát > SCEP nebo PKCS v pořádku.

- Rozdělit tunelové propojení: Výběrem možnosti Zakázat vynutíte, aby veškerý provoz používal tunel VPN, když je připojení VPN aktivní.

Informace o dalších nastaveních najdete v části Nastavení sítě VPN pro iOS/iPadOS.

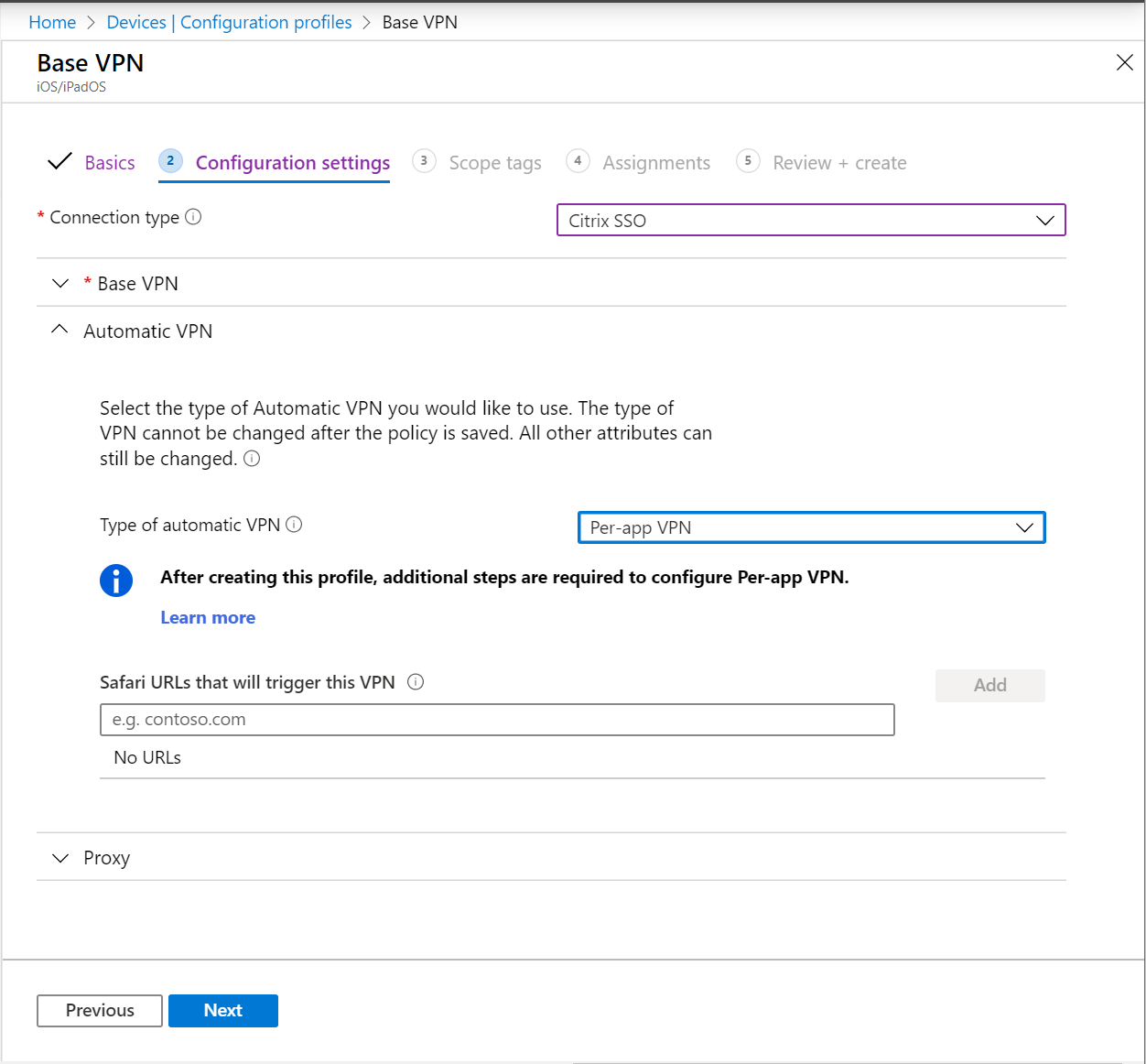

Automatická síť VPN>Typ automatické sítě VPN>VPN pro jednotlivé aplikace

Vyberte Další a pokračujte ve vytváření profilu. Další informace najdete v tématu Vytvoření profilu SÍTĚ VPN.

Krok 5 – přidružení aplikace k profilu SÍTĚ VPN

Po přidání profilu VPN přidružte k profilu aplikaci a skupinu Microsoft Entra.

V Centru pro správu Microsoft Intune vyberte Aplikace>Všechny aplikace.

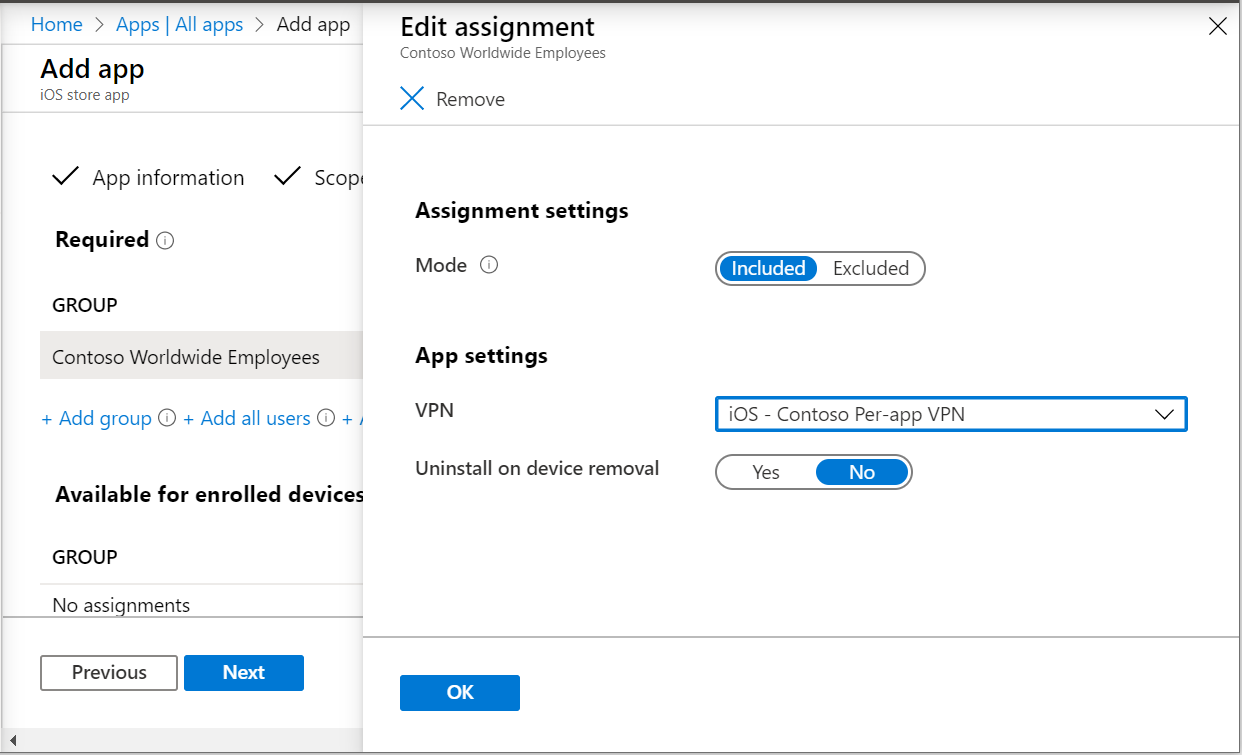

Vyberte aplikaci ze seznamu > Upravitpřiřazení>vlastností>.

Přejděte do části Povinné nebo Dostupné pro zaregistrovaná zařízení .

Vyberte Přidat skupinu>: Vyberte skupinu, kterou jste vytvořili (v tomto článku).>

V části Sítě VPN vyberte profil VPN pro jednotlivé aplikace, který jste vytvořili (v tomto článku).

Vyberte OK>Uložit.

Pokud jsou splněny všechny následující podmínky, přidružení mezi aplikací a profilem zůstane, dokud uživatel nevyžádá o přeinstalaci z aplikace Portál společnosti:

- Cílem aplikace byl dostupný záměr instalace.

- Profil a aplikace jsou přiřazené ke stejné skupině.

- Koncový uživatel požádal o instalaci aplikace v aplikaci Portál společnosti. Výsledkem tohoto požadavku je instalace aplikace a profilu na zařízení.

- Z přiřazení aplikace odeberete nebo změníte konfiguraci SÍTĚ VPN pro jednotlivé aplikace.

Pokud existují všechny následující podmínky, přidružení mezi aplikací a profilem se při příštím ohlášení zařízení odebere:

- Cílem aplikace byl požadovaný záměr instalace.

- Profil a aplikace jsou přiřazené ke stejné skupině.

- Z přiřazení aplikace odeberete konfiguraci SÍTĚ VPN pro jednotlivé aplikace.

Ověření připojení na zařízení s iOS/iPadOS

Když je síť VPN pro jednotlivé aplikace nastavená a přidružená k aplikaci, ověřte, že připojení ze zařízení funguje.

Než se pokusíte připojit

Nezapomeňte nasadit všechny zásady popsané v tomto článku do stejné skupiny. Jinak nebude prostředí VPN pro jednotlivé aplikace fungovat.

Pokud používáte aplikaci Pulse Secure VPN nebo vlastní klientskou aplikaci VPN, můžete použít tunelování na úrovni aplikace nebo paketů:

- Pro tunelování na úrovni aplikace nastavte hodnotu ProviderType na app-proxy.

- Pro tunelování na úrovni paketů nastavte hodnotu ProviderType na packet-tunnel.

Zkontrolujte dokumentaci k poskytovateli VPN a ujistěte se, že používáte správnou hodnotu.

Připojení pomocí sítě VPN pro jednotlivé aplikace

Ověřte prostředí bez dotykového ovládání tím, že se připojíte, aniž byste museli vybírat síť VPN nebo zadávat přihlašovací údaje. Prostředí s nulovým dotykem znamená:

- Zařízení vás nežádá, abyste serveru VPN důvěřovali. To znamená, že uživatel nevidí dialogové okno Dynamická důvěryhodnost .

- Uživatel nemusí zadávat přihlašovací údaje.

- Když uživatel otevře některou z přidružených aplikací, zařízení uživatele se připojí k síti VPN.

Zdroje

- Pokud chcete zkontrolovat nastavení iOS/iPadOS, přejděte v Microsoft Intune na nastavení sítě VPN pro zařízení s iOS/iPadOS.

- Další informace o nastavení sítě VPN a Intune najdete v tématu Konfigurace nastavení sítě VPN v Microsoft Intune.