Přidání certifikační autority partnera v Intune pomocí SCEP

Používejte s Intune certifikační autority třetích stran. Certifikační autority třetích stran můžou zřizovat mobilní zařízení s novými nebo obnovenými certifikáty pomocí protokolu SCEP (Simple Certificate Enrollment Protocol) a můžou podporovat zařízení s Windows, iOS/iPadOS, Androidem a macOS.

Použití této funkce má dvě části: opensourcové rozhraní API a úlohy správce Intune.

Část 1 – Použití opensourcového rozhraní API

Microsoft vytvořil rozhraní API pro integraci s Intune. Prostřednictvím rozhraní API můžete ověřovat certifikáty, posílat oznámení o úspěchu nebo selhání a ke komunikaci s Intune používat ssl, konkrétně ssl socket factory.

Rozhraní API je k dispozici ve veřejném úložišti Intune rozhraní SCEP API na GitHubu, kde si ho můžete stáhnout a použít ve svých řešeních. Toto rozhraní API se servery SCEP třetích stran použijte ke spuštění vlastního ověření výzvy pro Intune před tím, než SCEP zřídí certifikát pro zařízení.

Integrace s Intune řešení pro správu SCEP poskytuje další podrobnosti o používání rozhraní API, jeho metodách a testování řešení, které sestavíte.

Část 2 – Vytvoření aplikace a profilu

Pomocí Microsoft Entra aplikace můžete delegovat práva na Intune pro zpracování požadavků SCEP přicházejících ze zařízení. Aplikace Microsoft Entra zahrnuje ID aplikace a hodnoty ověřovacího klíče, které se používají v rámci řešení rozhraní API, které vývojář vytvoří. Správci pak pomocí Intune vytvoří a nasadí profily certifikátů SCEP a můžou zobrazit sestavy o stavu nasazení na zařízeních.

Tento článek obsahuje přehled této funkce z pohledu správce, včetně vytvoření aplikace Microsoft Entra.

Přehled

Následující kroky poskytují přehled použití protokolu SCEP pro certifikáty v Intune:

- V Intune správce vytvoří profil certifikátu SCEP a pak tento profil cílí na uživatele nebo zařízení.

- Zařízení se přihlásí k Intune.

- Intune vytvoří jedinečný úkol SCEP. Přidává také další informace o kontrole integrity, například jaký by měl být očekávaný předmět a síť SAN.

- Intune šifruje a podepisuje informace o výzvě i kontrole integrity a pak tyto informace odešle do zařízení s požadavkem SCEP.

- Zařízení vygeneruje žádost o podepsání certifikátu (CSR) a pár veřejného a privátního klíče na zařízení na základě profilu certifikátu SCEP, který je nasdílený z Intune.

- Csr a šifrovaný/podepsaný úkol se odesílají do koncového bodu serveru SCEP třetí strany.

- Server SCEP odešle žádost o podepsání certifikátu a výzvu Intune. Intune pak ověří podpis, dešifruje datovou část a porovná csr s informacemi o kontrole integrity.

- Intune odešle zpět odpověď na server SCEP a uvede, jestli je ověření výzvy úspěšné nebo ne.

- Pokud se výzva úspěšně ověří, server SCEP vydá certifikát zařízení.

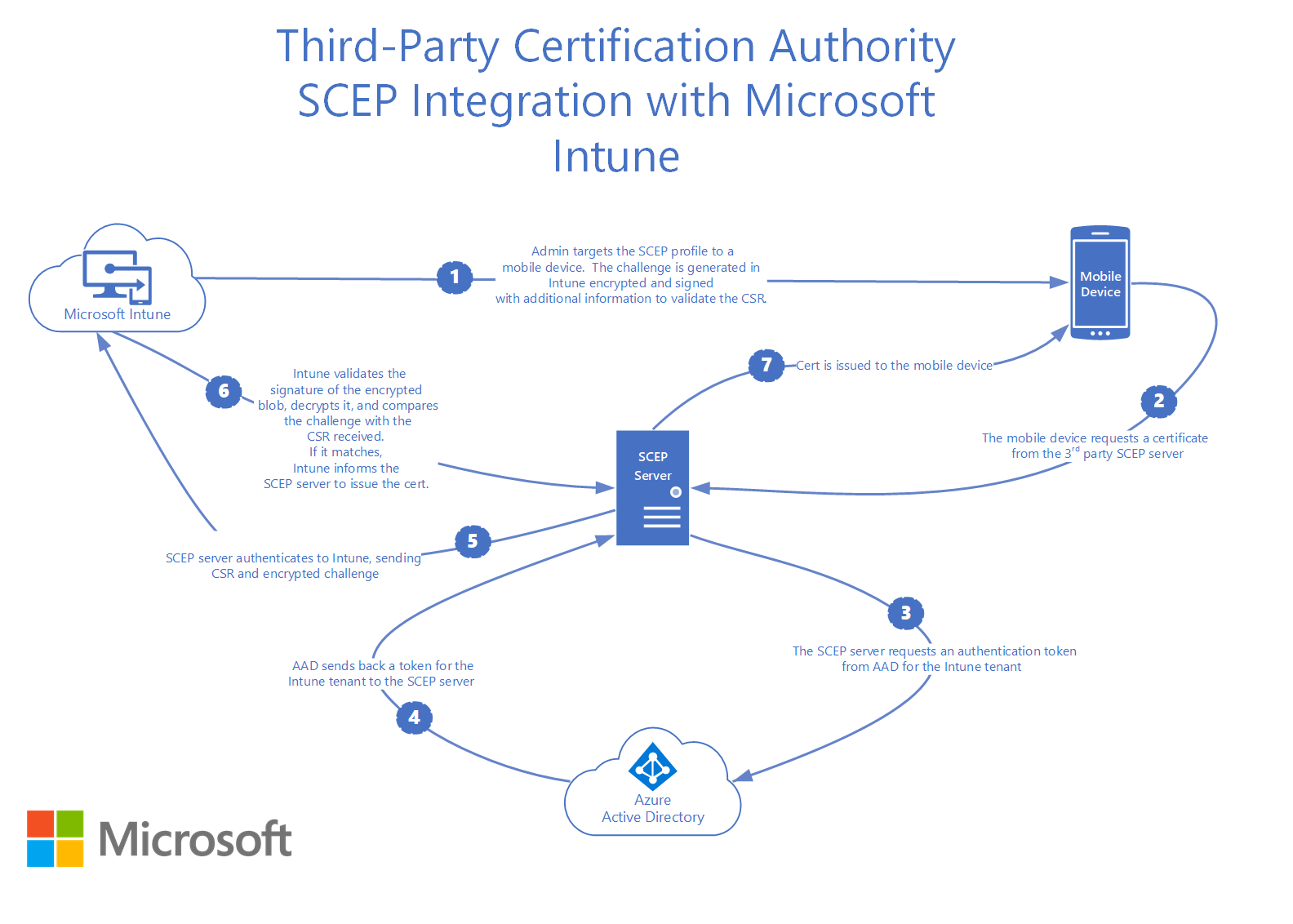

Následující diagram znázorňuje podrobný postup integrace SCEP třetích stran s Intune:

Nastavení integrace certifikační autority třetí strany

Ověření certifikační autority třetí strany

Před integrací certifikačních autorit třetích stran s Intune ověřte, že certifikační autorita, kterou používáte, podporuje Intune. Seznam obsahuje externí partneři certifikační autority (v tomto článku). Další informace najdete také v pokynech certifikační autority. Certifikační autorita může obsahovat pokyny k nastavení specifické pro jejich implementaci.

Poznámka

Pokud chcete podporovat následující zařízení, musí certifikační autorita podporovat použití adresy URL https, když nakonfigurujete adresu URL HTTPS, musíte při konfiguraci adres URL serveru SCEP pro profil certifikátu SCEP nakonfigurovat adresu URL https:

- Registrace správce zařízení s Androidem

- Vlastník zařízení s Androidem Enterprise

- Pracovní profil Androidu Enterprise vlastněný společností

- Pracovní profil Androidu Enterprise v osobním vlastnictví

Autorizace komunikace mezi certifikační autoritou a Intune

Pokud chcete serveru SCEP třetí strany povolit spuštění vlastního ověření výzvy pomocí Intune, vytvořte aplikaci v Microsoft Entra ID. Tato aplikace uděluje Intune delegovaná práva k ověřování požadavků SCEP.

Ujistěte se, že máte požadovaná oprávnění k registraci aplikace Microsoft Entra. Viz Požadovaná oprávnění v dokumentaci k Microsoft Entra.

Vytvoření aplikace v Microsoft Entra ID

V Azure Portal přejděte na Microsoft Entra ID>Registrace aplikací a pak vyberte Nová registrace.

Na stránce Zaregistrovat aplikaci zadejte následující podrobnosti:

- V části Název zadejte smysluplný název aplikace.

- V části Podporované typy účtů vyberte Účty v libovolném adresáři organizace.

- V části Identifikátor URI přesměrování ponechte výchozí hodnotu Web a pak zadejte přihlašovací adresu URL pro server SCEP třetí strany.

Výběrem možnosti Zaregistrovat vytvořte aplikaci a otevřete stránku Přehled nové aplikace.

Na stránce Přehled aplikace zkopírujte hodnotu ID aplikace (klienta) a poznamenejte si ji pro pozdější použití. Tuto hodnotu budete potřebovat později.

V navigačním podokně aplikace přejděte na Certifikáty & tajné kódy v části Spravovat. Vyberte tlačítko Nový tajný klíč klienta . Do pole Popis zadejte hodnotu, vyberte libovolnou možnost Pro vypršení platnosti a pak zvolte Přidat , aby se vygenerovala hodnota tajného klíče klienta.

Důležité

Před opuštěním této stránky zkopírujte hodnotu tajného klíče klienta a poznamenejte si ji pro pozdější použití s implementací vaší certifikační autority třetí strany. Tato hodnota se znovu nezobrazí. Nezapomeňte si projít pokyny pro vaši certifikační autoritu třetí strany, jak chce nakonfigurovat ID aplikace, ověřovací klíč a ID tenanta.

Poznamenejte si ID tenanta. ID tenanta je text domény za @přihlášením k vašemu účtu. Pokud je admin@name.onmicrosoft.comnapříklad váš účet , id tenanta je name.onmicrosoft.com.

V navigačním podokně aplikace přejděte na Oprávnění rozhraní API, která jsou v části Spravovat. Přidáte dvě samostatná oprávnění aplikace:

Vyberte Přidat oprávnění:

- Na stránce Vyžádat oprávnění rozhraní API vyberte Intune a pak vyberte Oprávnění aplikace.

- Zaškrtněte políčko pro scep_challenge_provider (ověření výzvy SCEP).

- Výběrem možnosti Přidat oprávnění tuto konfiguraci uložte.

Znovu vyberte Přidat oprávnění .

- Na stránce Vyžádat oprávnění rozhraní API vyberteOprávnění aplikaceMicrosoft Graph>.

- Rozbalte Položku Aplikace a zaškrtněte políčko Application.Read.All (Číst všechny aplikace).

- Výběrem možnosti Přidat oprávnění tuto konfiguraci uložte.

Zůstaňte na stránce oprávnění rozhraní API a vyberte Udělit souhlas správce pro<vašeho tenanta> a pak vyberte Ano.

Proces registrace aplikace v Microsoft Entra ID je dokončený.

Konfigurace a nasazení profilu certifikátu SCEP

Jako správce vytvořte profil certifikátu SCEP, který bude cílit na uživatele nebo zařízení. Pak profil přiřaďte.

Odebírání certifikátů

Po zrušení registrace nebo vymazání zařízení se certifikáty odeberou Intune a zařadí se do fronty pro odvolání. Odvolání certifikační autority závisí na implementaci rozhraní API jednotlivými třetími stranami.

Partneři certifikační autority třetích stran

Následující certifikační autority třetích stran podporují Intune:

- Privátní certifikační autorita AWS

- Skupina Cogito

- DigiCert

- EasyScep

- EJBCA

- Svěřit

- EverTrust

- GlobalSign

- Globální HID

- IDnomic

- Příkaz keyfactor

- KeyTalk

- Klávesová zkratka

- Nexus Certificate Manager

- SCEPman

- Sectigo

- SecureW2

- Úvodní deska

- Venafi

Pokud jste certifikační autorita třetí strany, která má zájem o integraci produktu s Intune, projděte si doprovodné materiály k rozhraní API:

- úložiště GitHub pro Intune rozhraní API SCEP

- Intune pokyny k rozhraní API SCEP pro certifikační autority třetích stran

Informace o zabezpečení a ochraně osobních údajů

Některé informace o uživateli v profilu SCEP budou viditelné pro certifikační autoritu (CA) třetí strany, která přijímá žádost o podepsání certifikátu. K tomu dochází, když nasadíte nový nebo aktualizovaný profil SCEP, který obsahuje Common name (CN) atribut uživatele, a proměnné, jako UserNamejsou , OnPrem_Distinguished_Namea OnPremisesSamAccountName. Během nasazování profilu Microsoft Intune nahradí tyto proměnné skutečnými hodnotami. Cílová zařízení pak musí kontaktovat certifikační autoritu třetí strany a požádat o certifikát se skutečnými hodnotami.

Seznam podporovaných uživatelských proměnných najdete v kroku 7 v části Vytvoření profilu certifikátu SCEP.