Přehled infrastruktury veřejných klíčů v microsoft cloudu pro Microsoft Intune

Platí pro:

- Windows

- Android

- iOS

- macOS

Pomocí infrastruktury veřejných klíčů v microsoft cloudu můžete vydávat certifikáty pro zařízení spravovaná v Intune. Infrastruktura veřejných klíčů v cloudu Microsoftu je cloudová služba, která zjednodušuje a automatizuje správu životního cyklu certifikátů pro zařízení spravovaná v Intune. Poskytuje vyhrazenou infrastrukturu veřejných klíčů (PKI) pro vaši organizaci bez nutnosti místních serverů, konektorů nebo hardwaru. Zpracovává vystavování, obnovení a odvolávání certifikátů pro všechny podporované platformy Intune.

Tento článek obsahuje přehled infrastruktury veřejných klíčů v microsoft cloudu pro Intune, její fungování a její architektury.

Co je infrastruktura veřejných klíčů?

Infrastruktura veřejných klíčů je systém, který používá digitální certifikáty k ověřování a šifrování dat mezi zařízeními a službami. Certifikáty PKI jsou nezbytné pro zabezpečení různých scénářů, jako je VPN, Wi-Fi, e-mail, web a identita zařízení. Správa certifikátů PKI ale může být náročná, nákladná a složitá, zejména pro organizace, které mají velký počet zařízení a uživatelů. Infrastrukturu veřejných klíčů v microsoft cloudu můžete použít ke zvýšení zabezpečení a produktivity vašich zařízení a uživatelů a k urychlení digitální transformace na plně spravovanou cloudovou službu PKI. Kromě toho můžete využít cloudovou službu PKI v systému a snížit tak zatížení služby Active Directory Certificate Services (ADCS) nebo privátních místních certifikačních autorit.

Správa cloudové infrastruktury veřejných klíčů v Centru pro správu Microsoft Intune

Objekty PKI cloudu Microsoftu se vytvářejí a spravují v Centru pro správu Microsoft Intune. Odtud můžete:

- Nastavte a používejte infrastrukturu veřejných klíčů v microsoft cloudu pro vaši organizaci.

- Povolte ve svém tenantovi cloudovou infrastrukturu veřejných klíčů.

- Vytvořte a přiřaďte k zařízením profily certifikátů.

- Monitorujte vystavené certifikáty.

Po vytvoření certifikační autority vystavující cloudovou infrastrukturu PKI můžete začít vydávat certifikáty za několik minut.

Podporované platformy zařízení

Službu Microsoft Cloud PKI můžete používat s těmito platformami:

- Android

- iOS/iPadOS

- macOS

- Windows

Zařízení musí být zaregistrovaná v Intune a platforma musí podporovat profil certifikátu SCEP konfigurace zařízení Intune.

Přehled funkcí

Následující tabulka uvádí funkce a scénáře podporované s infrastrukturou veřejných klíčů Microsoft Cloud a Microsoft Intune.

| Funkce | Přehled |

|---|---|

| Vytvoření více certifikačních autorit v tenantovi Intune | Vytvořte dvouvrstvou hierarchii infrastruktury veřejných klíčů s kořenovou a vydávající certifikační autoritou v cloudu. |

| Přineste si vlastní certifikační autoritu (BYOCA) | Ukotvit vydávající certifikační autoritu Intune k privátní certifikační autoritě prostřednictvím služby Active Directory Certificate Services nebo certifikační služby jiné společnosti než Microsoft. Pokud máte existující infrastrukturu INFRASTRUKTURY VEŘEJNÝCH KLÍČŮ, můžete udržovat stejnou kořenovou certifikační autoritu a vytvořit vydávající certifikační autoritu, která se zřetědí s externím kořenovým serverem. Tato možnost zahrnuje podporu externích privátních n+ úrovní hierarchií certifikační autority. |

| Podpisové a šifrovací algoritmy | Intune podporuje RSA, velikosti klíčů 2048, 3072 a 4096. |

| Hashovací algoritmy | Intune podporuje SHA-256, SHA-384 a SHA-512. |

| Klíče HSM (podepisování a šifrování) | Klíče se zřizují pomocí modulu zabezpečení spravovaného hardwaru Azure (Azure Managed HSM). Certifikační autority vytvořené pomocí licencované sady Intune Nebo samostatného doplňku cloudové infrastruktury veřejných klíčů automaticky používají podpisové a šifrovací klíče HSM. Azure HSM nevyžaduje žádné předplatné Azure. |

| Softwarové klíče (podepisování a šifrování) | Certifikační autority vytvořené během zkušebního období samostatného doplňku Intune Suite nebo cloudové infrastruktury veřejných klíčů používají softwarové podpisové a šifrovací klíče pomocí System.Security.Cryptography.RSA. |

| Certifikační autorita | Poskytnutí cloudové autority pro registraci certifikátů podporující protokol SCEP (Simple Certificate Enrollment Protocol) pro každou certifikační autoritu vydávající cloudovou infrastrukturu PKI. |

| Distribuční body seznamu odvolaných certifikátů (CRL) | Intune hostuje distribuční bod seznamu CRL (CDP) pro každou certifikační autoritu. Doba platnosti seznamu CRL je sedm dnů. Publikování a aktualizace probíhá každých 3,5 dne. Seznam CRL se aktualizuje při každém odvolání certifikátu. |

| Koncové body AIA (Authority Information Access) | Intune hostuje koncový bod AIA pro každou vydávající certifikační autoritu. Koncový bod AIA můžou předávající strany použít k načtení nadřazených certifikátů. |

| Vystavování certifikátů koncových entit pro uživatele a zařízení | Označuje se také jako vystavení listového certifikátu . Podpora je pro protokol SCEP (PKCS#7) a formát certifikace a zařízení zaregistrovaná v Intune-MDM podporující profil SCEP. |

| Správa životního cyklu certifikátů | Vydávat, obnovovat a odvolávat certifikáty koncových entit. |

| Řídicí panel sestav | Monitorování aktivních, prošlých a odvolaných certifikátů z vyhrazeného řídicího panelu v Centru pro správu Intune Umožňuje zobrazit sestavy vydaných listových certifikátů a dalších certifikátů a odvolat listové certifikáty. Sestavy se aktualizují každých 24 hodin. |

| Auditování | Auditovat aktivity správce, jako jsou akce vytvoření, odvolání a vyhledávání v Centru pro správu Intune. |

| Oprávnění řízení přístupu na základě role (RBAC) | Vytváření vlastních rolí s oprávněními k infrastruktuře veřejných klíčů v Microsoft Cloudu Dostupná oprávnění umožňují číst certifikační autority, zakázat a znovu povolit certifikační autority, odvolat vydané listové certifikáty a vytvářet certifikační autority. |

| Značky oboru | Přidejte značky oboru ke každé certifikační autoritě, kterou vytvoříte v Centru pro správu. Značky oboru je možné přidávat, odstraňovat a upravovat. |

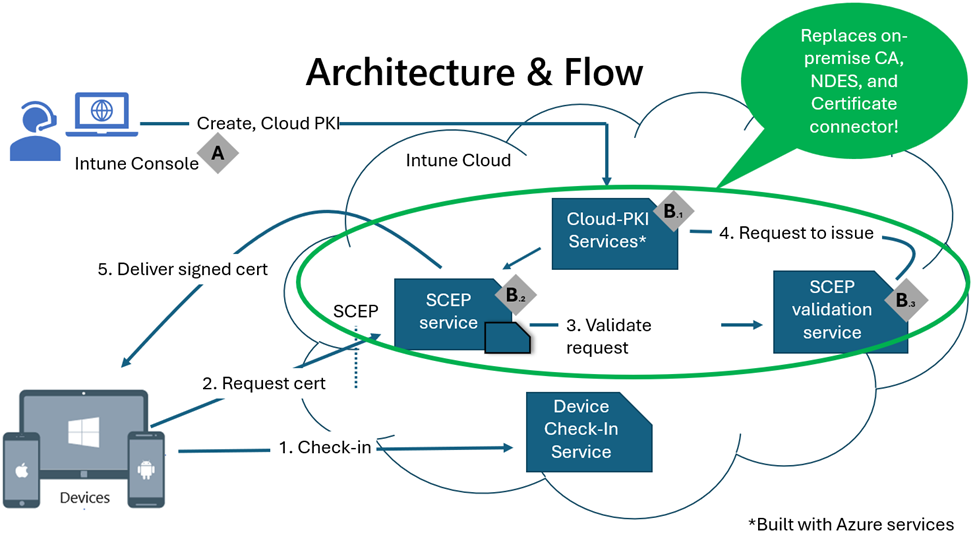

Architecture

Infrastruktura veřejných klíčů microsoftu se skládá z několika klíčových komponent, které společně spolupracují na zjednodušení složitosti a správy infrastruktury veřejných klíčů. Cloudová služba PKI pro vytváření a hostování certifikačních autorit v kombinaci s autoritou pro registraci certifikátů, která automaticky obsluhuje příchozí žádosti o certifikáty ze zařízení zaregistrovaných v Intune. Registrační autorita podporuje protokol SCEP (Simple Certificate Enrollment Protocol).

Součásti:

A – Microsoft Intune

B – Cloudové služby PKI Microsoftu

- B.1 – Cloudová služba PKI Microsoftu

- B.2 – Služba Microsoft Cloud PKI SCEP

- B.3 – Služba ověřování PKI SCEP v microsoft cloudu

Certifikační autorita v diagramu tvoří B.2 a B.3.

Tyto komponenty nahrazují potřebu místní certifikační autority, NDES a Konektoru certifikátů Intune.

Akce:

Než se zařízení přihlásí ke službě Intune, správce Intune nebo role Intune s oprávněními ke správě cloudové služby PKI Microsoftu musí:

- Vytvořte požadovanou certifikační autoritu Cloud PKI pro kořenové a vydávající certifikační autority v Microsoft Intune.

- Vytvořte a přiřaďte požadované profily důvěryhodných certifikátů pro kořenové a vydávající certifikační autority. Tento tok se v diagramu nezobrazuje.

- Vytvořte a přiřaďte požadované profily certifikátů SCEP pro konkrétní platformu. Tento tok se v diagramu nezobrazuje.

Poznámka

Aby bylo možné vydávat certifikáty pro zařízení spravovaná v Intune, je potřeba certifikační autorita vydávající cloudovou infrastrukturu PKI. Cloudová infrastruktura veřejných klíčů poskytuje službu SCEP, která funguje jako autorita pro registraci certifikátů. Služba si vyžádá certifikáty od vydávající certifikační autority jménem zařízení spravovaných přes Intune pomocí profilu SCEP.

- Zařízení se přihlásí ke službě Intune a obdrží důvěryhodný certifikát a profily SCEP.

- Na základě profilu SCEP zařízení vytvoří žádost o podepsání certifikátu (CSR). Privátní klíč se vytvoří na zařízení a nikdy ho neopustí. Výzva CSR a SCEP se odesílají do služby SCEP v cloudu (vlastnost identifikátoru URI SCEP v profilu SCEP). Výzva SCEP je šifrovaná a podepsaná pomocí klíčů RA SCEP Intune.

- Ověřovací služba SCEP ověřuje csr vůči výzvě SCEP (znázorněné jako B.3 v diagramu). Ověření zajišťuje, že požadavek pochází z zaregistrovaného a spravovaného zařízení. Také zajišťuje, aby výzva byla neotřesněná a aby odpovídala očekávaným hodnotám z profilu SCEP. Pokud některá z těchto kontrol selže, žádost o certifikát se zamítne.

- Po ověření csr ověřovací služba SCEP, označovaná také jako registrační autorita, požádá vydávající certifikační autoritu o podepsání CSR (znázorněné jako B.1 na diagramu).

- Podepsaný certifikát se doručí do zařízení zaregistrovaného v Intune MDM.

Poznámka

Výzva SCEP je šifrovaná a podepsaná pomocí klíčů registrační autority Intune SCEP.

Licenční požadavky

Infrastruktura veřejných klíčů v cloudu Microsoftu vyžaduje jednu z následujících licencí:

- Licence sady Microsoft Intune

- Licence na samostatné doplňky infrastruktury veřejných klíčů v Microsoft Cloudu Pro Intune

Další informace o možnostech licencování najdete v tématu Licencování Microsoft Intune.

Řízení přístupu na základě role

K přiřazení vlastních rolí Intune jsou k dispozici následující oprávnění. Tato oprávnění umožňují uživatelům zobrazit a spravovat certifikační autority v Centru pro správu.

- Číst certifikační autority: Každý uživatel s tímto oprávněním může číst vlastnosti certifikační autority.

- Vytvořit certifikační autority: Každý uživatel s tímto oprávněním může vytvořit kořenovou nebo vydávající certifikační autoritu.

- Odvolání vydaných listových certifikátů: Každý uživatel s tímto oprávněním má možnost ručně odvolat certifikát vystavený vydávající certifikační autoritou. Toto oprávnění také vyžaduje oprávnění certifikační autority ke čtení .

Kořenovým a vydávajícím certifikačním autoritám můžete přiřadit značky oboru. Další informace o vytváření vlastních rolí a značek oborů najdete v tématu Řízení přístupu na základě role pomocí Microsoft Intune.

Vyzkoušení infrastruktury veřejných klíčů v cloudu Microsoftu

Funkci infrastruktury veřejných klíčů v microsoft cloudu můžete vyzkoušet v Centru pro správu Intune během zkušebního období. Mezi dostupné zkušební verze patří:

Během zkušebního období můžete ve svém tenantovi vytvořit až šest certifikačních autorit. Cloudové certifikační autority PKI vytvořené během zkušební verze používají klíče založené na softwaru a používají System.Security.Cryptography.RSA je ke generování a podepisování klíčů. Certifikační autority můžete dál používat i po zakoupení licence infrastruktury veřejných klíčů v cloudu. Klíče však zůstávají softwarově zálohované a nelze je převést na klíče založené na HSM. Klíče podmíněného přístupu spravované službou Microsoft Intune Pro funkce Azure HSM se nevyžaduje žádné předplatné Azure.

Příklady konfigurace certifikační autority

Dvouvrstvá kořenová cloudová infrastruktura veřejných klíčů & vydávající certifikační autority a vlastní certifikační autority můžou v Intune existovat společně. K vytvoření certifikačních autorit v infrastruktuře VEŘEJNÝCH klíčů v cloudu Microsoftu můžete použít následující konfigurace, které jsou uvedené jako příklady:

- Jedna kořenová certifikační autorita s pěti vydávajícími certifikačními autoritami

- Tři kořenové certifikační autority s jednou vydávající certifikační autoritou

- Dvě kořenové certifikační autority s jednou vydávající certifikační autoritou a dvě certifikační autority pro vlastní

- Šest vlastních certifikačních autorit

Známé problémy a omezení

Nejnovější změny a doplňky najdete v tématu Co je nového v Microsoft Intune.

- V tenantovi Intune můžete vytvořit až šest certifikačních autorit.

- Licencovaná cloudová infrastruktura veřejných klíčů – Pomocí klíčů Azure mHSM je možné vytvořit celkem 6 certifikačních autorit.

- Zkušební cloudová infrastruktura veřejných klíčů – Během zkušební verze sady Intune Suite nebo samostatného doplňku infrastruktury veřejných klíčů v cloudu je možné vytvořit celkem 6 certifikačních autorit.

- Do kapacity certifikační autority se započítávají následující typy certifikační autority:

- Kořenová certifikační autorita infrastruktury veřejných klíčů v cloudu

- Certifikační autorita pro vystavování infrastruktury veřejných klíčů v cloudu

- Certifikační autorita vydávající BYOCA

- V Centru pro správu neexistuje způsob, jak odstranit nebo zakázat certifikační autoritu z vašeho tenanta Intune. Na poskytování těchto akcí aktivně pracujeme. Dokud nebudou k dispozici, doporučujeme vytvořit žádost o podporu Intune k odstranění certifikační autority.

- Když v Centru pro správu vyberete Zobrazit všechny certifikáty pro vydávající certifikační autoritu, Intune zobrazí jenom prvních 1000 vydaných certifikátů. Aktivně pracujeme na řešení tohoto omezení. Jako alternativní řešení přejděte na Sledování zařízení>. Pak vyberte Certifikáty a zobrazte všechny vystavené certifikáty.