Microsoft Tunnel for Microsoft Intune

Microsoft Tunnel je řešení brány VPN pro Microsoft Intune, které běží v kontejneru v Linuxu a umožňuje přístup k místním prostředkům ze zařízení se systémy iOS/iPadOS a Android Enterprise pomocí moderního ověřování a podmíněného přístupu.

Tento článek představuje základní tunel Microsoft Tunnel, jeho fungování a jeho architekturu.

Pokud jste připravení nasadit tunel Microsoft Tunnel, přečtěte si téma Požadavky pro tunel Microsoft a pak na Konfigurace tunelu Microsoft.

Po nasazení microsoft tunnelu můžete přidat Microsoft Tunnel for Mobile Application Management (Tunel pro MAM). Tunel pro MAM rozšiřuje bránu VPN tunelu Microsoft o podporu zařízení se systémem Android nebo iOS, která nejsou zaregistrovaná v Microsoft Intune. Tunel pro MAM je k dispozici, když ke svému tenantovi přidáte Microsoft Intune Plan 2 nebo Microsoft Intune Suite jako doplňkovou licenci .

Poznámka

Microsoft Tunnel nepoužívá algoritmy kompatibilní se standardem FIPS (Federal Information Processing Standard).

Tip

Stáhněte si Průvodce nasazením tunelu Microsoft v2 z webu Microsoft Download Center.

Přehled aplikace Microsoft Tunnel

Microsoft Tunnel Gateway se nainstaluje do kontejneru, který běží na serveru s Linuxem. Server s Linuxem může být fyzický box ve vašem místním prostředí nebo virtuální počítač, který běží místně nebo v cloudu. Pokud chcete nakonfigurovat tunel, nasadíte Microsoft Defender for Endpoint jako klientskou aplikaci Microsoft Tunnel a profily sítě VPN Intune do zařízení s iOSem a Androidem. Klientská aplikace a profil SÍTĚ VPN umožňují zařízením používat tunel pro připojení k podnikovým prostředkům. Pokud je tunel hostovaný v cloudu, musíte k rozšíření místní sítě do cloudu použít řešení, jako je Azure ExpressRoute.

Prostřednictvím Centra pro správu Microsoft Intune:

- Stáhněte si instalační skript Microsoft Tunnelu, který spustíte na serverech s Linuxem.

- Nakonfigurujte aspekty služby Microsoft Tunnel Gateway, jako jsou IP adresy, servery DNS a porty.

- Nasaďte profily SÍTĚ VPN do zařízení, abyste je nasměrovali na používání tunelu.

- Nasaďte do svých zařízení Microsoft Defender for Endpoint (klientskou aplikaci tunelu).

Prostřednictvím aplikace Defender for Endpoint, zařízení s iOS/iPadOS a AndroidEm Enterprise:

- K ověření v tunelu použijte Microsoft Entra ID.

- K ověření v tunelu použijte službu Active Directory Federation Services (AD FS).

- Vyhodnocují se podle vašich zásad podmíněného přístupu. Pokud zařízení nedodržuje předpisy, nemá přístup k vašemu serveru VPN nebo místní síti.

Můžete nainstalovat několik linuxových serverů pro podporu tunelu Microsoft a kombinovat servery do logických skupin s názvem Lokality. Každý server se může připojit k jedné lokalitě. Když konfigurujete web, definujete spojovací bod pro zařízení, která budou používat při přístupu k tunelu. Lokality vyžadují konfiguraci serveru , kterou definujete a přiřadíte k lokalitě. Konfigurace serveru se použije na každý server, který přidáte do dané lokality, a tím se zjednoduší konfigurace dalších serverů.

Pokud chcete, aby zařízení používala tunel, vytvoříte a nasadíte zásadu SÍTĚ VPN pro tunel Microsoft Tunnel. Tato zásada je profil SÍTĚ VPN konfigurace zařízení, který pro svůj typ připojení používá tunel Microsoft Tunnel.

Mezi funkce profilů SÍTĚ VPN pro tunel patří:

- Popisný název připojení VPN, které uvidí koncoví uživatelé.

- Lokalita, ke které se klient VPN připojuje.

- Konfigurace VPN pro jednotlivé aplikace, které definují, pro které aplikace se profil VPN používá a jestli je trvale zapnutý nebo ne. Když je síť VPN vždy zapnutá, automaticky se připojí a použije se jenom pro aplikace, které definujete. Pokud nejsou definovány žádné aplikace, připojení always-on poskytuje tunelový přístup pro veškerý síťový provoz ze zařízení.

- U zařízení s iOSem, která mají Microsoft Defender for Endpoint nakonfigurovaný tak, aby podporoval sítě VPN pro jednotlivé aplikace, a režim TunnelOnly nastavený na Hodnotu True, nemusí uživatelé na svém zařízení otevírat Microsoft Defender ani se k ho přihlašovat, aby se mohl použít tunel. Místo toho, když se uživatel přihlásí k Portálu společnosti na zařízení nebo k jakékoli jiné aplikaci, která používá vícefaktorové ověřování s platným tokenem pro přístup, se automaticky použije tunelová síť VPN pro aplikaci. Režim TunnelOnly se podporuje pro iOS/iPadOS a zakáže funkce Defenderu, takže zůstanou jenom možnosti tunelu.

- Ruční připojení k tunelu, když uživatel spustí síť VPN a vybere Připojit.

- Pravidla sítě VPN na vyžádání, která umožňují použití sítě VPN při splnění podmínek pro konkrétní plně kvalifikované názvy domén nebo IP adresy. (iOS/iPadOS)

- Podpora proxy serveru (iOS/iPadOS, Android 10+)

Konfigurace serveru zahrnují:

- Rozsah IP adres – IP adresy přiřazené zařízením, která se připojují k tunelu Microsoft.

- Servery DNS – zařízení serveru DNS by měla používat při připojení k serveru.

- Hledání přípon DNS.

- Rozdělená pravidla tunelového propojení – Až 500 pravidel sdílených napříč trasami zahrnuje a vylučuje. Pokud například vytvoříte 300 pravidel zahrnutí, můžete mít až 200 pravidel vyloučení.

- Port – port, na který služba Microsoft Tunnel Gateway naslouchá.

Konfigurace lokality zahrnuje:

- Veřejná IP adresa nebo plně kvalifikovaný název domény, což je spojovací bod pro zařízení, která používají tunel. Tato adresa může být pro jednotlivé servery nebo IP adresu nebo plně kvalifikovaný název domény serveru pro vyrovnávání zatížení.

- Konfigurace serveru, která se používá pro každý server v lokalitě.

Server přiřadíte k lokalitě v okamžiku, kdy nainstalujete software tunelového propojení na server s Linuxem. Instalace používá skript, který si můžete stáhnout z Centra pro správu. Po spuštění skriptu budete vyzváni ke konfiguraci jeho operace pro vaše prostředí, což zahrnuje zadání lokality, ke které se server připojí.

Pokud chcete používat tunel Microsoft, musí zařízení nainstalovat aplikaci Microsoft Defender for Endpoint. Příslušnou aplikaci získáte z obchodů s aplikacemi pro iOS/iPadOS nebo Android a nasadíte ji uživatelům.

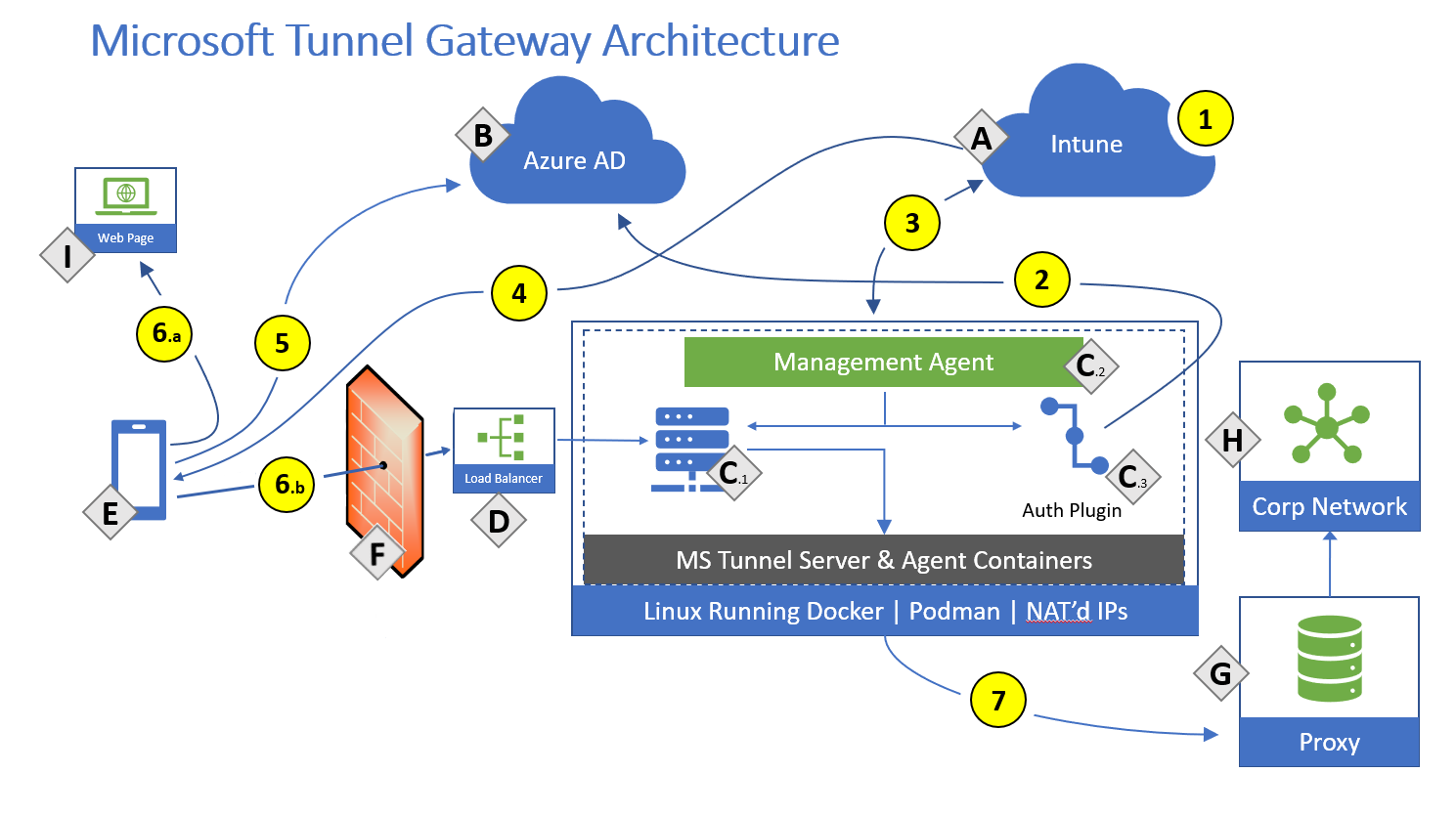

Architecture

Brána tunelového propojení Microsoft běží v kontejnerech, které běží na serverech s Linuxem.

Součásti:

- A – Microsoft Intune.

- B - Microsoft Entra ID.

-

C – linuxový server s Podmanem nebo Dockerem CE (podrobnosti o tom, které verze vyžadují Podman nebo Docker, najdete v požadavcích na linuxový server ).

- C.1 – Microsoft Tunnel Gateway.

- C.2 – Agent pro správu.

- C.3 – Ověřovací modul plug-in – autorizační modul plug-in, který se ověřuje pomocí Microsoft Entra.

- D – veřejná IP adresa nebo plně kvalifikovaný název domény tunelu Microsoftu, který může představovat nástroj pro vyrovnávání zatížení.

- E – Zařízení zaregistrované ve správě mobilních zařízení (MDM) nebo neregistrované mobilní zařízení pomocí tunelu pro správu mobilních aplikací.

- F – brána firewall

- G – interní proxy server (volitelné).

- H – Podniková síť.

- I – Veřejný internet.

Akce:

- 1 – Správce Intune nakonfiguruje konfigurace serveru a lokality, konfigurace serveru jsou přidružené k webům.

- 2 – Správce Intune nainstaluje bránu Microsoft Tunnel Gateway a modul plug-in pro ověřování ověří Microsoft Tunnel Gateway pomocí Microsoft Entra. Server Microsoft Tunnel Gateway je přiřazen k lokalitě.

- 3 – Agent pro správu komunikuje s Intune, aby načetl zásady konfigurace serveru a odesílal telemetrické protokoly do Intune.

- 4 – Správce Intune vytvoří profily SÍTĚ VPN a aplikaci Defender a nasadí do zařízení.

- 5 – Zařízení se ověřuje ve službě Microsoft Entra. Vyhodnocují se zásady podmíněného přístupu.

-

6 – S rozděleným tunelem:

- 6.a – Některé přenosy jdou přímo do veřejného internetu.

- 6.b – Provoz směřuje na veřejnou IP adresu tunelu. Kanál VPN bude používat protokoly TCP, TLS, UDP a DTLS přes port 443. Tento provoz vyžaduje, aby byly otevřené příchozí a odchozí porty brány firewall .

- 7 – Tunel směruje provoz do vašeho interního proxy serveru (volitelného) nebo do podnikové sítě. Správci IT musí zajistit, aby se provoz z interního rozhraní serveru brány tunelu mohl úspěšně směrovat do interního podnikového prostředku (rozsahy IP adres a porty).

Poznámka

Brána tunelu udržuje dva kanály s klientem. Řídicí kanál je vytvořený přes protokol TCP a TLS. Slouží také jako záložní datový kanál. Pak se podívá na vytvoření kanálu UDP pomocí DTLS (Datagram TLS, implementace protokolu TLS přes UDP), který slouží jako hlavní datový kanál. Pokud se kanál UDP nepodaří navázat nebo je dočasně nedostupný, použije se záložní kanál přes protokol TCP/TLS. Ve výchozím nastavení se port 443 používá pro protokol TCP i UDP, ale můžete ho přizpůsobit nastavením Konfigurace serveru Intune – Port serveru. Pokud změníte výchozí port (443), ujistěte se, že jsou příchozí pravidla brány firewall upravená na vlastní port.

Přiřazené IP adresy klienta (nastavení rozsahu IP adres v konfiguraci serveru pro tunel) nejsou viditelné pro jiná zařízení v síti. Microsoft Tunnel Gateway používá překlad adres portů (PAT). PAT je typ překladu síťových adres (NAT), kde se několik privátních IP adres z konfigurace serveru mapuje na jednu IP adresu (M:1) pomocí portů. Provoz klienta bude mít zdrojovou IP adresu hostitele serveru s Linuxem.

Přerušení a kontrola:

Mnoho podnikových sítí vynucuje zabezpečení sítě pro internetový provoz pomocí technologií, jako jsou proxy servery, brány firewall, přerušení a kontrola PROTOKOLU SSL, hloubková kontrola paketů a systémy ochrany před únikem informací. Tyto technologie poskytují důležité zmírnění rizik u obecných internetových požadavků, ale můžou výrazně snížit výkon, škálovatelnost a kvalitu prostředí koncových uživatelů, pokud se použijí na koncové body služby Microsoft Tunnel Gateway a Intune.

Následující informace popisují, kde se nepodporuje přerušení a kontrola. Odkazy jsou na diagram architektury z předchozí části.

Přerušení a kontrola se nepodporuje v následujících oblastech:

- Brána tunelu nepodporuje přerušení a kontrolu protokolu SSL, přerušení a kontrolu protokolu TLS ani hloubkové kontroly paketů pro připojení klientů.

- Použití bran firewall, proxy serverů, nástrojů pro vyrovnávání zatížení nebo jakékoli technologie, která ukončuje a kontroluje klientské relace, které jsou součástí brány tunelu, není podporované a způsobuje selhání připojení klientů. (Viz F, D a C v diagramu architektury.)

- Pokud brána tunelu používá pro přístup k internetu odchozí proxy server, proxy server nemůže provést přerušení a kontrolu. Důvodem je to, že agent pro správu tunelové brány používá při připojování k Intune vzájemné ověřování TLS (viz 3 v diagramu architektury). Pokud je na proxy serveru povolené přerušení a kontrola, musí správci sítě, kteří spravují proxy server, přidat IP adresu serveru brány tunelu a plně kvalifikovaný název domény (FQDN) do seznamu schválení pro tyto koncové body Intune.

Další podrobnosti:

Podmíněný přístup se provádí v klientovi VPN na základě cloudové aplikace Microsoft Tunnel Gateway. Nevyhovující zařízení neobdrží přístupový token z ID Microsoft Entra a nemůžou získat přístup k serveru VPN. Další informace o použití podmíněného přístupu s tunelem Microsoft Tunnel najdete v tématu Použití podmíněného přístupu s tunelem Microsoft Tunnel.

Agent pro správu má autorizaci pro Microsoft Entra ID pomocí ID aplikace Azure nebo tajných klíčů.