Co je ransomware?

V praxi útok ransomwaru blokuje přístup k vašim datům, dokud se nezaplatí výkupné.

Ve skutečnosti je ransomwarem typ malwaru nebo útoku phishing kyberbezpečnost, který zničí nebo zašifruje soubory a složky na počítači, serveru nebo zařízení.

Jakmile jsou zařízení nebo soubory uzamčené nebo zašifrované, můžou kyberzločinci vyděsit peníze od firmy nebo vlastníka zařízení výměnou za klíč k odemknutí šifrovaných dat. Ale i když platíte, kyberzločinci by nikdy nemuseli dát klíč majiteli firmy nebo zařízení a trvale ukončit přístup.

Microsoft Copilot for Security využívá AI ke zmírnění útoků ransomwaru. Další řešení Microsoftu pro ransomware najdete v naší knihovně řešení ransomware.

Jak fungují útoky ransomwarem?

Ransomware může být automatizovaný nebo zahrnuje lidské ruce na klávesnici – útok provozovaný člověkem, například při nedávných útocích pomocí ransomwaru LockBit.

Útoky ransomwaru provozované lidmi zahrnují následující fáze:

Počáteční ohrožení – aktér hrozby nejprve získá přístup k systému nebo prostředí po období rekognoskace, aby identifikoval slabá místa v obraně.

Trvalost a obrana úniku – aktér hrozby vytvoří v systému nebo prostředí stopu pomocí zadního vrátka nebo jiného mechanismu, který funguje v neviditelném režimu, aby se zabránilo detekci týmy reakce na incidenty.

Laterální pohyb – Objekt actor hrozby používá počáteční bod vstupu k migraci do jiných systémů připojených k napadenému zařízení nebo síťovému prostředí.

Přístup k přihlašovacím údajům – Objekt actor hrozby používá k získání přihlašovacích údajů uživatele nebo systému falešnou přihlašovací stránku.

Krádež dat – aktér hrozby ukradne finanční nebo jiná data ohroženým uživatelům nebo systémům.

Dopad – Ovlivněný uživatel nebo organizace může trpět materiálovým nebo reputací škod.

Běžný malware používaný v kampaních ransomwaru

Qakbot – používá útok phishing k šíření škodlivých odkazů, škodlivých příloh a k zahazování škodlivých datových částí, jako je Cobalt Strike Beacon

Ryuk – Šifrování dat obvykle cílí na Windows

Trickbot – cílí na aplikace Microsoftu, jako je Excel a Word. Trickbot byl obvykle doručen prostřednictvím e-mailových kampaní, které používaly aktuální události nebo finanční lákaly uživatele k otevření škodlivých souborů příloh nebo kliknutí na odkazy na weby hostující škodlivé soubory. Od roku 2022 se zdá, že zmírnění rizik kampaní, které používají tento malware, narušilo jeho užitečnost.

Předvalentní aktéři hrozeb související s ransomwarovými kampaněmi

- LockBit – finančně motivovaná kampaň ransomwaru jako služba (RaaS) a nejvýraznější aktér hrozeb ransomwaru v časovém období 2023–24

- Black Basta – Získá přístup prostřednictvím spear-phishingových e-mailů a pomocí PowerShellu spustí datovou část šifrování.

Jak může Microsoft pomoct s probíhajícím útokem ransomwaru

K zmírnění probíhajících útoků ransomwaru může Reakce na incidenty Microsoftu využít a nasadit Microsoft Defender for Identity – cloudové řešení zabezpečení, které pomáhá detekovat hrozby související s identitou a reagovat na ně. Včasné uvedení monitorování identit do reakce na incidenty podporuje provozní tým ovlivněné organizace, aby znovu získal kontrolu. Reakce na incidenty Microsoftu používá Defender for Identity k identifikaci rozsahu incidentu a ovlivněných účtů, ochraně kritické infrastruktury a vyřazení aktéra hrozeb. Tým odpovědí pak do microsoft Defenderu pro koncový bod načte pohyby útočníků a naruší jejich pokusy o použití ohrožených účtů k opětovnému zadání prostředí. Po uložení incidentu a získání a úplné kontroly nad prostředím spolupracuje Microsoft Incident Response se zákazníkem, aby zabránil budoucím kybernetickým útokům.

Automatizované útoky ransomwaru

Komoditní útoky ransomwaru jsou často automatizované. Tyto kybernetické útoky se můžou šířit jako virus, infikovat zařízení prostřednictvím metod, jako je phishing e-mailu a doručování malwaru, a vyžadovat nápravu malwaru.

Proto můžete svůj e-mailový systém chránit pomocí Microsoft Defender pro Office 365, který chrání před malwarem a doručováním phishing. Microsoft Defender for Endpoint funguje společně s Defender pro Office 365 k automatickému zjišťování a blokování podezřelých aktivit na vašich zařízeních, zatímco Program XDR v programu Microsoft Defender včas detekuje malware a pokusy o útok phishing.

Útoky ransomwaru provozované lidmi

Ransomwar provozovaný lidmi je výsledkem aktivního útoku kyberzločinců, kteří infiltrují místní nebo cloudovou infrastrukturu IT organizace, zvyšují jejich oprávnění a nasazují ransomwar na důležitá data.

Tyto "praktické klávesnice" útoky obvykle cílí na organizace místo na jedno zařízení.

Člověkem provozovaný také znamená, že existuje aktér lidských hrozeb, který využívá své poznatky o běžných chybách systému a chybných konfiguracích zabezpečení. Cílem je infiltrovat organizaci, procházet síť a přizpůsobovat se prostředí a jejím slabým stránkám.

Znaménku těchto útoků ransomwaru provozovaného lidmi obvykle zahrnují krádež přihlašovacích údajů a laterální pohyb se zvýšením oprávnění v odcizených účtech.

Aktivity můžou probíhat během údržby a zahrnují mezery v konfiguraci zabezpečení zjištěné kybernetickými zločinci. Cílem je nasazení datové části ransomwaru do jakéhokoliv vysokého obchodního dopadu prostředků , které si aktéři hrozeb zvolí.

Důležité

Tyto útoky můžou být katastrofické pro obchodní operace a jsou obtížné je vyčistit, což vyžaduje úplné vyřazení nežádoucího člověka, aby se chránily před budoucími útoky. Na rozdíl od komoditních ransomwaru, který obvykle vyžaduje pouze nápravu malwaru, bude po počátečním setkání pokračovat v ohrožení vašich obchodních operací.

Dopad a pravděpodobnost, že útoky ransomwaru provozované lidmi budou pokračovat

Ochrana ransomwaru pro vaši organizaci

Nejprve předejdete útokům phishing a malwaru s Microsoft Defender pro Office 365 k ochraně před malwarem a doručováním útoků phishing, microsoft Defender for Endpoint automaticky rozpoznává a blokuje podezřelou aktivitu na vašich zařízeních a program XDR v programu Microsoft Defender za účelem včasné detekce malwaru a útoků phishing.

Pokud chcete získat komplexní přehled o ransomwaru a vydírání a o tom, jak chránit vaši organizaci, použijte informace v powerpointové prezentaci projektu pro zmírnění rizik ransomwaru provozovaného člověkem.

Postupujte podle přístupu Microsoft Incident Response k prevenci a zmírnění rizik ransomwaru.

Vyhodnoťte situaci analýzou podezřelé aktivity, která upozornila váš tým na útok.

Jaký čas/datum jste se poprvé dozvěděli o incidentu? Jaké protokoly jsou k dispozici a že objekt actor aktuálně přistupuje k systémům?

Identifikujte ovlivněné obchodní aplikace a získejte všechny ovlivněné systémy zpět online. Vyžaduje ovlivněná aplikace identitu, která by mohla být ohrožena?

Jsou zálohy aplikace, konfigurace a dat k dispozici a pravidelně se ověřují pomocí cvičení obnovení?

Určete proces ohrožení obnovení (CR) pro odebrání objektu actor hrozby z prostředí.

Tady je souhrn pokynů k plánu projektu pro zmírnění rizik ransomwaru provozovaného společností Microsoft:

Shrnutí pokynů v plánu projektu pro zmírnění rizik ransomwaru provozovaného člověkem

- Počet útoků založených na ransomwaru a vyděračství je vysoký.

- Útoky však mají slabé stránky, které mohou snížit pravděpodobnost útoku.

- Ke konfiguraci infrastruktury pro zneužití slabých míst útoku existují tři kroky.

Tři kroky pro zneužití slabých míst útoku najdete v tématu Ochrana vaší organizace před ransomwarem a vyděračstvím , abyste rychle nakonfigurovali infrastrukturu IT pro nejlepší ochranu:

- Připravte organizaci, aby se zotavila z útoku, aniž byste museli zaplatit výkupné.

- Omezte rozsah poškození útoku ransomwarem tím, že chráníte privilegované role.

- Znesnadněte herci hrozeb přístup k vašemu prostředí tím, že postupně odeberete rizika.

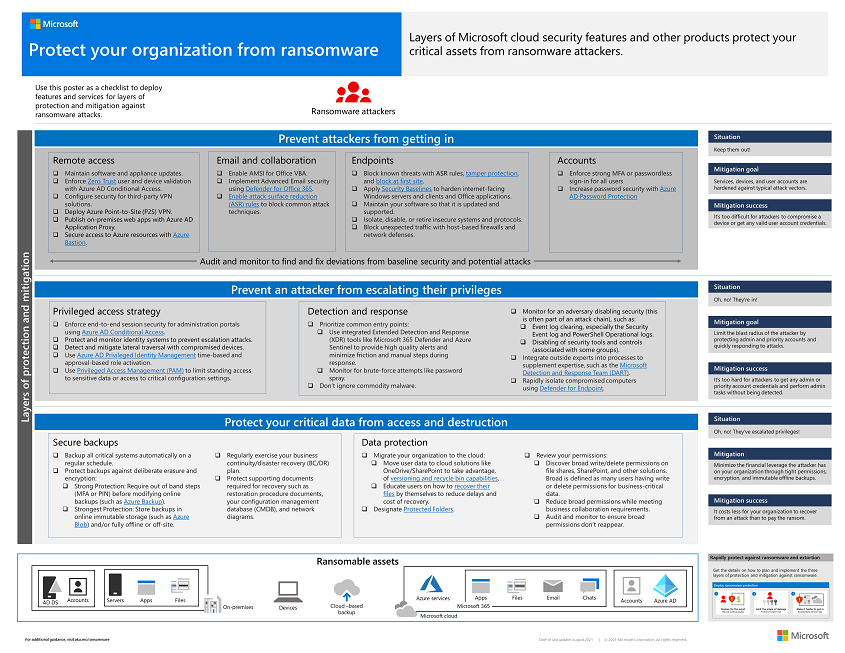

Stáhněte si plakát o ochraně vaší organizace před ransomwarem a získáte přehled tří fází jako vrstvy ochrany před útoky ransomwarem.

Další zdroje informací o prevenci ransomwaru

Klíčové informace od Microsoftu:

Nejnovější trendy ransomwaru od Microsoftu, nejnovější blog o ransomwaru Od Microsoftu

2024 Microsoft Digital Defense Report Microsoft 365:

Nasazení ochrany ransomwaru pro vašeho tenanta Microsoftu 365

XDR v programu Microsoft Defender:

Microsoft Defender for Cloud Apps:

Microsoft Azure:

Microsoft Copilot pro zabezpečení:

Mezi klíčové strategie zmírnění ransomwaru OpenAI patří vlastní slova ChatGPT:

Trénování curace dat

Vrstvy a filtry zabezpečení

Empirické testování a červené seskupování

Průběžné monitorování

Sladění a bezpečnostní výzkum

Vytváření sestav komunity a zpětná vazba

Partnerství a zásady

Podrobnější informace najdete v oficiální dokumentaci OpenAI týkající se jejich přístupu ke zmírnění bezpečnosti a zneužití AI.

Zdroje informací o zmírnění rizik ransomwaru microsoftu:

Podívejte se na nejnovější seznam článků o ransomwaru na blogu Microsoft Security Blog.