Osvědčené postupy autorizace

Jak se naučíte vyvíjet pomocí zásad nulová důvěra (Zero Trust), tento článek pokračuje od získání autorizace pro přístup k prostředkům, vývoji strategie delegovaných oprávnění a strategie vývoj oprávnění aplikace. Pomůže vám jako vývojář implementovat nejlepší modely autorizace, oprávnění a souhlasu pro vaše aplikace.

Logiku autorizace můžete implementovat v aplikacích nebo řešeních, která vyžadují řízení přístupu. Když přístupy k autorizaci spoléhají na informace o ověřené entitě, může aplikace vyhodnotit informace, které se vyměňují během ověřování (například informace poskytnuté v tokenu zabezpečení). Pokud token zabezpečení neobsahuje informace, může aplikace volat externí prostředky.

Logiku autorizace nemusíte vkládat úplně do své aplikace. Pomocí vyhrazených autorizačních služeb můžete centralizovat implementaci a správu autorizace.

Osvědčené postupy pro oprávnění

Nejpoužívanější aplikace v Microsoft Entra ID dodržují osvědčené postupy souhlasu a autorizace. Projděte si osvědčené postupy pro práci s oprávněními Microsoft Graphu a Microsoft Graphu a zjistěte, jak být promyšlený s vašimi žádostmi o oprávnění.

Použijte nejnižší oprávnění. Požádejte pouze o potřebná oprávnění. Použití přírůstkového souhlasu k vyžádání podrobných oprávnění za běhu Omezte přístup uživatelů pomocí technologie Just-In-Time a Just-Enough-Access (JIT/JEA), adaptivních zásad založených na rizikech a ochrany dat.

Na základě scénářů použijte správný typ oprávnění. Vyhněte se používání aplikací i delegovaných oprávnění ve stejné aplikaci. Pokud vytváříte interaktivní aplikaci, ve které je přihlášený uživatel, měla by vaše aplikace používat delegovaná oprávnění. Pokud se ale vaše aplikace spustí bez přihlášeného uživatele, například služby na pozadí nebo démona, měla by vaše aplikace používat oprávnění aplikace.

Uveďte podmínky služby a prohlášení o zásadách ochrany osobních údajů. Prostředí souhlasu uživatele poskytuje uživatelům podmínky služby a prohlášení o zásadách ochrany osobních údajů, aby jim pomohlo zjistit, že můžou vaší aplikaci důvěřovat. Jsou obzvláště důležité pro víceklientských aplikací určených pro uživatele.

Kdy požádat o oprávnění

Některá oprávnění vyžadují, aby správce udělil souhlas v rámci tenanta. Pomocí koncového bodu souhlasu správce můžou udělit oprávnění celému tenantovi. Existují tři modely, podle které můžete požádat o oprávnění nebo obory.

Implementujte dynamický souhlas uživatele při přihlášení nebo při žádosti o první přístupový token. Dynamický souhlas uživatele nevyžaduje v registraci vaší aplikace nic. Můžete definovat rozsahy, které potřebujete za určitých podmínek (například při prvním přihlášení uživatele). Jakmile požádáte o toto oprávnění a obdržíte souhlas, nebudete muset požádat o oprávnění. Pokud ale při přihlášení nebo prvním přístupu neobdržíte dynamický souhlas uživatele, projde to prostředím oprávnění.

Podle potřeby požádejte o souhlas přírůstkového uživatele. S přírůstkovým souhlasem v kombinaci s dynamickým souhlasem uživatele nemusíte požadovat všechna oprávnění najednou. Můžete požádat o několik oprávnění a potom, když se uživatel přesune na různé funkce ve vaší aplikaci, požádáte o další souhlas. Tento přístup může zvýšit úroveň komfortu uživatele při přírůstkovém udělení oprávnění k vaší aplikaci. Pokud například vaše aplikace požádá o přístup k OneDrivu, může to vzbudit podezření, pokud žádáte také o přístup ke kalendáři. Místo toho později požádejte uživatele, aby přidal připomenutí kalendáře na svůj OneDrive.

/.defaultPoužijte obor. Rozsah/.defaultefektivně napodobuje staré výchozí prostředí, které se podívalo na to, co jste zadali do registrace aplikace, zjistili, jaké souhlasy jste potřebovali, a pak požádal o všechny souhlasy, které ještě nebyly uděleny. Nevyžaduje, abyste do kódu zahrnuli potřebná oprávnění, protože jsou v registraci vaší aplikace.

Stát se ověřeným vydavatelem

Zákazníci Microsoftu někdy popisují potíže při rozhodování, kdy aplikaci povolit přístup k platformě Microsoft Identity Platform přihlášením uživatele nebo voláním rozhraní API. Při přijímání zásad nulová důvěra (Zero Trust) chtějí:

- Vyšší viditelnost a řízení.

- Proaktivnější a jednodušší reaktivní rozhodnutí.

- Systémy, které udržují data v bezpečí a snižují rozhodovací zátěž.

- Akcelerované přijetí aplikací pro důvěryhodné vývojáře

- Omezený souhlas s aplikacemi s nízkým rizikem, která jsou ověřena vydavatelem.

I když přístup k datům v rozhraních API, jako je Microsoft Graph, umožňuje vytvářet bohaté aplikace, vaše organizace nebo zákazník vyhodnotí oprávnění, která vaše aplikace požaduje, spolu s důvěryhodností vaší aplikace.

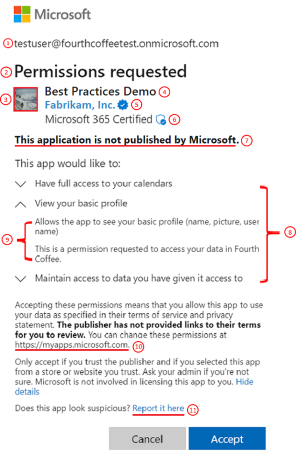

Stát se ověřeným vydavatelem Microsoftu vám pomůže zákazníkům usnadnit přijímání žádostí o aplikaci. Když aplikace pochází od ověřeného vydavatele, uživatelé, IT specialisté a zákazníci znají, že pochází od někoho, s kým má Microsoft obchodní vztah. Vedle názvu vydavatele se zobrazí modrá značka zaškrtnutí (součást 5 v níže uvedeném příkladu výzvy k zadání souhlasu s požadovanými oprávněními; viz tabulka součástí v prostředí souhlasu aplikace Microsoft Entra). Uživatel může vybrat ověřeného vydavatele z výzvy k vyjádření souhlasu a zobrazit další informace.

Když jste ověřený vydavatel, uživatelé a IT specialisté získávají důvěru v aplikaci, protože jste ověřená entita. Ověření vydavatele poskytuje lepší branding pro vaši aplikaci a vyšší transparentnost, nižší riziko a plynulejší přijetí podniku pro vaše zákazníky.

Další kroky

- Vývoj strategie delegovaných oprávnění vám pomůže implementovat nejlepší přístup ke správě oprávnění v aplikaci a vyvíjet pomocí principů nulová důvěra (Zero Trust).

- Strategie vytváření oprávnění aplikací vám pomůže rozhodnout se o přístupu k oprávněním aplikace ke správě přihlašovacích údajů.

- K vytváření zabezpečených aplikací použijte osvědčené postupy pro vývoj identit a přístupu nulová důvěra (Zero Trust) v životním cyklu vývoje aplikací.

- Osvědčené postupy zabezpečení pro vlastnosti aplikace popisují identifikátor URI přesměrování, přístupové tokeny, certifikáty a tajné kódy, identifikátor URI ID aplikace a vlastnictví aplikace.

- Přizpůsobení tokenů popisuje informace, které můžete přijímat v tokenech Microsoft Entra. Vysvětluje, jak přizpůsobit tokeny, aby se zlepšila flexibilita a řízení a současně se zvýšilo zabezpečení nulové důvěryhodnosti aplikace s nejnižšími oprávněními.

- Konfigurace deklarací identity skupin a rolí aplikací v tokenech ukazuje, jak nakonfigurovat aplikace s definicemi rolí aplikace a přiřadit skupiny zabezpečení k rolím aplikací. Tyto metody pomáhají zlepšit flexibilitu a řízení a současně zvýšit zabezpečení nulové důvěryhodnosti aplikace s nejnižšími oprávněními.

- Služba API Protection popisuje osvědčené postupy pro ochranu rozhraní API prostřednictvím registrace, definování oprávnění a souhlasu a vynucování přístupu k dosažení vašich cílů nulová důvěra (Zero Trust).

- Získání autorizace pro přístup k prostředkům vám pomůže pochopit, jak nejlépe zajistit nulová důvěra (Zero Trust) při získávání oprávnění přístupu k prostředkům pro vaši aplikaci.