Zabezpečení prostředí DevOps pro nulová důvěra (Zero Trust)

Zabezpečení prostředí DevOps už není pro vývojáře volbou. Hackeři se mění doleva, takže musíte implementovat zásady nulová důvěra (Zero Trust), které zahrnují ověření explicitně, používat přístup s nejnižšími oprávněními a předpokládat porušení zabezpečení v prostředích DevOps.

Tento článek popisuje osvědčené postupy pro zabezpečení prostředí DevOps pomocí nulová důvěra (Zero Trust) přístupu, který brání hackerům v ohrožení vývojářských polí, infikování kanálů verzí pomocí škodlivých skriptů a získání přístupu k produkčním datům prostřednictvím testovacích prostředí.

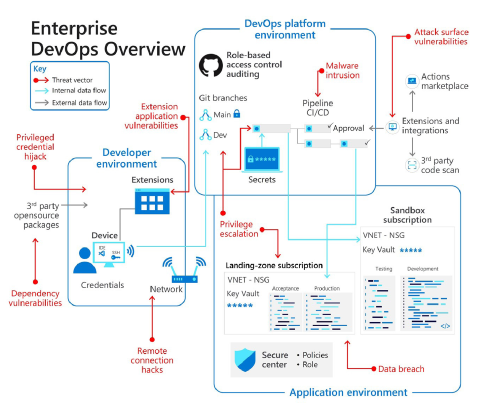

EBook Zabezpečení prostředí Enterprise DevOps Environment obsahuje následující vizualizaci vývojářských, platforem DevOps a aplikačních prostředí spolu s potenciálními bezpečnostními hrozbami pro každou z nich.

Všimněte si ve výše uvedeném diagramu, jak propojení mezi prostředími a externími integracemi rozšiřují prostředí hrozeb. Tato připojení můžou zvýšit příležitosti pro hackery k ohrožení systému.

Špatní aktéři se roztahují po celém podniku, aby mohli ohrozit prostředí DevOps, získat přístup a odhalovat nová nebezpečí. Útoky přesahují typickou šířku narušení zabezpečení kyberzločinců, aby vkládaly škodlivý kód, předpokládají výkonné identity vývojářů a ukradnou produkční kód.

Vzhledem k tomu, že společnosti přecházejí na všudypřítomné scénáře práce odkudkoli, musí posílit zabezpečení zařízení. Počítačové bezpečnostní kanceláře nemusí mít konzistentní znalosti o tom, kde a jak vývojáři zabezpečují a vytvářejí kód. Útočníci využívají těchto slabých stránek prostřednictvím hacků vzdálených připojení a krádeží identit vývojářů.

Nástroje DevOps jsou klíčové vstupní body pro hackery, od automatizace kanálů až po ověřování kódu a úložiště kódu. Pokud chybní aktéři infikují kód dříve, než dosáhne produkčních systémů, může ve většině případů projít kontrolními body zabezpečení kyberzločinců. Abyste zabránili ohrožení zabezpečení, ujistěte se, že se vývojové týmy zabývají partnerskými kontrolami, kontrolami zabezpečení s moduly plug-in zabezpečení IDE, zabezpečenými standardy kódování a kontrolou větví.

Týmy kybernetického zabezpečení mají za cíl zabránit útočníkům v nasílání produkčních prostředí. Prostředí teď ale zahrnují nástroje a produkty dodavatelského řetězce. Porušení opensourcových nástrojů může stupňovat globální rizika kybernetického zabezpečení.

Další informace o článcích specifických pro vývojáře najdete v následujících článcích o DevSecOps v části Pokyny pro vývojáře v centru nulová důvěra (Zero Trust) Pokyny:

- Zabezpečení prostředí platformy DevOps vám pomůže implementovat nulová důvěra (Zero Trust) principy ve vašem prostředí platformy DevOps a zvýrazní osvědčené postupy pro správu tajných kódů a certifikátů.

- Zabezpečení vývojového prostředí vám pomůže implementovat nulová důvěra (Zero Trust) principy ve vývojových prostředích s osvědčenými postupy pro nejnižší oprávnění, zabezpečení větví a důvěryhodné nástroje, rozšíření a integrace.

- Vložení nulová důvěra (Zero Trust) zabezpečení do pracovního postupu vývojáře vám pomůže rychle a bezpečně inovovat.

Další kroky

- Urychlete a zabezpečte kód pomocí Azure DevOps pomocí nástrojů, které vývojářům poskytují nejrychlejší a nejbezpečnější kód pro cloudové prostředí.

- Zaregistrujte se do Azure Developer CLI, opensourcového nástroje, který zrychluje dobu potřebnou k zahájení práce v Azure.

- Nakonfigurujte Azure tak, aby důvěřovala OIDC GitHubu jako federovaná identita. OpenID Připojení (OIDC) umožňuje pracovním postupům GitHub Actions přistupovat k prostředkům v Azurebez nutnosti ukládat přihlašovací údaje Azure jako dlouhodobé tajné kódy GitHubu.

- Centrum prostředků DevOps vám pomůže s postupy DevOps, agilními metodami, správou verzí Gitu, DevOps v Microsoftu a posouzením průběhu DevOps vaší organizace.

- Zjistěte, jak řešení Microsoft DevSecOps integruje zabezpečení do všech aspektů životního cyklu doručování softwaru, aby bylo možné povolit DevSecOps nebo zabezpečit DevOps pro aplikace v cloudu (a kdekoli) s Azure a GitHubem.

- Implementujte zásady nulová důvěra (Zero Trust), jak je popsáno v dokumentu 22-09 (na podporu výkonného řádu USA 14028, zlepšování kybernetické bezpečnosti národu) pomocí Microsoft Entra ID jako centralizovaného systému správy identit.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro