Konfigurace Azure Active Directory B2C s využitím ochrany webových aplikací Akamai

Naučte se povolit ochranu webových aplikací (WAP) Akamai pro tenanta Azure Active Directory B2C (Azure AD B2C) pomocí vlastních domén. Akamai WAP pomáhá organizaci chránit webové aplikace před škodlivými útoky, jejichž cílem je zneužít ohrožení zabezpečení, jako je injektáž SQL a skriptování mezi weby.

Další informace o akamai.com: Co je Web Application Firewall (WAF)?

Výhody použití WAF:

- Řízení správy provozu do služeb

- Konfigurace před tenantem Azure AD B2C

- Manipulace s provozem za účelem ochrany a zabezpečení infrastruktury identit

Tento článek se týká:

WAP: Ochrana webových aplikací KSD: Kona Site Defender

Předpoklady

- Předplatné Azure

- Pokud ho nemáte, získejte bezplatný účet Azure.

- Tenant Azure AD B2C propojený s vaším předplatným Azure

- Účet Akamai WAP

- Přejděte na akamai.com , kde najdete informace o všech produktech a zkušebních verzích Akamai.

Popis scénáře

Integrace Akamai WAP zahrnuje následující komponenty:

- Azure AD B2C – autorizační server, který ověřuje přihlašovací údaje uživatele pomocí vlastních zásad v tenantovi. Označuje se také jako zprostředkovatel identity (IdP).

- Azure Front Door – povolí vlastní domény pro tenanta Azure B2C.

- Provoz z uzlů Akamai WAP do Služby Azure Front Door pak přejde do tenanta Azure AD B2C.

- Co je Azure Front Door?

- Akamai WAP – firewall webových aplikací, který spravuje provoz odesílaný na autorizační server.

Integrace s Azure AD B2C

Pro vlastní domény v Azure AD B2C použijte funkci vlastní domény ve službě Azure Front Door.

Viz Povolení vlastních domén pro Azure AD B2C.

Pokud je vlastní doména pro Azure AD B2C nakonfigurovaná pomocí služby Azure Front Door, otestujte vlastní doménu podle následujících pokynů.

Viz Testování vlastní domény a pak pokračujte k další části.

Vytvoření účtu Akamai

- Přejděte na akamai.com.

- Vyberte Další informace.

- Na stránce Cloud Computing Services vyberte Vytvořit účet.

Vytvoření a konfigurace vlastnosti

Vlastnost je konfigurační soubor, který říká našim hraničním serverům, jak zpracovávat příchozí požadavky od koncových uživatelů a reagovat na ně. Vlastnosti se vytvářejí a spravují ve Správci vlastností.

Další informace najdete v části Co je vlastnost techdocs.akamai.com?

- Přejděte na control.akamai.com a přihlaste se: Přihlašovací stránka ovládacího centra Akamai.

- Přejděte do Správce vlastností.

- Jako Verze vlastnosti vyberte Standard nebo Enhanced TLS (doporučeno).

- Do pole Názvy hostitelů vlastností přidejte vlastnost hostname , vlastní doménu. Například,

login.domain.com.

Důležité

Vytvořte nebo upravte certifikáty se správným nastavením vlastního názvu domény. Přejděte na techdocs.akamai.com konfigurace názvů hostitelů HTTPS.

Nastavení konfigurace vlastností serveru původu

Pro server původu použijte následující nastavení.

- Jako Typ původu zadejte svůj typ.

- Do pole Název hostitele serveru původu zadejte název hostitele. Například

yourafddomain.azurefd.net. - V části Přeposlat hlavičku hostitele použijte hlavičku příchozího hostitele.

- V části Název hostitele klíče mezipaměti použijte hlavičku příchozího hostitele.

Konfigurace služby DNS

Vytvořte v DNS záznam CNAME (Canonical Name), například login.domain.com, který odkazuje na název hostitele Edge v poli Název hostitele vlastnosti .

Konfigurace WAP Akamai

Pokud chcete začít s konfigurací WAP, přejděte na techdocs.akamai.com pro App & API Protector.

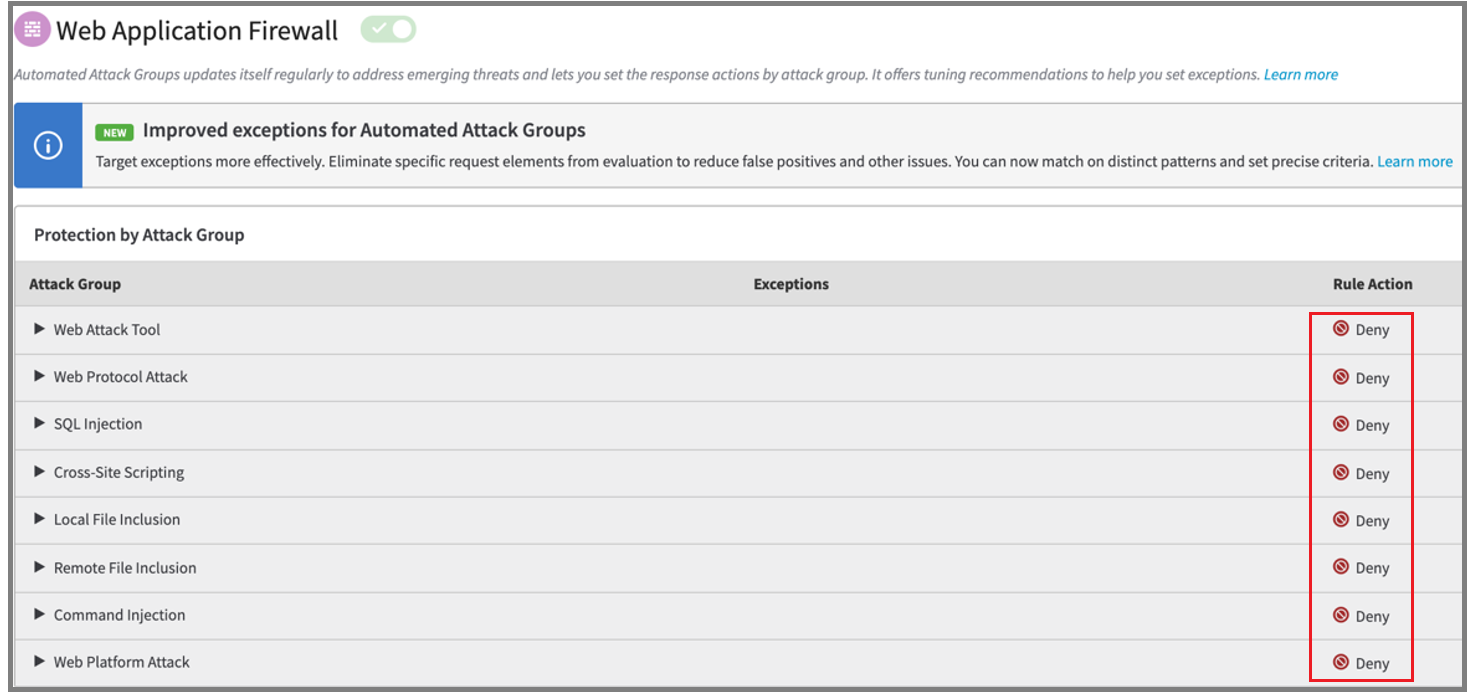

Během konfigurace vyberte u položek ve skupině útoků v části Akce pravidlamožnost Odepřít.

Testování nastavení

Pokud chcete zajistit provoz do Azure AD B2C přes vlastní doménu:

- Ověřte, že WAP směruje příchozí požadavky do vlastní domény Azure AD B2C.

- Ujistěte se, že je platné připojení TLS.

- Ujistěte se, Azure AD B2C správně nastavuje soubory cookie pro vlastní doménu.

- Řídicí panel WAP v konzole Defenderu pro cloud obsahuje grafy provozu WAP.

- Zobrazí se také provoz útoku.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro