Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Pomocí Azure PowerShellu můžete vytvořit aplikační bránu s certifikátem pro ukončení protokolu TLS/SSL. Pravidlo směrování se používá k přesměrování provozu HTTP na port HTTPS ve vaší aplikační bráně. V tomto příkladu vytvoříte také škálovací sadu virtuálních počítačů pro back-endový fond služby Application Gateway, která obsahuje dvě instance virtuálních počítačů.

V tomto článku získáte informace o těchto tématech:

- Vytvoření certifikátu podepsaného jeho držitelem (self-signed certificate)

- Nastavit síť

- Vytvořit aplikační bránu s certifikátem

- Přidání pravidla naslouchacího procesu a přesměrování

- Vytvořit škálovací sadu virtuálních počítačů s výchozím back-endovým fondem

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Poznámka:

Při práci s Azure doporučujeme používat modul Azure Az PowerShellu. Začněte tím, že si projdete téma Instalace Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Tento kurz vyžaduje modul Azure PowerShell verze 1.0.0 nebo novější. Verzi zjistíte spuštěním příkazu Get-Module -ListAvailable Az. Pokud potřebujete upgrade, přečtěte si téma Instalace modulu Azure PowerShell. Pokud chcete spustit příkazy v tomto kurzu, musíte také spustit Login-AzAccount , abyste vytvořili připojení k Azure.

Vytvoření certifikátu podepsaného jeho držitelem (self-signed certificate)

Pro produkční použití byste měli importovat platný certifikát podepsaný důvěryhodným poskytovatelem. Pro účely tohoto kurzu vytvoříte certifikát podepsaný svým držitelem (self-signed certificate) pomocí rutiny New-SelfSignedCertificate. K exportu souboru pfx z certifikátu můžete použít rutinu Export-PfxCertificate s vráceným kryptografickým otiskem.

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

Měli byste získat podobný výsledek:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Použití kryptografického otisku k vytvoření souboru pfx:

$pwd = ConvertTo-SecureString -String "Azure123456!" -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Vytvoření skupiny zdrojů

Skupina prostředků je logický kontejner, ve kterém se nasazují a spravují prostředky Azure. Vytvořte skupinu prostředků Azure myResourceGroupAG pomocí rutiny New-AzResourceGroup.

New-AzResourceGroup -Name myResourceGroupAG -Location eastus

Vytvoření síťových prostředků

Vytvořte konfigurace podsítí pro myBackendSubnet a myAGSubnet pomocí rutiny New-AzVirtualNetworkSubnetConfig. Vytvořte virtuální síť myVNet pomocí rutiny New-AzVirtualNetwork s konfiguracemi podsítě. Nakonec vytvořte veřejnou IP adresu s názvem myAGPublicIPAddress pomocí rutiny New-AzPublicIpAddress. Pomocí těchto prostředků se bude poskytovat síťové připojení k bráně Application Gateway a jejím přidruženým prostředkům.

$backendSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myBackendSubnet `

-AddressPrefix 10.0.1.0/24

$agSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myAGSubnet `

-AddressPrefix 10.0.2.0/24

$vnet = New-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myVNet `

-AddressPrefix 10.0.0.0/16 `

-Subnet $backendSubnetConfig, $agSubnetConfig

$pip = New-AzPublicIpAddress `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myAGPublicIPAddress `

-AllocationMethod Dynamic

Vytvoření brány Application Gateway

Vytvoření konfigurací IP adres a front-endového portu

Přidružte podsíť myAGSubnet , kterou jste předtím vytvořili ke službě Application Gateway pomocí Rutiny New-AzApplicationGatewayIPConfiguration. Přiřaďte aplikační bráně myAGPublicIPAddress pomocí Rutiny New-AzApplicationGatewayFrontendIPConfig. Port HTTPS pak můžete vytvořit pomocí Rutiny New-AzApplicationGatewayFrontendPort.

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$subnet=$vnet.Subnets[0]

$gipconfig = New-AzApplicationGatewayIPConfiguration `

-Name myAGIPConfig `

-Subnet $subnet

$fipconfig = New-AzApplicationGatewayFrontendIPConfig `

-Name myAGFrontendIPConfig `

-PublicIPAddress $pip

$frontendPort = New-AzApplicationGatewayFrontendPort `

-Name myFrontendPort `

-Port 443

Vytvoření back-endového fondu a nastavení

Vytvořte back-endový fond s názvem appGatewayBackendPool pro aplikační bránu pomocí New-AzApplicationGatewayBackendAddressPool. Nakonfigurujte nastavení back-endového fondu pomocí Rutiny New-AzApplicationGatewayBackendHttpSettings.

$defaultPool = New-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool

$poolSettings = New-AzApplicationGatewayBackendHttpSettings `

-Name myPoolSettings `

-Port 80 `

-Protocol Http `

-CookieBasedAffinity Enabled `

-RequestTimeout 120

Vytvoření výchozího naslouchacího procesu a pravidla

Naslouchací proces je potřeba k tomu, aby brána Application Gateway mohla správně směrovat provoz na back-endový fond. V tomto příkladu vytvoříte základní naslouchací proces, který naslouchá provozu HTTPS na kořenové adrese URL.

Vytvořte objekt certifikátu pomocí Rutiny New-AzApplicationGatewaySslCertificate a pak vytvořte naslouchací proces s názvem appGatewayHttpListener pomocí rutiny New-AzApplicationGatewayHttpListener s konfigurací front-endu, front-endovým portem a certifikátem, který jste vytvořili dříve. Pravidlo je potřeba k tomu, aby naslouchací proces poznal, který back-endový fond má použít pro příchozí provoz. Vytvořte základní pravidlo s názvem rule1 pomocí Rutiny New-AzApplicationGatewayRequestRoutingRule.

$pwd = ConvertTo-SecureString `

-String "Azure123456!" `

-Force `

-AsPlainText

$cert = New-AzApplicationGatewaySslCertificate `

-Name "appgwcert" `

-CertificateFile "c:\appgwcert.pfx" `

-Password $pwd

$defaultListener = New-AzApplicationGatewayHttpListener `

-Name appGatewayHttpListener `

-Protocol Https `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $frontendPort `

-SslCertificate $cert

$frontendRule = New-AzApplicationGatewayRequestRoutingRule `

-Name rule1 `

-RuleType Basic `

-HttpListener $defaultListener `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings

Vytvoření služby Application Gateway

Teď, když jste vytvořili potřebné podpůrné prostředky, zadejte parametry pro aplikační bránu s názvem myAppGateway pomocí Rutiny New-AzApplicationGatewaySku a pak ji vytvořte pomocí rutiny New-AzApplicationGateway s certifikátem.

$sku = New-AzApplicationGatewaySku `

-Name Standard_Medium `

-Tier Standard `

-Capacity 2

$appgw = New-AzApplicationGateway `

-Name myAppGateway `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-BackendAddressPools $defaultPool `

-BackendHttpSettingsCollection $poolSettings `

-FrontendIpConfigurations $fipconfig `

-GatewayIpConfigurations $gipconfig `

-FrontendPorts $frontendPort `

-HttpListeners $defaultListener `

-RequestRoutingRules $frontendRule `

-Sku $sku `

-SslCertificates $cert

Přidání pravidla naslouchacího procesu a přesměrování

Přidání portu HTTP

Přidejte port HTTP do aplikační brány pomocí Rutiny Add-AzApplicationGatewayFrontendPort.

$appgw = Get-AzApplicationGateway `

-Name myAppGateway `

-ResourceGroupName myResourceGroupAG

Add-AzApplicationGatewayFrontendPort `

-Name httpPort `

-Port 80 `

-ApplicationGateway $appgw

Přidání naslouchacího procesu HTTP

Přidejte naslouchací proces HTTP s názvem myListener do aplikační brány pomocí rutiny Add-AzApplicationGatewayHttpListener.

$fipconfig = Get-AzApplicationGatewayFrontendIPConfig `

-Name myAGFrontendIPConfig `

-ApplicationGateway $appgw

$fp = Get-AzApplicationGatewayFrontendPort `

-Name httpPort `

-ApplicationGateway $appgw

Add-AzApplicationGatewayHttpListener `

-Name myListener `

-Protocol Http `

-FrontendPort $fp `

-FrontendIPConfiguration $fipconfig `

-ApplicationGateway $appgw

Přidání konfigurace přesměrování

Přidejte konfiguraci přesměrování HTTP na HTTPS do aplikační brány pomocí Rutiny Add-AzApplicationGatewayRedirectConfiguration.

$defaultListener = Get-AzApplicationGatewayHttpListener `

-Name appGatewayHttpListener `

-ApplicationGateway $appgw

Add-AzApplicationGatewayRedirectConfiguration -Name httpToHttps `

-RedirectType Permanent `

-TargetListener $defaultListener `

-IncludePath $true `

-IncludeQueryString $true `

-ApplicationGateway $appgw

Přidání pravidla směrování

Přidejte pravidlo směrování s konfigurací přesměrování do aplikační brány pomocí Rutiny Add-AzApplicationGatewayRequestRoutingRule.

$myListener = Get-AzApplicationGatewayHttpListener `

-Name myListener `

-ApplicationGateway $appgw

$redirectConfig = Get-AzApplicationGatewayRedirectConfiguration `

-Name httpToHttps `

-ApplicationGateway $appgw

Add-AzApplicationGatewayRequestRoutingRule `

-Name rule2 `

-RuleType Basic `

-HttpListener $myListener `

-RedirectConfiguration $redirectConfig `

-ApplicationGateway $appgw

Set-AzApplicationGateway -ApplicationGateway $appgw

Vytvoření škálovací sady virtuálních počítačů

V tomto příkladu vytvoříte škálovací sadu virtuálních počítačů, která v aplikační bráně bude poskytovat servery pro back-endový fond. Škálovací sadu přiřadíte back-endovému fondu při konfiguraci nastavení IP adres.

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$backendPool = Get-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool `

-ApplicationGateway $appgw

$ipConfig = New-AzVmssIpConfig `

-Name myVmssIPConfig `

-SubnetId $vnet.Subnets[1].Id `

-ApplicationGatewayBackendAddressPoolsId $backendPool.Id

$vmssConfig = New-AzVmssConfig `

-Location eastus `

-SkuCapacity 2 `

-SkuName Standard_DS2 `

-UpgradePolicyMode Automatic

Set-AzVmssStorageProfile $vmssConfig `

-ImageReferencePublisher MicrosoftWindowsServer `

-ImageReferenceOffer WindowsServer `

-ImageReferenceSku 2016-Datacenter `

-ImageReferenceVersion latest `

-OsDiskCreateOption FromImage

Set-AzVmssOsProfile $vmssConfig `

-AdminUsername azureuser `

-AdminPassword "Azure123456!" `

-ComputerNamePrefix myvmss

Add-AzVmssNetworkInterfaceConfiguration `

-VirtualMachineScaleSet $vmssConfig `

-Name myVmssNetConfig `

-Primary $true `

-IPConfiguration $ipConfig

New-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmssConfig

instalace IIS

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

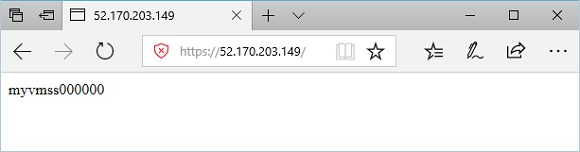

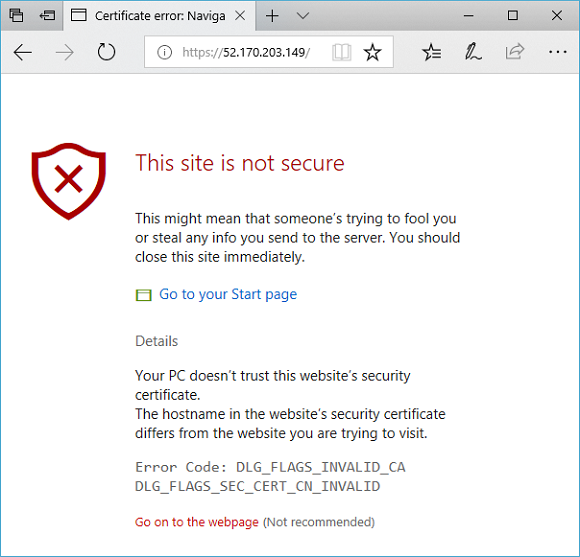

Otestování aplikační brány

Pomocí rutiny Get-AzPublicIPAddress můžete získat veřejnou IP adresu aplikační brány. Zkopírujte veřejnou IP adresu a pak ji vložte do adresního řádku svého prohlížeče. Například http://52.170.203.149

Get-AzPublicIPAddress -ResourceGroupName myResourceGroupAG -Name myAGPublicIPAddress

Pokud chcete přijímat upozornění zabezpečení v případě použití certifikátu podepsaného svým držitelem (self-signed certificate), vyberte Podrobnosti a potom Pokračovat na web. Potom se zobrazí váš zabezpečený web služby IIS, jak je znázorněno v následujícím příkladu: