Konfigurace webhooku pro získání upozornění protokolu aktivit

V rámci definice skupiny akcí můžete nakonfigurovat koncové body webhooku tak, aby přijímaly oznámení protokolu aktivit. Pomocí webhooků můžete tato oznámení směrovat do jiných systémů pro následné zpracování nebo vlastní akce. Tento článek ukazuje, jak datová část pro HTTP POST do webhooku vypadá.

Informace o skupinách akcí najdete v tématu vytvoření skupin akcí.

Poznámka:

Můžete také použít běžné schéma upozornění pro integrace webhooku. Poskytuje výhodu jedné rozšiřitelné a sjednocené datové části upozornění ve všech službách upozornění ve službě Azure Monitor. Přečtěte si o společném schématu upozornění.

Ověření webhooku

Webhook může k ověřování volitelně použít autorizaci na základě tokenu. Identifikátor URI webhooku se uloží s ID tokenu, https://mysamplealert/webcallback?tokenid=sometokenid&someparameter=somevaluenapříklad .

Schéma datové části

Datová část JSON obsažená v operaci POST se liší v závislosti na poli datové části data.context.activityLog.eventSource .

Poznámka:

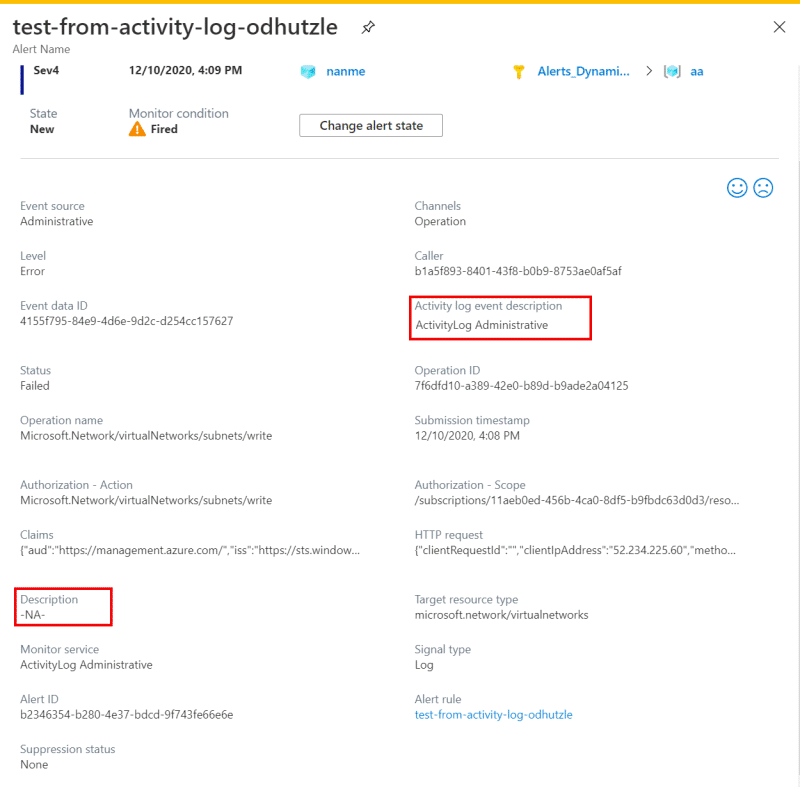

V současné době se popis, který je součástí události protokolu aktivit, zkopíruje do aktivované Alert Description vlastnosti.

Pokud chcete datovou část protokolu aktivit zarovnat s jinými typy upozornění od 1. dubna 2021, obsahuje vlastnost Description aktivovaného upozornění popis pravidla upozornění.

V rámci přípravy na danou změnu jsme vytvořili novou vlastnost Activity Log Event Description, která se aktivovala v protokolu aktivit. Tato nová vlastnost je vyplněna Description vlastností, která je již k dispozici pro použití. Nové pole Activity Log Event Description tedy obsahuje popis, který je součástí události protokolu aktivit.

Zkontrolujte pravidla upozornění, pravidla akcí, webhooky, aplikaci logiky nebo jakoukoli jinou konfiguraci, ve které můžete použít Description vlastnost aktivovaného upozornění. Description Nahraďte vlastnost Activity Log Event Description vlastností.

Pokud je vaše podmínka v pravidlech akcí, webhoocích, aplikaci logiky nebo jakékoli jiné konfiguraci aktuálně založená na Description vlastnosti pro upozornění protokolu aktivit, budete ji možná muset upravit tak, aby byla založená na Activity Log Event Description vlastnosti.

Pokud chcete vyplnit novou Description vlastnost, můžete do definice pravidla upozornění přidat popis.

Běžný

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Operation",

"correlationId": "6ac88262-43be-4adf-a11c-bd2179852898",

"eventSource": "Administrative",

"eventTimestamp": "2017-03-29T15:43:08.0019532+00:00",

"eventDataId": "8195a56a-85de-4663-943e-1a2bf401ad94",

"level": "Informational",

"operationName": "Microsoft.Insights/actionGroups/write",

"operationId": "6ac88262-43be-4adf-a11c-bd2179852898",

"status": "Started",

"subStatus": "",

"subscriptionId": "52c65f65-0518-4d37-9719-7dbbfc68c57a",

"submissionTimestamp": "2017-03-29T15:43:20.3863637+00:00",

...

}

},

"properties": {}

}

}

Správcovské

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"authorization": {

"action": "Microsoft.Insights/actionGroups/write",

"scope": "/subscriptions/52c65f65-0518-4d37-9719-7dbbfc68c57b/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions"

},

"claims": "{...}",

"caller": "me@contoso.com",

"description": "",

"httpRequest": "{...}",

"resourceId": "/subscriptions/52c65f65-0518-4d37-9719-7dbbfc68c57b/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions",

"resourceGroupName": "CONTOSO-TEST",

"resourceProviderName": "Microsoft.Insights",

"resourceType": "Microsoft.Insights/actionGroups"

}

},

"properties": {}

}

}

Zabezpečení

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"correlationId":"2518408115673929999",

"description":"Failed SSH brute force attack. Failed brute force attacks were detected from the following attackers: [\"IP Address: 01.02.03.04\"]. Attackers were trying to access the host with the following user names: [\"root\"].",

"eventSource":"Security",

"eventTimestamp":"2017-06-25T19:00:32.607+00:00",

"eventDataId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"level":"Informational",

"operationName":"Microsoft.Security/locations/alerts/activate/action",

"operationId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"properties":{

"attackers":"[\"IP Address: 01.02.03.04\"]",

"numberOfFailedAuthenticationAttemptsToHost":"456",

"accountsUsedOnFailedSignInToHostAttempts":"[\"root\"]",

"wasSSHSessionInitiated":"No","endTimeUTC":"06/25/2017 19:59:39",

"actionTaken":"Detected",

"resourceType":"Virtual Machine",

"severity":"Medium",

"compromisedEntity":"LinuxVM1",

"remediationSteps":"[In case this is an Azure virtual machine, add the source IP to NSG block list for 24 hours (see https://azure.microsoft.com/documentation/articles/virtual-networks-nsg/)]",

"attackedResourceType":"Virtual Machine"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/Microsoft.Security/locations/centralus/alerts/Sec-07f2-4d74-aaf0-03d2f53d5a33",

"resourceGroupName":"contoso",

"resourceProviderName":"Microsoft.Security",

"status":"Active",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-25T20:23:04.9743772+00:00",

"resourceType":"MICROSOFT.SECURITY/LOCATIONS/ALERTS"

}

},

"properties":{}

}

}

Doporučení

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{

"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"claims":"{\"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress\":\"Microsoft.Advisor\"}",

"caller":"Microsoft.Advisor",

"correlationId":"123b4c54-11bb-3d65-89f1-0678da7891bd",

"description":"A new recommendation is available.",

"eventSource":"Recommendation",

"eventTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"httpRequest":"{\"clientIpAddress\":\"0.0.0.0\"}",

"eventDataId":"1bf234ef-e45f-4567-8bba-fb9b0ee1dbcb",

"level":"Informational",

"operationName":"Microsoft.Advisor/recommendations/available/action",

"properties":{

"recommendationSchemaVersion":"1.0",

"recommendationCategory":"HighAvailability",

"recommendationImpact":"Medium",

"recommendationName":"Enable Soft Delete to protect your blob data",

"recommendationResourceLink":"https://portal.azure.com/#blade/Microsoft_Azure_Expert/RecommendationListBlade/recommendationTypeId/12dbf883-5e4b-4f56-7da8-123b45c4b6e6",

"recommendationType":"12dbf883-5e4b-4f56-7da8-123b45c4b6e6"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/microsoft.storage/storageaccounts/contosoStore",

"resourceGroupName":"CONTOSO",

"resourceProviderName":"MICROSOFT.STORAGE",

"status":"Active",

"subStatus":"",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"resourceType":"MICROSOFT.STORAGE/STORAGEACCOUNTS"

}

},

"properties":{}

}

}

ServiceHealth

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin",

"correlationId": "bbac944f-ddc0-4b4c-aa85-cc7dc5d5c1a6",

"description": "Active: Virtual Machines - Australia East",

"eventSource": "ServiceHealth",

"eventTimestamp": "2017-10-18T23:49:25.3736084+00:00",

"eventDataId": "6fa98c0f-334a-b066-1934-1a4b3d929856",

"level": "Informational",

"operationName": "Microsoft.ServiceHealth/incident/action",

"operationId": "bbac944f-ddc0-4b4c-aa85-cc7dc5d5c1a6",

"properties": {

"title": "Virtual Machines - Australia East",

"service": "Virtual Machines",

"region": "Australia East",

"communication": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"incidentType": "Incident",

"trackingId": "0NIH-U2O",

"impactStartTime": "2017-10-18T02:48:00.0000000Z",

"impactedServices": "[{\"ImpactedRegions\":[{\"RegionName\":\"Australia East\"}],\"ServiceName\":\"Virtual Machines\"}]",

"defaultLanguageTitle": "Virtual Machines - Australia East",

"defaultLanguageContent": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"stage": "Active",

"communicationId": "636439673646212912",

"version": "0.1.1"

},

"status": "Active",

"subscriptionId": "45529734-0ed9-4895-a0df-44b59a5a07f9",

"submissionTimestamp": "2017-10-18T23:49:28.7864349+00:00"

}

},

"properties": {}

}

}

Konkrétní podrobnosti schématu o upozorněních protokolu aktivit oznámení o stavu služby najdete v tématu Stav služby oznámení. Můžete také zjistit, jak nakonfigurovat oznámení webhooku stavu služby pomocí stávajících řešení pro správu problémů.

ResourceHealth

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin, Operation",

"correlationId": "a1be61fd-37ur-ba05-b827-cb874708babf",

"eventSource": "ResourceHealth",

"eventTimestamp": "2018-09-04T23:09:03.343+00:00",

"eventDataId": "2b37e2d0-7bda-4de7-ur8c6-1447d02265b2",

"level": "Informational",

"operationName": "Microsoft.Resourcehealth/healthevent/Activated/action",

"operationId": "2b37e2d0-7bda-489f-81c6-1447d02265b2",

"properties": {

"title": "Virtual Machine health status changed to unavailable",

"details": "Virtual machine has experienced an unexpected event",

"currentHealthStatus": "Unavailable",

"previousHealthStatus": "Available",

"type": "Downtime",

"cause": "PlatformInitiated"

},

"resourceId": "/subscriptions/<subscription Id>/resourceGroups/<resource group>/providers/Microsoft.Compute/virtualMachines/<resource name>",

"resourceGroupName": "<resource group>",

"resourceProviderName": "Microsoft.Resourcehealth/healthevent/action",

"status": "Active",

"subscriptionId": "<subscription Id>",

"submissionTimestamp": "2018-09-04T23:11:06.1607287+00:00",

"resourceType": "Microsoft.Compute/virtualMachines"

}

}

}

}

| Název prvku | Popis |

|---|---|

| stav | Používá se pro upozornění metrik. Upozornění protokolu aktivit jsou vždy nastavená activated . |

| kontext | Kontext události |

| resourceProviderName | Poskytovatel prostředků ovlivněného prostředku. |

| conditionType | Vždy hodnota Event. |

| name | Název pravidla upozornění |

| ID | ID prostředku výstrahy. |

| description | Popis výstrahy nastavený při vytvoření výstrahy |

| subscriptionId | ID předplatného Azure |

| časové razítko | Čas, kdy událost vygenerovala služba Azure, která žádost zpracovala. |

| resourceId | ID prostředku ovlivněného prostředku |

| resourceGroupName | Název skupiny prostředků pro ovlivněný prostředek |

| vlastnosti | <Key, Value> Sada dvojic (tjDictionary<String, String>. ) obsahující podrobnosti o události. |

| event | Element, který obsahuje metadata o události. |

| autorizace | Vlastnosti řízení přístupu na základě role v Azure události. Mezi tyto vlastnosti obvykle patří akce, role a obor. |

| category | Kategorie události. Mezi podporované hodnoty patří Administrative, Alert, Security, ServiceHealtha Recommendation. |

| Volající | E-mailová adresa uživatele, který provedl operaci, deklaraci hlavního názvu uživatele (UPN) nebo deklaraci identity hlavního názvu uživatele (SPN) na základě dostupnosti. Pro určitá systémová volání může být null. |

| correlationId | Obvykle identifikátor GUID ve formátu řetězce. Události, které correlationId patří do stejné větší akce a obvykle sdílejí .correlationId |

| eventDescription | Statický textový popis události. |

| eventDataId | Jedinečný identifikátor události. |

| eventSource | Název služby Nebo infrastruktury Azure, která událost vygenerovala. |

| HttpRequest | Požadavek obvykle zahrnuje metodu clientRequestId, clientIpAddressa HTTP (například PUT). |

| úroveň | Jedna z následujících hodnot: Critical, Error, Warninga Informational. |

| operationId | Obvykle identifikátor GUID sdílený mezi událostmi odpovídajícími jedné operaci. |

| operationName | Název operace. |

| vlastnosti | Vlastnosti události. |

| stav | Řetězec. Stav operace. Mezi společné hodnoty patří Started, , In ProgressSucceeded, Failed, Active, a Resolved. |

| subStatus | Obvykle obsahuje stavový kód HTTP odpovídajícího volání REST. Může obsahovat i další řetězce, které popisují dílčí statistiky. Mezi běžné dílčí hodnoty patří OK (stavový kód HTTP: 200), Created (stavový kód HTTP: 201), Accepted (stavový kód HTTP: 202), No Content (stavový kód HTTP: 204), Bad Request (stavový kód HTTP: 400), Not Found (stavový kód HTTP: 404), Conflict (stavový kód HTTP: 409), Internal Server Error (stavový kód HTTP: 500), Service Unavailable (stavový kód HTTP: 503) a Gateway Timeout (stavový kód HTTP: 504). |

Podrobnosti o konkrétním schématu u všech ostatních upozornění protokolu aktivit najdete v přehledu protokolu aktivit Azure.

Další kroky

- Přečtěte si další informace o protokolu aktivit.

- Spouštění skriptů Azure Automation (runbooků) v upozorněních Azure

- Pomocí aplikace logiky odešlete SMS přes Twilio z upozornění Azure. Tento příklad je určený pro upozornění na metriky, ale dá se upravit tak, aby fungoval s upozorněním protokolu aktivit.

- Pomocí aplikace logiky odešlete zprávu Slack z upozornění Azure. Tento příklad je určený pro upozornění na metriky, ale dá se upravit tak, aby fungoval s upozorněním protokolu aktivit.

- Pomocí aplikace logiky odešlete zprávu do fronty Azure z upozornění Azure. Tento příklad je určený pro upozornění na metriky, ale dá se upravit tak, aby fungoval s upozorněním protokolu aktivit.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro