Použití privátních koncových bodů pro spravovaný pracovní prostor Prometheus a Azure Monitoru

Pomocí privátních koncových bodů pro managed Prometheus a pracovního prostoru Služby Azure Monitor povolte klientům ve virtuální síti bezpečně dotazovat data přes Private Link. Privátní koncový bod používá samostatnou IP adresu v rámci adresního prostoru virtuální sítě vašeho prostředku pracovního prostoru služby Azure Monitor. Síťový provoz mezi klienty ve virtuální síti a prostředkem pracovního prostoru prochází virtuální sítí a privátním propojením v páteřní síti Microsoftu, čímž se eliminuje vystavení z veřejného internetu.

Poznámka:

Pokud k dotazování na data používáte Azure Managed Grafana, nakonfigurujte spravovaný privátní koncový bod , abyste zajistili, že dotazy ze spravované grafany do pracovního prostoru služby Azure Monitor používají páteřní síť Microsoftu bez průchodu internetem.

Použití privátních koncových bodů pro váš pracovní prostor umožňuje:

- Zabezpečte pracovní prostor tak, že nakonfigurujete nastavení sítě veřejného přístupu tak, aby blokovala všechna připojení v koncovém bodu veřejného dotazu pro tento pracovní prostor.

- Zvyšte zabezpečení virtuální sítě tím, že povolíte blokovat exfiltraci dat z virtuální sítě.

- Bezpečně se připojte k pracovním prostorům z místních sítí, které se připojují k virtuální síti pomocí sítě VPN nebo ExpressRoutes s privátním partnerským vztahem.

Koncepční přehled

Privátní koncový bod je speciální síťové rozhraní pro službu Azure ve vaší virtuální síti . Když pro svůj pracovní prostor vytvoříte privátní koncový bod, poskytuje zabezpečené připojení mezi klienty ve vaší virtuální síti a pracovním prostorem. Privátní koncový bod má přiřazenou IP adresu z rozsahu IP adres vaší virtuální sítě. Připojení mezi privátním koncovým bodem a pracovním prostorem používá zabezpečené privátní propojení.

Aplikace ve virtuální síti se můžou bez problémů připojit k pracovnímu prostoru přes privátní koncový bod pomocí stejných připojovací řetězec a autorizačních mechanismů, které by jinak používaly.

Privátní koncové body je možné vytvářet v podsítích, které používají koncové body služby. Klienti v podsíti se pak můžou připojit k pracovnímu prostoru pomocí privátního koncového bodu a současně používat koncové body služby pro přístup k jiným službám.

Když vytvoříte privátní koncový bod pro pracovní prostor ve vaší virtuální síti, odešle se žádost o souhlas ke schválení vlastníkovi účtu pracovního prostoru. Pokud je uživatel, který žádá o vytvoření privátního koncového bodu, také vlastníkem pracovního prostoru, bude tato žádost o souhlas automaticky schválena.

Vlastníci pracovního prostoru služby Azure Monitor můžou spravovat žádosti o souhlas a privátní koncové body prostřednictvím karty Privátní přístup na stránce Sítě pro pracovní prostor na webu Azure Portal.

Tip

Pokud chcete omezit přístup k vašemu pracovnímu prostoru pouze prostřednictvím privátního koncového bodu, na kartě Veřejný přístup na stránce Sítě pro pracovní prostor na webu Azure Portal vyberte Zakázat veřejný přístup a používat privátní přístup.

Vytvoření privátního koncového bodu

Pokud chcete vytvořit privátní koncový bod pomocí webu Azure Portal, PowerShellu nebo Azure CLI, přečtěte si následující články. Články obsahují jako cílovou službu webovou aplikaci Azure, ale postup vytvoření privátního propojení je stejný pro pracovní prostor služby Azure Monitor.

Při vytváření privátního koncového bodu proveďte v rozevíracích seznamech na základní kartě následující výběry:

- Typ zdroje – vyberte

Microsoft.Monitor/accounts. Zadejte pracovní prostor služby Azure Monitor, ke kterému se připojuje. - Cílový dílčí prostředek – vyberte

prometheusMetrics.

Pomocí následujících článků vytvořte privátní koncový bod:

Vytvoření privátního koncového bodu pomocí webu Azure Portal

Vytvoření privátního koncového bodu pomocí Azure PowerShellu

Připojení k privátnímu koncovému bodu

Klienti ve virtuální síti používající privátní koncový bod by měli použít stejný koncový bod dotazu pro pracovní prostor služby Azure Monitor jako klienti připojující se k veřejnému koncovému bodu. Při automatickém směrování připojení z virtuální sítě do pracovního prostoru přes privátní propojení spoléháme na překlad DNS.

Ve výchozím nastavení vytvoříme privátní zónu DNS připojenou k virtuální síti s potřebnými aktualizacemi pro privátní koncové body. Pokud ale používáte vlastní server DNS, možná budete muset provést další změny konfigurace DNS. Část o změnách DNS níže popisuje aktualizace vyžadované pro privátní koncové body.

Změny DNS pro privátní koncové body

Poznámka:

Podrobnosti o tom, jak nakonfigurovat nastavení DNS pro privátní koncové body, najdete v tématu Konfigurace DNS privátního koncového bodu Azure.

Při vytváření privátního koncového bodu se záznam prostředku DNS CNAME pro pracovní prostor aktualizuje na alias v subdoméně s předponou privatelink. Ve výchozím nastavení vytvoříme také privátní zónu DNS odpovídající privatelink subdoméně se záznamy prostředků DNS A pro privátní koncové body.

Když přeložíte adresu URL koncového bodu dotazu mimo virtuální síť s privátním koncovým bodem, přeloží se na veřejný koncový bod pracovního prostoru. Při překladu z virtuální sítě hostující privátní koncový bod se adresa URL koncového bodu dotazu přeloží na IP adresu privátního koncového bodu.

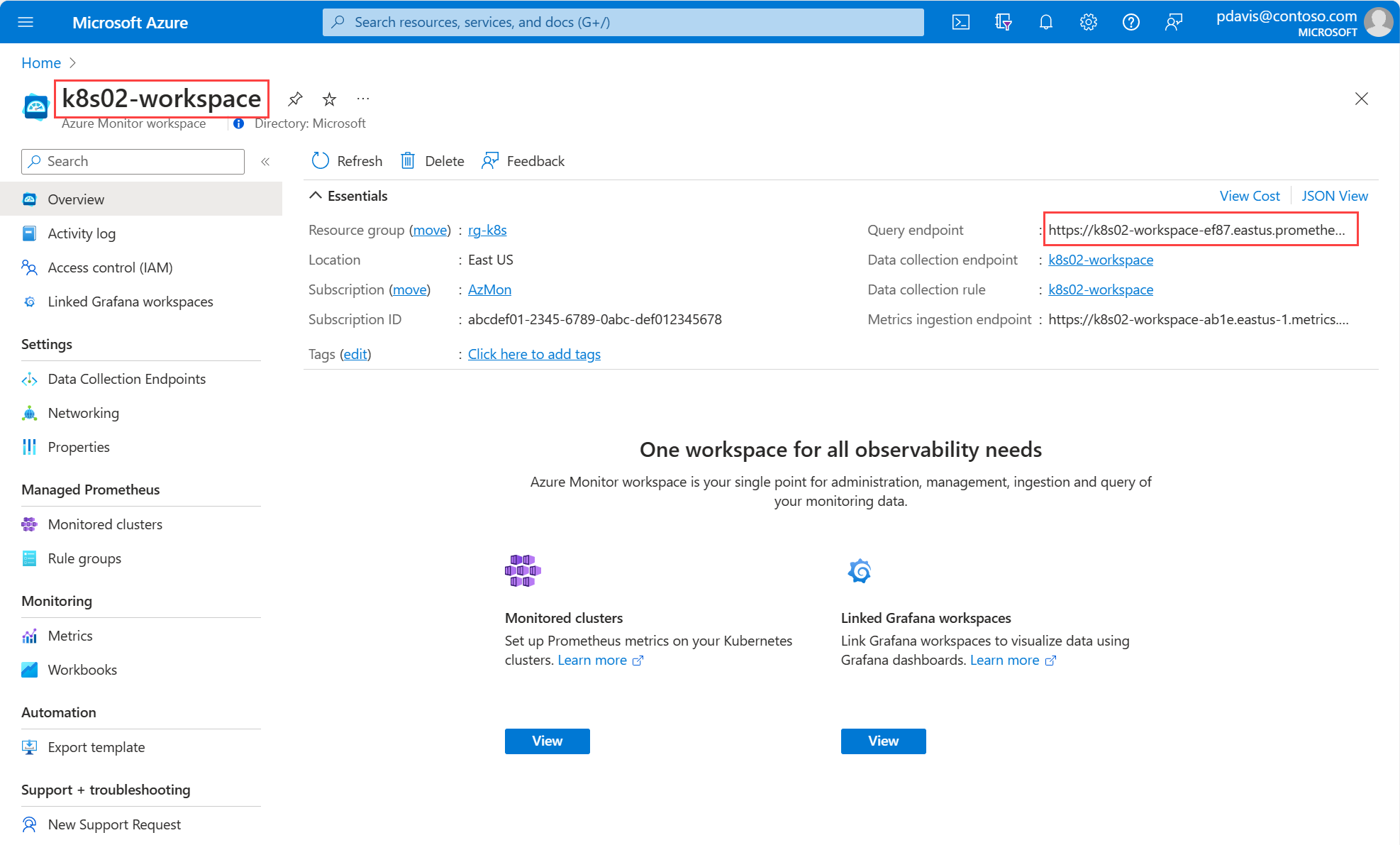

V následujícím příkladu používáme k8s02-workspace umístění v oblasti USA – východ. Název prostředku není zaručený jako jedinečný, což vyžaduje, abychom za název přidali několik znaků, aby byla cesta URL jedinečná. například k8s02-workspace-<key>. Tento jedinečný koncový bod dotazu se zobrazí na stránce Přehled pracovního prostoru služby Azure Monitor.

Záznamy prostředků DNS pro pracovní prostor Služby Azure Monitor při překladu mimo virtuální síť hostující privátní koncový bod:

| Name | Typ | Hodnota |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

CNAME | <Veřejný koncový bod regionální služby AMW> |

| <Veřejný koncový bod regionální služby AMW> | A | <Veřejná IP adresa regionální služby AMW> |

Jak jsme už zmínili dříve, můžete zakázat nebo řídit přístup klientů mimo virtuální síť prostřednictvím veřejného koncového bodu pomocí karty Veřejný přístup na stránce Sítě vašeho pracovního prostoru.

Záznamy prostředků DNS pro "k8s02-workspace" při překladu klientem ve virtuální síti, která je hostitelem privátního koncového bodu, jsou:

| Name | Typ | Hodnota |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

A | <IP adresa privátního koncového bodu> |

Tento přístup umožňuje přístup k pracovnímu prostoru pomocí stejného koncového bodu dotazu pro klienty ve virtuální síti hostující privátní koncové body i klienty mimo virtuální síť.

Pokud ve své síti používáte vlastní server DNS, klienti musí být schopni přeložit plně kvalifikovaný název domény koncového bodu dotazu pracovního prostoru na IP adresu privátního koncového bodu. Server DNS byste měli nakonfigurovat tak, aby delegovali subdoménu privátního propojení do privátní zóny DNS pro virtuální síť nebo nakonfigurovali záznamy A s k8s02-workspace IP adresou privátního koncového bodu.

Tip

Při použití vlastního nebo místního serveru DNS byste měli nakonfigurovat server DNS tak, aby přeložil název koncového privatelink bodu dotazu pracovního prostoru v subdoméně na IP adresu privátního koncového bodu. Můžete to udělat tak, že delegujete privatelink subdoménu do privátní zóny DNS virtuální sítě nebo nakonfigurujete zónu DNS na serveru DNS a přidáte záznamy DNS A.

Doporučené názvy zón DNS pro privátní koncové body pracovního prostoru služby Azure Monitor jsou:

| Prostředek | Target sub-resource | Název zóny |

|---|---|---|

| Pracovní prostor služby Azure Monitor | metriky prometheusMetrics | privatelink.<region>.prometheus.monitor.azure.com |

Další informace o konfiguraci vlastního serveru DNS pro podporu privátních koncových bodů najdete v následujících článcích:

Ceny

Podrobnosti o cenách najdete v tématu s cenami služby Azure Private Link.

Známé problémy

Mějte na paměti následující známé problémy týkající se privátních koncových bodů pro pracovní prostor služby Azure Monitor.

Omezení přístupu k dotazům pracovního prostoru pro klienty ve virtuálních sítích s privátními koncovými body

Klienti ve virtuálních sítích s existujícími privátními koncovými body čelí omezením při přístupu k jiným pracovním prostorům služby Azure Monitor, které mají privátní koncové body. Předpokládejme například, že virtuální síť N1 má privátní koncový bod pro pracovní prostor A1. Pokud má pracovní prostor A2 privátní koncový bod ve virtuální síti N2, klienti ve virtuální síti N1 musí také dotazovat data pracovního prostoru v účtu A2 pomocí privátního koncového bodu. Pokud pracovní prostor A2 nemá nakonfigurované žádné privátní koncové body, můžou klienti ve virtuální síti N1 dotazovat data z daného pracovního prostoru bez privátního koncového bodu.

Toto omezení je výsledkem změn DNS provedených při vytvoření privátního koncového bodu pracovního prostoru A2.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro