Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

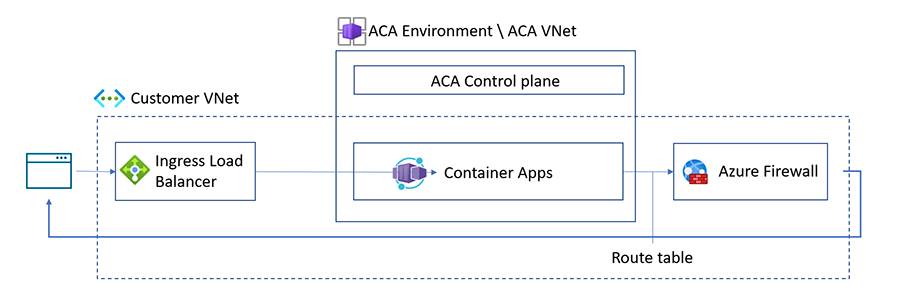

V tomto článku se dozvíte, jak integrovat prostředí Azure Container Apps se službou Azure Firewall pomocí tras definovaných uživatelem (UDR). Pomocí UDR (trasy definované uživatelem) můžete řídit, jak je provoz směrován v rámci vaší virtuální sítě. Veškerý odchozí provoz z vašich kontejnerových aplikací můžete směrovat přes Azure Firewall, který poskytuje centrální bod pro monitorování provozu a použití zásad zabezpečení. Toto nastavení pomáhá chránit vaše kontejnerové aplikace před potenciálními hrozbami. Pomáhá také při plnění požadavků na dodržování předpisů tím, že poskytuje podrobné protokoly a možnosti monitorování.

Trasy definované uživatelem (UDR)

Trasy definované uživatelem (UDR) a řízené výchozí přenosy prostřednictvím služby NAT Gateway se podporují jenom v prostředí profilů úloh.

Je možné použít UDR k omezení odchozího síťového provozu z vaší kontejnerové aplikace prostřednictvím služby Azure Firewall nebo jiných síťových zařízení. Další informace najdete v tématu Řízení odchozího provozu v Azure Container Apps pomocí tras definovaných uživatelem.

Konfigurace UDR se provádí mimo rozsah prostředí Container Apps.

Azure po vytvoření vytvoří výchozí směrovací tabulku pro vaše virtuální sítě. Implementací směrovací tabulky definované uživatelem můžete řídit směrování provozu ve vaší virtuální síti. Například můžete vytvořit trasu definovanou uživatelem (UDR), která omezuje odchozí provoz z vaší aplikace kontejneru tím, že ji směruje na Azure Firewall.

Pokud používáte trasu definovanou uživatelem se službou Azure Firewall v Azure Container Apps, musíte do seznamu povolených pro bránu firewall přidat následující pravidla aplikací nebo sítě v závislosti na použitých prostředcích.

Poznámka:

V závislosti na požadavcích vašeho systému stačí nakonfigurovat pravidla aplikací nebo pravidla sítě. Konfigurace obou současně není nutná.

Pravidla aplikace

Pravidla aplikací povolují nebo zakazují provoz na základě aplikační vrstvy. V závislosti na scénáři se vyžadují následující pravidla odchozích aplikací brány firewall.

| Scénáře | Plně kvalifikované názvy domén | Popis |

|---|---|---|

| Všechny scénáře |

mcr.microsoft.com, *.data.mcr.microsoft.com |

Tyto plně kvalifikované názvy domén pro Microsoft Container Registry (MCR) jsou používány aplikacemi Azure Container Apps. Tato pravidla aplikací nebo síťová pravidla pro MCR je potřeba přidat do seznamu povolených při použití služby Azure Container Apps se službou Azure Firewall. |

| Všechny scénáře |

packages.aks.azure.com, acs-mirror.azureedge.net |

Základní cluster AKS vyžaduje tyto plně kvalifikované názvy domén ke stažení a instalaci binárních souborů Kubernetes a Azure CNI. Tato pravidla aplikací nebo síťová pravidla pro MCR je potřeba přidat do seznamu povolených při použití služby Azure Container Apps se službou Azure Firewall. Další informace najdete v globálních pravidlech plně kvalifikovaného názvu domény a aplikace Azure. |

| Azure Container Registry (ACR) |

Vaše ACR adresa, *.blob.core.windows.netlogin.microsoft.com |

Tyto plně kvalifikované názvy domén se vyžadují při používání Azure Container Apps s ACR a službou Azure Firewall. |

| Azure Key Vault |

Vaše adresa služby Azure-Key-Vault login.microsoft.com |

Tyto plně kvalifikované názvy domén jsou potřeba kromě service tagu vyžadovaného pro síťové pravidlo pro Azure Key Vault. |

| Spravovaná identita |

*.identity.azure.net, login.microsoftonline.com, , *.login.microsoftonline.com*.login.microsoft.com |

Tyto FQDN jsou nezbytné při použití spravované identity s Azure Firewall ve službě Azure Container Apps. |

| Aspire Dashboard | https://<YOUR-CONTAINERAPP-REGION>.ext.azurecontainerapps.dev |

Tento plně kvalifikovaný název domény se vyžaduje při použití řídicího panelu Aspire v prostředí nakonfigurovaného s virtuální sítí. Aktualizujte plně kvalifikovaný název domény podle oblasti vaší aplikace kontejneru. |

| Registr Hubu Docker |

hub.docker.com

registry-1.docker.io

production.cloudflare.docker.com

|

Pokud používáte registr Docker Hub a chcete k němu přistupovat přes bránu firewall, musíte do brány firewall přidat tyto FQDN (plně kvalifikované názvy domén). |

Pravidla sítě

Pravidla sítě povolují nebo zakazují provoz na základě síťové a přenosové vrstvy. Pokud používáte UDR (trasu definovanou uživatelem) se službou Azure Firewall v Azure Container Apps, musíte přidat následující odchozí síťová pravidla brány firewall na základě konkrétního scénáře.

| Scénáře | Značka služby | Popis |

|---|---|---|

| Všechny scénáře |

MicrosoftContainerRegistry, AzureFrontDoorFirstParty |

Tyto značky služeb pro Microsoft Container Registry (MCR) jsou používány aplikacemi Azure Container Apps. Tato pravidla sítě nebo pravidla aplikace pro MCR se musí přidat do seznamu povolených při použití služby Azure Container Apps se službou Azure Firewall. |

| Azure Container Registry (ACR) |

AzureContainerRegistry, AzureActiveDirectory |

Při použití ACR s Azure Container Apps je potřeba nakonfigurovat tato pravidla sítě používaná službou Azure Container Registry. |

| Azure Key Vault |

AzureKeyVault, AzureActiveDirectory |

Tyto značky služeb jsou vyžadovány kromě plně kvalifikovaného názvu domény (FQDN) u síťového pravidla pro Azure Key Vault. |

| Spravovaná identita | AzureActiveDirectory |

Pokud používáte spravovanou identitu se službou Azure Container Apps, budete muset nakonfigurovat tato pravidla sítě používaná spravovanou identitou. |

Poznámka:

Informace o prostředcích Azure, které používáte se službou Azure Firewall, které nejsou uvedené v tomto článku, najdete v dokumentaci ke značkům služeb.