Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

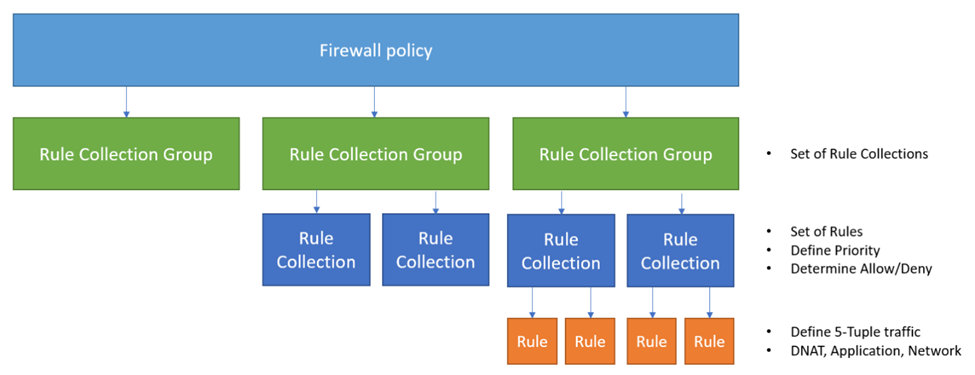

Firewall Policy is a top-level resource that contains security and operational settings for Azure Firewall. Umožňuje spravovat sady pravidel, které Azure Firewall používá k filtrování provozu. Firewall Policy organizes, prioritizes, and processes rule sets based on a hierarchy with the following components: rule collection groups, rule collections, and rules.

Rule collection groups

Skupina kolekcí pravidel se používá k seskupení kolekcí pravidel. Jedná se o první jednotku zpracovávanou bránou firewall a řídí se pořadím priority na základě hodnot. Existují tři výchozí skupiny kolekcí pravidel s přednastavenými hodnotami priority, které se zpracovávají v následujícím pořadí:

| Název skupiny kolekcí pravidel | Priority |

|---|---|

| Výchozí skupina kolekcí pravidel překladů cílových síťových adres (DNAT) | 100 |

| Default Network rule collection group | 200 |

| Default Application rule collection group | 300 |

I když nemůžete odstranit výchozí skupiny kolekcí pravidel nebo upravit jejich hodnoty priority, můžete změnit pořadí zpracování vytvořením vlastních skupin kolekcí pravidel s požadovanými hodnotami priority. V takovém případě byste nepoužíli výchozí skupiny kolekcí pravidel a místo toho použijte pouze vlastní skupiny k definování logiky zpracování.

Skupiny kolekcí pravidel obsahují jednu nebo více kolekcí pravidel, které mohou být typu DNAT, sítě nebo aplikace. Můžete například seskupit pravidla patřící do stejných úloh nebo virtuální sítě ve skupině kolekcí pravidel.

Informace o omezeních velikosti skupin kolekcí pravidel najdete v tématu Limity, kvóty a omezení předplatného a služeb Azure.

Rule collections

Kolekce pravidel patří do skupiny kolekcí pravidel a obsahuje jedno nebo více pravidel. Jedná se o druhou jednotku zpracovávanou bránou firewall a řídí se pořadím priority na základě hodnot. Každá kolekce pravidel musí mít definovanou akci (povolit nebo odepřít) a hodnotu priority. Akce se vztahuje na všechna pravidla v kolekci a hodnota priority určuje pořadí, ve kterém se kolekce pravidel zpracovávají.

Existují tři typy kolekcí pravidel:

- DNAT

- Síť

- Aplikace

Typy pravidel musí odpovídat kategorii nadřazené kolekce pravidel. For example, a DNAT rule can only be part of a DNAT rule collection.

Pravidla

Pravidlo patří do kolekce pravidel a určuje, který provoz je ve vaší síti povolený nebo zakázaný. Jedná se o třetí jednotku zpracovávanou bránou firewall a na základě hodnot se neřídí pořadím priority. The firewall processes rules in a top-down approach, evaluating all traffic against the defined rules to determine if it matches an allow or deny condition. If no rule allows the traffic, it is denied by default.

Naše vestavěná kolekce pravidel pro infrastrukturu zpracovává provoz podle pravidel aplikace, než ho ve výchozím nastavení zamítne.

Inbound vs. outbound

An inbound firewall rule protects your network from threats originating outside your network (traffic sourced from the Internet) attempting to infiltrate inwardly.

An outbound firewall rule protects against malicious traffic originating internally (traffic sourced from a private IP address within Azure) and traveling outwardly. This typically involves traffic from within Azure resources being redirected via the Firewall before reaching a destination.

Typy pravidel

Existují tři typy pravidel:

- DNAT

- Síť

- Aplikace

Pravidla DNAT

DNAT rules manage inbound traffic through one or more firewall public IP addresses. Pomocí pravidla DNAT přeložte veřejnou IP adresu na privátní IP adresu. Veřejné IP adresy služby Azure Firewall můžou naslouchat příchozímu provozu z internetu, filtrovat je a překládat na interní prostředky Azure.

Pravidla sítě

Pravidla sítě řídí příchozí, odchozí a východní provoz na základě síťové vrstvy (L3) a přenosové vrstvy (L4). Pomocí pravidla sítě můžete filtrovat provoz na základě IP adres, portů a protokolů.

Pravidla aplikace

Pravidla aplikací spravují odchozí a západní provoz na základě aplikační vrstvy (L7). Pomocí pravidla aplikace můžete filtrovat provoz na základě plně kvalifikovaných názvů domén , adres URL a protokolů HTTP/HTTPS.

Další kroky

- Další informace o tom, jak Azure Firewall zpracovává pravidla, najdete v tématu Konfigurace pravidel služby Azure Firewall.