Kontrola a analýza souborů zachytávání paketů služby Network Watcher

Pomocí funkce zachytávání paketů služby Azure Network Watcher můžete zahájit a spravovat relace zachycení na virtuálních počítačích Azure a škálovacích sadách virtuálních počítačů:

- Z webu Azure Portal, PowerShellu a Azure CLI.

- Programově prostřednictvím sady SDK a rozhraní REST API.

Pomocí zachytávání paketů můžete řešit scénáře, které vyžadují data na úrovni paketů tím, že poskytnete informace ve snadno použitelném formátu. Pomocí volně dostupných nástrojů ke kontrole dat můžete zkoumat komunikaci odesílanou do a ze svých virtuálních počítačů nebo škálovacích sad a získat tak přehled o síťovém provozu. Příkladem použití dat zachytávání paketů je zkoumání problémů se sítí nebo aplikací, zjišťování zneužití sítě a pokusů o vniknutí a udržování dodržování právních předpisů.

V tomto článku se dozvíte, jak pomocí oblíbeného opensourcového nástroje otevřít soubor zachytávání paketů, který služba Network Watcher poskytla. Dozvíte se také, jak vypočítat latenci připojení, identifikovat neobvyklý provoz a prozkoumat statistiky sítě.

Požadavky

Soubor zachytávání paketů vytvořený prostřednictvím služby Network Watcher. Další informace najdete v tématu Správa zachytávání paketů pro virtuální počítače pomocí webu Azure Portal.

Wireshark. Další informace najdete na webu Wireshark.

Výpočet latence sítě

V tomto příkladu se dozvíte, jak zobrazit počáteční dobu odezvy (RTT) konverzace protokolu TCP (Transmission Control Protocol) mezi dvěma koncovými body.

Když se naváže připojení TCP, první tři pakety odeslané v připojení se řídí vzorem označovaným jako třícestné metody handshake. Prozkoumáním prvních dvou paketů odeslaných v tomto nástroji handshake (počátečním požadavkem od klienta a odpovědí ze serveru) můžete vypočítat latenci. Tato latence je RTT. Další informace o protokolu TCP a trojcestné handshake najdete v tématu Vysvětlení třícestného handshake prostřednictvím protokolu TCP/IP.

Spusťte Wireshark.

Načtěte soubor .cap z relace zachytávání paketů.

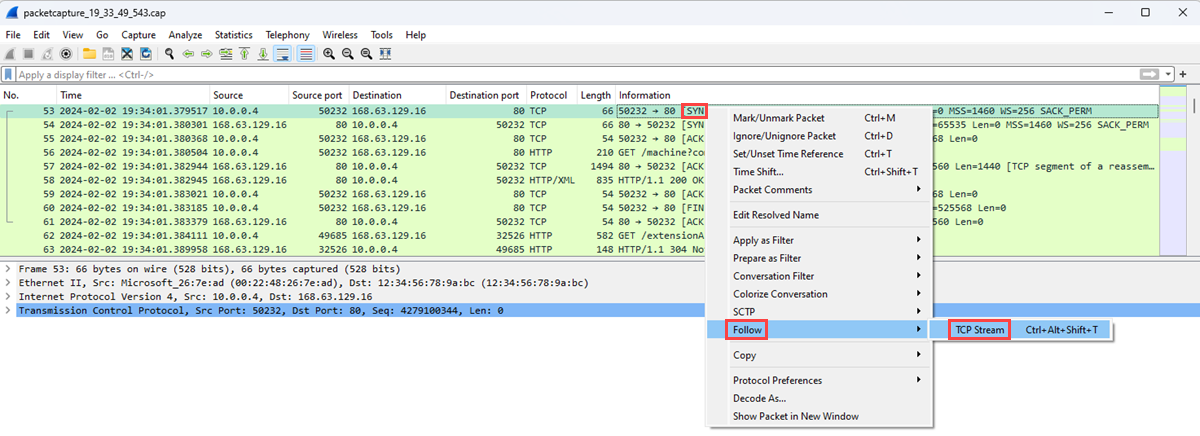

V zachytávání vyberte paket [SYN]. Tento paket je první paket, který klient odešle, aby zahájil připojení TCP.

Klikněte pravým tlačítkem myši na paket, vyberte Sledovat a pak vyberte TCP Stream.

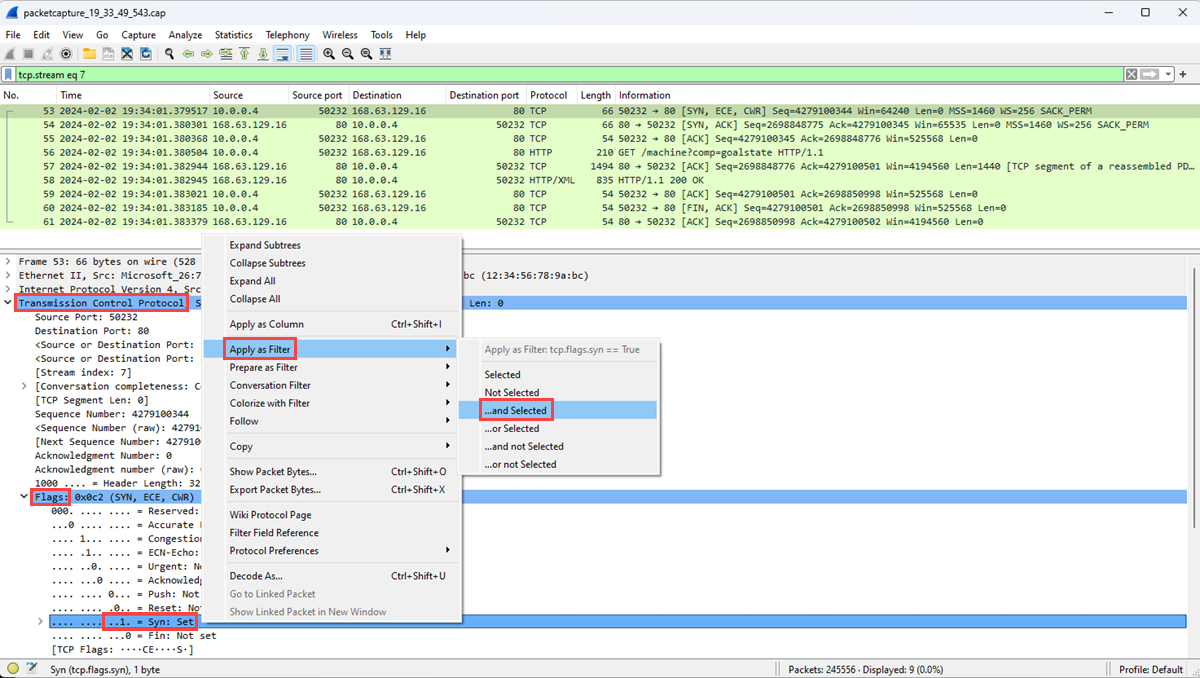

Rozbalte část Transmission Control Protocol paketu [SYN] a poté rozbalte část Příznaky.

Zkontrolujte, jestli je bit Syn nastaven na hodnotu 1, a potom na něj klikněte pravým tlačítkem myši.

Vyberte Použít jako filtr a pak vyberte ... a vybrali k zobrazení paketů s bitem Syn nastaveným na 1 v rámci datového proudu TCP.

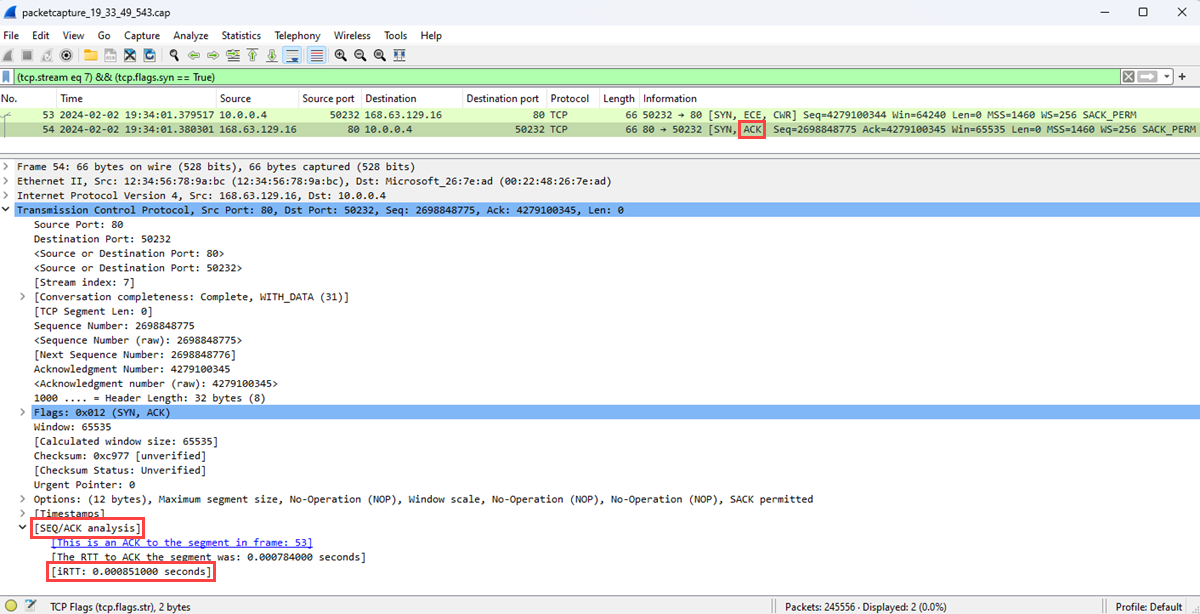

První dva pakety zapojené do metody handshake protokolu TCP jsou pakety [SYN] a [SYN, ACK]. V handshake nepotřebujete poslední paket, což je paket [ACK]. Klient odešle paket [SYN]. Jakmile server přijme paket [SYN], odešle paket [ACK] jako potvrzení přijetí paketu [SYN] z klienta.

Vyberte paket [SCK].

Rozbalte část analýzy SEQ/ACK a zobrazte počáteční rtT v sekundách.

Vyhledání nežádoucích protokolů

Na virtuálním počítači Azure můžete mít spuštěných mnoho aplikací. Mnohé z těchto aplikací komunikují přes síť, někdy bez vašeho explicitního oprávnění. Pomocí zachytávání paketů k zaznamenávání síťové komunikace můžete prozkoumat, jak aplikace komunikují přes síť. Šetření vám pomůže identifikovat a řešit případné problémy.

V tomto příkladu zjistíte, jak analyzovat zachytávání paketů a najít nežádoucí protokoly, které můžou značit neoprávněnou komunikaci z aplikace spuštěné na virtuálním počítači.

Otevřete Wireshark.

Načtěte soubor .cap z relace zachytávání paketů.

V nabídce Statistika vyberte Hierarchii protokolu.

V okně Statistika hierarchie protokolu jsou uvedeny všechny protokoly, které se používaly během relace zachycení, spolu s počtem paketů přenášených a přijatých pro každý protokol. Toto zobrazení je užitečné při hledání nežádoucího síťového provozu na virtuálních počítačích nebo v síti.

Tento příklad ukazuje provoz protokolu BitTorrent, který se používá ke sdílení souborů mezi dvěma účastníky. Pokud jako správce neočekáváte, že na tomto virtuálním počítači uvidíte přenos BitTorrent, můžete:

- Odeberte software peer-to-peer, který je nainstalovaný na tomto virtuálním počítači.

- Zablokujte provoz pomocí skupiny zabezpečení sítě nebo brány firewall.

Vyhledání cílů a portů

Pochopení typů provozu, koncových bodů a portů pro komunikaci je důležité při monitorování nebo řešení potíží s aplikacemi a prostředky ve vaší síti. Analýzou souboru zachytávání paketů můžete zjistit hlavní cíle, se kterými váš virtuální počítač komunikoval, a porty, které používaly.

Spusťte Wireshark.

Načtěte soubor .cap z relace zachytávání paketů.

V nabídce Statistika vyberte Statistika IPv4 a pak vyberte Cíle a Porty.

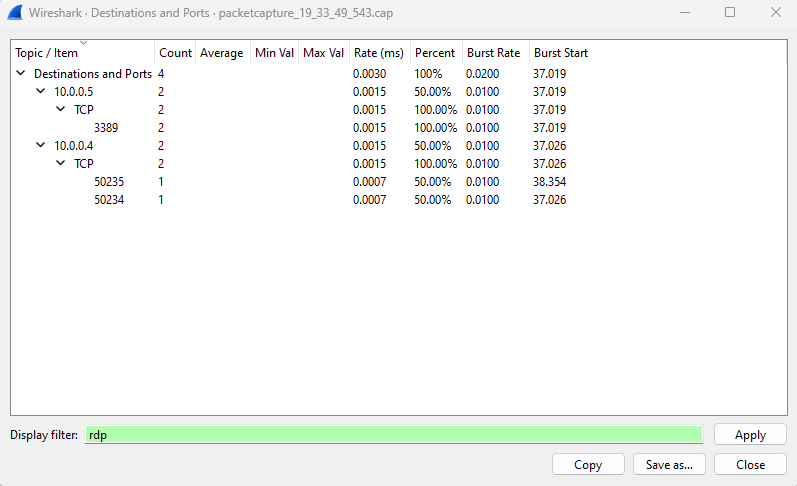

V okně Cíle a porty jsou uvedené hlavní cíle a porty, se kterými virtuální počítač komunikoval během relace zachycení. Pomocí filtru zobrazíte pouze komunikaci prostřednictvím konkrétního protokolu. Můžete například zjistit, jestli jakákoli komunikace používaná protokolem RDP (Remote Desktop Protocol) zadáte do pole filtru zobrazení rdp.

Podobně můžete filtrovat i jiné protokoly, které vás zajímají.

Další krok

Další informace o dalších diagnostických nástrojích sítě služby Network Watcher najdete tady:

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro