Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Nástroj pro migraci SIEM analyzuje detekce Splunk, včetně vlastních detekcí, a doporučuje pravidla detekce v Microsoft Sentinel, která nejlépe odpovídají. Poskytuje také doporučení pro datové konektory, zahrnující jak konektory Microsoft, tak konektory třetích stran dostupné v Centru obsahu, aby bylo možné povolit doporučené detekce. Zákazníci můžou migraci sledovat přiřazením správného stavu ke každé kartě doporučení.

Poznámka:

Starý nástroj pro migraci je zastaralý. Tento článek popisuje aktuální prostředí migrace SIEM.

Prostředí migrace SIEM zahrnuje následující funkce:

- Prostředí se zaměřuje na migraci monitorování zabezpečení Splunk do Služby Microsoft Sentinel a namapování pravidel analýzy OOTB (out-of-the-box), kdykoli je to možné.

- Funkce podporuje migraci detekcí Splunk do analytických pravidel Microsoft Sentinel.

Požadavky

- Microsoft Sentinel na portálu Microsoft Defender

- Alespoň oprávnění přispěvatele Microsoft Sentinelu v pracovním prostoru Microsoft Sentinel

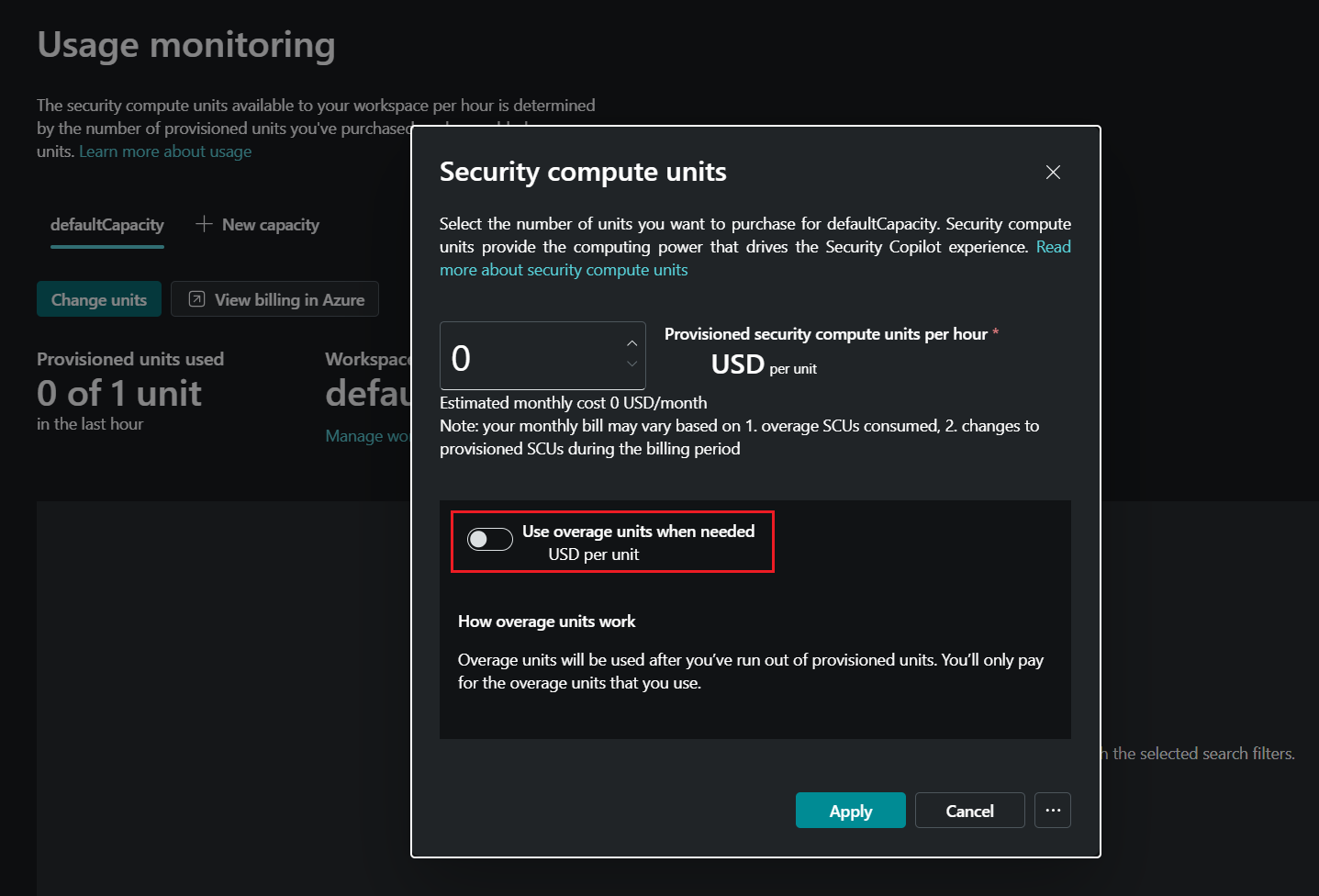

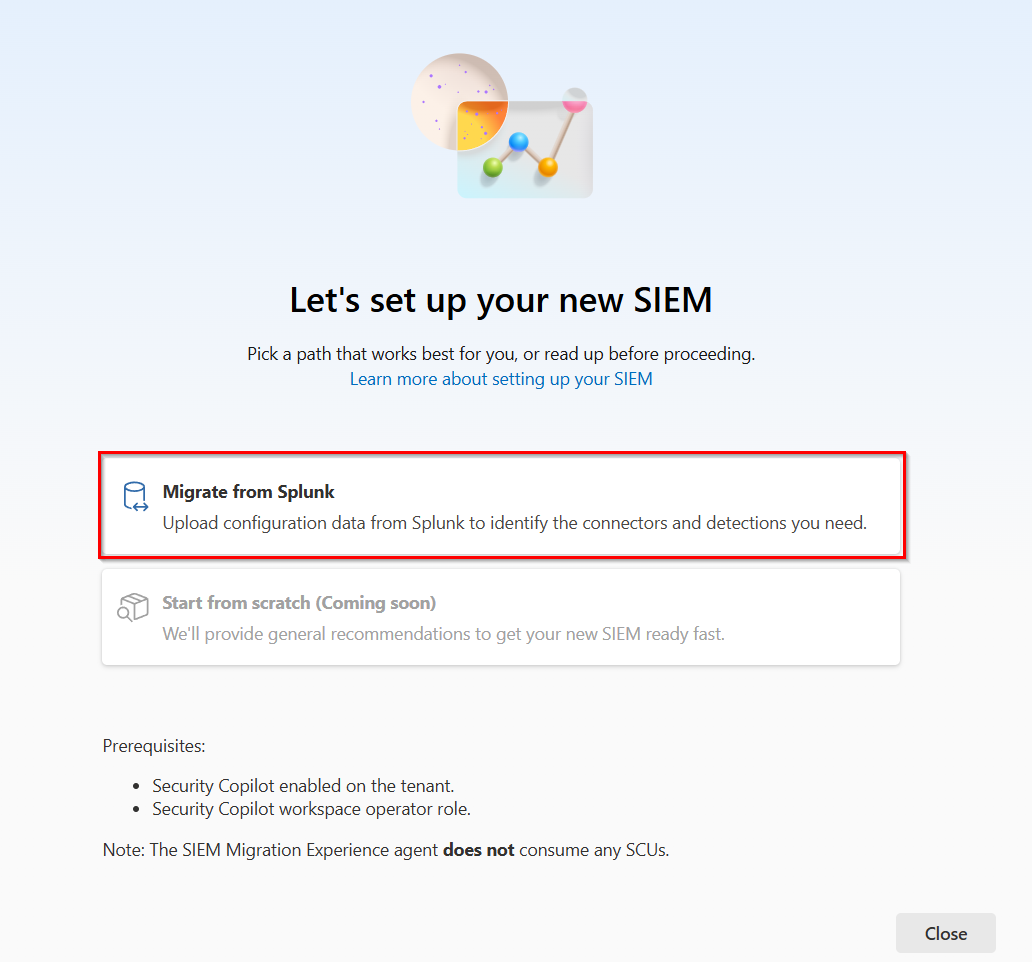

- Ve vašem tenantovi je povolen Security Copilot s alespoň přiřazenou rolí operátora pracovního prostoru.

Poznámka:

I když musíte mít ve svém tenantovi povolenou službu Security Copilot, nevyžaduje žádné SCUs, takže nevznikají žádné dodatečné náklady. Pokud chcete mít jistotu, že po nastavení nedojde k žádným neúmyslným nákladům, přejděte do části Správamonitorování využití>, nastavte SCU na nulu a ujistěte se, že jsou zakázané jednotky nadlimitního využití.

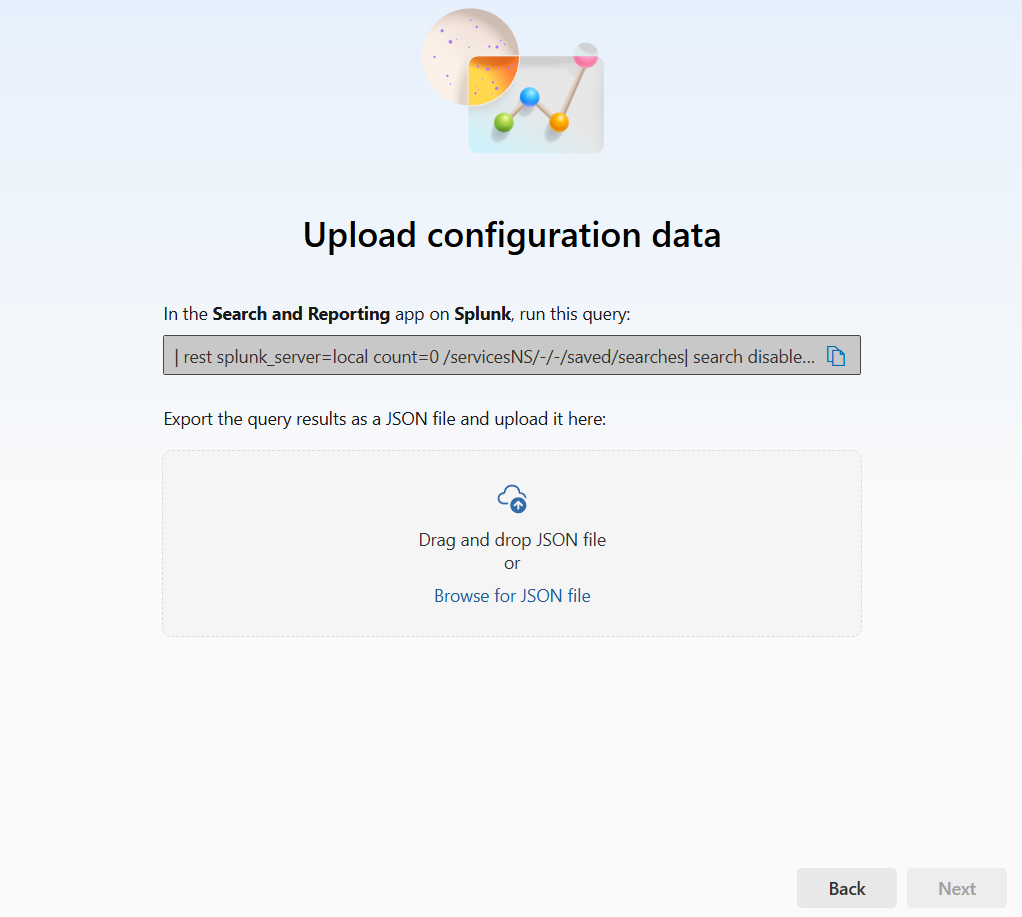

Export pravidel detekce z aktuálního systému SIEM

V aplikaci Prohledat a hlásit v Splunku spusťte následující dotaz:

| rest splunk_server=local count=0 /servicesNS/-/-/saved/searches | search disabled=0 | search alert_threshold != "" | table title, search, description, cron_schedule, dispatch.earliest_time, alert.severity, alert_comparator, alert_threshold, alert.suppress.period, id, eai:acl.app, actions, action.correlationsearch.annotations, action.correlationsearch.enabled | tojson | table _raw | rename _raw as alertrules | mvcombine delim=", " alertrules | append [ | rest splunk_server=local count=0 /servicesNS/-/-/admin/macros | table title,definition,args,iseval | tojson | table _raw | rename _raw as macros | mvcombine delim=", " macros ] | filldown alertrules |tail 1

K exportu všech výstrah Splunku potřebujete roli správce Splunk. Další informace najdete v tématu Přístup uživatele na základě role Splunk.

Spuštění prostředí migrace SIEM

Po exportu pravidel postupujte takto:

Přejděte na

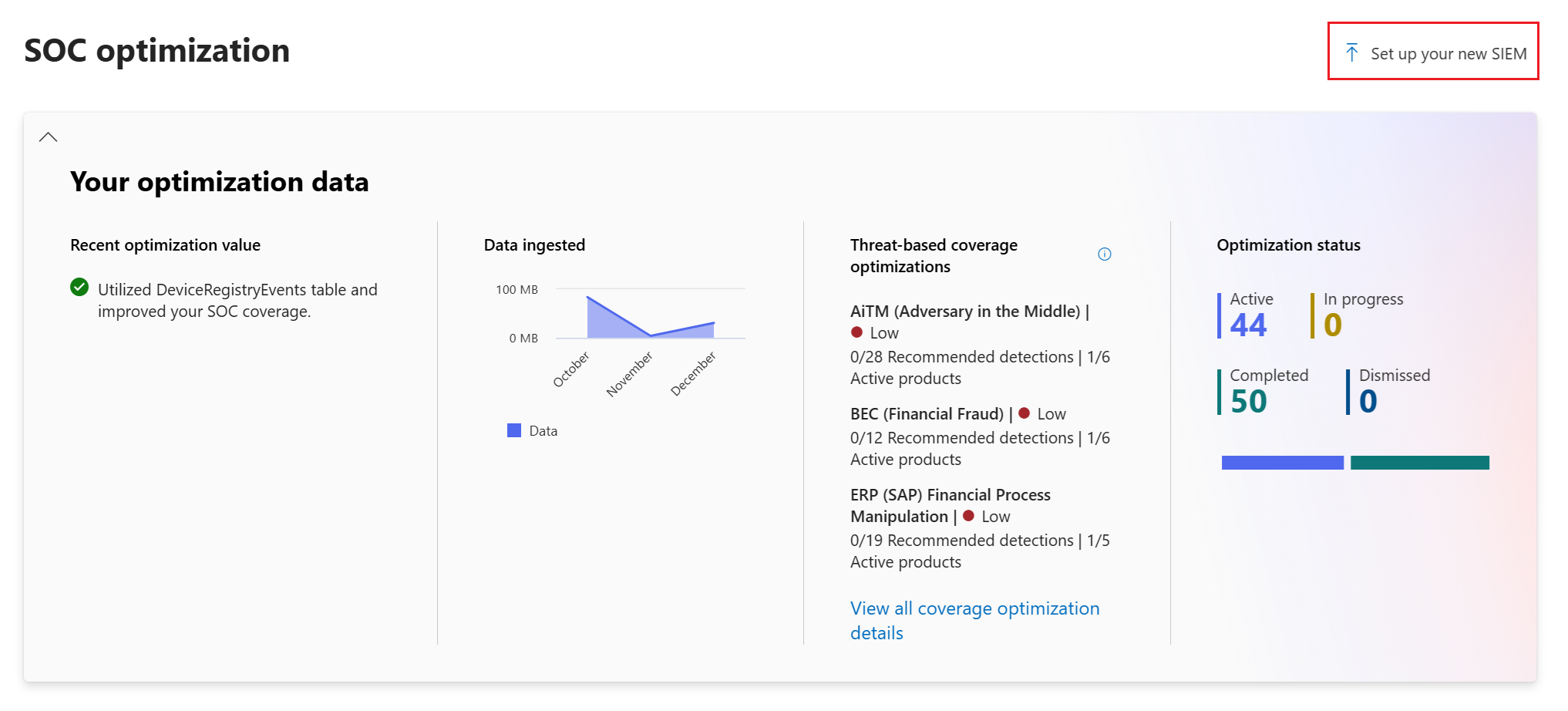

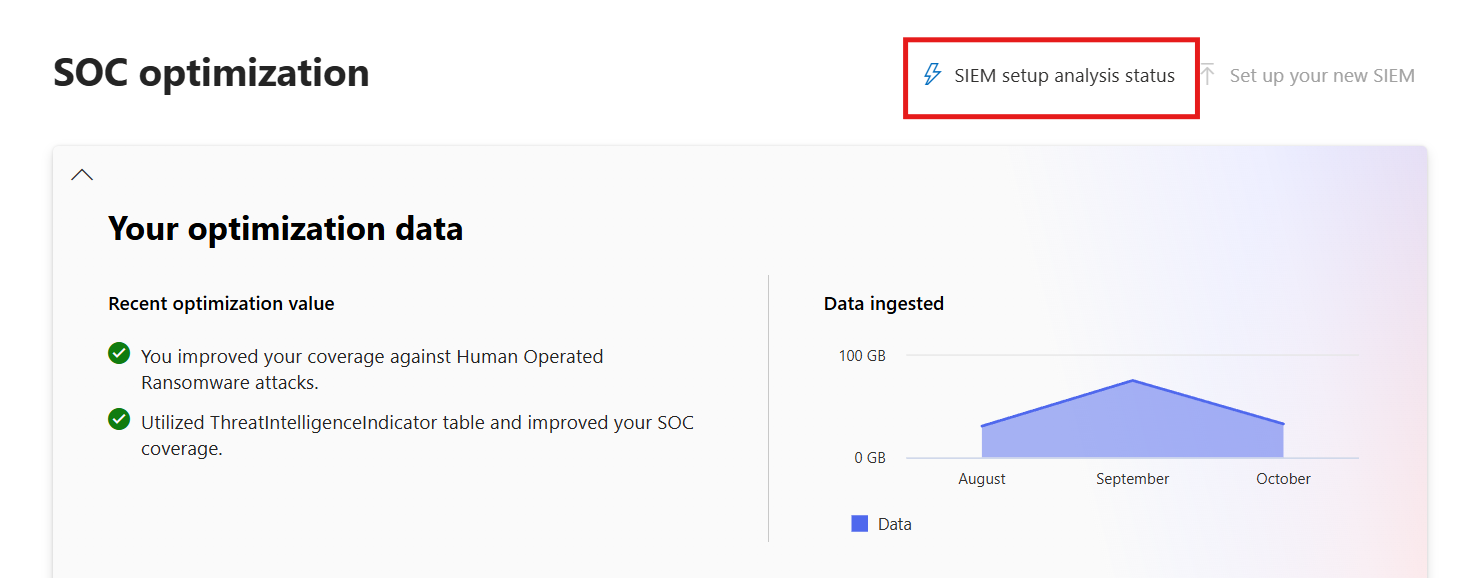

security.microsoft.com.Na kartě Optimalizace SOC vyberte Nastavit nový SIEM.

Vyberte Migrujte ze Splunku:

Nahrajte konfigurační data, která jste vyexportovali z aktuálního SIEM , a vyberte Další.

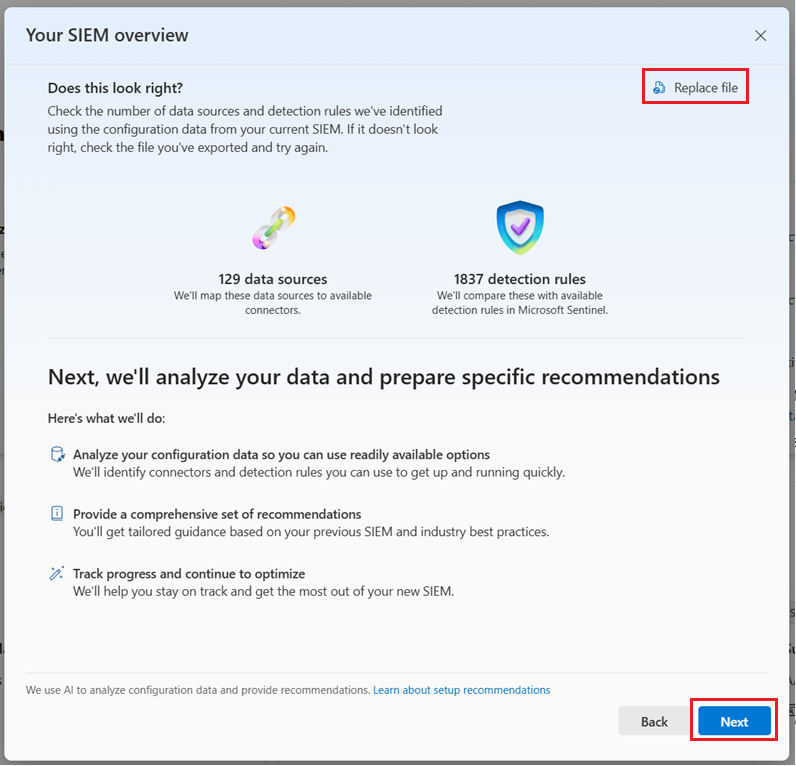

Nástroj pro migraci analyzuje export a identifikuje počet zdrojů dat a pravidla detekce v zadaném souboru. Pomocí těchto informací potvrďte, že máte správný export.

Pokud data nevypadají správně, vyberte v pravém horním rohu nahradit soubor a nahrajte nový export. Po nahrání správného souboru vyberte Další.

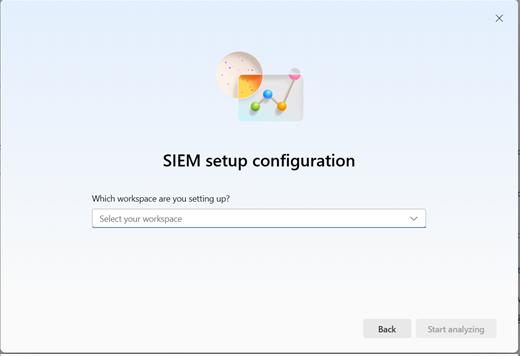

Vyberte pracovní prostor a pak vyberte Zahájit analýzu.

Nástroj pro migraci mapuje pravidla detekce ke zdrojům dat a pravidlům detekce v Microsoft Sentinel. Pokud v pracovním prostoru nejsou žádná doporučení, vytvoří se doporučení. Pokud existují doporučení, nástroj je odstraní a nahradí novými.

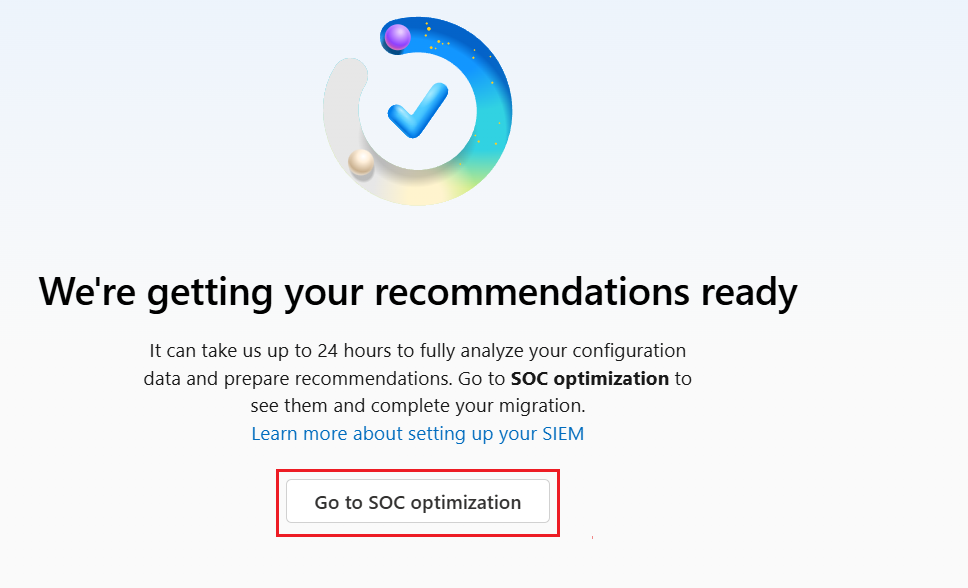

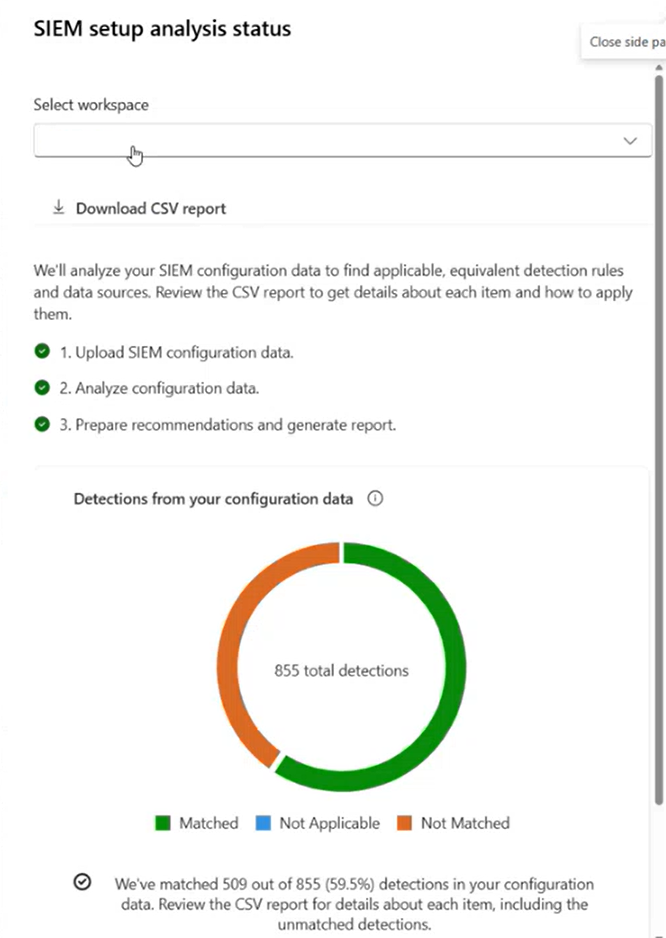

Aktualizujte stránku a výběrem stavu analýzy nastavení SIEM zobrazte průběh analýzy:

Tato stránka se neaktualizuje automaticky. Pokud chcete zobrazit nejnovější stav, zavřete a znovu otevřete stránku.

Analýza se dokončí, když jsou všechny tři značky zaškrtnutí zelené. Pokud jsou tři značky zaškrtnutí zelené, ale neexistují žádná doporučení, znamená to, že pro vaše pravidla nebyly nalezeny žádné shody.

Po dokončení analýzy nástroj pro migraci vygeneruje doporučení založená na použití seskupených podle řešení centra obsahu. Můžete si také stáhnout podrobnou sestavu analýzy. Tato sestava obsahuje podrobnou analýzu doporučených úloh migrace, včetně pravidel Splunk, pro která jsme nenašli vhodné řešení, nebyla zjištěna nebo nebyla použitelná.

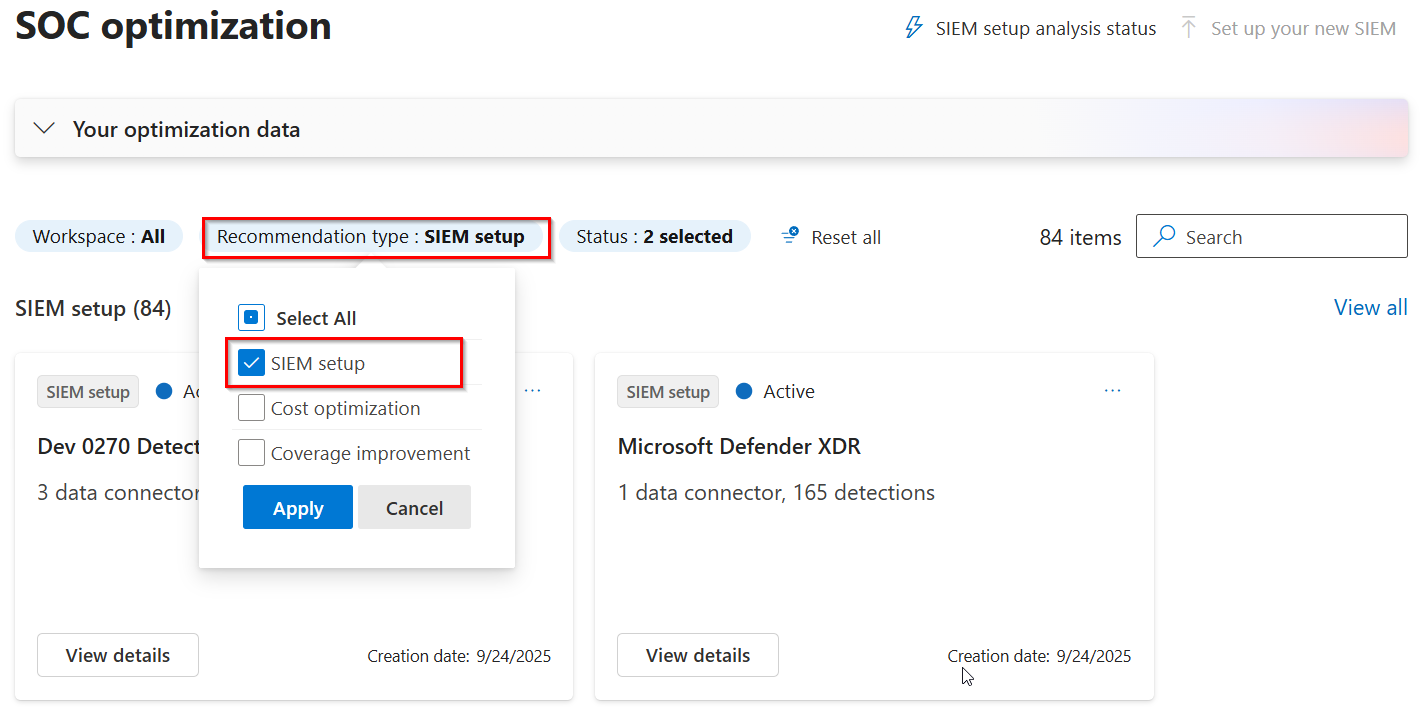

Pokud chcete zobrazit doporučení k migraci, můžete filtrovat typ doporučení podle nastavení SIEM .

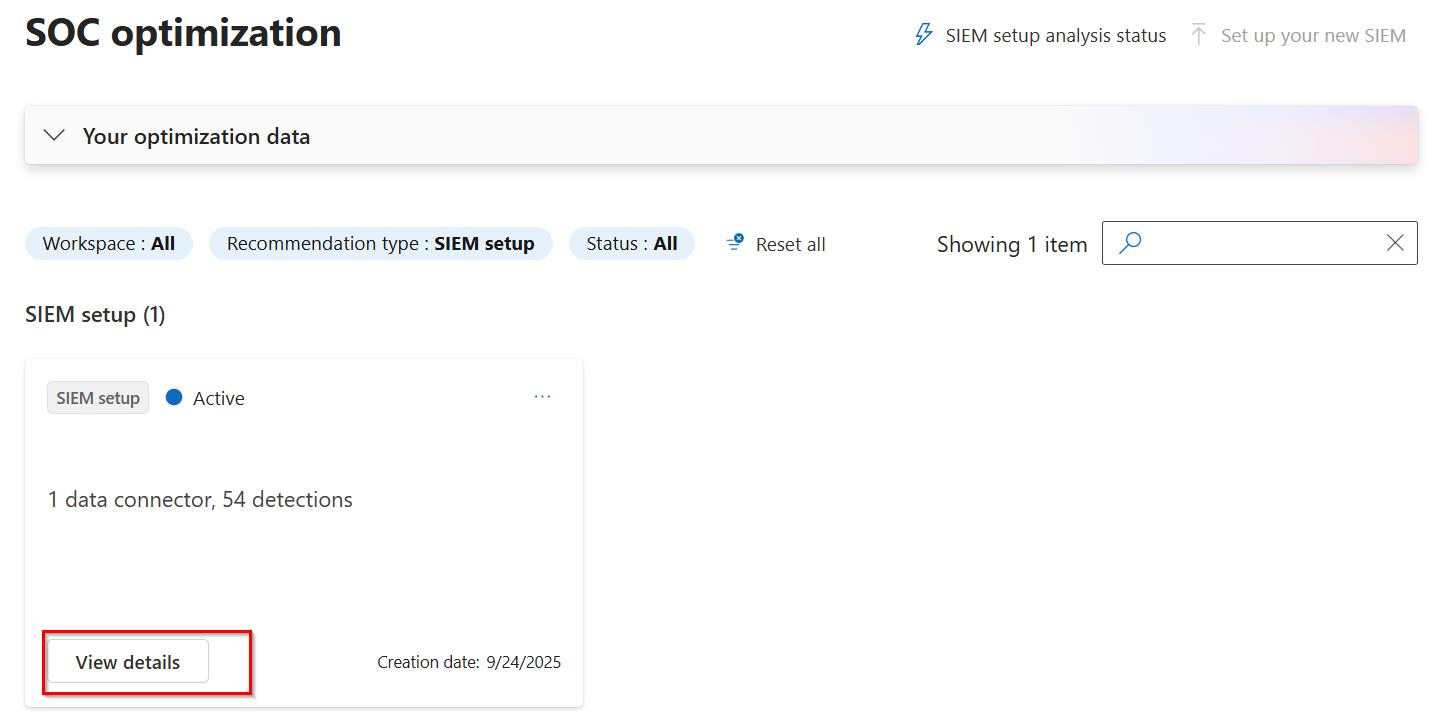

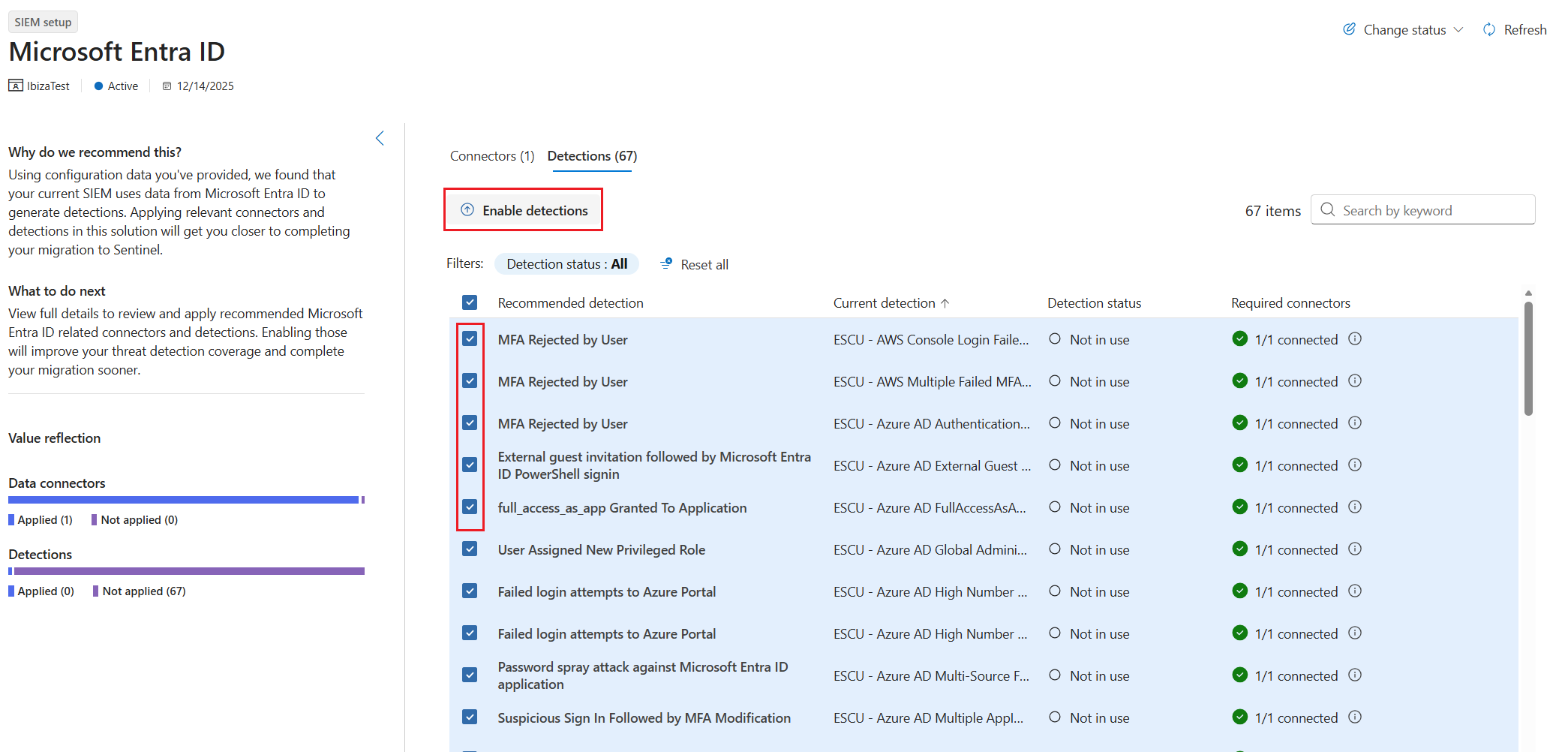

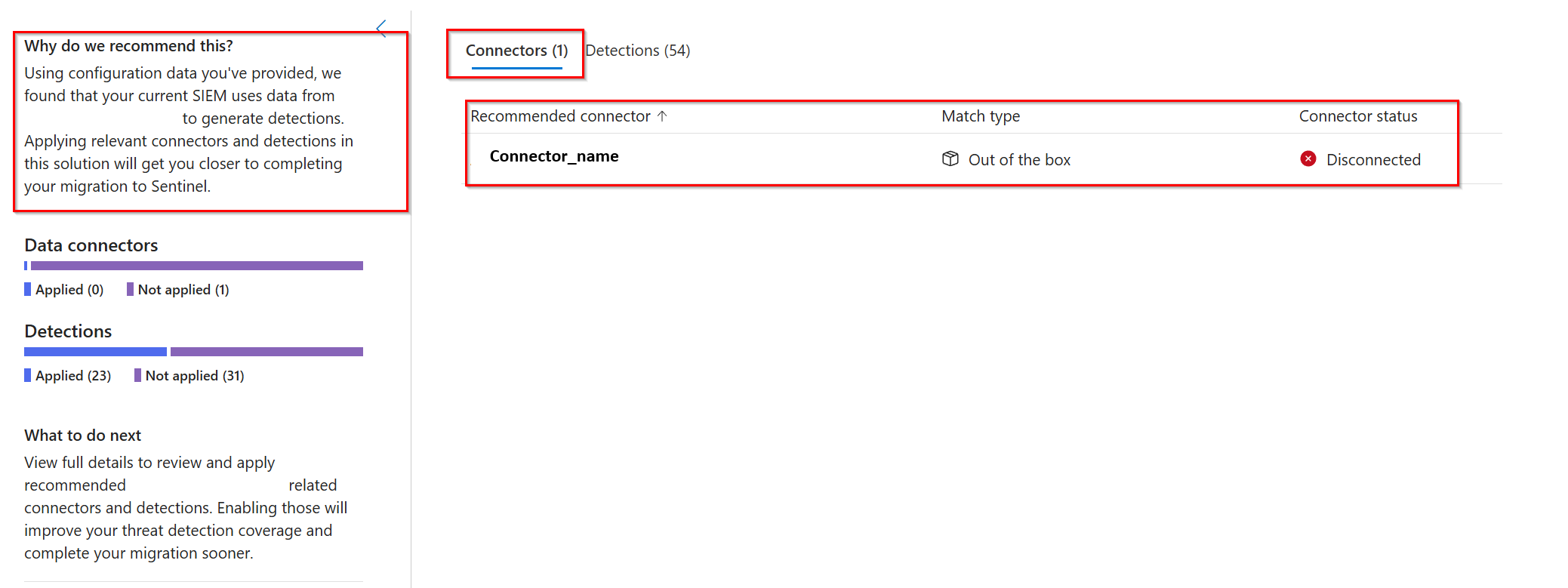

Vyberte jednu z karet doporučení, abyste zobrazili mapované zdroje dat a pravidla.

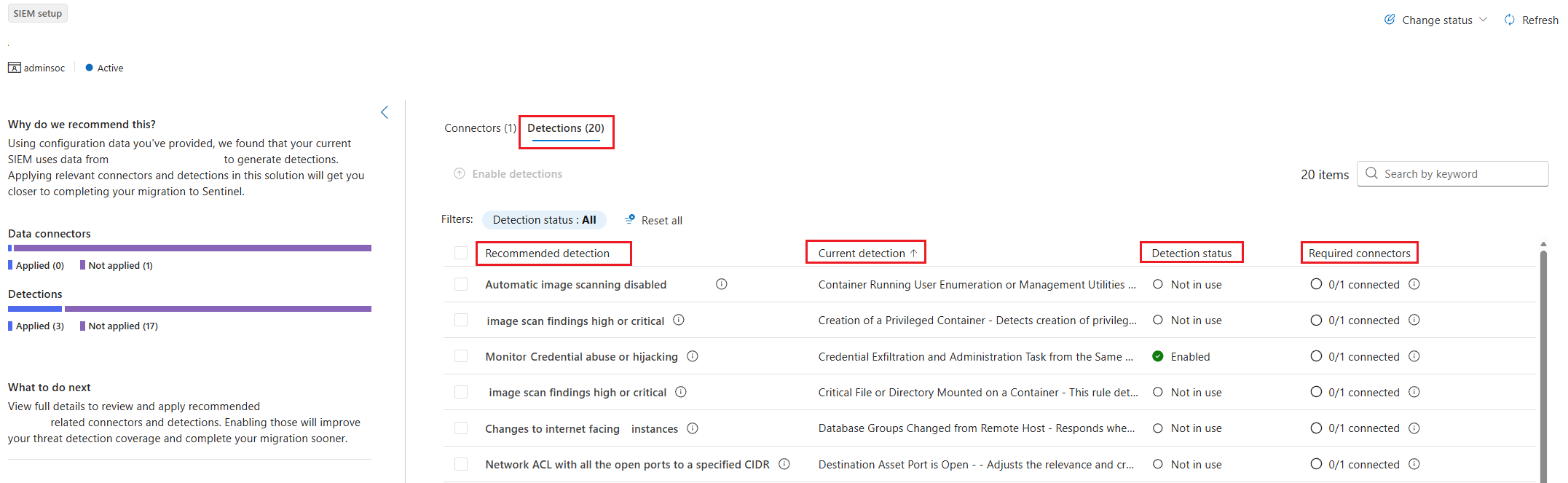

Nástroj odpovídá pravidlům Splunk k zastaralým datovým konektorům Microsoft Sentinelu a k zastaralým pravidlům detekce Microsoft Sentinelu. Na kartě Konektory se zobrazují datové konektory odpovídající pravidlům z vašeho SYSTÉMU SIEM a stav (připojený nebo odpojený). Pokud chcete použít konektor, který není připojený, můžete se připojit z karty konektoru. Pokud konektor není nainstalovaný, přejděte do centra obsahu a nainstalujte řešení obsahující konektor, který chcete použít.

Na kartě Detekce se zobrazují následující informace:

- Doporučení z nástroje pro migraci SIEM

- Aktuální pravidlo detekce Splunk z nahraného souboru.

- Stav pravidla detekce v Microsoft Sentinelu Stav může být následující:

- Povoleno: Pravidlo detekce se vytvoří ze šablony pravidla, povolené a aktivní (z předchozí akce).

- Zakázáno: Pravidlo detekce se nainstaluje z centra obsahu, ale není povolené v pracovním prostoru Služby Microsoft Sentinel.

- Nepoužívá se: Pravidlo detekce se nainstalovalo z centra obsahu a je k dispozici jako šablona, která se má povolit.

- Nenainstalováno: Pravidlo detekce se nenainstalovalo z centra obsahu.

- Požadované konektory, které je potřeba nakonfigurovat tak, aby přenesly protokoly požadované pro doporučené pravidlo detekce. Pokud požadovaný konektor není k dispozici, je k dispozici boční panel s průvodcem, který ho nainstaluje z centra obsahu. Pokud jsou všechny požadované spojnice připojené, zobrazí se zelená značka zaškrtnutí.

Povolení pravidel detekce

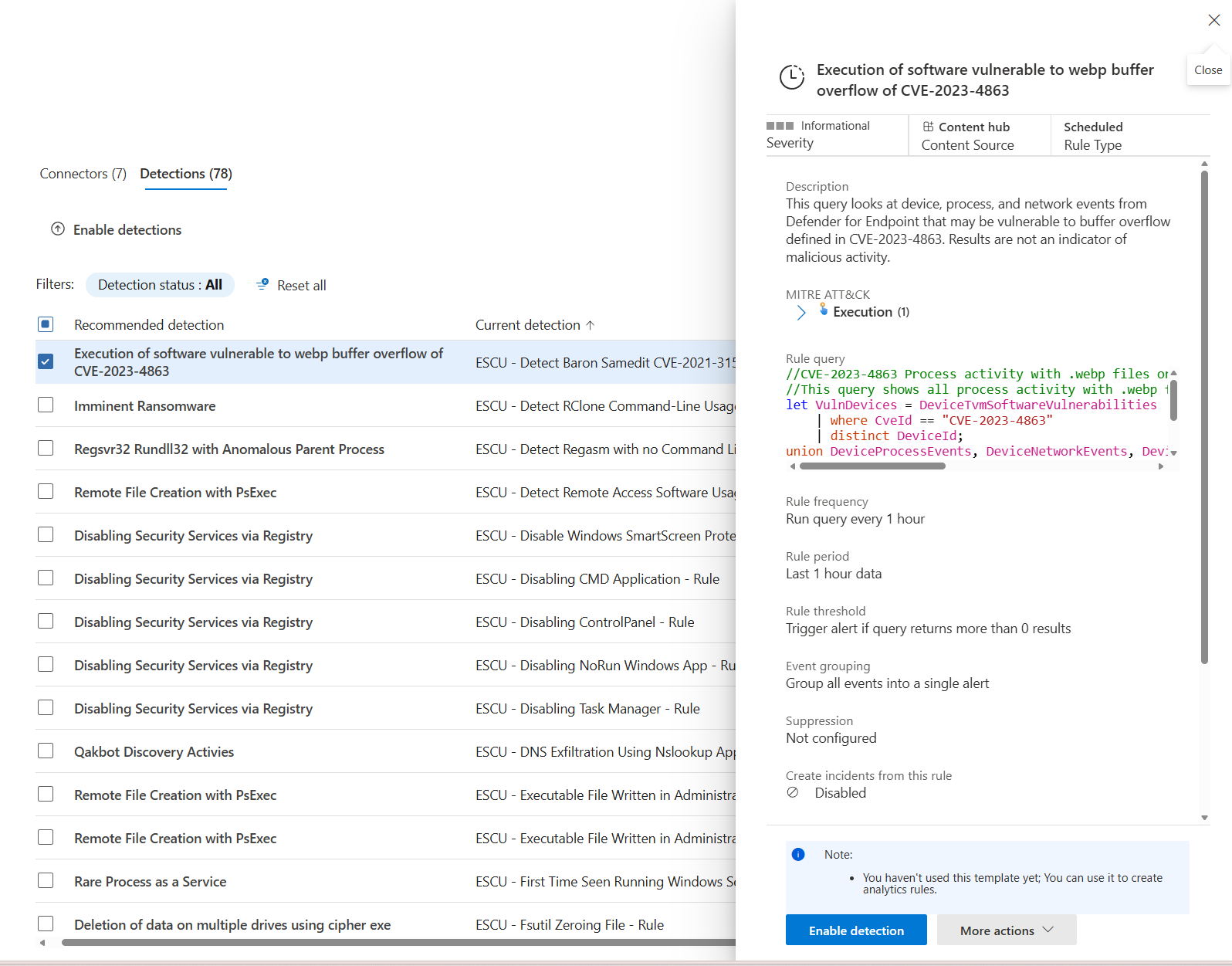

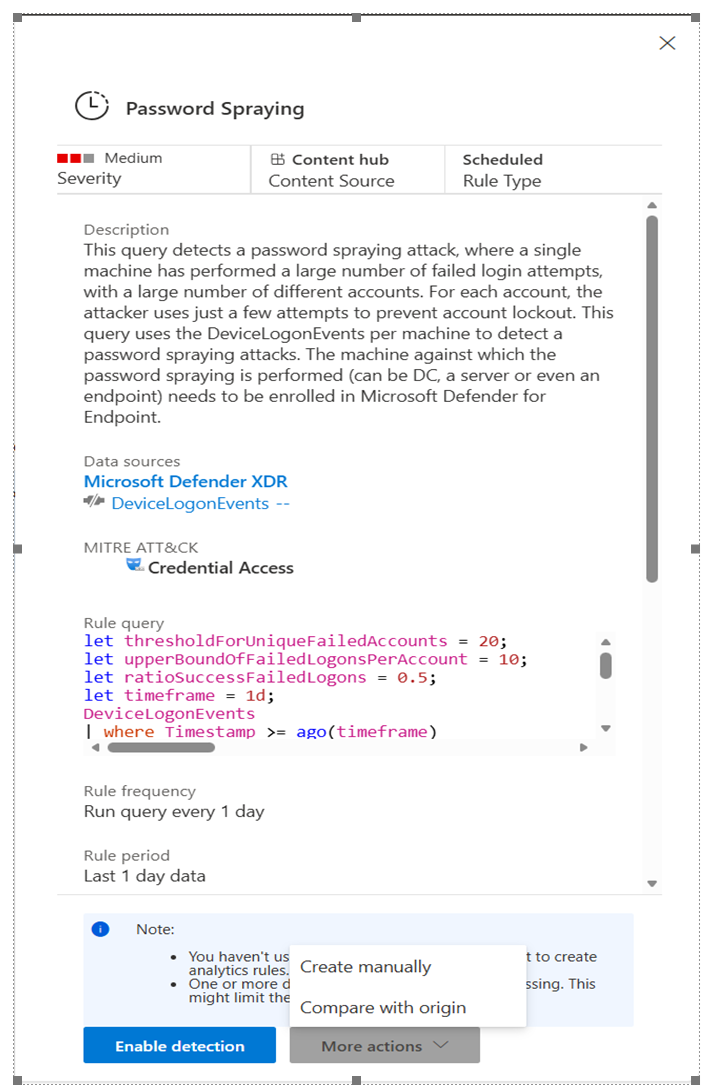

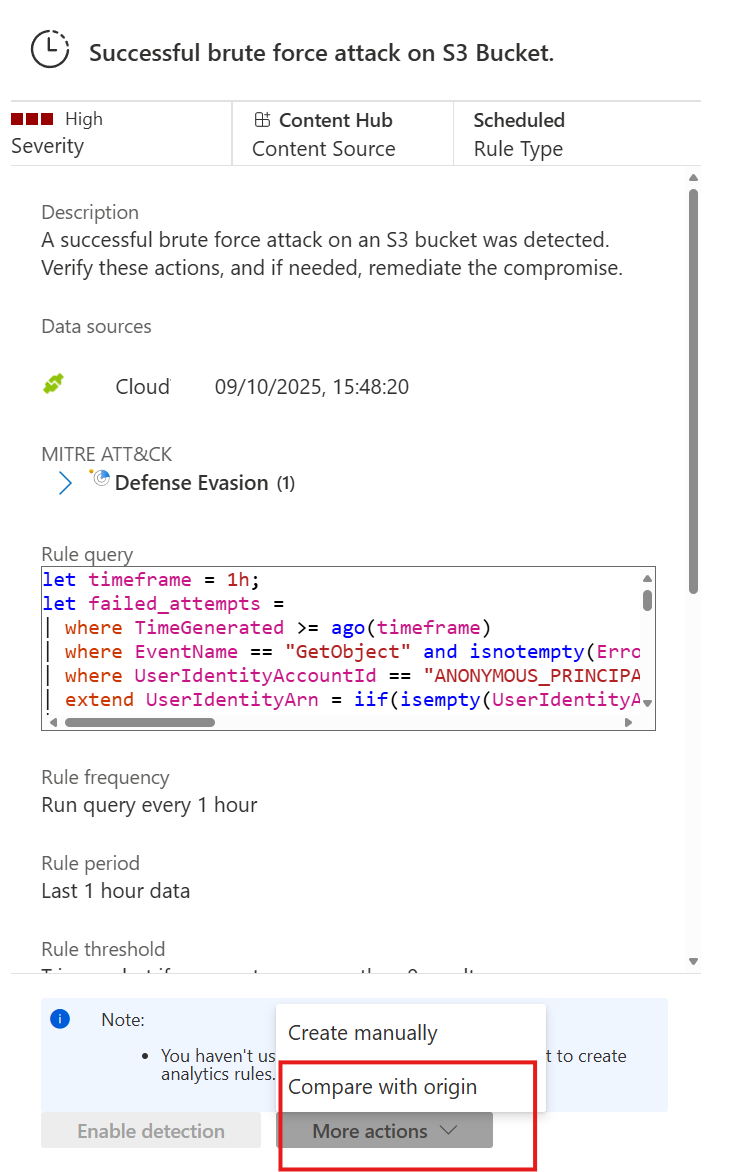

Když vyberete pravidlo, otevře se boční panel podrobností pravidel a zobrazí se podrobnosti šablony pravidel.

Pokud je přidružený datový konektor nainstalovaný a nakonfigurovaný, vyberte Povolit detekci a povolte pravidlo detekce.

Výběrem Další možnosti>Vytvořit ručně otevřete průvodce analytickými pravidly pro kontrolu a úpravu před povolením.

Pokud je pravidlo už povolené, otevřete průvodce analytickými pravidly výběrem možnosti Upravit a pravidlo zkontrolujte a upravte.

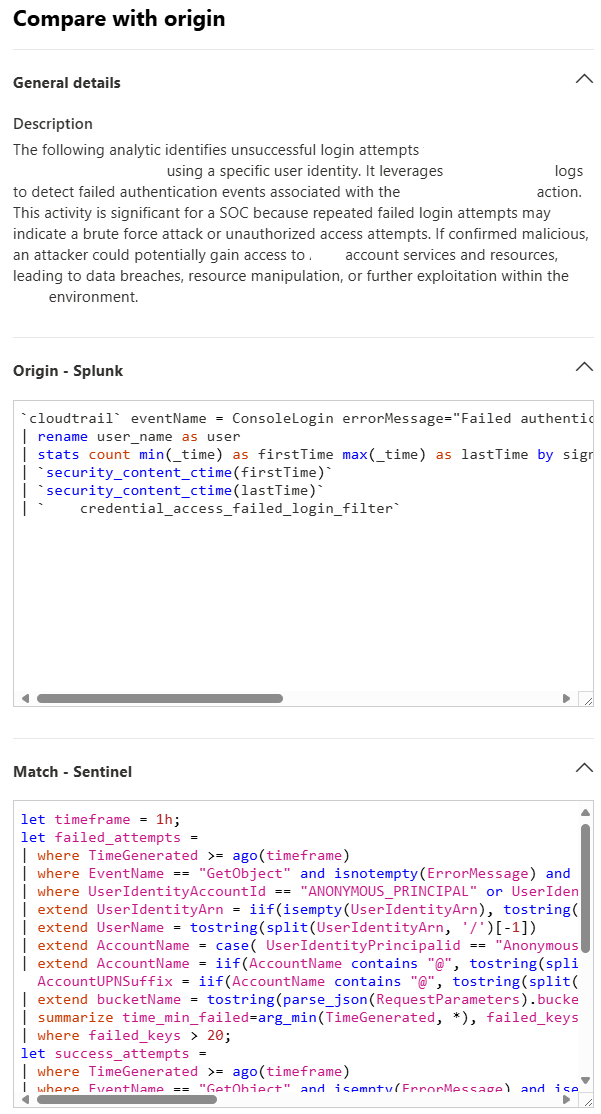

Průvodce zobrazí pravidlo Splunk SPL a můžete ho porovnat s KQL služby Microsoft Sentinel.

Návod

Místo ručního vytváření pravidel může být rychlejší a jednodušší povolit pravidlo ze šablony a pak ho podle potřeby upravit.

Pokud datový konektor není nainstalovaný a nakonfigurovaný pro streamování protokolů, povolení detekce je zakázané.

Několik pravidel najednou můžete povolit zaškrtnutím políček vedle každého pravidla, které chcete povolit, a následným výběrem možnosti Povolit vybrané detekce v horní části stránky.

Nástroj pro migraci SIEM explicitně nenainstaluje žádné konektory ani neumožňuje pravidla detekce.

Omezení

- Nástroj pro migraci mapuje export pravidel na předdefinované datové konektory a pravidla detekce Microsoft Sentinelu.