Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Use summary rules in Microsoft Sentinel to aggregate large sets of data in the background for a smoother security operations experience across all log tiers. Souhrnná data se předkompilují ve vlastních tabulkách protokolů a poskytují rychlý výkon dotazů, včetně dotazů spouštěných na datech odvozených z úrovní protokolů s nízkými náklady. Souhrnná pravidla vám můžou pomoct optimalizovat data pro:

- Analýzy a sestavy, zejména nad velkými datovými sadami a časovými rozsahy, podle potřeby pro analýzu zabezpečení a incidentů, měsíčních nebo ročních obchodních sestav atd.

- Cost savings on verbose logs, which you can retain for as little or as long as you need in a less expensive log tier, and send as summarized data only to an Analytics table for analysis and reports.

- Zabezpečení a ochrana osobních údajů, odebráním nebo zamaskováním detailů ochrany osobních údajů ve souhrnných dat určených ke sdílení a omezením přístupu k tabulkám s nezpracovanými daty.

Microsoft Sentinel stores summary rule results in custom tables with the Analytics data plan. Další informace o datových plánech a nákladech na úložiště najdete v tématu Plány tabulek protokolů.

Tento článek vysvětluje, jak vytvořit souhrnná pravidla nebo nasadit předem sestavené šablony souhrnných pravidel v Microsoft Sentinelu a uvádí příklady běžných scénářů použití souhrnných pravidel.

Important

Starting in July 2026, all customers using Microsoft Sentinel in the Azure portal will be redirected to the Defender portal and will use Microsoft Sentinel in the Defender portal only. Starting in July 2025, many new users are also automatically onboarded and redirected from the Azure portal to the Defender portal. Pokud na webu Azure Portal stále používáte Microsoft Sentinel, doporučujeme začít plánovat přechod na portál Defender , abyste zajistili hladký přechod a plně využili sjednoceného prostředí operací zabezpečení, které nabízí Microsoft Defender. Další informace najdete v tématu Je čas přesunout: Vyřazování webu Azure Portal od Microsoft Sentinelu pro zajištění vyššího zabezpečení.

Prerequisites

Vytvoření souhrnných pravidel v Microsoft Sentinelu:

Microsoft Sentinel musí být povolený alespoň v jednom pracovním prostoru a aktivně využívat protokoly.

Musíte mít přístup k Microsoft Sentinelu s oprávněními přispěvatele Microsoft Sentinelu . Další informace najdete v tématu Role a oprávnění v Microsoft Sentinelu.

Pokud chcete vytvořit souhrnná pravidla na portálu Microsoft Defender, musíte nejprve připojit pracovní prostor k portálu Defender. Další informace najdete v tématu Připojení Služby Microsoft Sentinel k portálu Microsoft Defender.

Před vytvořením pravidla doporučujeme experimentovat s dotazem na souhrnné pravidlo na stránce Protokoly . Verify that the query doesn't reach or near the query limit, and check that the query produces the intended schema and expected results. Pokud se dotaz blíží limitům dotazů, zvažte použití menšího binSize k zpracování méně dat na koš. Dotaz můžete také upravit tak, aby vracel méně záznamů nebo odebral pole s větším objemem.

Vytvoření nového souhrnného pravidla

Vytvořte nové souhrnné pravidlo pro agregaci konkrétní velké sady dat do dynamické tabulky. Nakonfigurujte frekvenci pravidel, abyste zjistili, jak často se agregovaná datová sada aktualizuje z nezpracovaných dat.

Otevřete průvodce souhrnným pravidlem:

Select + Create and enter the following details:

Name. Zadejte smysluplný název pravidla.

Description. Zadejte volitelný popis.

Destination table. Definujte vlastní tabulku protokolů, ve které se data agregují:

Pokud vyberete Existující vlastní tabulku protokolů, vyberte tabulku, kterou chcete použít.

Pokud vyberete Možnost Nová vlastní tabulka protokolů, zadejte smysluplný název tabulky. Úplný název tabulky používá následující syntaxi:

<tableName>_CL.

We recommend that you enable SummaryLogs diagnostic settings on your workspace to get visibility for historical runes and failures. If SummaryLogs diagnostic settings aren't enabled, you're prompted to enable them in the Diagnostic settings area.

If SummaryLogs diagnostic settings are already enabled, but you want to modify the settings, select Configure advanced diagnostic settings. Až se vrátíte na stránku Průvodce souhrnem pravidla , nezapomeňte vybrat Aktualizovat a aktualizovat podrobnosti nastavení.

Important

The SummaryLogs diagnostic setting has additional costs. Další informace najdete v tématu Nastavení diagnostiky ve službě Azure Monitor.

Vyberte Další: Nastavte souhrnnou logiku > , aby pokračovala.

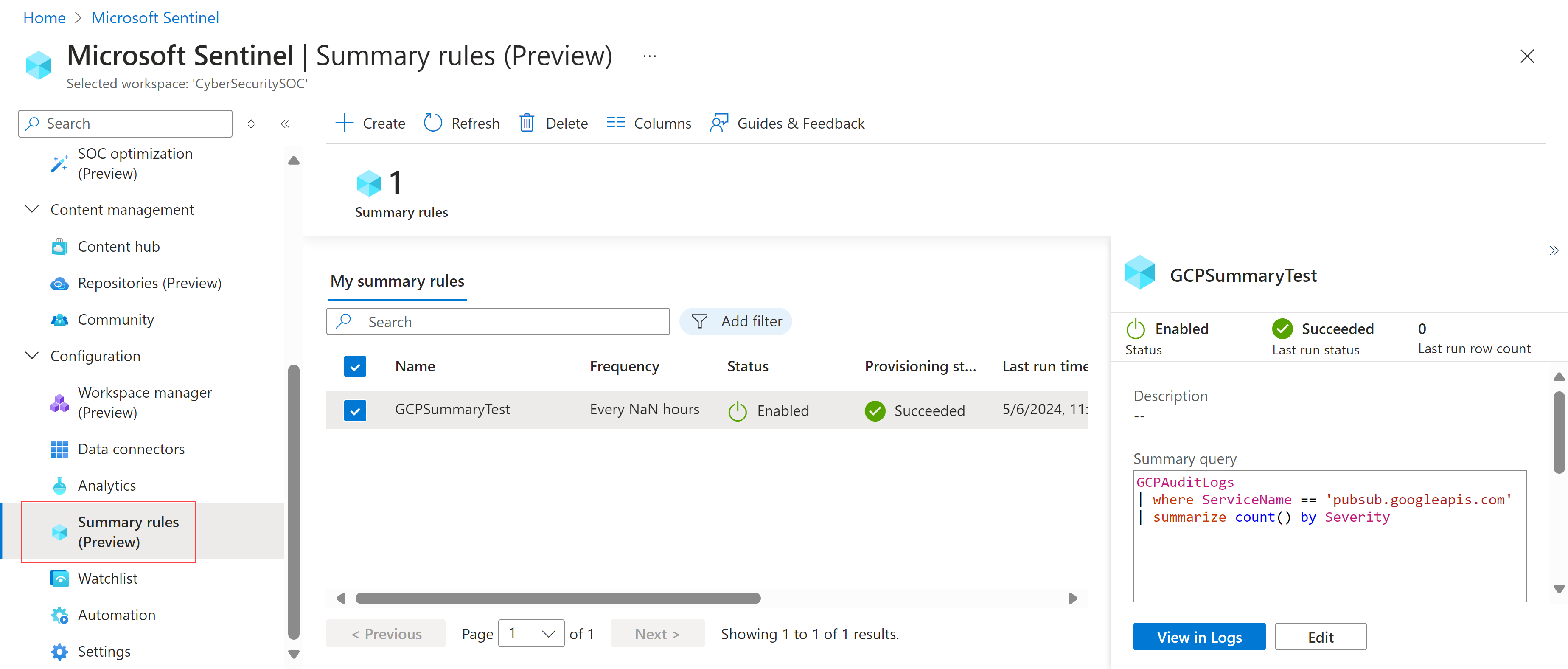

Na stránce Nastavit souhrnnou logiku zadejte souhrnný dotaz. Pokud chcete například shrnout data z Google Cloud Platform, můžete zadat:

GCPAuditLogs | where ServiceName == 'pubsub.googleapis.com' | summarize count() by SeverityDalší informace najdete ve scénářích ukázkových souhrnných pravidel a dotazovacím jazyku Kusto (KQL) ve službě Azure Monitor.

Select Preview results to show an example of the data you'd collect with the configured query.

In the Query scheduling area, define the following details:

- Jak často se má pravidlo spouštět

- Určuje, zda má být pravidlo spouštěno se zpožděním vyjádřeným v minutách.

- Pokud chcete, aby pravidlo začalo běžet

Časy definované v plánování jsou založené na sloupci

timegeneratedve vašich datech.Vyberte Další: Zkontrolovat a vytvořit >>Uložit, aby bylo dokončeno souhrnné pravidlo.

Pro každé pravidlo vyberte nabídku možností na konci řádku a proveďte některou z následujících akcí: For each rule, select the options menu at the end of the row to take any of the following actions:

- View the rule's current data in the Logs page, as if you were to run the query immediately

- Zobrazení historie spuštění pro vybrané pravidlo

- Zakažte nebo povolte pravidlo.

- Úprava konfigurace pravidla

To delete a rule, select the rule row and then select Delete in the toolbar at the top of the page.

Note

Azure Monitor také podporuje vytváření souhrnných pravidel prostřednictvím rozhraní API nebo šablony Azure Resource Monitoru (ARM). Další informace najdete v tématu Vytvoření nebo aktualizace souhrnného pravidla.

Nasazení předdefinovaných šablon souhrnných pravidel

Šablony souhrnných pravidel jsou předem sestavená souhrnná pravidla, která můžete nasadit as-is nebo přizpůsobit vašim potřebám.

Nasazení šablony souhrnného pravidla:

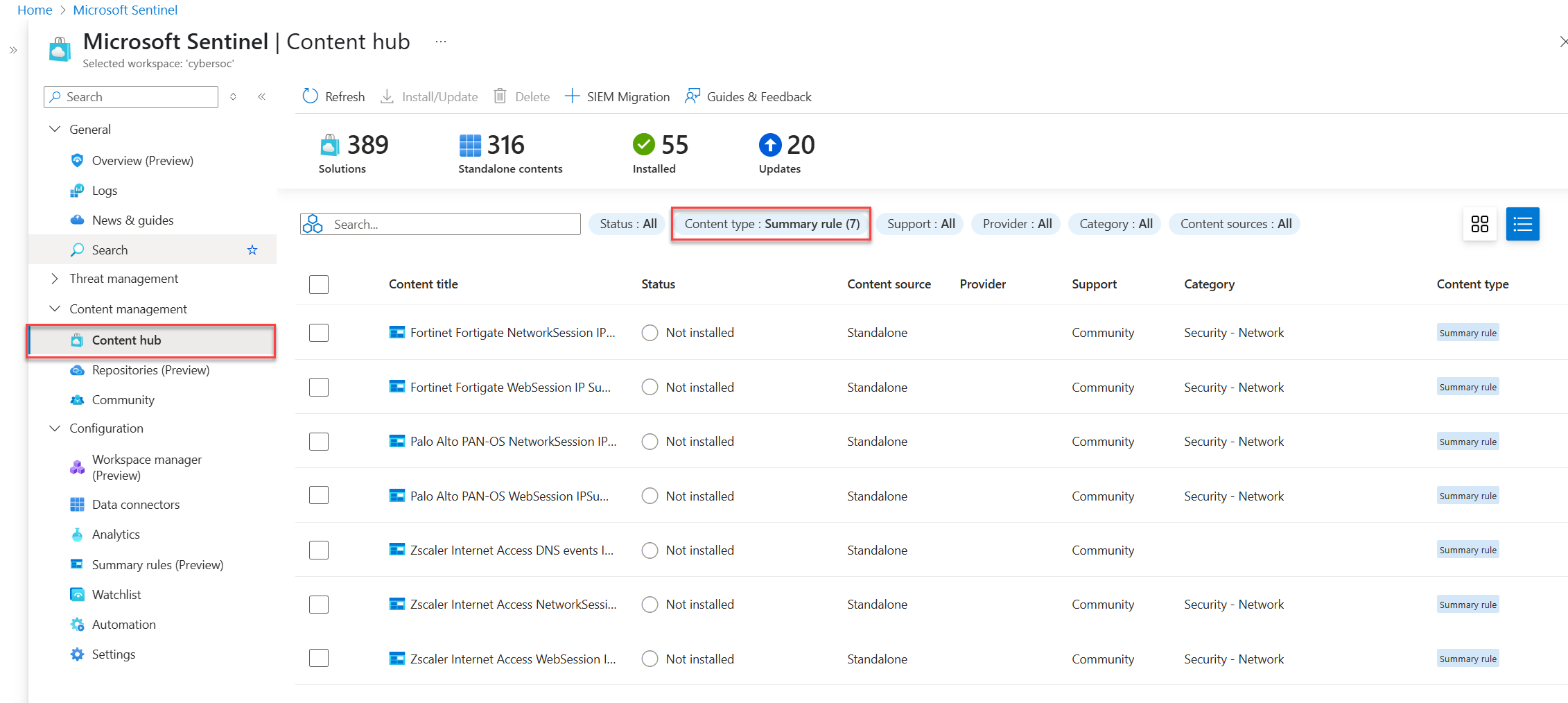

Open the Content hub and filter Content type by Summary rules to view the available summary rule templates.

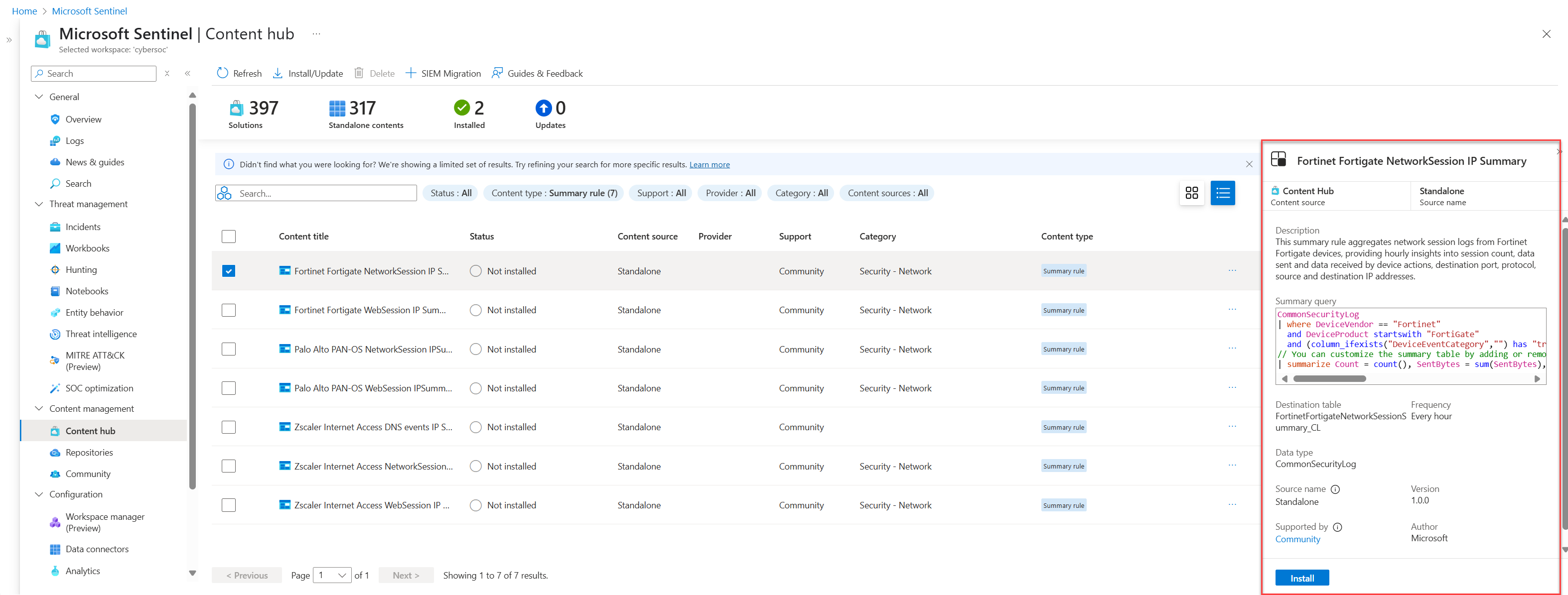

Vyberte šablonu souhrnného pravidla.

Otevře se panel s informacemi o šabloně souhrnného pravidla, zobrazí pole, jako je popis, souhrnný dotaz a cílová tabulka.

Select Install to install the template.

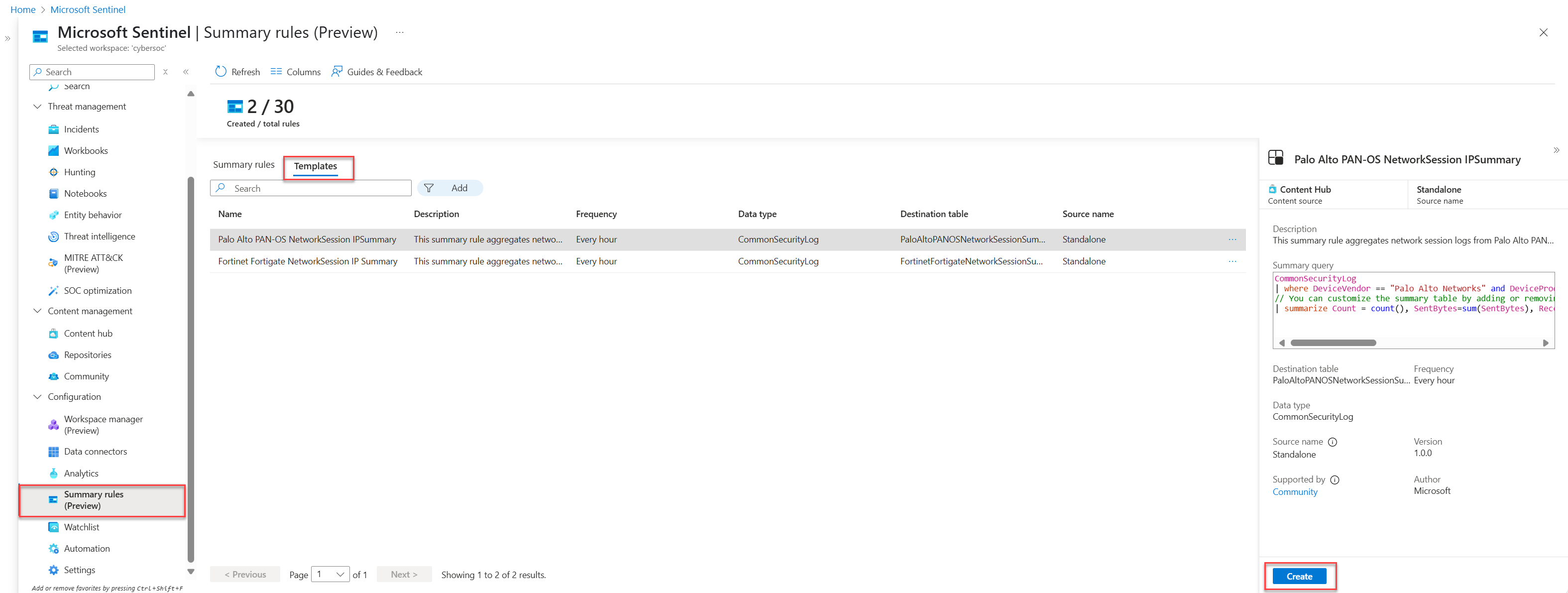

Select the Templates tab on the Summary rules page, and select the summary rule you installed.

Select Create to open the Summary rule wizard, where all of the fields are prepopulated.

Go through the Summary rule wizard and select Save to deploy the summary rule.

Další informace o průvodci souhrnným pravidlem naleznete v tématu Vytvoření nového souhrnného pravidla.

Ukázkové scénáře souhrnných pravidel v Microsoft Sentinelu

Tato část popisuje běžné scénáře vytváření souhrnných pravidel v Microsoft Sentinelu a naše doporučení pro konfiguraci jednotlivých pravidel. Další informace a příklady najdete v tématu Souhrnutí přehledů z nezpracovaných dat do pomocné tabulky a následně do analytické tabulky v Microsoft Sentinelu a zdroje protokolů k použití při příjmu pomocných protokolů.

Rychlé vyhledání škodlivé IP adresy v síťovém provozu

Scenario: You're a threat hunter, and one of your team's goals is to identify all instances of when a malicious IP address interacted in the network traffic logs from an active incident, in the last 90 days.

Challenge: Microsoft Sentinel currently ingests multiple terabytes of network logs a day. Potřebujete je rychle projít, abyste našli shody pro nebezpečnou IP adresu.

Solution: We recommend using summary rules to do the following:

Vytvořte souhrnnou datovou sadu pro každou IP adresu související s incidentem, včetně

SourceIP,DestinationIPMaliciousIP, ,RemoteIP, každý výpis důležitých atributů, napříkladIPType,FirstTimeSeenaLastTimeSeen.Souhrnná datová sada umožňuje rychle vyhledat konkrétní IP adresu a zúžit časový rozsah, ve kterém se IP adresa nachází. Můžete to udělat i v případě, že k prohledáným událostem došlo před více než 90 dny, což přesahuje dobu uchování jejich pracovního prostoru.

V tomto příkladu nakonfigurujte souhrn tak, aby se spouštěl každý den, čímž dotaz každý den přidá nové souhrnné záznamy, dokud nevyprší platnost.

Vytvořte analytické pravidlo , které pro souhrnnou datovou sadu běží méně než dvě minuty a rychle přejde do konkrétního časového rozsahu, když škodlivá IP adresa interaguje se sítí společnosti.

Nezapomeňte nakonfigurovat intervaly spuštění na minimálně pět minut, aby vyhovovaly různým velikostem souhrnných dat. Tím se zajistí, že nedojde ke ztrátě, i když dojde ke zpoždění příjmu událostí.

For example:

let csl_columnmatch=(column_name: string) { summarized_CommonSecurityLog | where isnotempty(column_name) | extend Date = format_datetime(TimeGenerated, "yyyy-MM-dd"), IPaddress = column_ifexists(column_name, ""), FieldName = column_name | extend IPType = iff(ipv4_is_private(IPaddress) == true, "Private", "Public") | where isnotempty(IPaddress) | project Date, TimeGenerated, IPaddress, FieldName, IPType, DeviceVendor | summarize count(), FirstTimeSeen = min(TimeGenerated), LastTimeSeen = min(TimeGenerated) by Date, IPaddress, FieldName, IPType, DeviceVendor }; union csl_columnmatch("SourceIP") , csl_columnmatch("DestinationIP") , csl_columnmatch("MaliciousIP") , csl_columnmatch("RemoteIP") // Further summarization can be done per IPaddress to remove duplicates per day on larger timeframe for the first run | summarize make_set(FieldName), make_set(DeviceVendor) by IPType, IPaddressSpuštěním následného hledání nebo korelace s jinými daty dokončete scénář útoku.

Generování upozornění na shody analýzy hrozeb vůči síťovým datům

Generování výstrah na shody v analýze hrozeb proti hlučným síťovým datům s velkým objemem a nízkou hodnotou zabezpečení.

Scenario: You need to build an analytics rule for firewall logs to match domain names in the system that have been visited against a threat intelligence domain name list.

Většina zdrojů dat jsou nezpracované protokoly, které jsou hlučné a mají velký objem, ale mají nižší hodnotu zabezpečení, včetně IP adres, provozu služby Azure Firewall, provozu Fortigate atd. Celkový objem je přibližně 1 TB za den.

Challenge: Creating separate rules requires multiple logic apps, requiring extra setup and maintenance overhead and costs.

Solution: We recommend using summary rules to do the following:

Vytvoření souhrnného pravidla:

Extend your query to extract key fields, such as the source address, destination address, and destination port from the CommonSecurityLog_CL table, which is the CommonSecurityLog with the Auxiliary plan.

Proveďte vnitřní vyhledávání vůči aktivním indikátorům analýzy hrozeb, abyste identifikovali všechny shody s naší zdrojovou adresou. To vám umožní propojit vaše data se známými hrozbami.

Důležité informace o projektu, včetně času vygenerovaného, typu aktivity a všech škodlivých zdrojových IP adres spolu s podrobnostmi o cíli. Set the frequency you want the query to run, and the destination table, such as MaliciousIPDetection . Výsledky v této tabulce jsou na analytické úrovni a účtují se odpovídajícím způsobem.

Vytvoření výstrahy:

Creating an analytics rule in Microsoft Sentinel that alerts based on results from the MaliciousIPDetection table. Tento krok je zásadní pro proaktivní detekci hrozeb a reakci na incidenty.

Ukázkové souhrnné pravidlo:

CommonSecurityLog_CL

| extend sourceAddress = tostring(parse_json(Message).sourceAddress), destinationAddress = tostring(parse_json(Message).destinationAddress), destinationPort = tostring(parse_json(Message).destinationPort)

| lookup kind=inner (ThreatIntelligenceIndicator | where Active == true ) on $left.sourceAddress == $right.NetworkIP

| project TimeGenerated, Activity, Message, DeviceVendor, DeviceProduct, sourceMaliciousIP =sourceAddress, destinationAddress, destinationPort