Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

platí pro:SQL Server

Skupiny dostupnosti Always On (AG) vyžadují základní cluster Windows Serveru pro převzetí služeb při selhání (WSFC). Nasazení WSFC prostřednictvím Windows Serveru 2012 R2 vyžadovalo, aby byly servery, které se účastní WSFC, označované také jako uzly, připojené ke stejné doméně. Další informace o službě Active Directory Domain Services (AD DS) najdete v tématu Co jsou domény a doménové struktury?

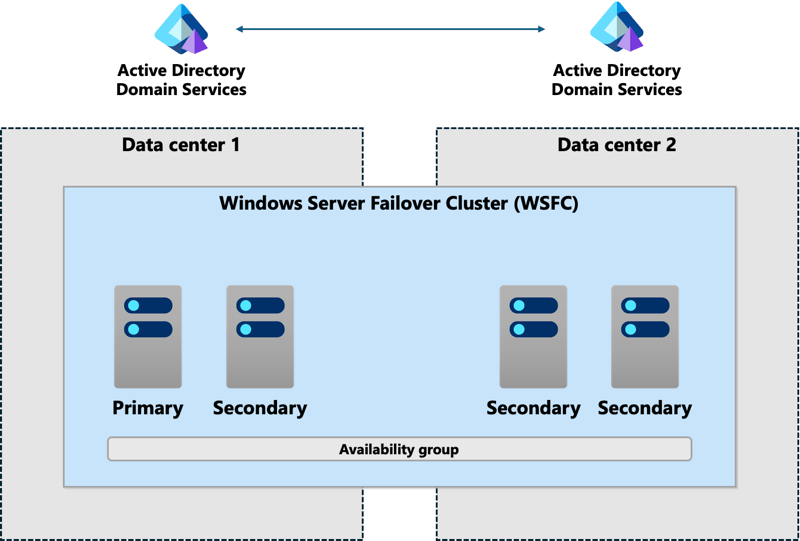

Závislost na službě AD DS a WSFC je složitější než dříve nasazená s konfigurací zrcadlení databáze (DBM), protože DBM je možné nasadit napříč několika datovými centry pomocí certifikátů bez jakýchkoli takových závislostí. Tradiční skupina dostupnosti, která obsahuje více než jedno datové centrum, vyžaduje, aby všechny servery byly připojené ke stejné doméně služby Active Directory. Jiné domény, dokonce i důvěryhodné domény, nefungují. Všechny servery musí být uzly stejného WSFC. Následující obrázek znázorňuje tuto konfiguraci. SQL Server 2016 (13.x) a novější verze mají také distribuované skupiny AG, které tohoto cíle dosahuje jiným způsobem.

Windows Server 2012 R2 zavedl cluster nezávislý na službě Active Directory, což je specializovaná forma clusteru pro převzetí služeb při selhání Windows Serveru, který lze použít se skupinami dostupnosti. Tento typ WSFC stále vyžaduje, aby uzly byly připojené k doméně stejné domény Active Directory, ale v tomto případě WSFC používá DNS, ale nepoužívá doménu. Vzhledem k tomu, že je doména stále zapojena, cluster odpojený od služby Active Directory stále neposkytuje používání bez domény.

Windows Server 2016 zavedl nový typ clusteru s podporou převzetí služeb při selhání Windows Serveru, založený na clusteru nezávislém na Active Directory: cluster pracovní skupiny. Cluster pracovní skupiny umožňuje SQL Serveru nasadit skupinu dostupnosti nad WSFC, která nevyžaduje službu AD DS. SQL Server vyžaduje použití certifikátů pro zabezpečení koncových bodů, stejně jako scénář zrcadlení databáze vyžaduje certifikáty. Tento typ skupiny dostupnosti se nazývá skupina dostupnosti nezávislá na doméně. Nasazení skupiny dostupnosti s podkladovým clusterem pracovní skupiny podporuje následující kombinace pro uzly, které tvoří WSFC:

- K doméně nejsou připojené žádné uzly.

- Všechny uzly jsou připojené k různým doménám.

- Uzly jsou smíšené s kombinací uzlů připojených k doméně a uzlů, které nejsou připojené k doméně.

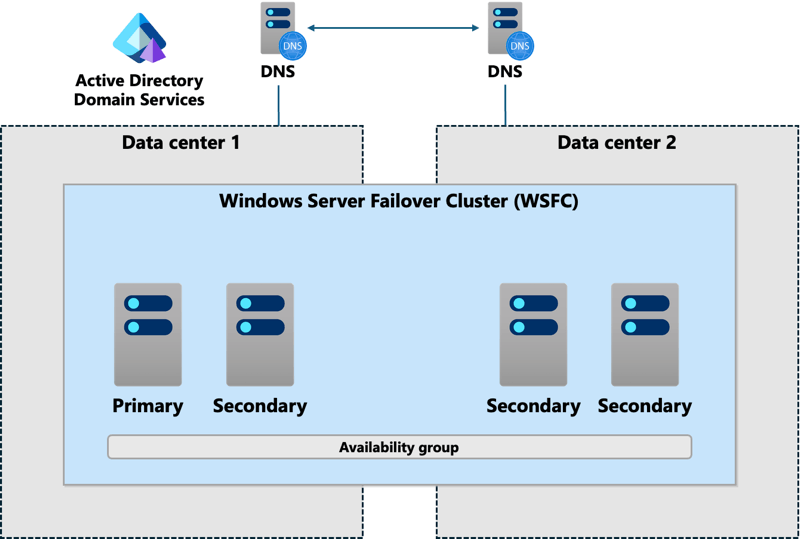

Následující obrázek ukazuje příklad skupiny dostupnosti nezávislé na doméně, kde jsou uzly v datacentru 1 připojené k doméně, ale ty v Data Center 2 používají pouze DNS. V tomto případě nastavte příponu DNS na všech serverech, které budou uzly WSFC. Každá aplikace a server, které přistupují ke skupině dostupnosti, musí vidět stejné informace DNS.

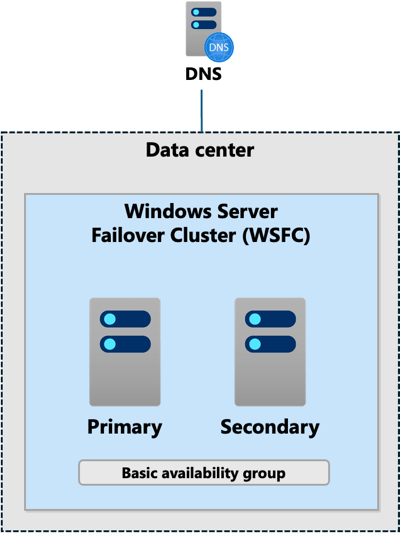

Skupina dostupnosti nezávislá na doméně není jenom pro scénáře zotavení po havárii nebo více lokalit. Můžete ho nasadit v jednom datovém centru a dokonce ho použít se základní skupinou dostupnosti. Tato konfigurace poskytuje podobnou architekturu jako dosažitelná pomocí zrcadlení databáze s certifikáty, jak je znázorněno.

Nasazení skupiny dostupnosti nezávislé na doméně má několik známých upozornění:

Jedinými dostupnými typy svědků pro použití s kvórem jsou disk a cloud, což je nové ve Windows Serveru 2016. Disk je problematický, protože skupina dostupnosti pravděpodobně nepoužívá sdílený disk.

Základní variantu clusteru pracovní skupiny WSFC je možné vytvořit pouze prostřednictvím PowerShell, ale pak ji můžete spravovat pomocí Správce přehazovaného clusteru.

Pokud se vyžaduje protokol Kerberos, musíte nasadit standardní WSFC, který je připojený k doméně služby Active Directory, a skupina dostupnosti nezávislá na doméně pravděpodobně není volbou.

I když je možné naslouchací proces nakonfigurovat, musí být zaregistrovaný v DNS, aby ho bylo možné použít. Jak jsme uvedli dříve, pro naslouchátko neexistuje žádná podpora pro protokol Kerberos.

Aplikace připojující se k SQL Serveru by měly primárně používat ověřování SQL Serveru, protože domény nemusí existovat nebo nemusí být nakonfigurované tak, aby spolupracovaly.

Certifikáty se používají v konfiguraci skupiny dostupnosti.

Nastavení a ověření přípony DNS na všech serverech replik

Pro cluster skupiny dostupnosti nezávislý na doméně je nutná společná přípona DNS. Pokud chcete nastavit a ověřit příponu DNS na každém Windows Serveru, který bude hostitelem repliky pro skupinu dostupnosti, postupujte podle těchto pokynů:

- Pomocí klávesové zkratky Windows + X vyberte Systém.

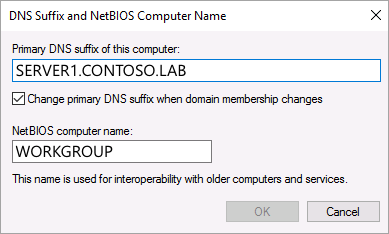

- Pokud je název počítače a úplný název počítače stejný, přípona DNS není nastavená. Pokud je

SERVER1například název počítače , hodnota pro celý název počítače by neměla být jenSERVER1. Mělo by to být něco jakoSERVER1.CONTOSO.LAB.CONTOSO.LABje přípona DNS. Hodnota pro pracovní skupinu by měla být .WORKGROUPPokud potřebujete nastavit příponu DNS, vyberte Změnit nastavení. - V dialogovém okně Vlastnosti systému vyberte Změnit na kartě Název počítače.

- V dialogovém okně Název počítače nebo Změny domény vyberte Další.

- V dialogovém okně pro příponu DNS a název počítače NetBIOS zadejte společnou příponu DNS jako primární příponu DNS.

- Chcete-li zavřít dialog Přípona DNS a název počítače NetBIOS, vyberte OK.

- Výběrem možnosti OK zavřete dialogové okno Změny názvu počítače nebo domény.

- Zobrazí se výzva k restartování serveru, aby se změny projevily. Výběrem možnosti OK zavřete dialogové okno Změny názvu počítače nebo domény.

- Výběrem možnosti Zavřít zavřete dialogové okno Vlastnosti systému.

- Zobrazí se výzva k restartování. Pokud nechcete restartovat hned, vyberte Restartovat později, jinak vyberte Restartovat hned.

- Po restartování serveru ověřte, že je běžná přípona DNS nakonfigurovaná tak, že znovu zkontrolujete systém.

Poznámka:

Pokud používáte více podsítí a máte statické nastavení DNS, budete muset zavést proces pro aktualizaci záznamu DNS přidruženého k naslouchajícímu serveru ještě před provedením převzetí služeb při selhání, jinak nebude možné, aby byl název sítě dostupný online.

Vytvoření skupiny dostupnosti nezávislé na doméně

Vytvoření skupiny dostupnosti nezávislé na doméně se v současné době nedá dosáhnout pomocí aplikace SQL Server Management Studio. Při vytváření skupiny dostupnosti nezávislé na doméně je v podstatě stejná jako vytvoření normální skupiny dostupnosti, určité aspekty (například vytvoření certifikátů) jsou možné pouze u jazyka Transact-SQL. Následující příklad předpokládá konfiguraci skupiny dostupnosti se dvěma replikami: jedna primární a jedna sekundární.

Pomocí pokynů z clusterů pracovní skupiny a více domén ve Windows Serveru 2016 nasaďte cluster pracovní skupiny složený ze všech serverů, které se budou účastnit skupiny dostupnosti. Před konfigurací clusteru pracovní skupiny se ujistěte, že je už nakonfigurovaná společná přípona DNS.

Povolte nebo zakažte funkci skupiny dostupnosti AlwaysOn pro každou instanci, která se bude účastnit skupiny dostupnosti. To vyžaduje restartování každé instance SQL Serveru.

Každá instance, která je hostitelem primární repliky, vyžaduje hlavní klíč databáze (DMK). Pokud sada DMK ještě neexistuje, spusťte následující příkaz:

CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'Strong Password'; GOV instanci, která bude primární replikou, vytvořte certifikát, který se použije pro příchozí připojení na sekundárních replikách a pro zabezpečení koncového bodu na primární replice.

CREATE CERTIFICATE InstanceA_Cert WITH SUBJECT = 'InstanceA Certificate'; GOZálohujte certifikát. V případě potřeby ho můžete zabezpečit také pomocí privátního klíče. Tento příklad nepoužívá privátní klíč.

BACKUP CERTIFICATE InstanceA_Cert TO FILE = 'Backup_path\InstanceA_Cert.cer'; GOOpakujte kroky 4 a 5 a vytvořte a zálohujte certifikáty pro každou sekundární repliku s použitím vhodných názvů pro certifikáty, například

InstanceB_Cert.Na primární replice musíte vytvořit přihlášení pro každou sekundární repliku skupiny dostupnosti. Toto přihlášení má udělená oprávnění pro připojení ke koncovému bodu používanému skupinou dostupnosti nezávislou na doméně. Například pro repliku s názvem

InstanceB:CREATE LOGIN InstanceB_Login WITH PASSWORD = 'Strong Password'; GONa každé sekundární replice vytvořte přihlašovací jméno pro primární repliku. Toto přihlášení má udělená oprávnění pro připojení ke koncovému bodu. Například na replice s názvem

InstanceB:CREATE LOGIN InstanceA_Login WITH PASSWORD = 'Strong Password'; GOVe všech instancích vytvořte uživatele pro každé vytvořené přihlášení. Tento uživatel se používá při obnovování certifikátů. Pokud chcete například vytvořit uživatele pro primární repliku:

CREATE USER InstanceA_User FOR LOGIN InstanceA_Login; GOPro všechny repliky, které můžou být primární, vytvořte přihlašovací jméno a uživatele na všech relevantních sekundárních replikách.

V každé instanci obnovte certifikáty pro ostatní instance, které měly vytvořené přihlášení a uživatele. Na primární replice obnovte všechny certifikáty sekundární repliky. Na každé sekundární replice obnovte certifikát primární repliky a také na jakékoli jiné replice, která by mohla být primární. Například:

CREATE CERTIFICATE [InstanceB_Cert] AUTHORIZATION InstanceB_User FROM FILE = 'Restore_path\InstanceB_Cert.cer';Vytvořte koncový bod, který bude skupina dostupnosti používat pro každou instanci, která bude replikou. Pro skupiny dostupnosti musí koncový bod mít typ

DATABASE_MIRRORING. Koncový bod používá certifikát vytvořený v kroku 4 pro danou instanci k ověření. Syntaxe je znázorněna v následujícím příkladu pro vytvoření koncového bodu pomocí certifikátu. Použijte odpovídající metodu šifrování a další možnosti, které jsou pro vaše prostředí relevantní. Další informace o dostupných možnostech najdete v tématu VYTVOŘENÍ KONCOVÉHO BODU.CREATE ENDPOINT DIAG_EP STATE = STARTED AS TCP ( LISTENER_PORT = 5022, LISTENER_IP = ALL ) FOR DATABASE_MIRRORING ( AUTHENTICATION = CERTIFICATE InstanceX_Cert, ROLE = ALL );Přiřaďte práva ke každému přihlášení vytvořenému v této instanci v kroku 8, abyste se mohli připojit ke koncovému bodu.

GRANT CONNECT ON ENDPOINT::DIAG_EP TO [InstanceX_Login]; GOJakmile jsou základní certifikáty a zabezpečení koncových bodů nakonfigurované, vytvořte skupinu dostupnosti pomocí preferované metody. Měli byste ručně zálohovat, kopírovat a obnovovat zálohu použitou k inicializaci sekundárního serveru nebo použít automatické počáteční nastavení. Použití Průvodce k inicializaci sekundárních replik zahrnuje použití souborů SMB (Server Message Block), které při použití clusteru pracovní skupiny nepřipojeného k doméně nemusí fungovat.

Při vytváření posluchače se ujistěte, že jak jeho název, tak i jeho IP adresa jsou zaregistrované v DNS.