Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek popisuje, jak nakonfigurovat komunikaci pro SQL Server s podporou Azure Arc tak, aby se připojil k Azure bez přechodu přes internetové trasy.

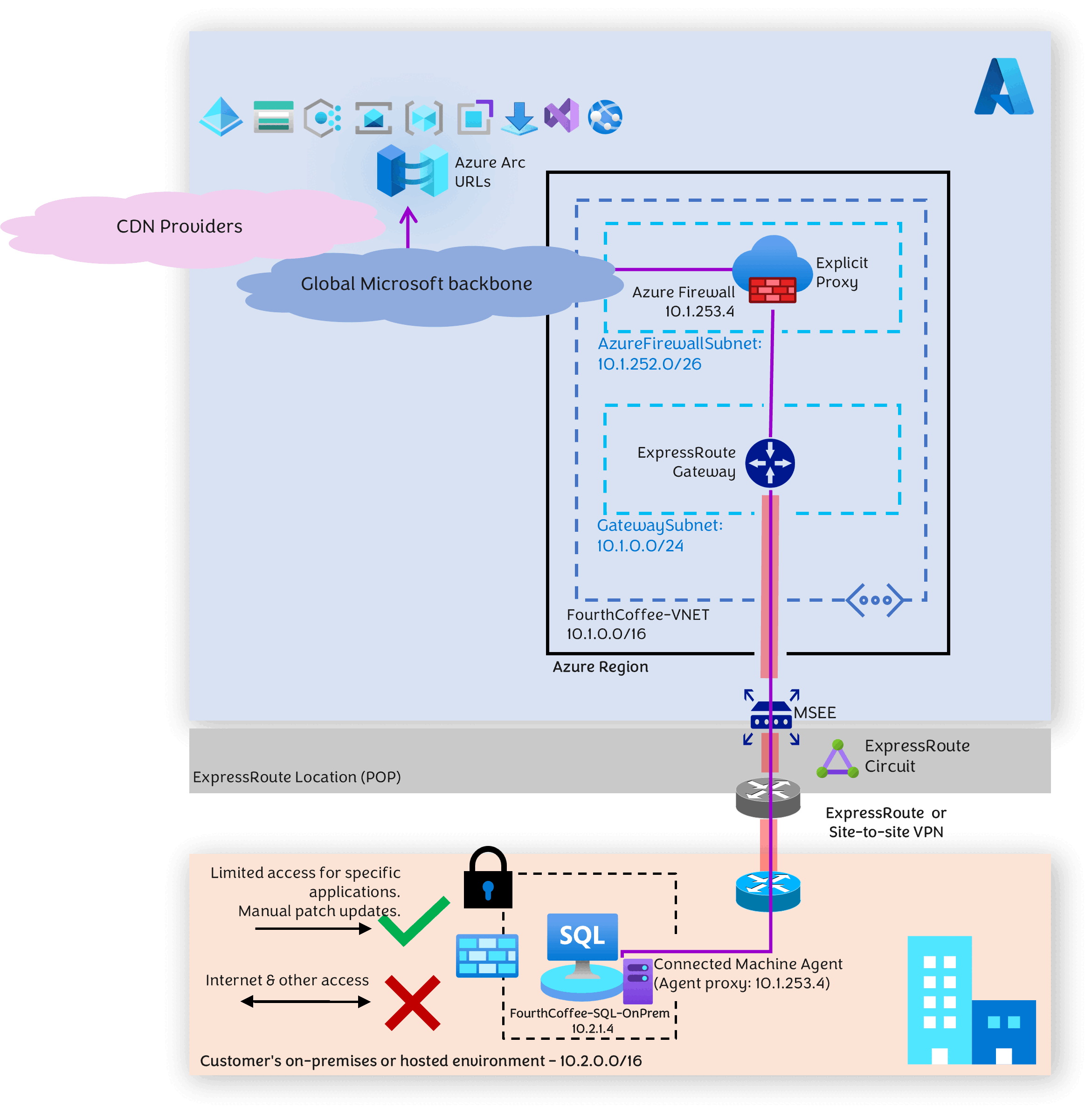

Tento návrh nasadí předávací proxy servery v Azure, aby SQL Server mohl komunikovat přes síť VPN typu site-to-site nebo ExpressRouteConnection s privátními IP adresami. Proxy servery komunikují s adresami URL Arc přes páteřní síť Azure.

Důležité

Tato implementace používá explicitní proxy server služby Azure Firewall , který je aktuálně k dispozici ve verzi Preview.

Tento model představuje následující diagram.

Pro forward proxy zvolte jednu z těchto:

Funkce explicitního proxy serveru služby Azure Firewall (náhled), což je služba zabezpečení sítě typu PaaS (Platforma jako služba).

Nebo

Virtuální síťové zařízení (NVA) od třetí strany.

Diagram znázorňuje explicitní proxy server služby Azure Firewall.

Případ použití

Tuto architekturu použijte pro SQL Server povolený službou Azure Arc v těchto případech:

Instance SQL Serveru je izolovaná a chráněná.

Agent Azure Connected Machine může komunikovat pouze s forwardovým proxy serverem přes privátní IP adresu hostovanou ve vaší virtuální síti v Azure. Adresy URL a veřejné IP adresy, se kterými předávací proxy server komunikuje, pro přístup k adresám URL souvisejícím s Arc, se nacházejí v páteřní síti Microsoftu, ne přes internet. Provoz proto neprochází přes veřejný internet.

Provoz mezi instancí SQL Serveru a přesměrovacím proxy serverem musí být zabezpečený. V předchozím diagramu je ExpressRoute znázorněno pro připojení mezi SQL Serverem a přesměrovaným proxy serverem, ale dá se toho dosáhnout také pomocí sítě VPN typu site-to-site.

Provoz prochází přes privátní peerování ExpressRoute místo veřejného peerování.

Konfigurace proxy serveru se provádí v rámci agenta počítače připojeného k arc a ne na úrovni operačního systému. Tato konfigurace nemusí mít vliv na vaše zásady související se zabezpečením.

Komunikace Arc se šifruje přes port 443 a využívá ExpressRoute nebo VPN typu site-to-site, čímž přidává další vrstvu zabezpečení.

Předpoklad – virtuální síť Azure se dvěma podsítěmi

Tato architektura vyžaduje virtuální síť v Azure se dvěma podsítěmi. Následující kroky připraví na site-to-site VPN místo ExpressRoute.

- Vytvořte virtuální síť a podsíť pro bránu Azure VPN.

- Vytvořte samostatnou podsíť pro Azure Firewall.

Pozdější krok nasadí službu Azure Firewall jako předávací proxy server.

Vytvoření sítě VPN mezi SQL Serverem a Azure

Vytvořte síť VPN typu site-to-site z umístění SQL Serveru do Azure.

Postupujte podle kroků v kurzu: Vytvoření a správa brány VPN pomocí webu Azure Portal k vytvoření služby VPN Gateway.

Předtím, než vytvoříte Site-to-Site VPN, vytvořte bránu místní sítě. Postupujte podle kroků v kurzu: Vytvoření připojení VPN typu site-to-site na webu Azure Portal.

Vytvoření brány firewall a konfigurace proxy serveru

- Vytvořte Azure Firewall spolu s Firewall Managerem.

- Nakonfigurujte nastavení explicitního proxy serveru služby Azure Firewall (Preview), aby fungovalo jako předávaný proxy server.

- Vytvořte pravidlo, které povolí IP adresu SQL Serveru (

10.2.1.4).

Agent Azure Connected Machine používá toto pravidlo pro odchozí přístup přes bránu firewall.

Připojení SQL Serveru pomocí Azure Arc

Na webu Azure Portal vygenerujte skript onboardingu. Jak je vysvětleno tady, připojte SQL Server k Azure Arc.

Spuštěním skriptu nainstalujte agenta Azure Connected Machine se správnými konfiguracemi. Nastavení proxy serveru můžete nakonfigurovat při generování skriptu.

V tomto článku aktualizujeme nastavení proxy privátní cesty po instalaci rozšíření agenta Arc Connected Machine.

Konfigurace agenta Azure Connected Machine

Ke konfiguraci agenta Azure Connected Machine použijte azcmagent CLI:

Nastavení adresy URL proxy serveru

azcmagent config set proxy.url "http://<ip address>:8443"Ověřte adresu URL proxy serveru

azcmagent config get proxy.urlKonzola vrátí aktuální adresu URL proxy serveru.

Ověřte, že je agent připojený.

azcmagent show | find | "Agent Status"Konzola zobrazí stav agenta. Pokud je agent nakonfigurovaný, konzola vrátí:

Agent Status: Connected

Přesměrování adres URL

Možná budete muset nakonfigurovat agenta tak, aby obešel určité adresy URL z průchodu proxy serverem a místo toho povolte přímý přístup. Obejití URL proxy serveru, pokud potřebujete podporu privátních koncových bodů. Další informace najdete v tématu Vyloučení proxy serveru pro privátní koncové body.

Konfigurace brány firewall pro Log Analytics

Firewall můžete také nakonfigurovat tak, aby odesílala své protokoly do Azure Log Analytics. Podrobnosti najdete v tématu Monitorování služby Azure Firewall.

Vyčistěte zdroje

Pokud nebudete tuto aplikaci dál používat, odstraňte tyto prostředky.

K odstranění prostředků z portálu Azure:

- Do vyhledávacího pole zadejte název vaší skupiny prostředků, vyberte ji z výsledků hledání.

- Vyberte odstranit skupinu zdrojů.

- Potvrďte název skupiny prostředků v části Zadejte název skupiny prostředků a vyberte Odstranit.