Požadavky brány firewall pro Azure Stack HCI

Platí pro: Azure Stack HCI, verze 23H2 a 22H2

Tento článek obsahuje pokyny ke konfiguraci bran firewall pro operační systém Azure Stack HCI. Zahrnuje požadavky brány firewall pro odchozí koncové body a interní pravidla a porty. Článek obsahuje také informace o používání značek služeb Azure s bránou firewall v programu Microsoft Defender.

Tento článek také popisuje, jak volitelně použít vysoce uzamčenou konfiguraci brány firewall k blokování veškerého provozu do všech cílů kromě těch, které jsou součástí seznamu povolených.

Pokud vaše síť používá proxy server pro přístup k internetu, přečtěte si téma Konfigurace nastavení proxy serveru pro Azure Stack HCI.

Důležité

Azure ExpressRoute a Azure Private Link nejsou podporované pro Azure Stack HCI verze 23H2 ani žádné její komponenty, protože není možné získat přístup k veřejným koncovým bodům vyžadovaným pro Azure Stack HCI verze 23H2.

Požadavky brány firewall pro odchozí koncové body

Otevření portu 443 pro odchozí síťový provoz v bráně firewall vaší organizace splňuje požadavky na připojení operačního systému Azure Stack HCI pro připojení k Azure a službě Microsoft Update. Pokud je odchozí brána firewall omezená, doporučujeme zahrnout adresy URL a porty popsané v části Doporučené adresy URL brány firewall v tomto článku.

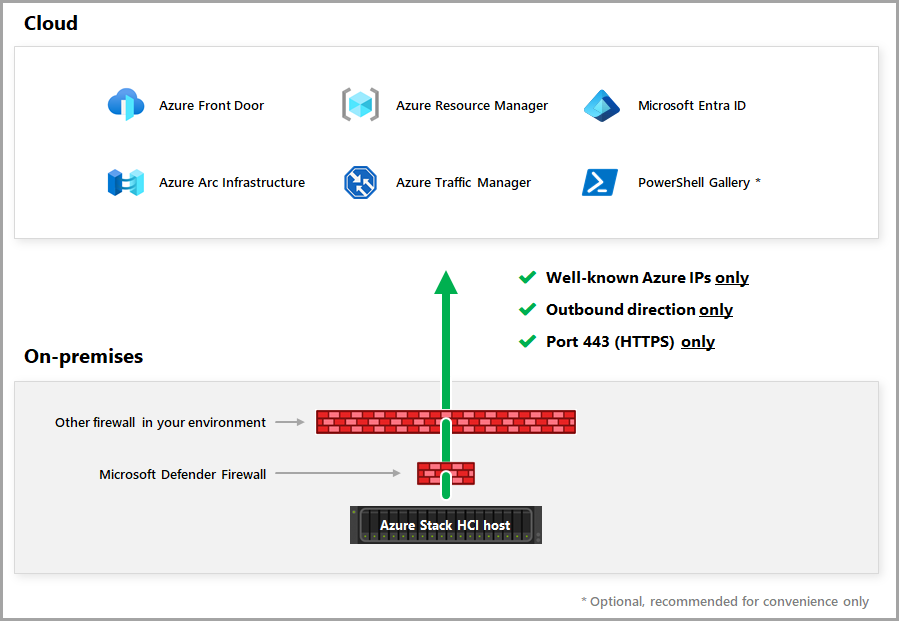

Azure Stack HCI se musí pravidelně připojovat k Azure. Přístup je omezen pouze na:

- Známé IP adresy Azure

- Směr odchozích přenosů

- Port 443 (HTTPS)

Důležité

Azure Stack HCI nepodporuje kontrolu HTTPS. Ujistěte se, že je kontrola HTTPS v síťové cestě pro Azure Stack HCI zakázaná, aby se zabránilo chybám připojení.

Jak je znázorněno v následujícím diagramu, Azure Stack HCI má přístup k Azure pomocí více než jedné brány firewall, která může potenciálně využívat.

Požadované adresy URL brány firewall

Počínaje službou Azure Stack HCI verze 23H2 všechny clustery automaticky umožňují připojení agenta Arc for Servers k řídicí rovině Azure. Spolu se seznamem koncových bodů specifických pro HCI v následující tabulce musí být do seznamu povolených koncových bodů brány firewall zahrnutý most prostředků Azure na koncových bodech Azure Stack HCI , koncových bodů AKS ve službě Azure Stack HCI a koncových bodů serverů s podporou Služby Azure Arc.

Pro konsolidovaný seznam koncových bodů při nasazování v oblasti USA – východ použijte tento seznam:

Pro konsolidovaný seznam koncových bodů při nasazování v západní Evropě použijte tento seznam:

Pro konsolidovaný seznam koncových bodů při nasazování v oblasti Austrálie – východ použijte tento seznam:

Následující tabulka obsahuje seznam požadovaných adres URL brány firewall. Nezapomeňte tyto adresy URL zahrnout do seznamu povolených adres.

Poznámka:

Pravidla brány firewall Azure Stack HCI v této tabulce jsou minimální koncové body vyžadované pro připojení systémové služby HciSvc a neobsahují zástupné čáry. Následující tabulka ale v současné době obsahuje zástupné adresou URL, které se můžou v budoucnu aktualizovat na přesné koncové body.

| Služba | Adresa URL | Port | Notes |

|---|---|---|---|

| Stažení aktualizací Azure Stack HCI | fe3.delivery.mp.microsoft.com | 443 | Pro aktualizaci Azure Stack HCI verze 23H2. |

| Stažení aktualizací Azure Stack HCI | tlu.dl.delivery.mp.microsoft.com | 80 | Pro aktualizaci Azure Stack HCI verze 23H2. |

| Zjišťování aktualizací Azure Stack HCI | aka.ms | 443 | Pro překlad adres ke zjištění aktualizací rozšíření Azure Stack HCI verze 23H2 a Solution Builderu. |

| Zjišťování aktualizací Azure Stack HCI | redirectiontool.trafficmanager.net | 443 | Podkladová služba, která implementuje sledování dat o využití pro odkazy aka.ms přesměrování. |

| Azure Stack HCI | login.microsoftonline.com | 443 | Pro autoritu služby Active Directory a používá se k ověřování, načtení tokenu a ověření. |

| Azure Stack HCI | graph.windows.net | 443 | Pro Graph a používá se k ověřování, načítání a ověřování tokenů. |

| Azure Stack HCI | management.azure.com | 443 | Pro Resource Manager a při počátečním spuštění clusteru do Azure pro účely registrace a zrušení registrace clusteru. |

| Azure Stack HCI | dp.stackhci.azure.com | 443 | Pro rovinu dat, která zasílají diagnostická data a používají se v kanálu webu Azure Portal a odesílají fakturační data. |

| Azure Stack HCI | *.platform.edge.azure.com | 443 | Pro rovinu dat použitou v licencování a nabízení upozorňování a fakturačních dat. Vyžaduje se pouze pro Azure Stack HCI verze 23H2. |

| Azure Stack HCI | azurestackhci.azurefd.net | 443 | Předchozí adresa URL roviny dat Tato adresa URL se nedávno změnila. Pokud jste cluster zaregistrovali pomocí této staré adresy URL, musíte ho také povolit. |

| Azure Stack HCI | hciarcvmscontainerregistry.azurecr.io | 443 | Registr kontejnerů virtuálních počítačů Arc ve službě Azure Stack HCI Vyžaduje se pouze pro Azure Stack HCI verze 23H2. |

| Azure Key Vault | *.vault.azure.net/* | 443 | Přístup k trezoru klíčů pro přístup k tajným kódům nasazení Azure Stack HCI Nahraďte první * názvem trezoru klíčů, který chcete použít, a druhý * názvem tajných kódů. Vyžaduje se pouze pro Azure Stack HCI verze 23H2. |

| Arc pro servery | aka.ms | 443 | Pro vyřešení skriptu stahování během instalace. |

| Arc pro servery | download.microsoft.com | 443 | Pro stažení instalačního balíčku systému Windows. |

| Arc pro servery | login.windows.net | 443 | Pro Microsoft Entra ID |

| Arc pro servery | login.microsoftonline.com | 443 | Pro Microsoft Entra ID |

| Arc pro servery | pas.windows.net | 443 | Pro Microsoft Entra ID |

| Arc pro servery | management.azure.com | 443 | Vytvoření nebo odstranění prostředku Arc Serveru pro Azure Resource Manager |

| Arc pro servery | guestnotificationservice.azure.com | 443 | Pro službu oznámení pro scénáře rozšíření a připojení |

| Arc pro servery | *.his.arc.azure.com | 443 | Pro metadata a hybridní služby identit |

| Arc pro servery | *.guestconfiguration.azure.com | 443 | Správa rozšíření a služby konfigurace hosta |

| Arc pro servery | *.guestnotificationservice.azure.com | 443 | Pro službu oznámení pro scénáře rozšíření a připojení |

| Arc pro servery | azgn*.servicebus.windows.net | 443 | Pro službu oznámení pro scénáře rozšíření a připojení |

| Arc pro servery | *.servicebus.windows.net | 443 | Scénáře Windows Admin Center a SSH |

| Arc pro servery | *.waconazure.com | 443 | Připojení k Centru pro správu Windows |

| Arc pro servery | *.blob.core.windows.net | 443 | Zdroj ke stažení pro rozšíření serverů s podporou Služby Azure Arc |

Úplný seznam všech adres URL brány firewall najdete v tabulce adres URL brány firewall.

Doporučené adresy URL brány firewall

Následující tabulka obsahuje seznam doporučených adres URL brány firewall. Pokud je odchozí brána firewall omezená, doporučujeme do seznamu povolených přidat adresy URL a porty popsané v této části.

Poznámka:

Pravidla brány firewall Azure Stack HCI jsou minimální koncové body vyžadované pro připojení ke systémové službě HciSvc a neobsahují zástupné čáry. Následující tabulka ale v současné době obsahuje zástupné adresou URL, které se můžou v budoucnu aktualizovat na přesné koncové body.

| Služba | Adresa URL | Port | Notes |

|---|---|---|---|

| Výhody Azure v Azure Stack HCI | crl3.digicert.com | 80 | Umožňuje službě ověření identity platformy ve službě Azure Stack HCI provést kontrolu seznamu odvolaných certifikátů a zajistit tak, že virtuální počítače skutečně běží v prostředích Azure. |

| Výhody Azure v Azure Stack HCI | crl4.digicert.com | 80 | Umožňuje službě ověření identity platformy ve službě Azure Stack HCI provést kontrolu seznamu odvolaných certifikátů a zajistit tak, že virtuální počítače skutečně běží v prostředích Azure. |

| Azure Stack HCI | *.powershellgallery.com | 443 | K získání modulu Az.StackHCI PowerShellu, který se vyžaduje pro registraci clusteru. Případně můžete modul PowerShellu Az.StackHCI stáhnout a nainstalovat ručně z Galerie prostředí PowerShell. |

| Cluster cloud s kopií clusteru | *.blob.core.windows.net | 443 | Pokud se rozhodnete použít cloudovou určující kopii clusteru jako určující cluster, pokud se rozhodnete pro přístup brány firewall ke kontejneru objektů blob Azure, což je volitelné. |

| Microsoft Update | windowsupdate.microsoft.com | 80 | U služby Microsoft Update, která umožňuje operačnímu systému přijímat aktualizace. |

| Microsoft Update | download.windowsupdate.com | 80 | U služby Microsoft Update, která umožňuje operačnímu systému přijímat aktualizace. |

| Microsoft Update | *.download.windowsupdate.com | 80 | U služby Microsoft Update, která umožňuje operačnímu systému přijímat aktualizace. |

| Microsoft Update | download.microsoft.com | 443 | U služby Microsoft Update, která umožňuje operačnímu systému přijímat aktualizace. |

| Microsoft Update | wustat.windows.com | 80 | U služby Microsoft Update, která umožňuje operačnímu systému přijímat aktualizace. |

| Microsoft Update | ntservicepack.microsoft.com | 80 | U služby Microsoft Update, která umožňuje operačnímu systému přijímat aktualizace. |

| Microsoft Update | go.microsoft.com | 80 | U služby Microsoft Update, která umožňuje operačnímu systému přijímat aktualizace. |

| Microsoft Update | dl.delivery.mp.microsoft.com | 80, 443 | U služby Microsoft Update, která umožňuje operačnímu systému přijímat aktualizace. |

| Microsoft Update | *.delivery.mp.microsoft.com | 80, 443 | U služby Microsoft Update, která umožňuje operačnímu systému přijímat aktualizace. |

| Microsoft Update | *.windowsupdate.microsoft.com | 80, 443 | U služby Microsoft Update, která umožňuje operačnímu systému přijímat aktualizace. |

| Microsoft Update | *.windowsupdate.com | 80 | U služby Microsoft Update, která umožňuje operačnímu systému přijímat aktualizace. |

| Microsoft Update | *.update.microsoft.com | 80, 443 | U služby Microsoft Update, která umožňuje operačnímu systému přijímat aktualizace. |

Požadavky brány firewall pro další služby Azure

V závislosti na dalších službách Azure, které povolíte pro Azure Stack HCI, možná budete muset provést další změny konfigurace brány firewall. Informace o požadavcích brány firewall pro každou službu Azure najdete na následujících odkazech:

- Azure Monitor Agent

- Azure Portal

- Azure Site Recovery

- Azure Virtual Desktop

- Microsoft Defender

- Microsoft Monitoring Agent (MMA) a Agent Log Analytics

- Qualys

- Vzdálená podpora

- Centrum pro správu Windows

- Centrum pro správu Windows na webu Azure Portal

Požadavky brány firewall pro interní pravidla a porty

Ujistěte se, že jsou mezi všemi uzly serveru otevřené správné síťové porty, a to jak v lokalitě, tak mezi lokalitami pro roztažené clustery (funkce roztaženého clusteru jsou dostupné jenom v Azure Stack HCI verze 22H2.) Budete potřebovat příslušná pravidla brány firewall, která povolí obousměrný provoz PROTOKOLU ICMP, SMB (port 445 a port 5445 pro SMB Direct, pokud používáte RDMA iWARP) a obousměrný provoz WS-MAN (port 5985) mezi všemi servery v clusteru.

Pokud k vytvoření clusteru použijete průvodce vytvořením clusteru ve Windows Admin Center, průvodce automaticky otevře příslušné porty brány firewall na každém serveru v clusteru pro clustering s podporou převzetí služeb při selhání, Hyper-V a repliku úložiště. Pokud na každém serveru používáte jinou bránu firewall, otevřete porty, jak je popsáno v následujících částech:

Správa operačního systému Azure Stack HCI

Ujistěte se, že jsou v místní bráně firewall nakonfigurovaná následující pravidla brány firewall pro správu operačního systému Azure Stack HCI, včetně licencování a fakturace.

| Pravidlo | Akce | Zdroj | Cíl | Služba | Porty |

|---|---|---|---|---|---|

| Povolení příchozího a odchozího provozu do a ze služby Azure Stack HCI na serverech clusteru | Povolit | Servery clusteru | Servery clusteru | TCP | 30301 |

Windows Admin Center

Ujistěte se, že jsou v místní bráně firewall pro Windows Admin Center nakonfigurovaná následující pravidla brány firewall.

| Pravidlo | Akce | Zdroj | Cíl | Služba | Porty |

|---|---|---|---|---|---|

| Poskytnutí přístupu k Azure a službě Microsoft Update | Povolit | Windows Admin Center | Azure Stack HCI | TCP | 445 |

| Použití vzdálené správy systému Windows (WinRM) 2.0 pro připojení HTTP ke spouštění příkazů na vzdálených serverech Windows |

Povolit | Windows Admin Center | Azure Stack HCI | TCP | 5985 |

| Použití WinRM 2.0 pro spuštění připojení HTTPS příkazy na vzdálených serverech Windows |

Povolit | Windows Admin Center | Azure Stack HCI | TCP | 5986 |

Poznámka:

Pokud při instalaci Windows Admin Center vyberete nastavení Použít WinRM jenom přes HTTPS, bude potřeba port 5986.

Clustering s podporou převzetí služeb při selhání

Ujistěte se, že jsou v místní bráně firewall nakonfigurovaná následující pravidla brány firewall pro clustering s podporou převzetí služeb při selhání.

| Pravidlo | Akce | Zdroj | Cíl | Služba | Porty |

|---|---|---|---|---|---|

| Povolit ověřování clusteru s podporou převzetí služeb při selhání | Povolit | Systém pro správu | Servery clusteru | TCP | 445 |

| Povolit dynamické přidělování portů RPC | Povolit | Systém pro správu | Servery clusteru | TCP | Minimálně 100 portů vyšší než port 5000 |

| Povolit vzdálené volání procedur (RPC) | Povolit | Systém pro správu | Servery clusteru | TCP | 135 |

| Povolit správce clusteru | Povolit | Systém pro správu | Servery clusteru | UDP | 137 |

| Povolit službu clusteru | Povolit | Systém pro správu | Servery clusteru | UDP | 3343 |

| Povolit službu clusteru (vyžaduje se během operace připojení k serveru.) |

Povolit | Systém pro správu | Servery clusteru | TCP | 3343 |

| Povolit ICMPv4 a ICMPv6 pro ověřování clusteru s podporou převzetí služeb při selhání |

Povolit | Systém pro správu | Servery clusteru | Není k dispozici | Není k dispozici |

Poznámka:

Systém pro správu zahrnuje jakýkoli počítač, ze kterého chcete cluster spravovat, pomocí nástrojů, jako jsou Windows Admin Center, Windows PowerShell nebo System Center Virtual Machine Manager.

Hyper-V

Ujistěte se, že jsou v místní bráně firewall pro Hyper-V nakonfigurovaná následující pravidla brány firewall.

| Pravidlo | Akce | Zdroj | Cíl | Služba | Porty |

|---|---|---|---|---|---|

| Povolit komunikaci clusteru | Povolit | Systém pro správu | Server Hyper-V | TCP | 445 |

| Povolit mapování koncových bodů RPC a rozhraní WMI | Povolit | Systém pro správu | Server Hyper-V | TCP | 135 |

| Povolit připojení HTTP | Povolit | Systém pro správu | Server Hyper-V | TCP | 80 |

| Povolit připojení HTTPS | Povolit | Systém pro správu | Server Hyper-V | TCP | 443 |

| Povolit migraci za provozu | Povolit | Systém pro správu | Server Hyper-V | TCP | 6600 |

| Povolit službu správy virtuálních počítačů | Povolit | Systém pro správu | Server Hyper-V | TCP | 2179 |

| Povolit dynamické přidělování portů RPC | Povolit | Systém pro správu | Server Hyper-V | TCP | Minimálně 100 portů vyšší než port 5000 |

Poznámka:

Otevřete rozsah portů nad portem 5000 a povolte dynamické přidělování portů RPC. Porty nižší než 5000 už můžou být používané jinými aplikacemi a můžou způsobit konflikty s aplikacemi DCOM. Předchozí prostředí ukazuje, že by se mělo otevřít minimálně 100 portů, protože několik systémových služeb spoléhá na tyto porty RPC ke vzájemné komunikaci. Další informace naleznete v tématu Konfigurace dynamického přidělování portů RPC pro práci s branami firewall.

Replika úložiště (roztažený cluster)

Ujistěte se, že jsou v místní bráně firewall nakonfigurovaná následující pravidla brány firewall pro repliku úložiště (roztažený cluster).

| Pravidlo | Akce | Zdroj | Cíl | Služba | Porty |

|---|---|---|---|---|---|

| Povolit blokování zpráv serveru Protokol SMB (SMB) |

Povolit | Roztažené servery clusteru | Roztažené servery clusteru | TCP | 445 |

| Povolit správu webových služeb (WS-MAN) |

Povolit | Roztažené servery clusteru | Roztažené servery clusteru | TCP | 5985 |

| Povolit ICMPv4 a ICMPv6 (pokud používáte Test-SRTopologyRutina PowerShellu) |

Povolit | Roztažené servery clusteru | Roztažené servery clusteru | Není k dispozici | Není k dispozici |

Aktualizace brány firewall v programu Microsoft Defender

Tato část ukazuje, jak nakonfigurovat bránu firewall v programu Microsoft Defender tak, aby umožňovala připojení IP adres přidružených ke značce služby pro připojení k operačnímu systému. Značka služby představuje skupinu IP adres z dané služby Azure. Společnost Microsoft spravuje IP adresy zahrnuté do značky služby a automaticky aktualizuje značku služby jako IP adresy, aby se zachovaly aktualizace na minimum. Další informace najdete v tématu Značky služeb virtuální sítě.

Stáhněte soubor JSON z následujícího prostředku do cílového počítače s operačním systémem: Rozsahy IP adres Azure a značky služeb – veřejný cloud.

K otevření souboru JSON použijte následující příkaz PowerShellu:

$json = Get-Content -Path .\ServiceTags_Public_20201012.json | ConvertFrom-JsonZískejte seznam rozsahů IP adres pro danou značku služby, například

AzureResourceManagerznačku služby:$IpList = ($json.values | where Name -Eq "AzureResourceManager").properties.addressPrefixesImportujte seznam IP adres do externí podnikové brány firewall, pokud s ní používáte seznam povolených adres.

Vytvořte pravidlo brány firewall pro každý server v clusteru, které povolí odchozí provoz 443 (HTTPS) do seznamu rozsahů IP adres:

New-NetFirewallRule -DisplayName "Allow Azure Resource Manager" -RemoteAddress $IpList -Direction Outbound -LocalPort 443 -Protocol TCP -Action Allow -Profile Any -Enabled True

Další kroky

Další informace najdete také:

- Část Porty brány Windows Firewall a WinRM 2.0 instalace a konfigurace pro vzdálenou správu systému Windows

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro