Udělení přístupu k prostředkům služby Azure Stack Hub aplikaci

Aplikace, která nasazuje nebo konfiguruje prostředky prostřednictvím Azure Resource Manager, musí být reprezentovaná vlastní identitou, která se označuje jako objekt zabezpečení. Stejně jako je uživatel reprezentován objektem zabezpečení uživatele, je aplikace reprezentována instančním objektem.

Identitu je také možné použít k delegování pouze potřebných oprávnění na uživatele nebo aplikaci. Aplikace pro správu konfigurace může například používat Azure Resource Manager k inventarizaci prostředků Azure. Aplikace by se zaregistrovala v adresáři a pak se přidala do role čtenáře v příslušném rozsahu a omezila by ji na přístup jen pro čtení.

Přehled

Podobně jako uživatel musí aplikace během ověřování předložit přihlašovací údaje, což vyžaduje dva prvky:

- ID aplikace, někdy označované jako ID klienta. Identifikátor GUID, který jednoznačně identifikuje registraci aplikace v tenantovi Služby Active Directory.

- Tajemství. Můžete buď vygenerovat řetězec tajného klíče klienta (podobně jako heslo), nebo zadat kryptografický otisk certifikátu X509 (který používá jeho veřejný klíč).

Spuštění aplikace pod vlastní identitou je vhodnější než spuštění pod identitou uživatele z následujících důvodů:

- Silnější přihlašovací údaje – aplikace se může přihlásit pomocí certifikátu X509 místo textového sdíleného tajného klíče nebo hesla.

- Aplikaci je možné přiřadit více omezující oprávnění. Tato oprávnění jsou obvykle omezena jenom na to, co aplikace potřebuje, což se označuje jako princip nejnižších oprávnění.

- Přihlašovací údaje a oprávnění se pro aplikaci nemění tak často jako přihlašovací údaje uživatele. Například když se změní odpovědnost uživatele, požadavky na heslo určují změnu nebo když uživatel opustí společnost.

Začnete vytvořením nové registrace aplikace v adresáři, která vytvoří přidružený instanční objekt představující identitu aplikace v adresáři. Proces registrace se liší v závislosti na adresáři, který jste zvolili pro instanci služby Azure Stack Hub:

- Microsoft Entra ID: Microsoft Entra ID je cloudová služba pro více tenantů, adresářová služba a služba správy identit. ID Microsoft Entra můžete použít s připojenou instancí služby Azure Stack Hub. Později uvedené příklady použijí Azure Portal pro registraci aplikace Microsoft Entra.

- Active Directory Federation Services (AD FS) (AD FS): SLUŽBA AD FS poskytuje zjednodušené a zabezpečené federace identit a funkce jednotného přihlašování k webu. Službu AD FS můžete používat s připojenými i odpojenými instancemi služby Azure Stack Hub. Níže uvedené příklady budou používat PowerShell služby Azure Stack Hub pro registraci aplikace AD FS.

Po registraci aplikace se dozvíte, jak ji přiřadit k roli a jak omezit její přístup k prostředkům.

Správa aplikace Microsoft Entra

Pokud jste nasadili službu Azure Stack Hub s Microsoft Entra ID jako službu správy identit, vytvoříte a spravujete identity pro aplikace stejně jako pro Azure. V této části se dozvíte, jak provést kroky pomocí Azure Portal. Než začnete, zkontrolujte oprávnění požadovaná k registraci aplikace a ujistěte se, že máte dostatečná oprávnění k registraci aplikace.

Vytvoření registrace aplikace, která používá přihlašovací údaje tajného klíče klienta

V této části zaregistrujete aplikaci ve svém tenantovi Microsoft Entra pomocí Azure Portal. V následujícím příkladu zadáte přihlašovací údaje tajného klíče klienta, ale portál podporuje také přihlašovací údaje založené na certifikátu X509.

Přihlaste se k Azure Portal pomocí svého účtu Azure.

Vyberte ID Microsoft Entra>Registrace aplikací>Nová registrace.

Zadejte název aplikace.

Vyberte příslušné podporované typy účtů.

V části Identifikátor URI přesměrování jako typ aplikace vyberte Web a (volitelně) zadejte identifikátor URI přesměrování, pokud to vaše aplikace vyžaduje.

Po nastavení hodnot vyberte Zaregistrovat. Vytvoří se registrace aplikace a zobrazí se stránka Přehled .

Zkopírujte ID aplikace pro použití v kódu aplikace. Tato hodnota se také označuje jako ID klienta.

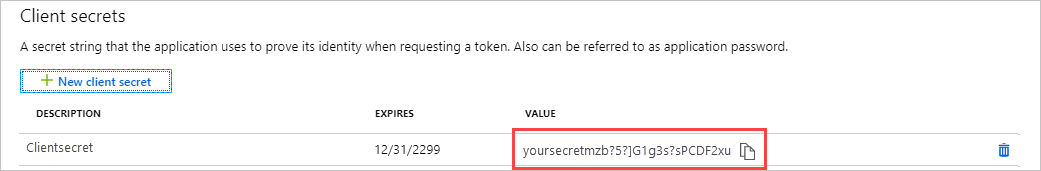

Pokud chcete vygenerovat tajný klíč klienta, vyberte stránku Certifikáty & tajných kódů . Vyberte Nový tajný klíč klienta.

Zadejte popis tajného kódu a dobu vypršení platnosti .

Až budete hotovi, vyberte Přidat.

Zobrazí se hodnota tajného kódu. Zkopírujte a uložte tuto hodnotu do jiného umístění, protože ji později nebudete moct načíst. Tajný klíč zadáte s ID aplikace v klientské aplikaci pro přihlášení.

V části Přiřazení role se dozvíte, jak nastavit řízení přístupu na základě role pro identitu aplikace.

Další články o správě aplikací Microsoft Entra

Další podrobnosti o správě Microsoft Entra aplikací najdete v následujících článcích o Azure:

- Další podrobnosti o registraci aplikace Microsoft Entra, včetně postupu vytvoření registrace aplikace, která používá přihlašovací údaje certifikátu.

- Postup odebrání registrace aplikace

- Obnovení nebo odebrání nedávno odstraněné registrace aplikace

Správa aplikace AD FS

Pokud jste nasadili Službu Azure Stack Hub s AD FS jako službou správy identit, musíte ke správě identity aplikace použít PowerShell. Následující příklady ukazují certifikát X509 i přihlašovací údaje tajného klíče klienta.

Skripty musí být spuštěné v konzole PowerShellu se zvýšenými oprávněními (Spustit jako správce), která otevře další relaci virtuálního počítače, který hostuje privilegovaný koncový bod pro vaši instanci služby Azure Stack Hub. Po vytvoření relace privilegovaného koncového bodu se k vytvoření a správě registrace aplikace použijí další rutiny. Další informace o privilegovaném koncovém bodu najdete v tématu Použití privilegovaného koncového bodu ve službě Azure Stack Hub.

Vytvoření registrace aplikace, která používá přihlašovací údaje certifikátu

Při vytváření přihlašovacích údajů certifikátu musí být splněny následující požadavky:

- V produkčním prostředí musí být certifikát vystaven buď z interní certifikační autority, nebo z veřejné certifikační autority. Pokud používáte veřejnou autoritu, musíte tuto autoritu zahrnout do bitové kopie základního operačního systému jako součást programu Microsoft Trusted Root Authority Program. Úplný seznam najdete v tématu Seznam účastníků – Důvěryhodný kořenový program Microsoftu. Příklad vytvoření testovacího certifikátu podepsaného svým držitelem se zobrazí také později během aktualizace přihlašovacích údajů certifikátu.

- Zprostředkovatel kryptografických služeb musí být zadaný jako zprostředkovatel klíčů CSP (Zprostředkovatel kryptografických služeb) starší verze Microsoftu.

- Formát certifikátu musí být v souboru PFX, protože se vyžaduje veřejný i privátní klíč. Servery s Windows používají soubory .pfx, které obsahují soubor veřejného klíče (soubor certifikátu TLS/SSL) a přidružený soubor privátního klíče.

- Infrastruktura služby Azure Stack Hub musí mít síťový přístup k umístění seznamu odvolaných certifikátů (CRL) certifikační autority publikovanému v certifikátu. Tento seznam CRL musí být koncovým bodem HTTP.

Jakmile budete mít certifikát, pomocí následujícího skriptu PowerShellu zaregistrujte aplikaci a přihlaste se pomocí její identity. Nahraďte následující zástupné symboly vlastními hodnotami:

| Zástupný symbol | Popis | Příklad |

|---|---|---|

| <PepVM> | Název virtuálního počítače s privilegovaným koncovým bodem ve vaší instanci služby Azure Stack Hub. | "AzS-ERCS01" |

| <YourCertificateLocation> | Umístění certifikátu X509 v místním úložišti certifikátů. | "Cert:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34" |

| <Název vaší aplikace> | Popisný název registrace nové aplikace | "Můj nástroj pro správu" |

Otevřete relaci Windows PowerShell se zvýšenými oprávněními a spusťte následující skript.

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVm>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # To use a managed certificate from the certificate store, use the Get-Item cmdlet. # To use a certificate file, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # To use a test certificate, use the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter # $Cert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -ClientCertificates $using:cert} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $SpSignin = Connect-AzAccount -Environment "AzureStackUser" ` -ServicePrincipal ` -CertificateThumbprint $SpObject.Thumbprint ` -ApplicationId $SpObject.ClientId ` -TenantId $TenantID # Output the service principal details $SpObjectPo dokončení skriptu se zobrazí informace o registraci aplikace.

ThumbprintAClientIDjsou ověřené a později autorizované pro přístup k prostředkům spravovaným službou Azure Resource Manager.ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : 3c87e710-9f91-420b-b009-31fa9e430145 Thumbprint : 30202C11BE6864437B64CE36C8D988442082A0F1 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a78c76bb-8cae-4db4-a45a-c1420613e01b

Nechte relaci konzoly PowerShellu otevřenou ApplicationIdentifier , když ji použijete s hodnotou v další části.

Aktualizace přihlašovacích údajů certifikátu

Teď, když jste aplikaci zaregistrovali, se v této části dozvíte, jak:

- Vytvořte nový certifikát X509 podepsaný svým držitelem pro účely testování.

- Aktualizujte přihlašovací údaje aplikace tak, že aktualizujete její vlastnost Kryptografický otisk tak, aby odpovídala novému certifikátu.

Aktualizujte přihlašovací údaje certifikátu pomocí PowerShellu a nahraďte následující zástupné symboly vlastními hodnotami:

| Zástupný symbol | Popis | Příklad |

|---|---|---|

| <Virtuální počítač PepVM> | Název virtuálního počítače s privilegovaným koncovým bodem ve vaší instanci služby Azure Stack Hub. | "AzS-ERCS01" |

| <Název aplikace> | Popisný název registrace nové aplikace | "My management tool" (Můj nástroj pro správu) |

| <YourCertificateLocation> | Umístění certifikátu X509 v místním úložišti certifikátů. | "Cert:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34" |

| <AppIdentifier> | Identifikátor přiřazený k registraci aplikace. | "S-1-5-21-1512385356-3796245103-1243299919-1356" |

Pomocí relace Windows PowerShell se zvýšenými oprávněními spusťte následující rutiny:

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Create a self-signed certificate for testing purposes, using the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter $NewCert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange # In production, use Get-Item to retrieve a managed certificate from the certificate store. # Alteratively, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to update the certificate thumbprint, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ClientCertificates $using:NewCert} $Session | Remove-PSSession # Output the updated service principal details $SpObjectPo dokončení skriptu se zobrazí aktualizované informace o registraci aplikace, včetně hodnoty kryptografického otisku nového certifikátu podepsaného svým držitelem.

ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : Thumbprint : AF22EE716909041055A01FE6C6F5C5CDE78948E9 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a580f894-8f9b-40ee-aa10-77d4d142b4e5

Vytvoření registrace aplikace, která používá přihlašovací údaje tajného klíče klienta

Upozornění

Použití tajného klíče klienta je méně bezpečné než použití přihlašovacích údajů certifikátu X509. Mechanismus ověřování je nejen méně zabezpečený, ale obvykle také vyžaduje vložení tajného kódu do zdrojového kódu klientské aplikace. Proto se důrazně doporučuje, abyste pro produkční aplikace používali přihlašovací údaje certifikátu.

Teď vytvoříte další registraci aplikace, ale tentokrát zadáte přihlašovací údaje tajného klíče klienta. Na rozdíl od přihlašovacích údajů certifikátu má adresář možnost vygenerovat přihlašovací údaje s tajným klíčem klienta. Místo zadání tajného klíče klienta použijete -GenerateClientSecret přepínač k vyžádání jeho vygenerování. Nahraďte následující zástupné symboly vlastními hodnotami:

| Zástupný symbol | Popis | Příklad |

|---|---|---|

| <Virtuální počítač PepVM> | Název virtuálního počítače s privilegovaným koncovým bodem ve vaší instanci služby Azure Stack Hub. | "AzS-ERCS01" |

| <Název aplikace> | Popisný název registrace nové aplikace | "My management tool" (Můj nástroj pro správu) |

Otevřete relaci Windows PowerShell se zvýšenými oprávněními a spusťte následující rutiny:

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -GenerateClientSecret} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $securePassword = $SpObject.ClientSecret | ConvertTo-SecureString -AsPlainText -Force $credential = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $SpObject.ClientId, $securePassword $SpSignin = Connect-AzAccount -Environment "AzureStackUser" -ServicePrincipal -Credential $credential -TenantId $TenantID # Output the service principal details $SpObjectPo dokončení skriptu se zobrazí informace o registraci aplikace. A

ClientIDClientSecretse ověřují a později autorizovají pro přístup k prostředkům spravovaným službou Azure Resource Manager.ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 8e0ffd12-26c8-4178-a74b-f26bd28db601 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : 6RUWLRoBw3EebBLgaWGiowCkoko5_j_ujIPjA8dS PSComputerName : azs-ercs01 RunspaceId : 286daaa1-c9a6-4176-a1a8-03f543f90998

Nechte relaci konzoly PowerShellu otevřenou ApplicationIdentifier tak, jak ji používáte, s hodnotou v další části.

Aktualizace přihlašovacích údajů tajného klíče klienta

Aktualizujte přihlašovací údaje tajného klíče klienta pomocí PowerShellu pomocí parametru ResetClientSecret , který okamžitě změní tajný klíč klienta. Nahraďte následující zástupné symboly vlastními hodnotami:

| Zástupný symbol | Popis | Příklad |

|---|---|---|

| <Virtuální počítač PepVM> | Název virtuálního počítače s privilegovaným koncovým bodem ve vaší instanci služby Azure Stack Hub. | "AzS-ERCS01" |

| <AppIdentifier> | Identifikátor přiřazený k registraci aplikace. | "S-1-5-21-1634563105-1224503876-2692824315-2623" |

Pomocí relace Windows PowerShell se zvýšenými oprávněními spusťte následující rutiny:

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to update the client secret, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ResetClientSecret} $Session | Remove-PSSession # Output the updated service principal details $SpObjectPo dokončení skriptu se zobrazí aktualizované informace o registraci aplikace, včetně nově vygenerovaného tajného klíče klienta.

ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 8e0ffd12-26c8-4178-a74b-f26bd28db601 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : MKUNzeL6PwmlhWdHB59c25WDDZlJ1A6IWzwgv_Kn PSComputerName : azs-ercs01 RunspaceId : 6ed9f903-f1be-44e3-9fef-e7e0e3f48564

Odebrání registrace aplikace

Teď se dozvíte, jak odebrat registraci aplikace z adresáře pomocí PowerShellu.

Nahraďte následující zástupné symboly vlastními hodnotami:

| Zástupný symbol | Popis | Příklad |

|---|---|---|

| <Virtuální počítač PepVM> | Název virtuálního počítače s privilegovaným koncovým bodem ve vaší instanci služby Azure Stack Hub. | "AzS-ERCS01" |

| <AppIdentifier> | Identifikátor přiřazený k registraci aplikace. | "S-1-5-21-1634563105-1224503876-2692824315-2623" |

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin)

$Creds = Get-Credential

# Create a PSSession to the PrivilegedEndpoint VM

$Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US)

# OPTIONAL: Use the privileged endpoint to get a list of applications registered in AD FS

$AppList = Invoke-Command -Session $Session -ScriptBlock {Get-GraphApplication}

# Use the privileged endpoint to remove application <AppIdentifier>

Invoke-Command -Session $Session -ScriptBlock {Remove-GraphApplication -ApplicationIdentifier "<AppIdentifier>"}

Z volání rutiny Remove-GraphApplication na privilegovaném koncovém bodu se nevrátí žádný výstup, ale během provádění rutiny se zobrazí doslovný výstup s potvrzením do konzoly:

VERBOSE: Deleting graph application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623.

VERBOSE: Remove-GraphApplication : BEGIN on AZS-ADFS01 on ADFSGraphEndpoint

VERBOSE: Application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623 was deleted.

VERBOSE: Remove-GraphApplication : END on AZS-ADFS01 under ADFSGraphEndpoint configuration

Přiřazení role

Přístup uživatelů a aplikací k prostředkům Azure je autorizovaný prostřednictvím Role-Based Access Control (RBAC). Pokud chcete aplikaci povolit přístup k prostředkům ve vašem předplatném, musíte její instanční objekt přiřaditroli pro konkrétní prostředek. Nejprve se rozhodněte, která role představuje správná oprávnění pro aplikaci. Informace o dostupných rolích najdete v tématu Předdefinované role pro prostředky Azure.

Zvolený typ prostředku také vytvoří obor přístupu pro aplikaci. Rozsah přístupu můžete nastavit na úrovni předplatného, skupiny prostředků nebo prostředku. Oprávnění se dědí do nižších úrovní oboru. Například přidání aplikace do role Čtenář pro skupinu prostředků znamená, že aplikace může číst skupinu prostředků a všechny prostředky, které obsahuje.

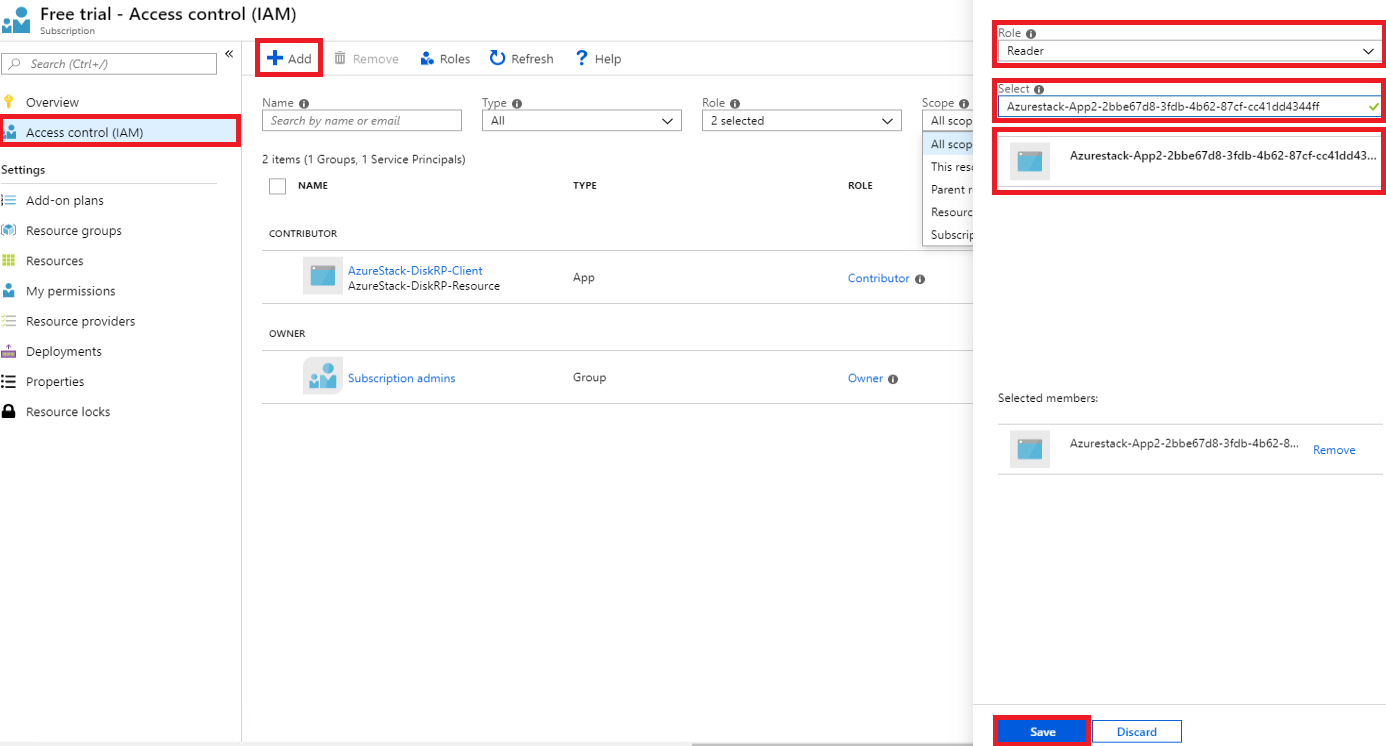

Přihlaste se k příslušnému portálu na základě adresáře, který jste zadali při instalaci služby Azure Stack Hub (například Azure Portal pro ID Microsoft Entra nebo na uživatelském portálu služby Azure Stack Hub pro službu AD FS). V tomto příkladu zobrazíme uživatele přihlášeného k uživatelskému portálu služby Azure Stack Hub.

Poznámka

Pokud chcete přidat přiřazení rolí pro daný prostředek, musí váš uživatelský účet patřit do role, která deklaruje

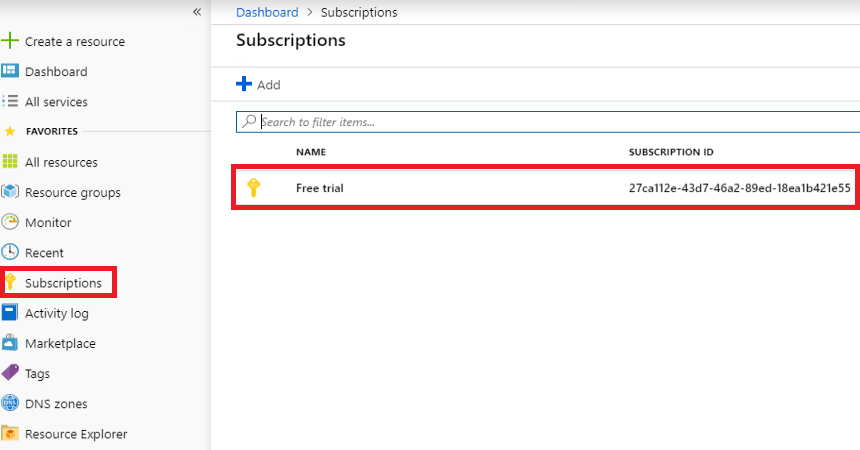

Microsoft.Authorization/roleAssignments/writeoprávnění. Například předdefinované role Vlastník nebo Správce uživatelských přístupů .Přejděte k prostředku, ke které chcete aplikaci povolit přístup. V tomto příkladu přiřaďte aplikaci k roli v oboru předplatného tak, že vyberete Předplatná a pak konkrétní předplatné. Místo toho můžete vybrat skupinu prostředků nebo konkrétní prostředek, jako je virtuální počítač.

Vyberte stránku Access Control (IAM), která je univerzální pro všechny prostředky, které podporují RBAC.

Vyberte +Přidat.

V části Role vyberte roli, kterou chcete aplikaci přiřadit.

V části Vybrat vyhledejte aplikaci pomocí úplného nebo částečného názvu aplikace. Během registrace se název aplikace vygeneruje jako Azurestack-YourAppName-GUID<><>. Pokud jste například použili název aplikace App2 a při vytváření byl přiřazen identifikátor GUID 2bbe67d8-3fdb-4b62-87cf-cc41dd4344ff , bude úplný název Azurestack-App2-2bbe67d8-3fdb-4b62-87cf-cc41dd4344ff. Můžete vyhledat buď přesný řetězec, nebo část, například Azurestack nebo Azurestack-App2.

Jakmile aplikaci najdete, vyberte ji a zobrazí se v části Vybraní členové.

Výběrem možnosti Uložit dokončete přiřazení role.

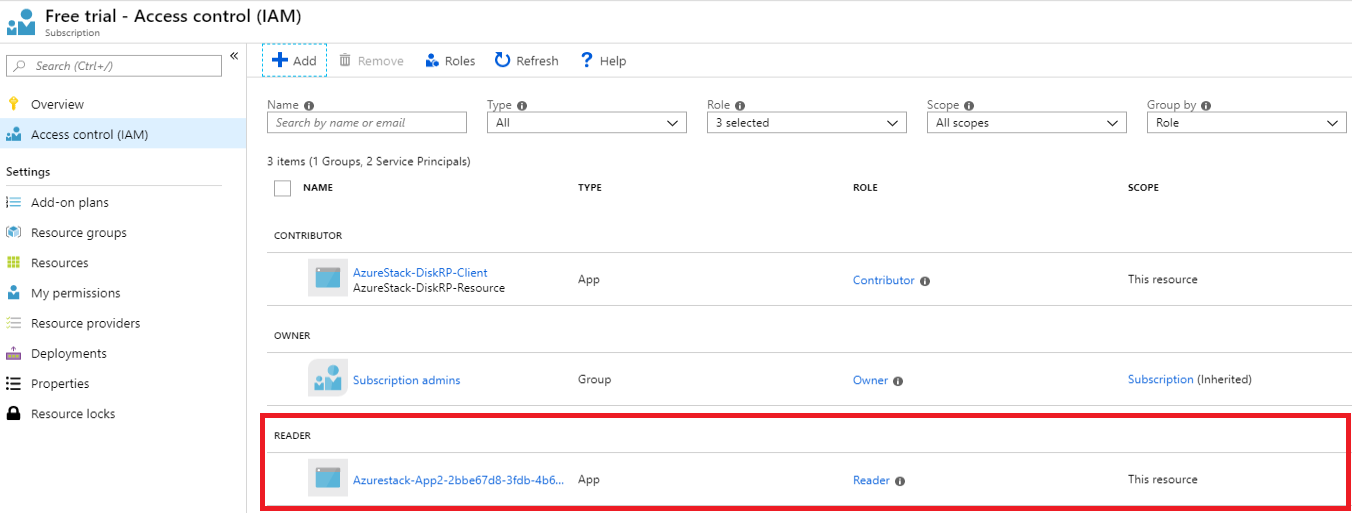

Po dokončení se aplikace zobrazí v seznamu objektů zabezpečení přiřazených k aktuálnímu oboru pro danou roli.

Teď, když jste aplikaci poskytli identitu a autorizovali ji pro přístup k prostředkům, můžete povolit skript nebo kód pro přihlášení a zabezpečený přístup k prostředkům služby Azure Stack Hub.

Další kroky

Správa uživatelských oprávnění

Dokumentace k Microsoft Entra

Služba Active Directory Federation Services

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro