Konfigurace nastavení brány VPN pro službu Azure Stack Hub

Brána VPN je typ brány virtuální sítě, která odesílá šifrovaný provoz mezi vaší virtuální sítí ve službě Azure Stack Hub a vzdálenou bránou VPN. Vzdálená brána VPN může být v Azure, zařízení ve vašem datacentru nebo zařízení na jiné lokalitě. Pokud mezi těmito dvěma koncovými body existuje síťové připojení, můžete mezi těmito dvěma sítěmi vytvořit zabezpečené připojení VPN typu Site-to-Site (S2S).

Brána VPN Gateway spoléhá na konfiguraci více prostředků, z nichž každá obsahuje konfigurovatelná nastavení. Tento článek popisuje prostředky a nastavení související s bránou VPN pro virtuální síť, kterou vytvoříte v modelu nasazení Resource Manager. Popisy a diagramy topologie pro každé řešení připojení najdete v části Vytváření bran VPN pro Azure Stack Hub.

Nastavení brány VPN

Typy bran

Každá virtuální síť Azure Stack Hub podporuje jednu bránu virtuální sítě, která musí být typu Vpn. Tato podpora se liší od Azure, která podporuje další typy.

Při vytváření brány virtuální sítě se musíte ujistit, že je typ brány pro vaši konfiguraci správný. Brána VPN vyžaduje -GatewayType Vpn příznak, například:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased

Skladové položky brány bez povolené rychlé cesty VPN

Při vytváření brány virtuální sítě musíte zadat skladovou položku, kterou chcete použít. Vyberte skladové položky, které splňují vaše požadavky na základě typů úloh, propustnosti, funkcí a smluv SLA.

Před dosažením maximální kapacity můžete mít 10 vysoce výkonných bran nebo 20 základních a standardních.

Azure Stack Hub nabízí skladové položky brány VPN uvedené v následující tabulce:

| Skladová jednotka (SKU) | Maximální propustnost připojení VPN | Maximální počet připojení na aktivní virtuální počítač GW | Maximální počet připojení VPN na kolek |

|---|---|---|---|

| Basic | 100 Mb/s Tx/Rx | 10 | 20 |

| Standard | 100 Mb/s Tx/Rx | 10 | 20 |

| Vysoký výkon | 200 Mb/s Tx/Rx | 5 | 10 |

Skladové položky brány s povolenou rychlou cestou VPN

Azure Stack Hub ve verzi Public Preview ve verzi Public Path vpn podporuje tři nové skladové položky s vyšší propustností.

Po povolení rychlé cesty VPN na razítku služby Azure Stack budou povoleny nové limity a propustnost.

Azure Stack Hub nabízí skladové položky brány VPN uvedené v následující tabulce:

| Skladová jednotka (SKU) | Maximální propustnost připojení VPN | Maximální počet připojení na aktivní virtuální počítač GW | Maximální počet připojení VPN na kolek |

|---|---|---|---|

| Basic | 100 Mb/s Tx/Rx | 25 | 50 |

| Standard | 100 Mb/s Tx/Rx | 25 | 50 |

| Vysoký výkon | 200 Mb/s Tx/Rx | 12 | 24 |

| VPNGw1 | 650 Mb/s Tx/Rx | 3 | 6 |

| VPNGw2 | 1000 Mb/s Tx/Rx | 2 | 4 |

| VPNGw3 | 1250 Mb/s Tx/Rx | 2 | 4 |

Změna velikosti skladových položek bran virtuální sítě

Azure Stack Hub nepodporuje změnu velikosti z podporované starší skladové položky (Basic, Standard a HighPerformance) na novější skladovou položku podporovanou Azure (VpnGw1, VpnGw2 a VpnGw3).

Aby bylo možné používat nové skladové položky povolené službou VPN Fast Path, je nutné vytvořit nové brány virtuální sítě a připojení.

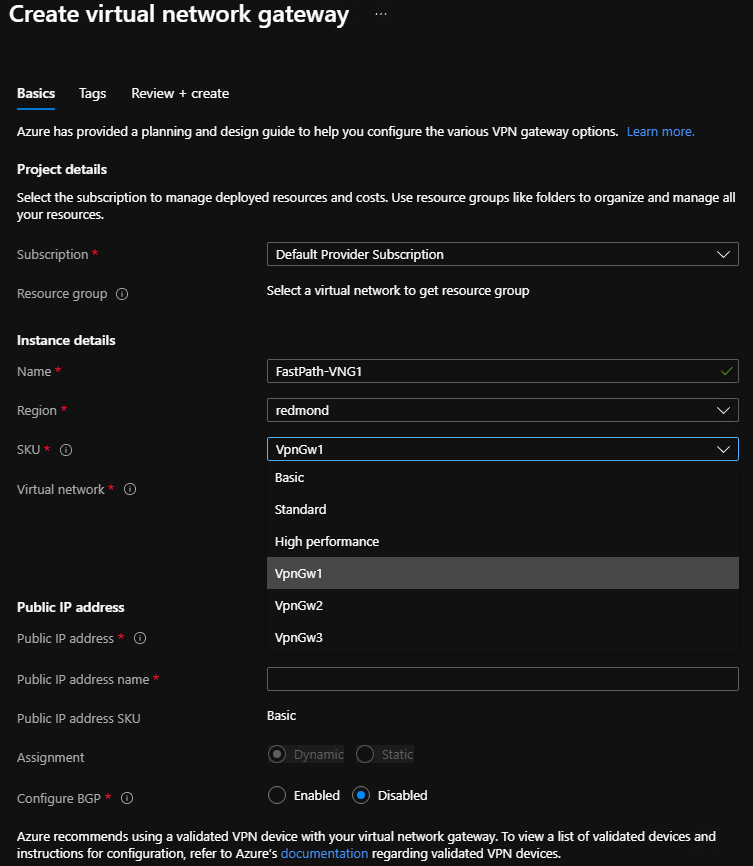

Konfigurace skladové položky brány virtuální sítě

Portál služby Azure Stack Hub

Pokud k vytvoření brány virtuální sítě použijete portál služby Azure Stack Hub, můžete skladovou položku vybrat pomocí rozevíracího seznamu. Nové skladové položky VPN Fast Path (VpnGw1, VpnGw2, VpnGw3) se zobrazí jenom po přidání parametru dotazu "?azurestacknewvpnskus=true" na adresu URL a aktualizaci.

Následující příklad adresy URL zpřístupní nové skladové položky brány virtuální sítě na uživatelském portálu Azure Stack Hub:

https://portal.local.azurestack.local/?azurestacknewvpnskus=true

Před vytvořením těchto prostředků musí operátor povolit rychlou cestu VPN na razítku služby Azure Stack Hub. Další informace naleznete v tématu Vpn Fast Path pro operátory.

PowerShell

Následující příklad PowerShellu -GatewaySku určuje parametr jako Standard:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewaySku Standard `

-GatewayType Vpn -VpnType RouteBased

Typy připojení

V modelu nasazení Resource Manager vyžaduje každá konfigurace konkrétní typ připojení brány virtuální sítě. Dostupné hodnoty PowerShellu Resource Manageru jsou -ConnectionType IPsec.

V následujícím příkladu PowerShellu se vytvoří připojení S2S, které vyžaduje typ připojení IPsec:

New-AzVirtualNetworkGatewayConnection -Name localtovon -ResourceGroupName testrg `

-Location 'West US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local `

-ConnectionType IPsec -RoutingWeight 10 -SharedKey 'abc123'

Typy sítě VPN

Při vytváření brány virtuální sítě pro konfiguraci brány VPN musíte zadat typ sítě VPN. Typ sítě VPN, který zvolíte, závisí na topologii připojení, kterou chcete vytvořit. Typ sítě VPN může záviset také na hardwaru, který používáte. Konfigurace S2S vyžadují zařízení VPN. Některá zařízení VPN podporují jenom určitý typ sítě VPN.

Důležité

Azure Stack Hub v současné době podporuje pouze typ sítě VPN založený na směrování. Pokud vaše zařízení podporuje jenom sítě VPN založené na zásadách, připojení k těmto zařízením ze služby Azure Stack Hub se nepodporují.

Kromě toho Služba Azure Stack Hub v tuto chvíli nepodporuje selektory provozu založené na zásadách pro brány založené na trasách, protože Azure Stack Hub nepodporuje selektory provozu založené na zásadách, i když jsou podporované v Azure.

PolicyBased: Sítě VPN založené na zásadách šifrují a směrují pakety prostřednictvím tunelů IPsec na základě zásad IPsec, které jsou nakonfigurované pomocí kombinací předpon adres mezi vaší místní sítí a virtuální sítí služby Azure Stack Hub. Zásady nebo selektor provozu jsou obvykle přístupovým seznamem v konfiguraci zařízení VPN.

Poznámka:

PolicyBased se podporuje v Azure, ale ne ve službě Azure Stack Hub.

RouteBased: Sítě VPN založené na směrování používají trasy nakonfigurované v předávací nebo směrovací tabulce IP, aby směrovaly pakety do odpovídajících tunelových rozhraní. Rozhraní tunelového propojení potom šifrují nebo dešifrují pakety směřující do tunelových propojení nebo z nich. Zásady nebo selektor provozu pro sítě VPN RouteBased se konfigurují jako any-to-any (nebo používají zástupné znaky). Ve výchozím nastavení je nelze změnit. Hodnota typu RouteBased VPN je RouteBased.

Následující příklad PowerShellu -VpnType určuje jako RouteBased. Při vytváření brány se musíte ujistit, že -VpnType je správná pro vaši konfiguraci.

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig `

-GatewayType Vpn -VpnType RouteBased

Brány virtuální sítě podporují konfigurace, když není povolená rychlá cesta VPN

| Skladová jednotka (SKU) | Typ sítě VPN | Connection type | Podpora aktivního směrování (BGP) | Vzdálený koncový bod s povoleným překladem adres (NAT-T) |

|---|---|---|---|---|

| Základní skladová položka VNG | Síť VPN založená na směrování | Předsdílený klíč PROTOKOLU IPSec | Nepodporuje se | Nepovinné |

| Standardní skladová položka VNG | Síť VPN založená na směrování | Předsdílený klíč PROTOKOLU IPSec | Podporováno až 150 tras | Nepovinné |

| Vysoce výkonná skladová položka VNG | Síť VPN založená na směrování | Předsdílený klíč PROTOKOLU IPSec | Podporováno až 150 tras | Nepovinné |

Brány virtuální sítě podporují konfigurace, když je povolená rychlá cesta VPN.

| Skladová jednotka (SKU) | Typ sítě VPN | Connection type | Podpora aktivního směrování (BGP) | Vzdálený koncový bod s povoleným překladem adres (NAT-T) |

|---|---|---|---|---|

| Základní skladová položka VNG | Síť VPN založená na směrování | Předsdílený klíč PROTOKOLU IPSec | Nepodporuje se | Požaduje se |

| Standardní skladová položka VNG | Síť VPN založená na směrování | Předsdílený klíč PROTOKOLU IPSec | Podporováno až 150 tras | Požaduje se |

| Vysoce výkonná skladová položka VNG | Síť VPN založená na směrování | Předsdílený klíč PROTOKOLU IPSec | Podporováno až 150 tras | Požaduje se |

| VPNGw1 VNG SKU | Síť VPN založená na směrování | Předsdílený klíč PROTOKOLU IPSec | Podporováno až 150 tras | Požaduje se |

| VPNGw2 VNG SKU | Síť VPN založená na směrování | Předsdílený klíč PROTOKOLU IPSec | Podporováno až 150 tras | Požaduje se |

| VPNGw2 VNG SKU | Síť VPN založená na směrování | Předsdílený klíč PROTOKOLU IPSec | Podporováno až 150 tras | Požaduje se |

Podsíť brány

Před vytvořením brány VPN musíte vytvořit podsíť brány. Podsíť brány má IP adresy, které používají virtuální počítače a služby brány virtuální sítě. Když vytvoříte bránu virtuální sítě a připojení, virtuální počítač brány, který toto připojení vlastní, bude propojený s podsítí brány a bude nakonfigurovaný s požadovaným nastavením brány VPN. Do podsítě brány nenasazujte nic jiného (například další virtuální počítače).

Důležité

Pro správné fungování podsítě brány je nutné, aby měla název GatewaySubnet. Azure Stack Hub používá tento název k identifikaci podsítě, do které se mají nasadit virtuální počítače a služby brány virtuální sítě.

Při vytváření podsítě brány zadáte počet IP adres, které podsíť obsahuje. IP adresy v podsíti brány se přidělují virtuálním počítačům brány a službám brány. Některé konfigurace vyžadují víc IP adres než jiné. Projděte si pokyny pro konfiguraci, kterou chcete vytvořit, a ověřte, že podsíť brány, kterou chcete vytvořit, splňuje tyto požadavky.

Kromě toho byste měli zajistit, aby podsíť brány měla dostatek IP adres pro zpracování dalších budoucích konfigurací. I když můžete vytvořit podsíť brány tak malá jako /29, doporučujeme vytvořit podsíť brány /28 nebo větší (/28, /27, /26 atd.). Pokud tedy v budoucnu přidáte funkce, nemusíte bránu rušit, pak odstraňte a znovu vytvořte podsíť brány, abyste umožnili více IP adres.

Následující příklad PowerShellu Resource Manageru ukazuje podsíť brány s názvem GatewaySubnet. Zápis CIDR určuje /27, což umožňuje dostatek IP adres pro většinu aktuálně existujících konfigurací.

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.0.3.0/27

Důležité

Při práci s podsítěmi brány nepřidružujte skupinu zabezpečení sítě (NSG) k podsíti brány. Přidružení skupiny zabezpečení sítě k této podsíti může způsobit, že brána VPN přestane fungovat podle očekávání. Další informace o skupinách zabezpečení sítě najdete v tématu Co je skupina zabezpečení sítě?.

Brány místní sítě

Při vytváření konfigurace brány VPN v Azure brána místní sítě často představuje vaše místní umístění. Ve službě Azure Stack Hub představuje jakékoli vzdálené zařízení VPN, které se nachází mimo službu Azure Stack Hub. Toto zařízení může být zařízení VPN ve vašem datacentru (nebo ve vzdáleném datacentru) nebo bráně VPN v Azure.

Bránu místní sítě pojmenujete, veřejnou IP adresu vzdáleného zařízení VPN a zadáte předpony adres, které jsou v místním umístění. Azure Stack Hub se podívá na předpony cílových adres pro síťový provoz, zkontroluje konfiguraci, kterou jste zadali pro bránu místní sítě, a odpovídajícím způsobem směruje pakety.

Tento příklad PowerShellu vytvoří novou bránu místní sítě:

New-AzLocalNetworkGateway -Name LocalSite -ResourceGroupName testrg `

-Location 'West US' -GatewayIpAddress '198.51.100.101' -AddressPrefix '10.5.51.0/24'

Někdy potřebujete upravit nastavení brány místní sítě; Když například přidáte nebo upravíte rozsah adres nebo pokud se ZMĚNÍ IP adresa zařízení VPN. Další informace najdete v tématu Úprava nastavení brány místní sítě pomocí PowerShellu.

Parametry protokolu IPsec/IKE

Když nastavíte připojení VPN ve službě Azure Stack Hub, musíte nakonfigurovat připojení na obou koncích. Pokud konfigurujete připojení VPN mezi službou Azure Stack Hub a hardwarovým zařízením, jako je přepínač nebo směrovač, který funguje jako brána VPN, může vás toto zařízení požádat o další nastavení.

Na rozdíl od Azure, který podporuje více nabídek jako iniciátor i respondér, azure Stack Hub ve výchozím nastavení podporuje pouze jednu nabídku. Pokud potřebujete pro práci se zařízením VPN použít různá nastavení PROTOKOLU IPSec/IKE, máte k dispozici další nastavení pro ruční konfiguraci připojení. Další informace najdete v tématu Konfigurace zásad IPsec/IKE pro připojení VPN typu site-to-site.

Důležité

Při použití tunelu S2S se pakety dále zapouzdřují dalšími hlavičkami, což zvyšuje celkovou velikost paketu. V těchto scénářích musíte uchytit TCP MSS na 1350. Nebo pokud vaše zařízení VPN nepodporují upnutí MSS, můžete alternativně nastavit MTU na rozhraní tunelu na 1400 bajtů. Další informace naleznete v tématu Ladění výkonu TCPIP virtuální sítě.

Parametry protokolu IKE fáze 1 (hlavní režim)

| Vlastnost | Hodnota |

|---|---|

| Verze IKE | IKEv2 |

| Diffie-Hellman Group* | ECP384 |

| Metoda ověřování | Předsdílený klíč |

| Šifrovací a hashovací algoritmy* | AES256, SHA384 |

| Životnost SA (čas) | 28 800 sekund |

Parametry protokolu IKE fáze 2 (rychlý režim)

| Vlastnost | Hodnota |

|---|---|

| Verze IKE | IKEv2 |

| Šifrovací a hashovací algoritmy (šifrování) | GCMAES256 |

| Šifrovací a hashovací algoritmy (ověřování) | GCMAES256 |

| Životnost SA (čas) | 27 000 sekund |

| Životnost SA (Kilobajtů) | 33,553,408 |

| Perfect Forward Secrecy (PFS)* | ECP384 |

| Detekce mrtvých partnerských zařízení | Podporováno |

* Nový nebo změněný parametr.