Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Důležité

Od 1. května 2025 už nebude Azure AD B2C k dispozici k nákupu pro nové zákazníky. Další informace najdete v našich nejčastějších dotazech.

Vlastní zásady jsou konfigurační soubory, které definují chování tenanta Azure Active Directory B2C (Azure AD B2C). I když toky uživatelů jsou předdefinované na portálu Azure AD B2C pro nejběžnější úlohy identit, vývojář identit může upravovat vlastní pravidla, které umožňují dokončení mnoha různých úloh.

Vlastní zásada je plně konfigurovatelná a řízená zásadami. Vlastní politika orchestruje důvěru mezi entitami ve standardních protokolech. Například OpenID Connect, OAuth, SAML a několik nestandardních, například výměny deklarací identity založené na rozhraní REST API. Tento rámec vytváří uživatelsky přívětivé, značkově neutrální zkušenosti.

Vlastní politika je reprezentována jako jeden či více souborů ve formátu XML, které na sebe odkazují v hierarchickém řetězci. Elementy XML definují stavební bloky, interakci s uživatelem a dalšími stranami a obchodní logiku.

Startovací balíček vlastních politik

Vlastní zásady Azure AD B2C úvodní balíček obsahuje několik předem připravených zásad, které vám pomůžou rychle začít. Každý z těchto úvodních balíčků obsahuje nejmenší počet technických profilů a cest uživatelů potřebných k dosažení popsaných scénářů:

- LocalAccounts – povolí použití pouze místních účtů.

- SocialAccounts – umožňuje použití pouze sociálních účtů (nebo federovaných).

- SocialAndLocalAccounts – umožňuje používat místní i sociální účty. Většina našich ukázek se týká této zásady.

- SocialAndLocalAccountsWithMFA – povolí možnosti sociálního, místního a vícefaktorového ověřování.

V úložišti GitHub ukázek Azure AD B2Cnajdete příklady několika vylepšených uživatelských cest a scénářů CIAM, které jsou speciálně přizpůsobeny pro Azure AD B2C. Například vylepšení zásad místního účtu, vylepšení zásad sociálních účtů, vylepšení vícefaktorového ověřování, vylepšení uživatelského rozhraní, obecná vylepšení, migrace aplikací, migrace uživatelů, podmíněný přístup, webový test a CI/CD.

Pochopení základů

Reklamace

Deklarace identity poskytuje dočasné úložiště dat během provádění zásad Azure AD B2C. Tvrzení jsou více jako proměnné v programovacím jazyce. Může ukládat informace o uživateli, jako je jméno, rodinné jméno nebo jakákoli jiná deklarace identity získaná od uživatele nebo jiných systémů (výměny deklarací identity). Schéma nároků je místo, kde deklarujete své nároky.

Když se zásady spustí, Azure AD B2C odesílá a přijímá nároky interním a externím stranám a poté odešle podmnožinu těchto nároků do aplikace důvěřující strany jako součást tokenu. Nároky se používají následujícími způsoby:

- Nárok je uložen, přečten nebo aktualizován ve vztahu k objektu uživatele adresáře.

- Od externího poskytovatele identity je přijímán požadavek.

- Požadavky se odesílají nebo přijímají pomocí vlastní služby REST API.

- Data se shromažďují jako prohlášení od uživatele během registrace nebo úpravy profilu.

Manipulace s deklaracemi

Transformace deklarací identity jsou předdefinované funkce, které lze použít k převedení dané deklarace identity na jinou, vyhodnocení deklarace identity nebo nastavení její hodnoty. Například přidání položky do kolekce řetězců, změna písmen na jinou velikost, nebo vyhodnocení požadavku na datum a čas. Transformace nároků určuje metodu transformace, která je také předdefinovaná.

Přizpůsobení a lokalizace uživatelského rozhraní

Chcete-li shromáždit informace od uživatelů zobrazením stránky v jejich webovém prohlížeči, použijte sebeprosazující technický profil. Můžete upravit svůj technický profil s vlastním uplatněním a přidat deklarace identity a přizpůsobit uživatelský vstup.

Pokud chcete přizpůsobit uživatelské rozhraní pro svůj sebevědomý technický profil, zadáte adresu URL v prvku definice obsahu s přizpůsobeným obsahem HTML. V rámci technického profilu s vlastním prohlášením odkazujete na toto ID definice obsahu.

K přizpůsobení řetězců specifických pro jazyk použijte prvek lokalizace . Definice obsahu může obsahovat odkaz na lokalizaci, který specifikuje seznam lokalizovaných prostředků k načtení. Azure AD B2C slučuje prvky uživatelského rozhraní s obsahem HTML načteným z vaší adresy URL a pak zobrazí stránku uživateli.

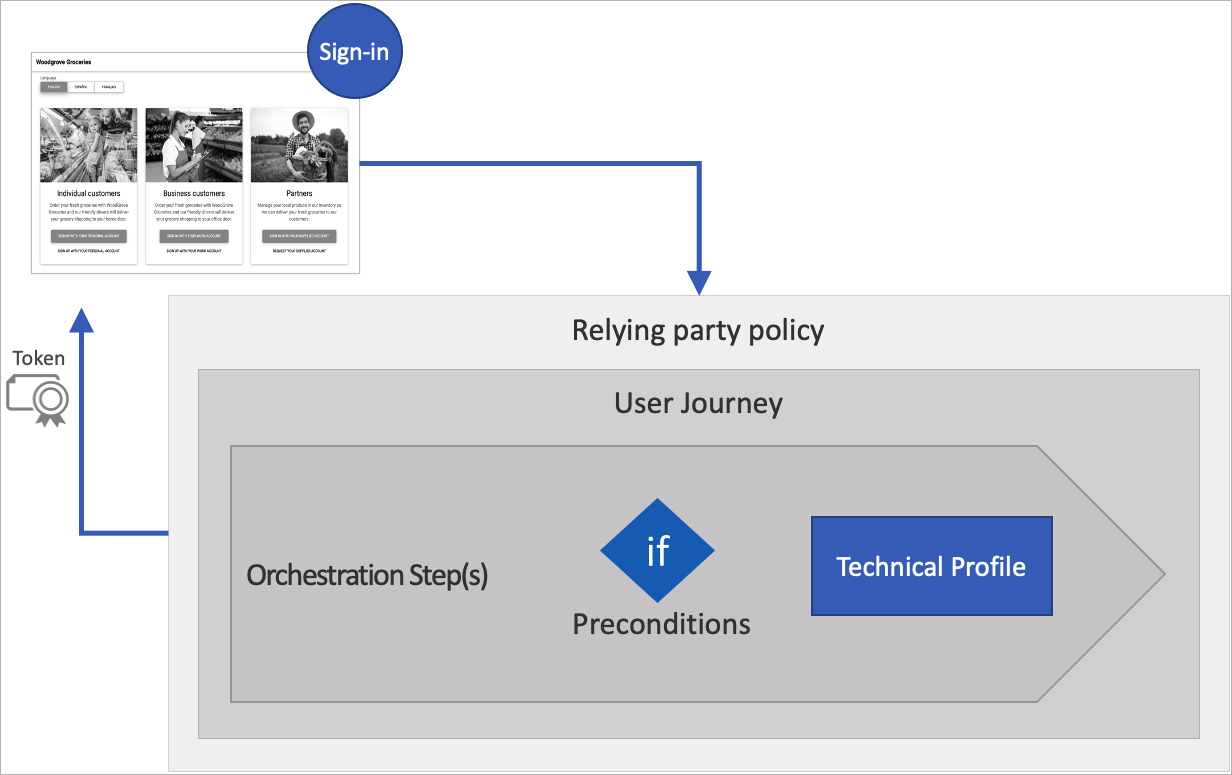

Přehled zásad spoléhající se strany

Aplikace předávající strany, která se v protokolu SAML označuje jako poskytovatel služeb, volá zásady předávající strany ke spuštění konkrétní cesty uživatele. Zásady důvěřující strany určují uživatelskou cestu, která se má provést, a seznam deklarací identity, které token zahrnuje.

diagram

Všechny aplikace spoléhající strany, které používají stejnou politiku, obdrží stejné nároky identity tokenů a uživatel prochází stejnou zákaznickou cestou.

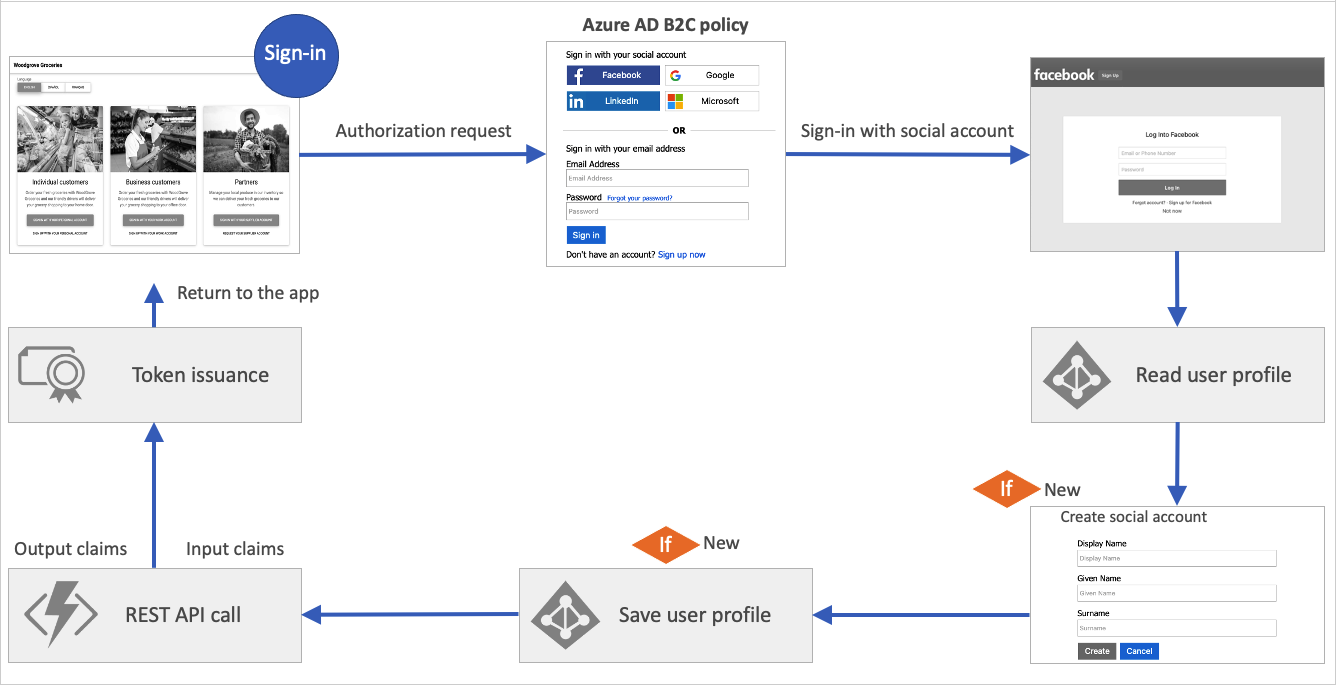

Cesty uživatelů

cesty uživatelů vám umožní definovat obchodní logiku s cestou, pomocí které uživatel získá přístup k vaší aplikaci. Uživatel prochází uživatelským procesem, aby načetl nároky, které mají být předloženy vaší aplikaci. Cesta uživatele je vytvořená z posloupnosti kroků orchestrace . Aby uživatel získal token, musí se dostat na poslední krok.

Následující pokyny popisují, jak přidat kroky orchestrace do zásady úvodního balíčku sociálních a místních účtů. Tady je příklad volání rozhraní REST API, které bylo přidáno.

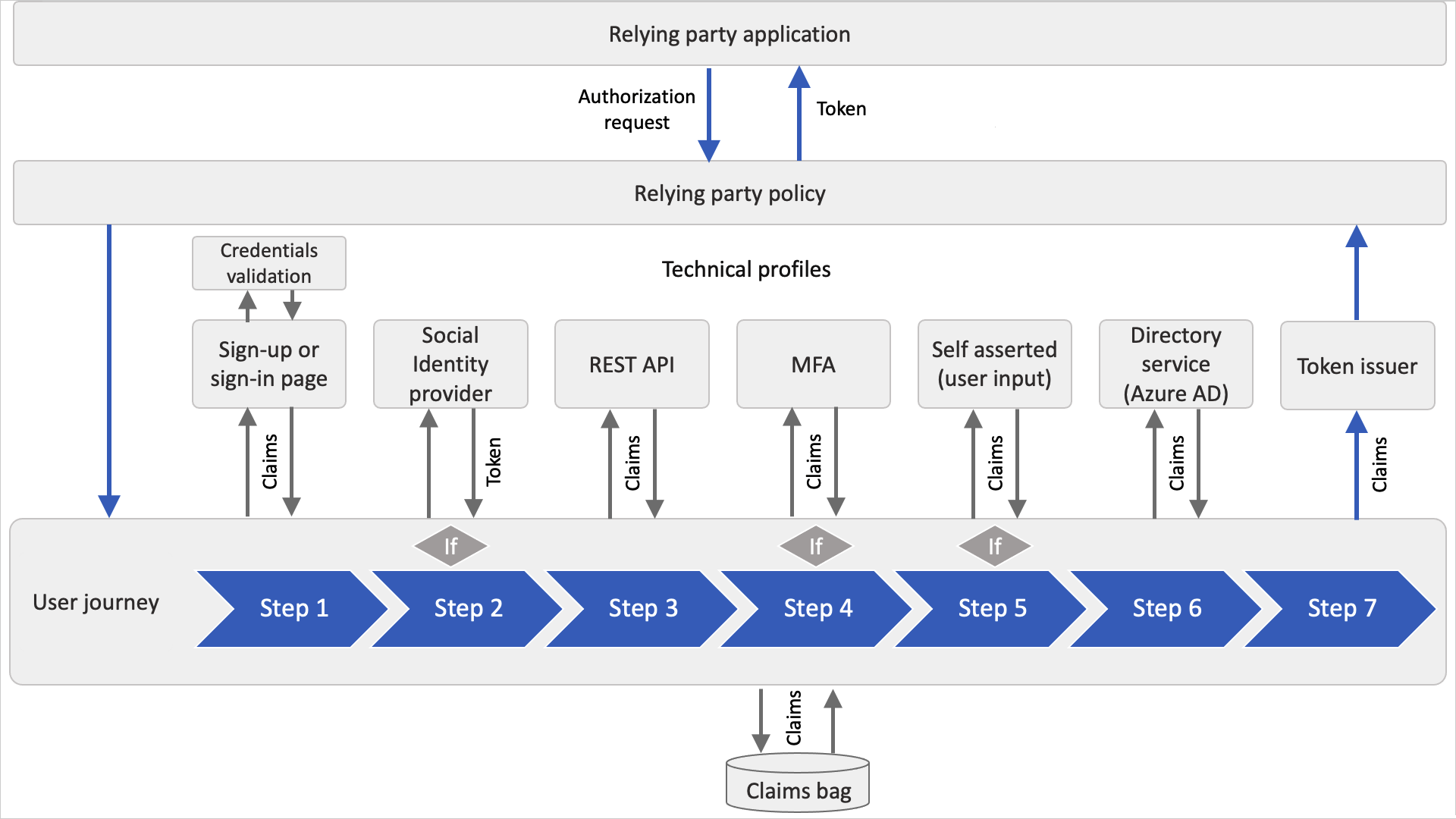

Kroky orchestrace

Krok orchestrace odkazuje na metodu, která implementuje zamýšlený účel nebo funkci. Tato metoda se nazývá technický profil. Když vaše cesta uživatele potřebuje větvit, aby lépe představovala obchodní logiku, odkazuje fáze orchestrace na dílčí cestu. Dílčí cesta obsahuje vlastní sadu kroků orchestrace.

Aby uživatel získal token, musí přejít k poslednímu kroku orchestrace na cestě uživatele. Uživatelé ale nemusí procházet všechny kroky orchestrace. Kroky orchestrace je možné podmíněně spouštět na základě předpokladů definovaných v kroku orchestrace.

Po dokončení kroku orchestrace ukládá Azure AD B2C výstupní deklarace identity do deklarací identity. Nároky v pytli nároků mohou být využity jakýmikoli dalšími kroky orchestrace v rámci uživatelské cesty.

Následující diagram znázorňuje, jak kroky orchestrace uživatelské cesty mohou přistupovat k balíčku deklarací.

Technický profil

Technický profil poskytuje rozhraní pro komunikaci s různými typy stran. Cesta uživatele kombinuje volání technických profilů prostřednictvím kroků orchestrace k definování obchodní logiky.

Všechny typy technických profilů sdílejí stejný koncept. Odesíláte vstupní deklarace identity, spouštíte transformaci deklarací identity a komunikujete s nakonfigurovanou stranou. Po dokončení procesu vrátí technický profil výstupní deklarace do vaku deklarací. Další informace naleznete v tématu přehled technických profilů.

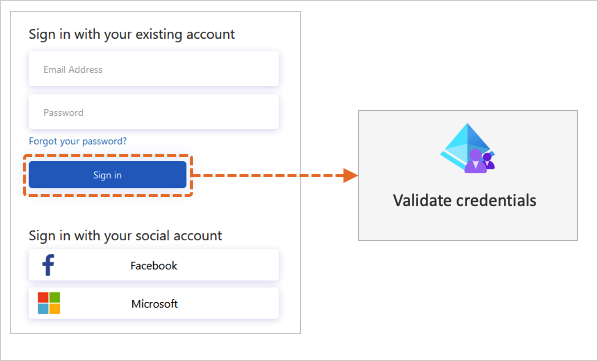

Technický profil ověření

Když uživatel pracuje s uživatelským rozhraním, můžete chtít ověřit shromážděná data. Pro interakci s uživatelem se musí použít samo-implementovaný technický profil .

Pro ověření vstupu uživatele se z technického profilu s vlastním potvrzením volá technický profil ověření. Technický profil ověření je metoda volání jakéhokoli neinteraktivního technického profilu. V takovém případě může technický profil vracet výstupní deklarace nebo chybovou zprávu. Chybová zpráva se zobrazí uživateli na obrazovce, což uživateli umožní opakovat akci.

Následující diagram znázorňuje, jak Azure AD B2C používá k ověření přihlašovacích údajů uživatele technický profil ověření.

diagram technického profilu ověřování

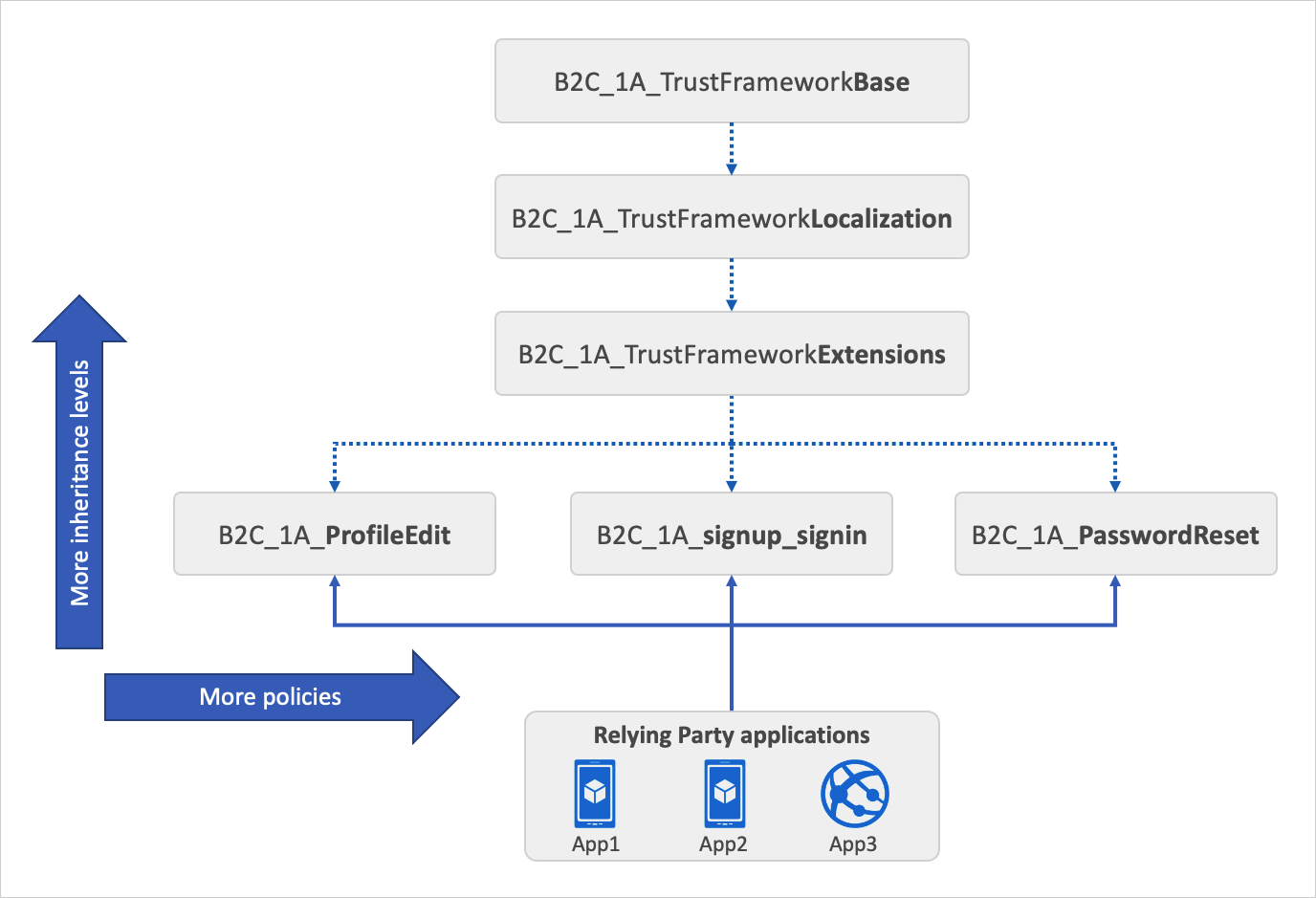

Model dědičnosti

Každý úvodní balíček obsahuje následující soubory:

- Soubor Base, který obsahuje většinu definic. Pokud chcete pomoct s řešením potíží a dlouhodobou údržbou zásad, zkuste minimalizovat počet změn, které v tomto souboru provedete.

- Lokalizační soubor , který obsahuje lokalizační řetězce. Tento soubor zásad je odvozen ze základního souboru. Tento soubor použijte k přizpůsobení různých jazyků, aby vyhovoval potřebám zákazníka.

- Soubor rozšíření , který obsahuje jedinečné změny konfigurace pro vašeho tenanta. Tento soubor zásad je odvozený ze souboru Lokalizace. Pomocí tohoto souboru můžete přidat nové funkce nebo přepsat stávající funkce. Tento soubor můžete například použít k federaci s novými zprostředkovateli identity.

- důvěřující strana (RP) soubor, který je jediným úlohově zaměřeným souborem, který je vyvolán přímo aplikací důvěřující strany, jako je vaše webová, mobilní nebo desktopová aplikace. Každý jedinečný úkol, jako je například registrace, přihlášení nebo úprava profilu, vyžaduje vlastní soubor politiky důvěřující strany. Tento soubor zásad je odvozen od souboru rozšíření.

Model dědičnosti je následující:

- Podřízená politika na libovolné úrovni může dědit z rodičovské politiky a rozšířit ji přidáním nových prvků.

- V případě složitějších scénářů můžete přidat další úrovně dědičnosti (celkem až 10).

- Můžete přidat další zásady důvěřující strany. Například můžete odstranit svůj účet, změnit telefonní číslo, zásady předávající strany SAML a další možnosti.

Následující diagram znázorňuje vztah mezi soubory zásad a aplikacemi předávající strany.

diagram

Doprovodné materiály a osvědčené postupy

Osvědčené postupy

Ve vlastních zásadách Azure AD B2C můžete integrovat vlastní obchodní logiku, abyste mohli vytvářet uživatelská prostředí, která potřebujete, a rozšířit funkčnost služby. Máme sadu osvědčených postupů a doporučení, které vám pomůžou začít.

- Vytvořte logiku v rámci zásad rozšíření , nebo v rámci zásad předávající strany . Můžete přidat nové prvky, které nahradí výchozí zásady odkazováním na stejné ID. Tento přístup umožňuje rozšíření projektu a usnadňuje pozdější upgrade základních politik, pokud Microsoft vydá nové startovací balíčky.

- V rámci základní politikydůrazně doporučujeme vyhnout se provádění změn. V případě potřeby proveďte komentáře, kam se změny aplikují.

- Při přepisování prvku, jako jsou metadata technického profilu, se vyhněte kopírování celého technického profilu z výchozí zásady. Místo toho zkopírujte pouze požadovaný oddíl prvku. Příklad provedení změny najdete v tématu Zakázání ověření e-mailu.

- Chcete-li snížit duplicitu technických profilů, kde se sdílejí základní funkce, použijte zahrnutí technického profilu .

- Vyhněte se zápisu do adresáře Microsoft Entra během přihlašování, což může vést k problémům s omezováním.

- Pokud vaše zásada obsahuje externí závislosti, jako jsou rozhraní REST API, ujistěte se, že jsou vysoce dostupné.

- Pro lepší uživatelské prostředí se ujistěte, že vaše vlastní šablony HTML jsou globálně nasazeny pomocí online doručování obsahu. Azure Content Delivery Network (CDN) umožňuje zkrátit dobu načítání, ušetřit šířku pásma a zlepšit rychlost odezvy.

- Pokud chcete provést změnu cesty uživatele, zkopírujte celou cestu uživatele ze základní zásady do zásady rozšíření. Přiřaďte jedinečné ID cesty uživatele k cestě, kterou jste zkopírovali. Potom v zásady předávající stranyzměňte výchozí cestu uživatele prvek tak, aby odkazovat na cestu nového uživatele.

Řešení problémů

Při vývoji pomocí zásad Azure AD B2C můžete při provádění cesty uživatele narazit na chyby nebo výjimky. Můžete ho prošetřit pomocí Application Insights.

- Integrace Application Insights se službou Azure AD B2C za účelem diagnostiky výjimek.

- Rozšíření Azure AD B2C pro Visual Studio Code vám umožní přístup k protokolům a vizualizovat protokoly na základě názvu zásady a času.

- Nejběžnější chyba při nastavování vlastních zásad je nesprávně formátovaná xml. Před nahráním souboru XML použijte ověření schématu XML k identifikaci chyb.

Kontinuální integrace

Pomocí kanálu kontinuální integrace a doručování (CI/CD), který jste nastavili v Azure Pipelines, můžete zahrnout vlastní zásady Azure AD B2C do doručování softwaru a automatizaci řízení kódu. Při nasazování do různých prostředí Azure AD B2C, jako je vývoj, testování a produkce, doporučujeme odebrat ruční procesy a provádět automatizované testování pomocí Azure Pipelines.

Příprava prostředí

Začínáme s vlastními zásadami Azure AD B2C:

- Vytvořte tenanta Azure AD B2C

- zaregistrujte webovou aplikaci pomocí webu Azure Portal, abyste mohli zásady otestovat.

- Přidejte potřebné klíče zásad a zaregistrujte aplikace rozhraní Identity Experience Framework.

- získejte úvodní balíček zásad Azure AD B2C a nahrajte ho do svého tenanta.

- Po nahrání úvodního balíčku musíte otestovat zásady registrace nebo přihlášení.

- Doporučujeme stáhnout a nainstalovat Visual Studio Code (VS Code). Visual Studio Code je jednoduchý, ale výkonný editor zdrojového kódu, který běží na ploše a je k dispozici pro Windows, macOS a Linux. S VS Code můžete rychle procházet a upravovat soubory XML vlastních zásad Azure AD B2C instalací rozšíření Azure AD B2C pro VS Code

Související obsah

Po nastavení a otestování zásad Azure AD B2C můžete začít přizpůsobovat své zásady. V následujících článcích se dozvíte, jak:

- Přidání deklarací a přizpůsobení uživatelského vstupu pomocí vlastních zásad. Zjistěte, jak definovat nárok a přidat ho do uživatelského rozhraní přizpůsobením některých technických profilů startovacího balíčku.

- Přizpůsobte uživatelské rozhraní vaší aplikace použitím vlastní zásady. Zjistěte, jak vytvořit vlastní obsah HTML a přizpůsobit definici obsahu.

- lokalizovat uživatelské rozhraní vaší aplikace pomocí vlastní politiky. Zjistěte, jak nastavit seznam podporovaných jazyků a poskytnout popisky specifické pro konkrétní jazyk přidáním elementu lokalizovaných prostředků.

- Během vývoje a testování zásad můžete zakázat ověření e-mailu. Zjistěte, jak přepsat metadata technického profilu.

- Nastavte přihlášení s účtem Google pomocí vlastních zásad. Zjistěte, jak vytvořit nového zprostředkovatele deklarací identity pomocí technického profilu OAuth2. Pak přizpůsobte cestu uživatele tak, aby zahrnovala možnost přihlášení Google.

- Pokud chcete diagnostikovat problémy s vlastními zásadami, můžete shromažďovat protokoly Azure Active Directory B2C pomocí služby Application Insights. Zjistěte, jak přidat nové technologické profily a nakonfigurovat zásady důvěřující strany.

- Pokud chcete pochopit, jak se vlastní zásady vytvářejí úplně od začátku, přečtěte si, jak vytvořit a spustit vlastní zásady v Azure Active Directory B2C – průvodce řadou.