Architektura zřizování identit místní aplikace Microsoft Entra

Přehled

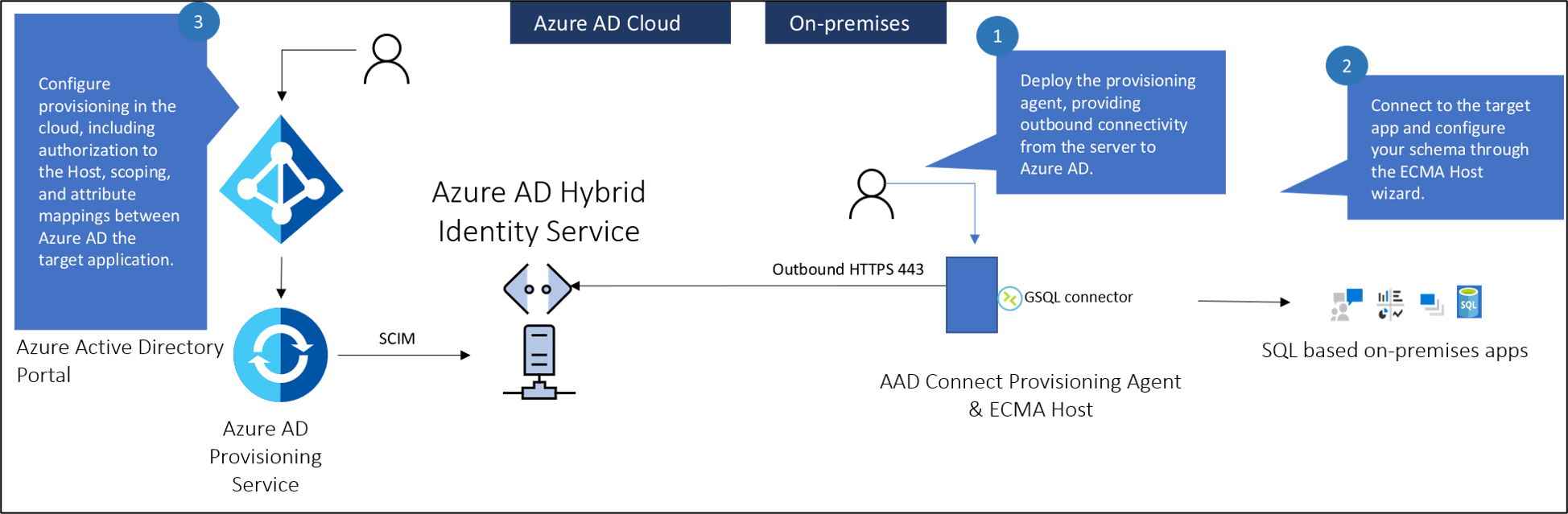

Následující diagram znázorňuje přehled toho, jak funguje zřizování místních aplikací.

Existují tři primární komponenty pro zřizování uživatelů do místní aplikace:

- Agent zřizování poskytuje připojení mezi ID Microsoft Entra a místním prostředím.

- Hostitel konektoru Extensible Connectivity (ECMA) převádí požadavky zřizování z Microsoft Entra ID na požadavky provedené v cílové aplikaci. Slouží jako brána mezi MICROSOFT Entra ID a vaší aplikací. Můžete ho použít k importu existujících konektorů ECMA2 používaných s Microsoft Identity Managerem. Hostitel ECMA se nevyžaduje, pokud jste vytvořili aplikaci SCIM nebo bránu SCIM.

- Služba zřizování Microsoft Entra slouží jako synchronizační modul.

Poznámka:

Synchronizace Microsoft Identity Manageru není nutná. Můžete ho ale použít k sestavení a otestování konektoru ECMA2 před importem do hostitele ECMA. Konektor ECMA2 je specifický pro MIM, kde je hostitel ECMA specifický pro použití s agentem zřizování.

Požadavky brány firewall

Nemusíte otevírat příchozí připojení k podnikové síti. Agenti zřizování používají odchozí připojení pouze ke službě zřizování, což znamená, že není nutné otevírat porty brány firewall pro příchozí připojení. Také nepotřebujete hraniční síť (DMZ), protože všechna připojení jsou odchozí a probíhají přes zabezpečený kanál.

Tady jsou podrobně popsané požadované odchozí koncové body pro agenty zřizování.

Architektura hostitele konektoru ECMA

Hostitel konektoru ECMA má několik oblastí, které používá k zajištění místního zřizování. Následující diagram představuje koncepční výkres, který představuje tyto jednotlivé oblasti. Následující tabulka popisuje oblasti podrobněji.

| Oblast | Popis |

|---|---|

| Koncové body | Odpovědnost za komunikaci a přenos dat se službou Microsoft Entra Provisioning |

| Mezipaměť v paměti | Slouží k ukládání dat importovaných z místního zdroje dat. |

| Automatická synchronizace | Poskytuje asynchronní synchronizaci dat mezi hostitelem konektoru ECMA a místním zdrojem dat. |

| Obchodní logika | Slouží ke koordinaci všech aktivit hostitele konektoru ECMA. Čas automatické synchronizace je možné konfigurovat v hostiteli ECMA. Toto je na stránce vlastností. |

O atributech ukotvení a rozlišujících názvech

Následující informace jsou k dispozici k lepšímu vysvětlení atributů ukotvení a rozlišujících názvů, zejména používaných konektorem genericSQL.

Atribut ukotvení je jedinečný atribut typu objektu, který se nemění a představuje tento objekt v mezipaměti hostitele konektoru ECMA v paměti.

Rozlišující název (DN) je název, který jednoznačně identifikuje objekt tím, že označuje jeho aktuální umístění v hierarchii adresářů. Nebo s SQL v oddílu. Název je vytvořen zřetězením atributu ukotvení v kořenovém adresářovém oddílu.

Když si myslíme tradiční sítě DN v tradičním formátu, například Active Directory nebo LDAP, považujeme něco podobného:

CN=Lola Jacobson,CN=Users,DC=contoso,DC=com

Pro zdroj dat, jako je SQL, který je plochý, ne hierarchický, musí být dn buď již v jedné z tabulek, nebo vytvořený z informací, které poskytujeme hostiteli konektoru ECMA.

Toho lze dosáhnout tak, že při konfiguraci konektoru genericSQL zaškrtnete políčko Automaticky vygenerované . Když zvolíte, že se má automaticky vygenerovat dn, hostitel ECMA vygeneruje NÁZEV ve formátu LDAP: CN=<anchorvalue,OBJECT>=<type>. Předpokládá se také, že dn je na stránce Připojení nezaškrtnuto ukotvení .

Konektor genericSQL očekává, že se dn naplní pomocí formátu LDAP. Obecný konektor SQL používá styl LDAP s názvem komponenty OBJECT=. To umožňuje používat oddíly (každý typ objektu je oddíl).

Vzhledem k tomu, že hostitel konektoru ECMA aktuálně podporuje pouze typ objektu USER, bude OBJECT=<TYPE> BÝT OBJECT=USER. Hodnota DN pro uživatele s hodnotou ukotvení ljacobson by tedy byla:

CN=ljacobson,OBJECT=USER

Pracovní postup vytvoření uživatele

Služba zřizování Microsoft Entra se dotazuje hostitele konektoru ECMA a zjistí, jestli uživatel existuje. Jako filtr používá odpovídající atribut . Tento atribut se definuje na webu Azure Portal v části Podnikové aplikace –> místní zřizování – zřizování –> porovnávání> atributů. Označuje se 1 pro odpovídající prioritu. Můžete definovat jeden nebo více odpovídajících atributů a určit jejich prioritu na základě priority. Pokud chcete změnit odpovídající atribut, můžete to udělat také.

Hostitel konektoru ECMA obdrží požadavek GET a dotáže se na jeho interní mezipaměť, aby zjistil, jestli uživatel existuje a jestli je naimportovaný. To se provádí pomocí výše uvedených odpovídajících atributů. Pokud definujete více shodných atributů, služba zřizování Microsoft Entra odešle požadavek GET pro každý atribut a hostitel ECMA zkontroluje, jestli nenajde shodu v mezipaměti.

Pokud uživatel neexistuje, microsoft Entra ID odešle žádost POST o vytvoření uživatele. Hostitel konektoru ECMA odpoví zpět na ID Microsoft Entra s HTTP 201 a poskytne ID uživatele. Toto ID je odvozeno od hodnoty ukotvení definované na stránce typů objektů. Toto ukotvení bude používat ID Microsoft Entra k dotazování hostitele konektoru ECMA pro budoucí a následné požadavky.

Pokud dojde ke změně uživatele v Microsoft Entra ID, microsoft Entra ID provede požadavek GET na načtení uživatele pomocí ukotvení z předchozího kroku, nikoli odpovídajícího atributu v kroku 1. To například umožňuje změnit hlavní název uživatele (UPN) bez přerušení propojení mezi uživatelem v Microsoft Entra ID a v aplikaci.

Osvědčené postupy pro agenty

- Použití stejného agenta pro funkci místního zřizování spolu se synchronizací cloudu Workday / SuccessFactors / Microsoft Entra Connect v současné době není podporováno. Aktivně pracujeme na podpoře místního zřizování na stejném agentovi jako v ostatních scénářích zřizování.

-

- Vyhněte se všem formám vložené kontroly odchozí komunikace TLS mezi agenty a Azure. Tento typ vložené kontroly způsobuje zhoršení komunikačního toku.

- Agent musí komunikovat s Azure i vaší aplikací, takže umístění agenta ovlivňuje latenci těchto dvou připojení. Latenci koncového provozu můžete minimalizovat optimalizací jednotlivých síťových připojení. Každé připojení je možné optimalizovat pomocí:

- Zmenšení vzdálenosti mezi dvěma konci segmentu směrování.

- Volba správné sítě pro procházení. Například procházení privátní sítě místo veřejného internetu může být rychlejší kvůli vyhrazeným odkazům.

- Agent a hostitel ECMA spoléhají na certifikát pro komunikaci. Certifikát podepsaný svým držitelem vygenerovaný hostitelem ECMA by se měl používat jenom pro účely testování. Platnost certifikátu podepsaného svým držitelem vyprší ve výchozím nastavení za dva roky a nedá se odvolat. Microsoft doporučuje použít certifikát od důvěryhodné certifikační autority pro případy použití v produkčním prostředí.

Vysoká dostupnost

Následující informace jsou k dispozici ve scénářích s vysokou dostupností nebo převzetím služeb při selhání.

Pro místní aplikace používající konektor ECMA: Doporučení má 1 aktivního agenta a 1 pasivního agenta (nakonfigurovaného, ale zastaveného, nepřiřazené k podnikové aplikaci v Entra) na datové centrum. Při převzetí služeb při selhání zastavte aktivního agenta, restartujte pasivního agenta a přiřaďte pasivního agenta a přiřaďte aktivního agenta. To umožňuje pasivnímu agentu provést úplný import identit v cílové aplikaci před zřízením účtů.

Pro místní aplikace používající konektor SCIM: Doporučení je mít 2 aktivní agenty na aplikaci.

Otázky týkající se agenta zřizování

Tady najdete odpovědi na některé běžné otázky.

Návody znát verzi agenta zřizování?

- Přihlaste se k serveru s Windows, na kterém je nainstalovaný agent zřizování.

- Přejděte na Ovládací panely> Uninstall nebo změňte program.

- Vyhledejte verzi odpovídající položce agenta Microsoft Entra Connect Provisioning.

Můžu agenta zřizování nainstalovat na stejný server, na kterém běží Microsoft Entra Connect nebo Microsoft Identity Manager?

Ano. Agenta zřizování můžete nainstalovat na stejný server, na kterém běží Microsoft Entra Connect nebo Microsoft Identity Manager, ale nevyžadují se.

Návody nakonfigurovat agenta zřizování tak, aby pro odchozí komunikaci HTTP používal proxy server?

Agent zřizování podporuje použití odchozího proxy serveru. Můžete ho nakonfigurovat úpravou konfiguračního souboru agenta C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config. Přidejte do něj následující řádky na konec souboru těsně před pravou </configuration> značku. Nahraďte proměnné [proxy-server] a [proxy-port] nahraďte názvem proxy serveru a hodnotami portů.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Návody zajistit, aby agent zřizování mohl komunikovat s tenantem Microsoft Entra a že agent neblokuje žádné porty vyžadované agentem?

Můžete také zkontrolovat, jestli jsou otevřené všechny požadované porty.

Návody odinstalovat agenta zřizování?

- Přihlaste se k serveru s Windows, na kterém je nainstalovaný agent zřizování.

- Přejděte na Ovládací panely> Uninstall nebo změňte program.

- Odinstalujte následující programy:

- Agent zřizování Microsoft Entra Connect

- Microsoft Entra Connect Agent Updater

- Balíček agenta zřizování Microsoft Entra Connect

Historie agenta zřizování

Tento článek obsahuje seznam verzí a funkcí agenta zřizování Microsoft Entra Connect, které byly vydány. Tým Microsoft Entra pravidelně aktualizuje agenta zřizování o nové funkce a funkce. Ujistěte se, že nepoužíváte stejného agenta pro místní zřizování a synchronizaci cloudu nebo zřizování řízené hrou.

Microsoft poskytuje přímou podporu nejnovější verze agenta a jedné verze před.

Odkaz ke stažení

Zřizování místních aplikací se zavedlo do agenta zřizování a je k dispozici na portálu. Viz instalace agenta zřizování.

1.1.892.0

20. května 2022 – vydáno ke stažení

Opravené problémy

- Přidali jsme podporu exportu změn do celočíselného atributu, což zákazníkům přináší výhody použití obecného konektoru LDAP.

1.1.846.0

11. dubna 2022 – vydáno ke stažení

Opravené problémy

- Přidali jsme podporu pro ObjectGUID jako ukotvení obecného konektoru LDAP při zřizování uživatelů do služby AD LDS.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro