Plánování nasazení ověřování bez hesla v Microsoft Entra ID

Hesla představují primární vektor útoku. Útočníci k odhalování hesel využívají sociální inženýrství, phishing nebo útoky password spray. Strategie bezheslového ověřování snižuje riziko těchto útoků.

Microsoft nabízí následující tři možnosti ověřování bez hesla, které se integrují s ID Microsoft Entra:

Microsoft Authenticator – změní jakýkoli telefon s iOSem nebo Androidem na silné přihlašovací údaje bez hesla tím, že uživatelům umožní přihlásit se k libovolné platformě nebo prohlížeči.

Klíče zabezpečení kompatibilní se standardem FIDO2 – užitečné pro uživatele, kteří se přihlašují ke sdíleným počítačům, jako jsou veřejné terminály, v situacích, kdy je používání telefonů omezené a pro vysoce privilegované identity.

Windows Hello pro firmy – nejlepší pro uživatele na svých vyhrazených počítačích s Windows.

Poznámka:

Pokud chcete vytvořit offline verzi tohoto plánu se všemi odkazy, použijte prohlížeči tisknout do pdf funkcí.

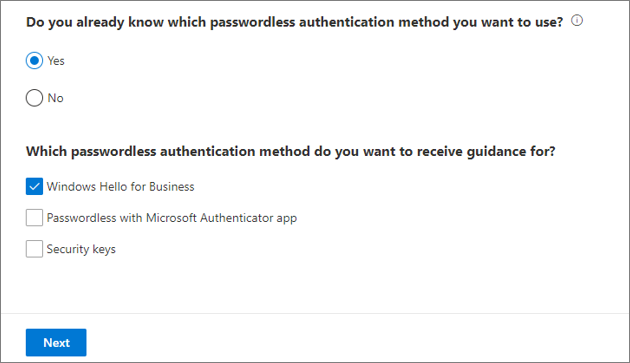

Použití průvodce metodami bez hesla

Centrum pro správu Microsoft Entra má průvodce metodami bez hesla, který vám pomůže vybrat odpovídající metodu pro každou cílovou skupinu. Pokud jste ještě nevybrali vhodné metody, přečtěte si téma https://aka.ms/passwordlesswizard, vraťte se k tomuto článku a pokračujte v plánování vybraných metod. Pro přístup k tomuto průvodci potřebujete oprávnění správce.

Scénáře ověřování bez hesla

Metody ověřování bez hesla od Microsoftu umožňují mnoho scénářů. Zvažte potřeby vaší organizace, požadavky a možnosti každé metody ověřování, abyste vybrali strategii ověřování bez hesla.

Následující tabulka uvádí metody ověřování bez hesla podle typů zařízení. Naše doporučení jsou tučná kurzíva.

| Typy zařízení | Metoda ověřování bez hesla |

|---|---|

| Vyhrazená zařízení bez oken | |

| Vyhrazené počítače s Windows 10 (verze 1703 a novější) | |

| Vyhrazené počítače s Windows 10 (před verzí 1703) | |

| Sdílená zařízení: tablety a mobilní zařízení | |

| Veřejné terminály (starší verze) | Microsoft Authenticator |

| Veřejné terminály a sdílené počítače (Windows 10) |

Požadavky

Před zahájením nasazení bez hesla se ujistěte, že splňujete požadavky.

Požadované role

Toto jsou nejméně privilegované role vyžadované pro toto nasazení:

| Role Microsoft Entra | Description |

|---|---|

| Správce uživatelů nebo globální správce | K implementaci prostředí kombinované registrace. |

| Správce ověřování | K implementaci a správě metod ověřování. |

| Uživatelská | Konfigurace aplikace Authenticator na zařízení nebo registrace zařízení s klíčem zabezpečení pro přihlášení k webu nebo Windows 10 |

V rámci tohoto plánu nasazení doporučujeme povolit ověřování bez hesla pro všechny privilegované účty.

Aplikace Microsoft Authenticator a klíče zabezpečení

Požadavky jsou určeny vybranými metodami ověřování bez hesla.

| Požadavek | Microsoft Authenticator | Klíče zabezpečení FIDO2 |

|---|---|---|

| Kombinovaná registrace pro vícefaktorové ověřování Microsoft Entra a samoobslužné resetování hesla (SSPR) je povolená. | √ | √ |

| Uživatelé můžou provádět vícefaktorové ověřování Microsoft Entra | √ | √ |

| Uživatelé zaregistrovali vícefaktorové ověřování Microsoft Entra a samoobslužné resetování hesla | √ | √ |

| Uživatelé si zaregistrovali svá mobilní zařízení do Microsoft Entra ID. | √ | |

| Windows 10 verze 1809 nebo novější pomocí podporovaného prohlížeče, jako je Microsoft Edge nebo Mozilla Firefox (verze 67 nebo vyšší). Microsoft doporučuje pro nativní podporu verzi 1903 nebo vyšší. | √ | |

| Kompatibilní klíče zabezpečení. Ujistěte se, že používáte ověřený a ověřený klíč zabezpečení FIDO2 od Microsoftu nebo jiný kompatibilní klíč zabezpečení FIDO2. | √ |

Windows Hello pro firmy

Požadavky a cesty nasazení pro Windows Hello pro firmy jsou vysoce závislé na tom, jestli nasazujete v místní, hybridní nebo cloudové konfiguraci. Také závisí na strategii připojení zařízení.

Vyberte Windows Hello pro firmy a dokončete průvodce a určete požadavky a nasazení vhodné pro vaši organizaci.

Průvodce použije vaše vstupy k vytvoření podrobného plánu, který můžete sledovat.

Plánování projektu

Pokud technologické projekty selžou, důvodem je obvykle neshoda očekávání ohledně dopadu, výsledků a zodpovědností. Abyste se vyhnuli těmto nástrahám, zajistěte, abyste se zapojili do správných zúčastněných stran a aby role účastníků v projektu byly dobře srozumitelné.

Plánování pilotního nasazení

Při nasazování ověřování bez hesla byste měli nejprve povolit jednu nebo více pilotních skupin. Skupiny můžete vytvořit speciálně pro tento účel. Přidejte uživatele, kteří se budou účastnit pilotního nasazení do skupin. Potom povolte pro vybrané skupiny nové metody ověřování bez hesla. Podívejte se na osvědčené postupy pro pilotní nasazení.

Plánování komunikace

Vaše komunikace s koncovými uživateli by měla obsahovat následující informace:

Microsoft poskytuje šablony komunikace pro koncové uživatele. Stáhněte si materiály k zavedení ověřování, které vám pomůžou navrhnout vaši komunikaci. Materiály k zavedení zahrnují přizpůsobitelné plakáty a e-mailové šablony, které můžete použít k informování uživatelů o nadcházejících možnostech ověřování bez hesla ve vaší organizaci.

Plánování registrace uživatele

Uživatelé zaregistrují svou metodu bez hesla jako součást kombinovaného pracovního postupu informací o zabezpečení na adrese https://aka.ms/mysecurityinfo. Microsoft Entra zaznamenává registraci klíčů zabezpečení a aplikace Authenticator a všechny další změny metod ověřování.

Pro prvního uživatele, který nemá heslo, můžou správci zadat heslo dočasného přístupu k registraci bezpečnostních údajů v https://aka.ms/mysecurityinfo . Jedná se o časově omezené heslo, které splňuje požadavky silného ověřování. Dočasný přístupový pass je proces pro jednotlivé uživatele.

Tuto metodu lze také použít k snadnému obnovení, když uživatel ztratil nebo zapomněl svůj ověřovací faktor, jako je bezpečnostní klíč nebo aplikace Authenticator, ale musí se přihlásit k registraci nové metody silného ověřování.

Poznámka:

Pokud v některých scénářích nemůžete použít klíč zabezpečení nebo aplikaci Authenticator, můžete jako záložní možnost použít vícefaktorové ověřování pomocí uživatelského jména a hesla spolu s jinou zaregistrovanou metodou.

Plánování a nasazení aplikace Microsoft Authenticator

Microsoft Authenticator změní jakýkoli telefon s iOSem nebo Androidem na silné přihlašovací údaje bez hesla. Je to zdarma ke stažení z Google Play nebo Apple App Storu. Požádejte uživatele , aby si stáhli Aplikaci Microsoft Authenticator a postupujte podle pokynů pro povolení přihlášení k telefonu.

Technické aspekty

integrace Active Directory Federation Services (AD FS) (AD FS) – když uživatel povolí přihlašovací údaje bez hesla authenticatoru, ověřování pro daného uživatele ve výchozím nastavení odesílá oznámení o schválení. Uživatelům v hybridním tenantovi se zabrání přesměrování na službu AD FS pro přihlášení, pokud nevybere možnost Použít místo toho vaše heslo. Tento proces také obchází všechny místní zásady podmíněného přístupu a toky předávacího ověřování (PTA). Pokud ale zadáte login_hint, uživatel se předá službě AD FS a předá možnost používat přihlašovací údaje bez hesla. V aplikacích jiných než Microsoft 365, které k ověřování používají službu AD FS, se nepoužijí zásady podmíněného přístupu Microsoft Entra a budete muset nastavit zásady řízení přístupu ve službě AD FS.

Server MFA – Koncoví uživatelé s povoleným vícefaktorovým ověřováním prostřednictvím místního serveru MFA organizace můžou vytvářet a používat přihlašovací údaje pro telefon bez hesla. Pokud se uživatel pokusí upgradovat více instalací (5 nebo více) aplikace Authenticator s přihlašovacími údaji, může tato změna způsobit chybu.

Důležité

V září 2022 oznámil Microsoft vyřazení Azure Multi-Factor Authentication Serveru. Od 30. září 2024 už nasazení Azure Multi-Factor Authentication Serveru nebudou obsluhovat žádosti o vícefaktorové ověřování, což může způsobit selhání ověřování pro vaši organizaci. Aby se zajistilo nepřerušované ověřování a aby zůstaly v podporovaném stavu, organizace by měly migrovat ověřovací data uživatelů do cloudové služby Azure MFA pomocí nejnovějšího nástroje pro migraci, který je součástí nejnovější aktualizace Azure MFA Serveru. Další informace najdete v tématu Migrace serverů Azure MFA.

Registrace zařízení – Aby bylo možné používat aplikaci Authenticator pro ověřování bez hesla, musí být zařízení zaregistrované v tenantovi Microsoft Entra a nemůže se jednat o sdílené zařízení. Zařízení je možné zaregistrovat pouze v jednom tenantovi. Tento limit znamená, že pro přihlášení přes telefon pomocí aplikace Authenticator se podporuje jenom jeden pracovní nebo školní účet.

Nasazení přihlašování přes telefon pomocí aplikace Authenticator

Postupujte podle pokynů v článku Povolení přihlašování bez hesla pomocí microsoft Authenticatoru a povolte aplikaci Authenticator jako metodu ověřování bez hesla ve vaší organizaci.

Testování aplikace Authenticator

Následují ukázkové testovací případy ověřování bez hesla pomocí aplikace Authenticator:

| Scénář | Očekávané výsledky |

|---|---|

| Uživatel může zaregistrovat aplikaci Authenticator. | Uživatel může zaregistrovat aplikaci z https://aka.ms/mysecurityinfoaplikace . |

| Uživatel může povolit přihlášení přes telefon. | Telefon přihlášení nakonfigurované pro pracovní účet. |

| Uživatel má přístup k aplikaci s přihlášením přes telefon. | Uživatel prochází tokem přihlášení k telefonu a dosáhne aplikace. |

| Otestování vrácení registrace při přihlašování k telefonu vypnutím přihlášení bez hesla v aplikaci Authenticator. Udělejte to na obrazovce Metody ověřování v Centru pro správu Microsoft Entra | Uživatelé, kteří dříve povolili, nemohli používat přihlášení bez hesla z aplikace Authenticator. |

| Odebrání přihlášení z aplikace Authenticator pro telefon | Pracovní účet už není v aplikaci Authenticator k dispozici. |

Řešení potíží s přihlášením k telefonu

| Scenario | Řešení |

|---|---|

| Uživatel nemůže provést kombinovanou registraci. | Ujistěte se, že je povolená kombinovaná registrace . |

| Uživatel nemůže povolit ověřovací aplikaci pro přihlášení k telefonu. | Ujistěte se, že je uživatel v oboru nasazení. |

| Uživatel nemá obor ověřování bez hesla, ale zobrazí se možnost přihlášení bez hesla, kterou nemůže dokončit. | Nastane, když uživatel povolil přihlášení k telefonu v aplikaci před vytvořením zásady. Pokud chcete povolit přihlášení, přidejte uživatele do skupiny uživatelů s povoleným přihlašováním bez hesla. Blokování přihlášení: Požádejte uživatele, aby z této aplikace odebral své přihlašovací údaje. |

Plánování a nasazení klíčů zabezpečení kompatibilních se standardem FIDO2

Povolte kompatibilní klíče zabezpečení. Tady je seznam zprostředkovatelů klíčů zabezpečení FIDO2, kteří poskytují klíče, o kterých je známo, že jsou kompatibilní s prostředím bez hesla.

Plánování životního cyklu klíče zabezpečení

Připravte se na klíčový životní cyklus a naplánujte ho.

Distribuce klíčů – Naplánujte, jak zřídit klíče pro vaši organizaci. Můžete mít centralizovaný proces zřizování nebo povolit koncovým uživatelům nákup klíčů kompatibilních s FIDO 2.0.

Aktivace klíče – Koncoví uživatelé musí klíč zabezpečení aktivovat sami. Koncoví uživatelé si zaregistrují svoje bezpečnostní klíče při https://aka.ms/mysecurityinfo prvním použití a povolí druhý faktor (PIN nebo biometrický kód). Pro uživatele poprvé můžou pomocí tap zaregistrovat své bezpečnostní údaje.

Zakázání klíče – Pokud chce správce odebrat klíč FIDO2 přidružený k uživatelskému účtu, může to udělat odstraněním klíče z metody ověřování uživatele, jak je znázorněno níže. Další informace najdete v tématu Zakázání klíče.

Vydání nového klíče: Uživatel může nový klíč FIDO2 zaregistrovat tak, že přejde na https://aka.ms/mysecurityinfo

Technické aspekty

U klíčů zabezpečení jsou k dispozici tři typy nasazení přihlašování bez hesla:

Webové aplikace Microsoft Entra v podporovaném prohlížeči

Zařízení s Windows 10 připojená k Microsoft Entra

Zařízení s Windows 10 připojená k hybridní službě Microsoft Entra

- Poskytuje přístup ke cloudovým i místním prostředkům. Další informace o přístupu k místním prostředkům najdete v tématu Jednotné přihlašování k místním prostředkům pomocí klíčů FIDO2.

U webových aplikací Microsoft Entra a zařízení s Windows připojených k Microsoft Entra použijte:

Windows 10 verze 1809 nebo novější pomocí podporovaného prohlížeče, jako je Microsoft Edge nebo Mozilla Firefox (verze 67 nebo vyšší).

Windows 10 verze 1809 podporuje přihlášení FIDO2 a může vyžadovat nasazení softwaru od výrobce klíče FIDO2. Doporučujeme používat verzi 1903 nebo novější.

Pro hybridní zařízení připojená k doméně Microsoft Entra použijte:

Windows 10 verze 2004 nebo novější

Plně opravené doménové servery se systémem Windows Server 2016 nebo 2019.

Nejnovější verze Microsoft Entra Připojení.

Povolení podpory Windows 10

Povolení přihlášení k Windows 10 pomocí klíčů zabezpečení FIDO2 vyžaduje povolení funkce zprostředkovatele přihlašovacích údajů ve Windows 10. Vyberte jednu z následujících možností:

Povolení zprostředkovatele přihlašovacích údajů v Microsoft Intune

- Doporučujeme nasazení Microsoft Intune.

Povolení zprostředkovatele přihlašovacích údajů pomocí zřizovacího balíčku

- Pokud nasazení Microsoft Intune není možné, musí správci nasadit balíček na každý počítač, aby povolili funkci poskytovatele přihlašovacích údajů. Instalaci balíčku může provést jedna z následujících možností:

- Zásady skupiny nebo Configuration Manager

- Místní instalace na počítači s Windows 10

- Pokud nasazení Microsoft Intune není možné, musí správci nasadit balíček na každý počítač, aby povolili funkci poskytovatele přihlašovacích údajů. Instalaci balíčku může provést jedna z následujících možností:

Povolení zprostředkovatele přihlašovacích údajů pomocí zásad skupiny

- Podporuje se jenom u zařízení připojených k hybridnímu připojení Microsoft Entra.

Povolení místní integrace

Postupujte podle pokynů v článku Povolení přihlašování k místním prostředkům (Preview) bez hesla.

Důležité

Tyto kroky musí být také dokončeny pro všechna hybridní zařízení připojená k Microsoft Entra, aby bylo možné využívat klíče zabezpečení FIDO2 pro přihlášení k Windows 10.

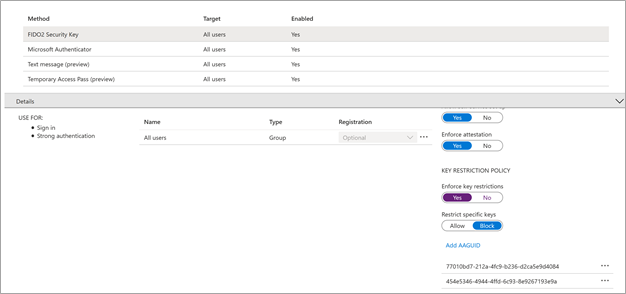

Zásady klíčových omezení

Při nasazování klíče zabezpečení můžete volitelně omezit použití klíčů FIDO2 jenom na konkrétní výrobce schválené vaší organizací. Omezení klíčů vyžaduje identifikátor GUID ověření identity authenticatoru (AAGUID). Existují dva způsoby, jak získat AAGUID.

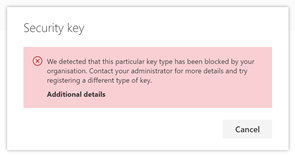

Pokud je klíč zabezpečení omezený a uživatel se pokusí zaregistrovat klíč zabezpečení FIDO2, zobrazí se následující chyba:

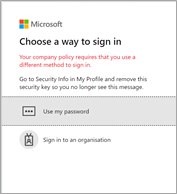

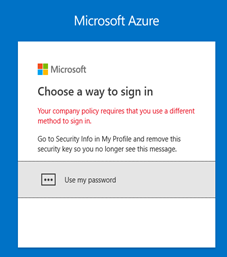

Pokud je AAGUID omezen po registraci klíče zabezpečení uživatelem, zobrazí se následující zpráva:

*Klíč FIDO2 blokovaný zásadami omezení klíče

Nasazení přihlášení klíče zabezpečení FIDO2

Postupujte podle pokynů v článku Povolení přihlašování pomocí klíče zabezpečení bez hesla a povolte klíč zabezpečení FIDO2 jako metodu ověřování bez hesla ve vaší organizaci.

Testování klíčů zabezpečení

Tady jsou ukázkové testovací případy ověřování bez hesla pomocí klíčů zabezpečení.

Přihlášení FIDO bez hesla k zařízením s Windows 10 připojeným k Microsoft Entra

| Scénář (build Windows) | Očekávané výsledky |

|---|---|

| Uživatel může zaregistrovat zařízení FIDO2 (1809) | Uživatel může zaregistrovat zařízení FIDO2 pomocí možností přihlášení k účtům > Nastavení > Možnosti > zabezpečení klíče zabezpečení |

| Uživatel může resetovat zařízení FIDO2 (1809) | Uživatel může resetovat zařízení FIDO2 pomocí softwaru výrobce. |

| Uživatel se může přihlásit pomocí zařízení FIDO2 (1809) | Uživatel může vybrat klíč zabezpečení z přihlašovacího okna a úspěšně se přihlásit. |

| Uživatel může zaregistrovat zařízení FIDO2 (1903) | Uživatel může zaregistrovat zařízení FIDO2 na Nastavení > Účty>– možnosti > přihlášení pomocí klíče zabezpečení |

| Uživatel může resetovat zařízení FIDO2 (1903) | Uživatel může resetovat zařízení FIDO2 na Nastavení > Účty > přihlášení možnosti > Zabezpečení klíče |

| Uživatel se může přihlásit pomocí zařízení FIDO2 (1903) | Uživatel může vybrat klíč zabezpečení z přihlašovacího okna a úspěšně se přihlásit. |

Přihlášení FIDO bez hesla k webovým aplikacím Microsoft Entra

| Scénář | Očekávané výsledky |

|---|---|

| Uživatel může zaregistrovat zařízení FIDO2 na aka.ms/mysecurityinfo pomocí Microsoft Edge. | Registrace by měla být úspěšná. |

| Uživatel může zaregistrovat zařízení FIDO2 na aka.ms/mysecurityinfo pomocí Firefoxu. | Registrace by měla být úspěšná. |

| Uživatel se může přihlásit k OneDrivu online pomocí zařízení FIDO2 pomocí Microsoft Edge. | Přihlášení by mělo být úspěšné. |

| Uživatel se může přihlásit k OneDrivu online pomocí zařízení FIDO2 pomocí Firefoxu. | Přihlášení by mělo být úspěšné. |

| Otestování vrácení registrace zařízení FIDO2 vypnutím klíčů zabezpečení FIDO2 v okně Metody ověřování v Centru pro správu Microsoft Entra | Uživatelé budou: |

Řešení potíží s přihlášením ke klíči zabezpečení

| Scenario | Řešení |

|---|---|

| Uživatel nemůže provést kombinovanou registraci. | Ujistěte se, že je povolená kombinovaná registrace . |

| Uživatel nemůže v nastavení zabezpečení přidat klíč zabezpečení. | Ujistěte se, že jsou povolené klíče zabezpečení. |

| Uživatel nemůže přidat bezpečnostní klíč v možnostech přihlášení k Windows 10. | Ujistěte se, že jsou povolené klíče zabezpečení pro přihlášení k Windows. |

| Chybová zpráva: Zjistili jsme, že tento prohlížeč nebo operační systém nepodporuje klíče zabezpečení FIDO2. | Bezpečnostní zařízení FIDO2 bez hesla se dají zaregistrovat jenom v podporovaných prohlížečích (Microsoft Edge, Firefox verze 67) ve Windows 10 verze 1809 nebo vyšší. |

| Chybová zpráva: Zásady vaší společnosti vyžadují, abyste k přihlášení použili jinou metodu. | Ujistěte se, že jsou v tenantovi povolené klíče zabezpečení. |

| Uživatel nemůže spravovat můj klíč zabezpečení ve Windows 10 verze 1809 | Verze 1809 vyžaduje, abyste používali software pro správu klíčů zabezpečení poskytovaný dodavatelem klíče FIDO2. Obraťte se na dodavatele a požádejte o podporu. |

| Myslím, že můj bezpečnostní klíč FIDO2 může být vadný – jak to můžu otestovat. | Přejděte na https://webauthntest.azurewebsites.net/, zadejte přihlašovací údaje pro testovací účet, připojte podezřelý bezpečnostní klíč, vyberte tlačítko + v pravém horním rohu obrazovky, vyberte vytvořit a projděte proces vytvoření. Pokud tento scénář selže, může být vaše zařízení vadné. |

Správa ověřování bez hesla

Pokud chcete spravovat metody ověřování bez hesla uživatele v Centru pro správu Microsoft Entra, vyberte svůj uživatelský účet a pak vyberte Metody ověřování.

Rozhraní Microsoft Graph API

Metody ověřování bez hesla můžete spravovat také pomocí rozhraní API metod ověřování v Microsoft Graphu. Příklad:

Můžete načíst podrobnosti o klíči zabezpečení FIDO2 uživatele a odstranit ho, pokud uživatel klíč ztratil.

Můžete načíst podrobnosti o registraci aplikace Authenticator uživatele a odstranit ji, pokud uživatel ztratil telefon.

Spravujte zásady metod ověřování pro klíče zabezpečení a aplikaci Authenticator.

Další informace o metodách ověřování, které je možné spravovat v Microsoft Graphu, najdete v tématu Přehled rozhraní API metod ověřování Microsoft Entra.

Vrácení zpět

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

I když ověřování bez hesla je jednoduchá funkce s minimálním dopadem na koncové uživatele, může být nutné vrátit zpět.

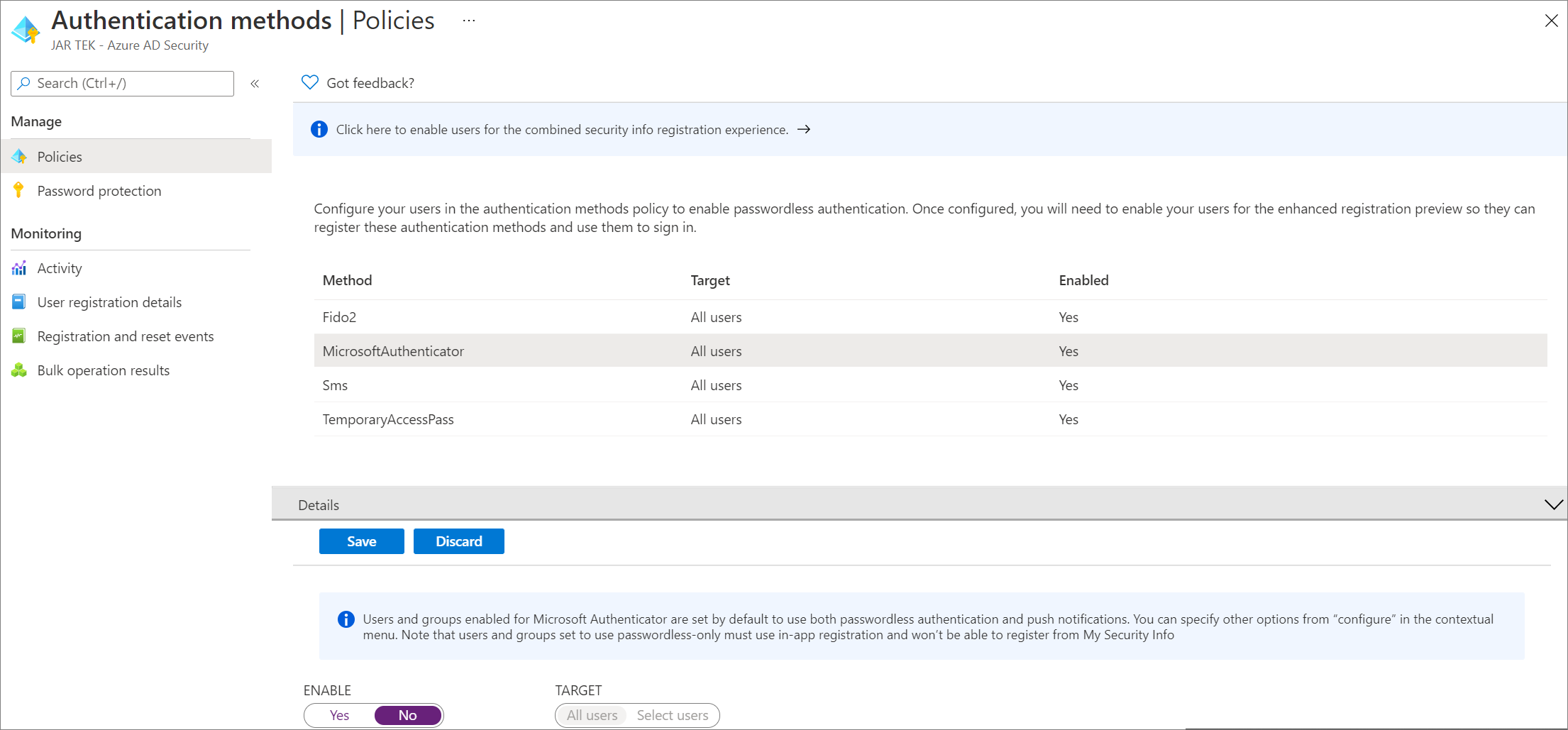

Vrácení zpět vyžaduje, aby se správce přihlásil do Centra pro správu Microsoft Entra, vybral požadované metody silného ověřování a změnil možnost povolit na Ne. Tento proces vypne funkci bez hesla pro všechny uživatele.

Uživatelům, kteří už zaregistrovali zabezpečovací zařízení FIDO2, se při příštím přihlášení zobrazí výzva k použití zabezpečovacího zařízení a pak se zobrazí následující chyba:

Sledování a vytváření sestav

Microsoft Entra ID obsahuje sestavy, které poskytují technické a obchodní přehledy. Požádejte vlastníky obchodních a technických aplikací o vlastnictví a využívání těchto sestav na základě požadavků vaší organizace.

Následující tabulka obsahuje některé příklady typických scénářů vytváření sestav:

| Řízení rizik | Zvýšit produktivitu | Zásady správného řízení a dodržování předpisů | other |

|---|---|---|---|

| Typy sestav | Metody ověřování – uživatelé zaregistrovaní pro kombinovanou registraci zabezpečení | Metody ověřování – uživatelé zaregistrovaní pro oznámení aplikace | Přihlášení: Zkontrolujte, kdo přistupuje k tenantovi a jak na to. |

| Potenciální akce | Cíloví uživatelé ještě nejsou zaregistrovaní | Podpora přijetí ověřovací aplikace nebo klíčů zabezpečení | Odvolání přístupu nebo vynucení dalších zásad zabezpečení pro správce |

Sledování využití a přehledů

Id Microsoft Entra přidá položky do protokolů auditu, když:

Správce provede změny v části Metody ověřování.

Uživatel provede jakoukoli změnu svých přihlašovacích údajů v rámci ID Microsoft Entra.

Uživatel povolí nebo zakáže svůj účet v klíči zabezpečení nebo resetuje druhý faktor klíče zabezpečení na počítači s Win 10. Viz ID událostí: 4670 a 5382.

Microsoft Entra ID uchovává většinu dat auditování po dobu 30 dnů a zpřístupňuje je pomocí Centra pro správu Microsoft Entra nebo rozhraní API, které si můžete stáhnout do svých analytických systémů. Pokud potřebujete delší dobu uchovávání, exportujte a spotřebovávejte protokoly v nástroji SIEM, jako je Microsoft Sentinel, Splunk nebo Sumo Logic. Doporučujeme delší dobu uchovávání pro auditování, analýzu trendů a další obchodní potřeby podle potřeby.

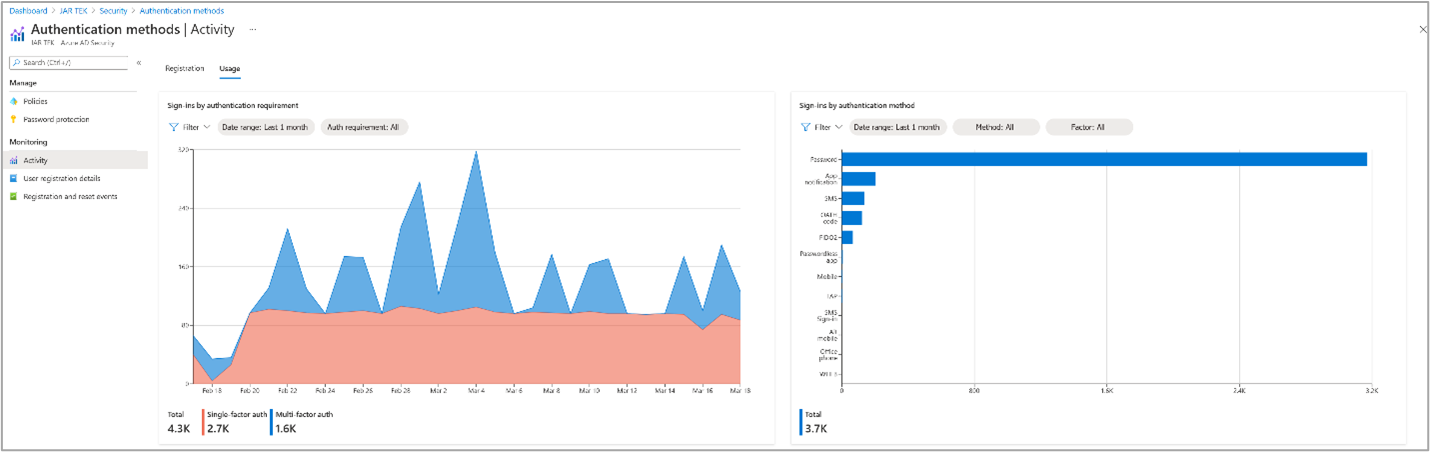

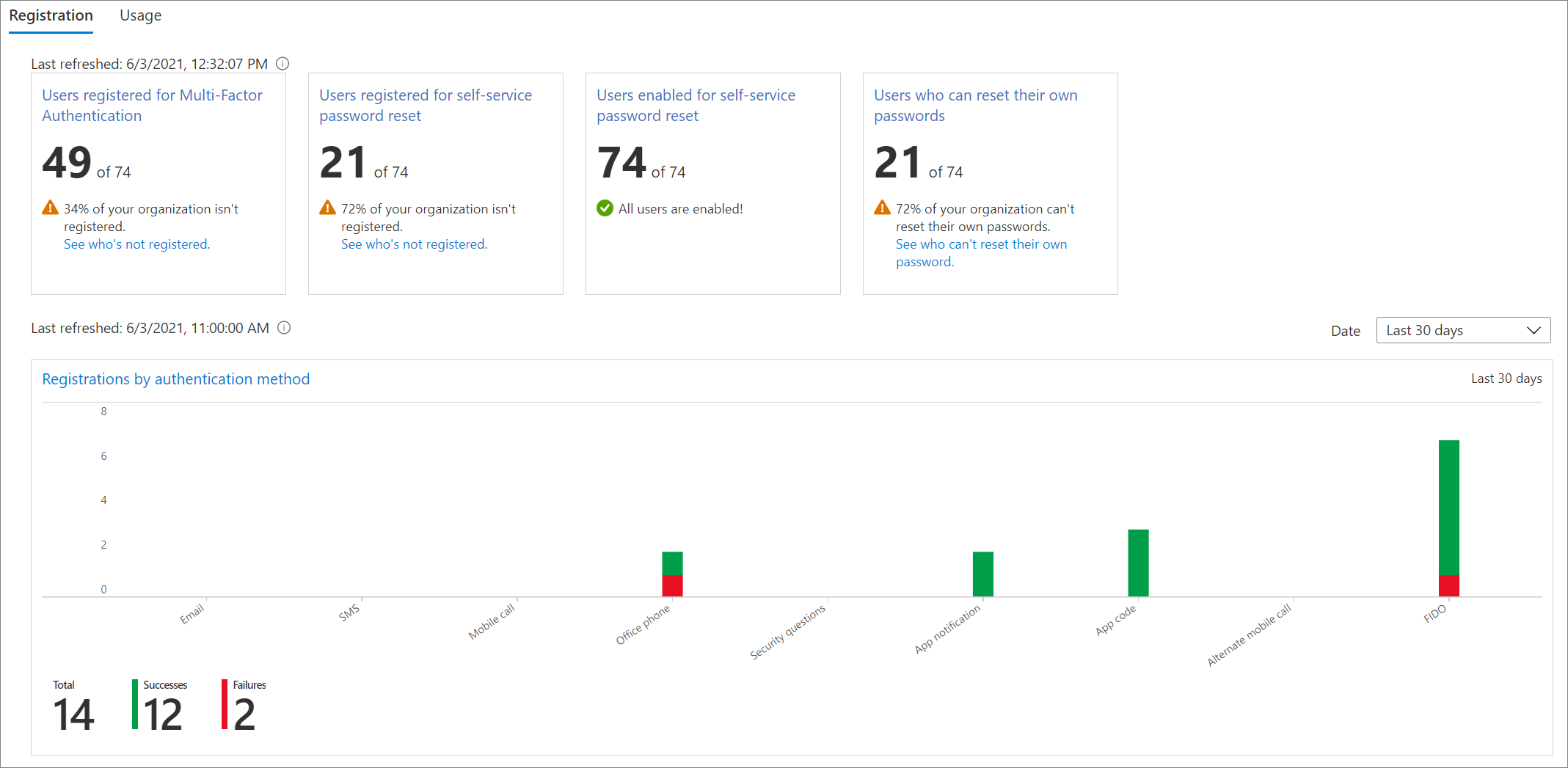

Na řídicím panelu aktivity Metody ověřování jsou dvě karty – Registrace a využití.

Na kartě Registrace se zobrazuje počet uživatelů, kteří mohou ověřování bez hesla, a také jiné metody ověřování. Tato karta zobrazuje dva grafy:

Uživatelé zaregistrovaní metodou ověřování

Nedávná registrace metodou ověřování

Na kartě Využití se zobrazují přihlášení metodou ověřování.

Další informace najdete v tématu sledování registrovaných metod ověřování a použití v rámci organizace Microsoft Entra.

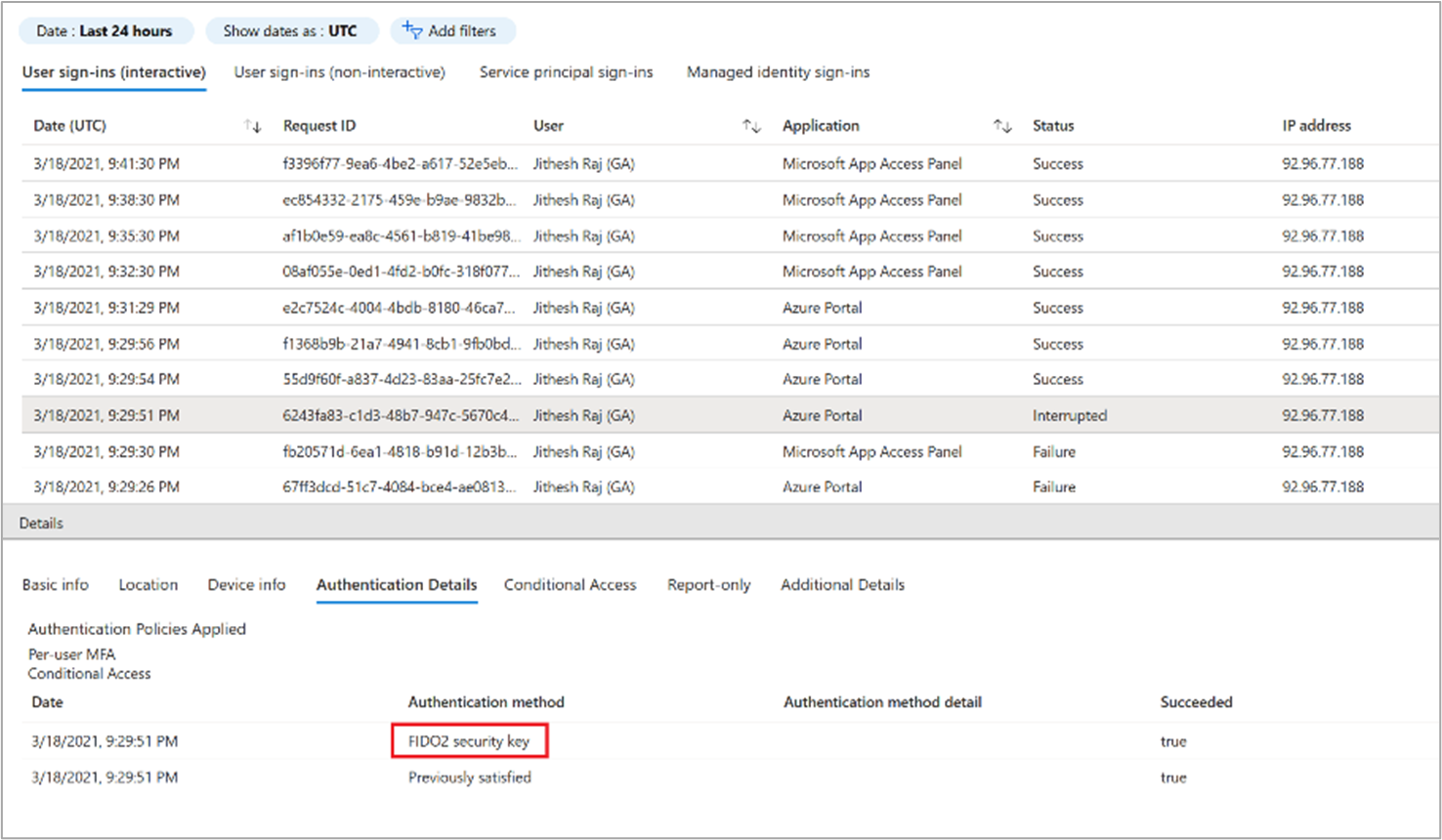

Sestavy aktivit přihlašování

Sestava aktivit přihlašování slouží ke sledování metod ověřování používaných k přihlášení k různým aplikacím.

Vyberte řádek uživatele a pak vyberte kartu Podrobnosti o ověřování, abyste viděli, jakou metodu ověřování se použila pro kterou přihlašovací aktivitu.