Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Zásady podmíněného přístupu zahrnují přiřazení identity uživatele, skupiny, agenta nebo úlohy jako jeden ze signálů v rozhodovacím procesu. Tyto identity je možné zahrnout nebo vyloučit ze zásad podmíněného přístupu. Id Microsoft Entra vyhodnocuje všechny zásady a zajišťuje splnění všech požadavků před udělením přístupu.

Zahrnout uživatele

Tento seznam obvykle zahrnuje všechny uživatele cíle organizace v zásadách podmíněného přístupu.

Při vytváření zásad podmíněného přístupu jsou k dispozici následující možnosti.

- Žádný

- Nejsou vybráni žádní uživatelé.

- Všichni uživatelé

- Všichni uživatelé v adresáři, včetně hostů B2B.

- Výběr uživatelů a skupin

- Host nebo externí uživatelé

- Tento výběr umožňuje cílit zásady podmíněného přístupu na konkrétní typy hostů nebo externích uživatelů a tenanty obsahující tyto uživatele. Existuje několik různých typů hosta nebo externích uživatelů, které je možné vybrat, a je možné vybrat několik možností:

- Hosté pro B2B spolupráci

- Uživatelé členů spolupráce B2B

- Uživatelé přímého připojení B2B

- Místní uživatelé typu host, například každý uživatel patřící do domácího tenanta s atributem typu uživatele nastaveným na hosta

- Uživatelé poskytovatele služeb, například Poskytovatel cloudových řešení (CSP)

- Jiní externí uživatelé nebo uživatelé, kteří nejsou reprezentováni výběrem jiného typu uživatele

- Pro vybrané typy uživatelů je možné zadat jednoho nebo více tenantů nebo můžete zadat všechny tenanty.

- Tento výběr umožňuje cílit zásady podmíněného přístupu na konkrétní typy hostů nebo externích uživatelů a tenanty obsahující tyto uživatele. Existuje několik různých typů hosta nebo externích uživatelů, které je možné vybrat, a je možné vybrat několik možností:

- Role adresáře

- Umožňuje správcům vybrat konkrétní předdefinované role adresáře k určení přiřazení zásad. Organizace můžou například vytvořit přísnější zásadu pro uživatele, kteří aktivně přiřadili privilegovanou roli. Jiné typy rolí nejsou podporovány, včetně rolí v rámci administrativních jednotek a vlastních rolí.

- Podmíněný přístup umožňuje správcům vybrat některé role, které jsou uvedené jako zastaralé. Tyto role se stále zobrazují v podkladovém rozhraní API a umožňujeme správcům aplikovat na ně zásady.

- Umožňuje správcům vybrat konkrétní předdefinované role adresáře k určení přiřazení zásad. Organizace můžou například vytvořit přísnější zásadu pro uživatele, kteří aktivně přiřadili privilegovanou roli. Jiné typy rolí nejsou podporovány, včetně rolí v rámci administrativních jednotek a vlastních rolí.

- Uživatelé a skupiny

- Umožňuje cílení konkrétních sad uživatelů. Organizace můžou například vybrat skupinu, která obsahuje všechny členy personálního oddělení, když je jako cloudová aplikace vybraná aplikace pro personální oddělení. Skupina může být libovolný typ skupiny uživatelů v ID Microsoft Entra, včetně dynamických nebo přiřazených skupin zabezpečení a distribučních skupin. Zásady se použijí pro vnořené uživatele a skupiny.

- Host nebo externí uživatelé

Důležité

Při výběru uživatelů a skupin, které jsou součástí zásad podmíněného přístupu, platí omezení počtu jednotlivých uživatelů, kteří je možné přidat přímo do zásad podmíněného přístupu. Pokud je potřeba přidat do zásad podmíněného přístupu mnoho jednotlivých uživatelů, umístěte je do skupiny a přiřaďte k zásadám skupinu.

Pokud uživatelé nebo skupiny patří do více než 2048 skupin, může být jejich přístup zablokovaný. Tento limit platí pro přímé i vnořené členství ve skupině.

Varování

Zásady podmíněného přístupu nepodporují uživatele, kteří mají přiřazenou roli adresáře s vymezenou organizační jednotkou nebo rolemi adresáře, které jsou vymezeny přímo na objekt, například prostřednictvím vlastních rolí.

Poznámka:

Při aplikaci zásad na externí uživatele s přímým připojením B2B se tyto zásady vztahují na uživatele spolupráce B2B, kteří používají Teams nebo SharePoint Online a mají nárok na přímé připojení B2B. Totéž platí pro zásady cílené na externí uživatele spolupráce B2B, což znamená, že uživatelé přistupující ke sdíleným kanálům Teams mají zásady spolupráce B2B, pokud mají v tenantovi také přítomnost uživatele typu host.

Vyloučení uživatelů

Pokud organizace zahrnují i vylučují uživatele nebo skupinu, je uživatel nebo skupina vyloučené ze zásad. Akce vyloučení má v politice přednost před akcí zahrnutí. Vyloučení se běžně používají pro účty pro nouzový přístup nebo účty se zalomeným sklem. Další informace o účtech pro nouzový přístup a o tom, proč jsou důležité, najdete v následujících článcích:

- Správa účtů pro nouzový přístup v Microsoft Entra ID

- Vytvoření odolné strategie správy řízení přístupu pomocí Microsoft Entra ID

Při vytváření zásad podmíněného přístupu jsou k dispozici následující možnosti vyloučení.

- Host nebo externí uživatelé

- Tento výběr nabízí několik možností, které lze použít k cílení zásad podmíněného přístupu na konkrétní typy hostů nebo externích uživatelů a konkrétní tenanty obsahující tyto typy uživatelů. Existuje několik různých typů hosta nebo externích uživatelů, které je možné vybrat, a je možné vybrat několik možností:

- Hosté pro B2B spolupráci

- Uživatelé členů spolupráce B2B

- Uživatelé přímého připojení B2B

- Místní uživatelé typu host, například každý uživatel patřící do domácího tenanta s atributem typu uživatele nastaveným na hosta

- Uživatelé poskytovatele služeb, například Poskytovatel cloudových řešení (CSP)

- Jiní externí uživatelé nebo uživatelé, kteří nejsou reprezentováni výběrem jiného typu uživatele

- Pro vybrané typy uživatelů je možné zadat jednoho nebo více tenantů nebo můžete zadat všechny tenanty.

- Tento výběr nabízí několik možností, které lze použít k cílení zásad podmíněného přístupu na konkrétní typy hostů nebo externích uživatelů a konkrétní tenanty obsahující tyto typy uživatelů. Existuje několik různých typů hosta nebo externích uživatelů, které je možné vybrat, a je možné vybrat několik možností:

- Role adresáře

- Umožňuje správcům vybrat konkrétní role adresáře Microsoft Entra používané k určení přiřazení.

- Uživatelé a skupiny

- Umožňuje cílení konkrétních sad uživatelů. Organizace můžou například vybrat skupinu, která obsahuje všechny členy personálního oddělení, když je jako cloudová aplikace vybraná aplikace pro personální oddělení. Skupina může být libovolný typ skupiny v ID Microsoft Entra, včetně dynamických nebo přiřazených skupin zabezpečení a distribučních skupin. Zásady se použijí pro vnořené uživatele a skupiny.

Zabránění uzamčení správce

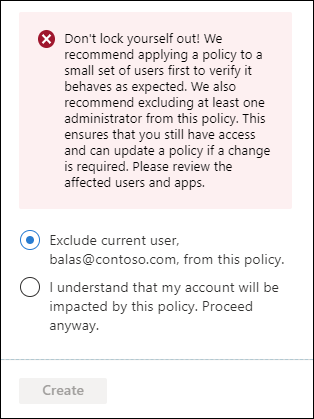

Pokud chcete zabránit uzamčení správce, zobrazí se při vytváření zásady použité pro všechny uživatele a všechny aplikace následující upozornění.

Nezamkněte se! Doporučujeme nejprve použít zásadu pro malou sadu uživatelů, abyste ověřili, že se chová podle očekávání. Doporučujeme z této zásady vyloučit alespoň jednoho správce. Tím zajistíte, že stále máte přístup a můžete aktualizovat zásadu, pokud je potřeba provést změnu. Projděte si ovlivněné uživatele a aplikace.

Ve výchozím nastavení poskytuje zásada možnost vyloučit aktuálního uživatele, ale správce ji může přepsat, jak je znázorněno na následujícím obrázku.

Pokud zjistíte, že jste uzamčení, podívejte se na co dělat, pokud jste uzamčení?

Přístup externího partnera

Zásady podmíněného přístupu, které cílí na externí uživatele, můžou kolidovat s přístupem poskytovatele služeb, jako jsou podrobná delegovaná oprávnění správce. Další informace najdete v úvodu k podrobným delegovaným oprávněním správce (GDAP). Pro zásady určené pro tenanty poskytovatelů služeb použijte externí uživatel poskytovatele, který je k dispozici v možnostech výběru Host nebo externí uživatel.

Agenti (Preview)

Agenti jsou prvotřídní účty v rámci ID Microsoft Entra, které poskytují jedinečné možnosti identifikace a ověřování pro agenty AI. Zásady podmíněného přístupu, které cílí na tyto objekty, mají konkrétní doporučení určená v článku Podmíněné přístupy a identity agentů.

Zásady můžou být vymezeny na:

- Všechny identity agentů

- Výběr agentů fungujících jako uživatelé

- Výběr identit agentů na základě atributů

- Výběr jednotlivých identit agentů

Pracovní zátěžové identity

Identita zátěže je identita, která umožňuje aplikaci nebo služebnímu principálu přístup k prostředkům, někdy v kontextu uživatele. Zásady podmíněného přístupu se dají použít pro jednotlivé služební identity zaregistrované ve vašem tenantovi. Aplikace SaaS jiných než Microsoft a více tenantové aplikace jsou mimo rozsah. Spravované identity nejsou pokryté zásadami.

Organizace mohou cílit na konkrétní úlohové identity, které mají být zahrnuty nebo vyloučeny ze zásad.

Další informace najdete v článku Podmíněný přístup pro identity úloh.