Podmíněný přístup: Vyžadovat sílu ověřování pro externí uživatele

Síla ověřování je řízení podmíněného přístupu, které umožňuje definovat konkrétní kombinaci vícefaktorových metod ověřování (MFA), které musí externí uživatel dokončit pro přístup k vašim prostředkům. Tento ovládací prvek je užitečný zejména pro omezení externího přístupu k citlivým aplikacím ve vaší organizaci. Můžete například vytvořit zásady podmíněného přístupu, v zásadách vyžadovat sílu ověřování odolnou proti útokům phishing a přiřadit ji hostům a externím uživatelům.

Microsoft Entra ID poskytuje tři předdefinované síly ověřování:

- Síla vícefaktorového ověřování

- Síla vícefaktorového ověřování bez hesla

- Síla vícefaktorového ověřování odolná proti útokům phishing

Můžete použít některou z předdefinovaných silných stránek nebo vytvořit vlastní sílu ověřování na základě metod ověřování, které chcete vyžadovat.

Ve scénářích externích uživatelů se metody ověřování vícefaktorového ověřování, které tenant prostředků může přijmout, liší v závislosti na tom, jestli uživatel provádí vícefaktorové ověřování ve svém domovském tenantovi nebo v tenantovi prostředku. Podrobnosti najdete v tématu Síla ověřování podmíněného přístupu.

Poznámka:

V současné době můžete použít zásady síly ověřování pouze pro externí uživatele, kteří se ověřují pomocí MICROSOFT Entra ID. Pro jednorázové heslo e-mailu, SAML/WS-Fed a uživatele federace Google použijte řízení udělení MFA k vyžadování vícefaktorového ověřování.

Konfigurace nastavení přístupu mezi tenanty pro vztah důvěryhodnosti vícefaktorového ověřování

Zásady síly ověřování spolupracují s nastavením důvěryhodnosti vícefaktorového ověřování v nastavení přístupu mezi tenanty a určují, kde a jak musí externí uživatel provádět vícefaktorové ověřování. Uživatel Microsoft Entra se nejprve ověří pomocí vlastního účtu ve svém domovském tenantovi. Když se tento uživatel pokusí o přístup k vašemu prostředku, Microsoft Entra ID použije zásady podmíněného přístupu síly ověřování a zkontroluje, jestli jste povolili vztah důvěryhodnosti vícefaktorového ověřování.

- Pokud je povolený vztah důvěryhodnosti vícefaktorového ověřování, Microsoft Entra ID zkontroluje relaci ověřování uživatele a zjistí, že vícefaktorové ověřování bylo splněno v domovském tenantovi uživatele.

- Pokud je vztah důvěryhodnosti vícefaktorového ověřování zakázaný, tenant prostředku zobrazí uživateli výzvu k dokončení vícefaktorového ověřování v tenantovi prostředku pomocí přijatelné metody ověřování.

Metody ověřování, které můžou externí uživatelé použít k splnění požadavků vícefaktorového ověřování, se liší v závislosti na tom, jestli uživatel provádí vícefaktorové ověřování ve svém domovském tenantovi nebo tenantovi prostředků. Podívejte se na tabulku v síle ověřování podmíněného přístupu.

Důležité

Před vytvořením zásad podmíněného přístupu zkontrolujte nastavení přístupu mezi tenanty a ujistěte se, že jsou nastavení důvěryhodnosti příchozího vícefaktorového ověřování nakonfigurovaná tak, jak má.

Volba síly ověřování

Zjistěte, jestli jedna z předdefinovaných silných stránek ověřování bude fungovat pro váš scénář nebo jestli budete muset vytvořit vlastní sílu ověřování.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň podmíněný přístup Správa istrator.

- Přejděte na silné stránky ověřování metod>ochrany>.

- Zkontrolujte předdefinované síly ověřování a zjistěte, jestli některý z nich splňuje vaše požadavky.

- Pokud chcete vynutit jinou sadu metod ověřování, vytvořte vlastní sílu ověřování.

Vytvoření zásad podmíněného přístupu

Pomocí následujícího postupu vytvořte zásady podmíněného přístupu, které na externí uživatele aplikují sílu ověřování.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň podmíněný přístup Správa istrator.

Přejděte k podmíněnému přístupu k ochraně>.

Vyberte Vytvořit novou zásadu.

Pojmenujte zásadu. Doporučujeme, aby organizace vytvořily smysluplný standard pro názvy zásad.

V části Přiřazení vyberte Uživatelé nebo identity úloh.

V části Zahrnout zvolte Vybrat uživatele a skupiny a pak vyberte Host nebo externí uživatele.

Vyberte typy hostů nebo externích uživatelů , na které chcete zásadu použít.

V části Vyloučit vyberte Uživatelé a skupiny a zvolte účty pro nouzový přístup nebo prolomení účtů ve vaší organizaci.

V části Cílové prostředky>Cloudové aplikace vyberte v části Zahrnout nebo Vyloučit všechny aplikace, které chcete zahrnout nebo vyloučit z požadavků na sílu ověřování.

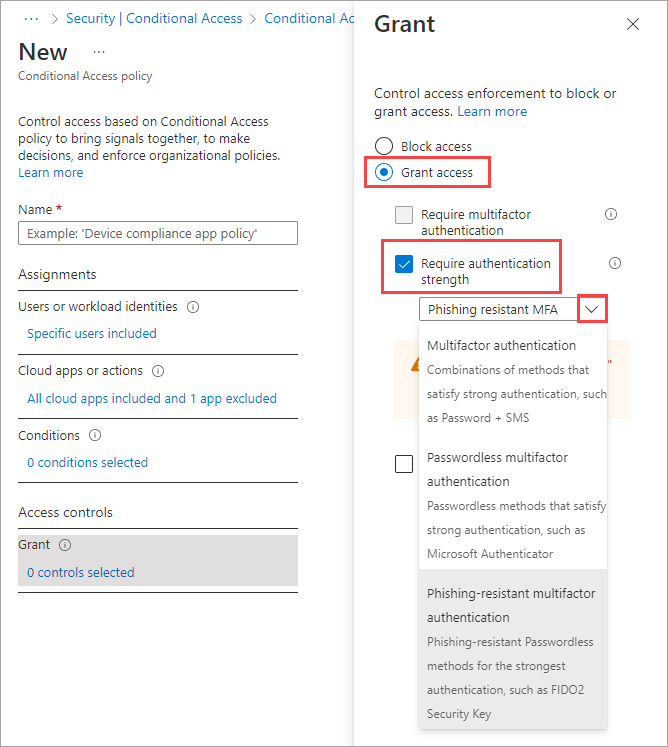

V části Řízení>přístupu Udělení:

- Zvolte Udělit přístup.

- Vyberte Možnost Vyžadovat sílu ověřování a pak ze seznamu vyberte integrovanou nebo vlastní sílu ověřování.

Potvrďte nastavení a nastavte Povolit zásadu pouze pro sestavy.

Pokud chcete zásadu povolit, vyberte Vytvořit .

Po potvrzení nastavení pomocí režimu jen pro sestavy může správce přepnout přepínač Povolit zásadupouze ze sestavy na Zapnuto.

Další kroky

Pomocí režimu jen pro podmíněný přístup můžete určit výsledky nových rozhodnutí o zásadách.