Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

V tomto návodu se dozvíte, jak zaregistrovat aplikaci v Microsoft Entra ID. Tento proces je nezbytný pro vytvoření vztahu důvěryhodnosti mezi vaší aplikací a platformou Microsoft Identity Platform. Dokončením tohoto rychlého startu povolíte správu identit a přístupu (IAM) pro vaši aplikaci a umožníte jí bezpečně pracovat se službami a rozhraními API Microsoftu.

Požadavky

- Účet Azure, který má aktivní předplatné. Vytvoření účtu zdarma

- Účet Azure musí být alespoň vývojářem aplikací.

- Pracovní síla nebo externí tenant. Pro tento rychlý start můžete použít svůj výchozí adresář. Pokud potřebujete externího tenanta, dokončete nastavení externího tenanta.

Registrace aplikace

Registrace aplikace v Microsoft Entra vytvoří vztah důvěryhodnosti mezi vaší aplikací a platformou Microsoft Identity Platform. Důvěra je jednosměrná. Vaše aplikace důvěřuje platformě Microsoft Identity Platform, a ne naopak. Po vytvoření nelze objekt aplikace přesouvat mezi různými tenanty.

Pokud chcete vytvořit registraci aplikace, postupujte takto:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň vývojář aplikací.

Pokud máte přístup k více tenantům, pomocí ikony Nastavení

v horní nabídce přepněte na tenanta, ve kterém chcete aplikaci zaregistrovat.

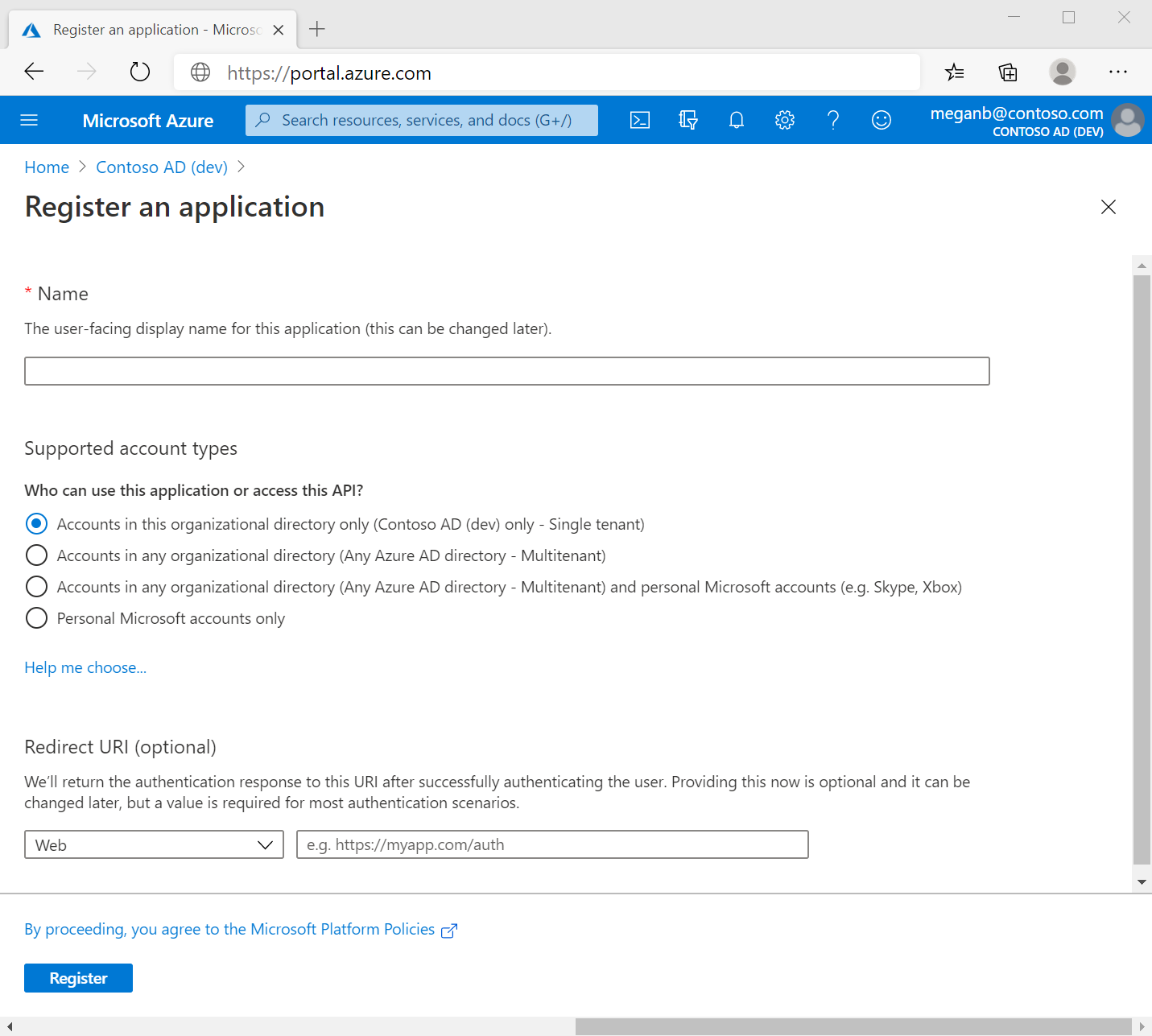

v horní nabídce přepněte na tenanta, ve kterém chcete aplikaci zaregistrovat.Přejděte doregistrace aplikace> a vyberte Nová registrace.

Zadejte smysluplný Název, například identity-client-app. Uživatelé aplikace uvidí tento název a můžou ho kdykoli změnit. Můžete mít více registrací aplikací se stejným názvem.

V části Podporované typy účtůzadejte, kdo může aplikaci používat. Doporučujeme vybrat Účty v tomto organizačním adresáři pouze pro většinu aplikací. Další informace o jednotlivých možnostech najdete v tabulce.

Typy podporovaných účtů Popis Účty jen v tomto organizačním adresáři Pro aplikace pro jednoho tenanta, které mohou používat pouze uživatelé (nebo hosté) v rámci vašeho tenanta . Účty v libovolném organizačním adresáři Pro víceklientské aplikace, kde chcete, aby vaši aplikaci mohli používat uživatelé z libovolného tenanta služby Microsoft Entra. Ideální pro aplikace typu software jako služba (SaaS), které chcete poskytnout více organizacím. Účty v libovolném organizačním adresáři a osobní účty Microsoft Pro víceklientské aplikace, které podporují jak organizační, tak osobní účty Microsoft (například Skype, Xbox, Live, Hotmail). Osobní účty Microsoft Pro aplikace používané jenom osobními účty Microsoft (například Skype, Xbox, Live, Hotmail). Výběrem možnosti Zaregistrovat dokončete registraci aplikace.

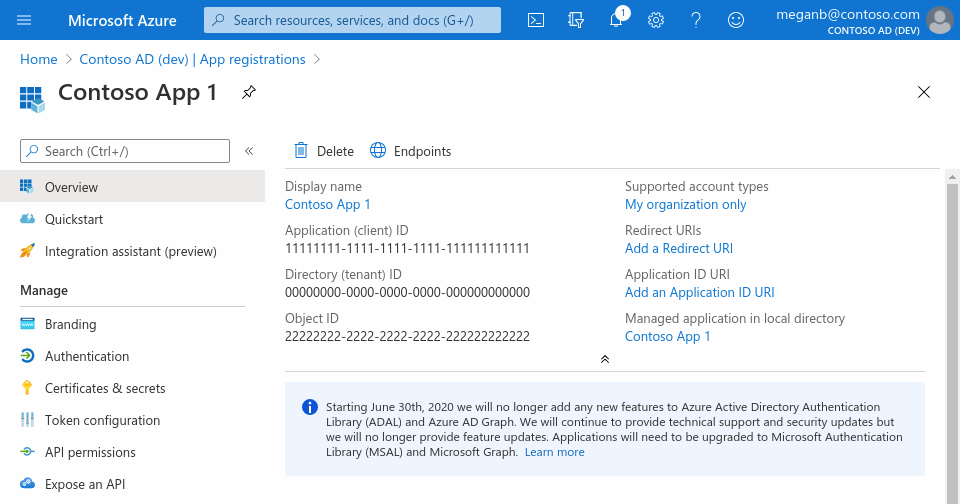

Zobrazí se stránka Přehled aplikace. Poznamenejte si ID aplikace (klienta) , které jednoznačně identifikuje vaši aplikaci a používá se v kódu vaší aplikace jako součást ověřování tokenů zabezpečení, které přijímá z platformy Microsoft identity.

Důležité

Registrace nových aplikací jsou ve výchozím nastavení uživatelům skryté. Až budete připravení, aby uživatelé aplikaci viděli na stránce Moje aplikace ji můžete povolit. Pokud chcete aplikaci povolit, přejděte v Centru pro správu Microsoft Entra dopodnikových aplikací> a vyberte aplikaci. Potom na stránce Vlastnosti nastavte Viditelné pro uživatele? na Ano.

Udělení souhlasu správce (jenom externí tenanti)

Jakmile aplikaci zaregistrujete, přiřadí se mu oprávnění User.Read . Nicméně u externích tenantů nemohou uživatelé z řad zákazníků sami vyjádřit souhlas s oprávněními. Jako správce musíte udělit souhlas s tímto oprávněním jménem všech uživatelů nájemce.

- Na stránce Přehled registrace aplikace v části Spravovat vyberte oprávnění rozhraní API.

- Vyberte Udělit souhlas správce pro název tenanta <>, a pak vyberte Ano.

- Vyberte Aktualizovat a ověřte, že Uděleno pro < název nájemce > se zobrazí v části Stav oprávnění.