Desktopová aplikace, která volá webová rozhraní API: Registrace aplikace

Tento článek popisuje specifika registrace aplikací pro desktopovou aplikaci.

Typy podporovaných účtů

Typy účtů podporované v desktopové aplikaci závisí na prostředí, které chcete rozsvítit. Vzhledem k tomuto vztahu závisí podporované typy účtů na tocích, které chcete použít.

Cílová skupina pro interaktivní získávání tokenů

Pokud vaše desktopová aplikace používá interaktivní ověřování, můžete uživatele přihlásit z libovolného typu účtu.

Cílová skupina pro tiché toky desktopové aplikace

- Pokud chcete použít integrované ověřování Systému Windows nebo uživatelské jméno a heslo, musí se vaše aplikace přihlásit uživatele ve vašem vlastním tenantovi, například pokud jste vývojář obchodních aplikací. Nebo v organizacích Microsoft Entra musí vaše aplikace přihlašovat uživatele ve vašem vlastním tenantovi, pokud se jedná o scénář nezávislých výrobců softwaru. Tyto toky ověřování nejsou podporované pro osobní účty Microsoft.

- Pokud se přihlásíte k uživatelům se sociálními identitami, které předávají autoritu a zásady B2C (business-to-commerce), můžete použít pouze interaktivní ověřování pomocí uživatelského jména a hesla.

Identifikátory URI pro přesměrování

Identifikátory URI přesměrování, které se mají použít v desktopové aplikaci, závisí na toku, který chcete použít.

Zadáním identifikátoru URI přesměrování pro vaši aplikaci nakonfigurujte nastavení platformy pro aplikaci v Registrace aplikací v Centru pro správu Microsoft Entra.

U aplikací, které používají Správce webového ověřování (WAM), nemusí být identifikátory URI přesměrování nakonfigurované v knihovně MSAL, ale musí být nakonfigurované v registraci aplikace.

Pro aplikace, které používají interaktivní ověřování:

- Aplikace, které používají vložené prohlížeče:

https://login.microsoftonline.com/common/oauth2/nativeclient(Poznámka: Pokud by se v aplikaci zobrazilo okno, které obvykle neobsahuje žádný adresní řádek, používá se "vložený prohlížeč".) - Aplikace, které používají systémové prohlížeče: (Poznámka:

http://localhostPokud by vaše aplikace přinesla výchozí prohlížeč systému (například Edge, Chrome, Firefox atd.), navštivte přihlašovací portál Microsoftu, používá se "systémový prohlížeč".)

Důležité

Osvědčeným postupem zabezpečení je explicitní nastavení

https://login.microsoftonline.com/common/oauth2/nativeclientnebohttp://localhostidentifikátor URI přesměrování. Některé knihovny ověřování, jako je MSAL.NET, používají výchozí hodnotuurn:ietf:wg:oauth:2.0:oob, pokud není zadán žádný jiný identifikátor URI přesměrování, který se nedoporučuje. Toto výchozí nastavení se aktualizuje jako zásadní změna v příští hlavní verzi.- Aplikace, které používají vložené prohlížeče:

Pokud vytvoříte nativní aplikaci Objective-C nebo Swift pro macOS, zaregistrujte identifikátor URI přesměrování na základě identifikátoru sady vaší aplikace v následujícím formátu:

msauth.<your.app.bundle.id>://authNahraďte<your.app.bundle.id>identifikátorem sady vaší aplikace.Pokud sestavíte aplikaci Node.js Electron, použijte místo běžného webového identifikátoru URI přesměrování (https://) vlastní řetězcový protokol, například

msal{Your_Application/Client_Id}://authke zpracování kroku přesměrování toku autorizace (například msal00001111-aaaa-2222-bbbb-3333cccc4444://auth). Název vlastního řetězcového protokolu by neměl být pro odhad zřejmé a měl by postupovat podle návrhů ve specifikaci OAuth2.0 pro nativní aplikace.Pokud vaše aplikace používá jenom integrované ověřování systému Windows nebo uživatelské jméno a heslo, nemusíte pro svou aplikaci URI přesměrování registrovat. Tyto toky prodělají zpáteční cestu ke koncovému bodu Microsoft Identity Platform v2.0. Vaše aplikace se nebude volat zpět na žádný konkrétní identifikátor URI.

Aby bylo možné rozlišit tok kódu zařízení, integrované ověřování systému Windows a uživatelské jméno a heslo od důvěrné klientské aplikace pomocí toku přihlašovacích údajů klienta používaného v aplikacích démona, žádný z nich nevyžaduje identifikátor URI přesměrování, nakonfigurujte ho jako veřejnou klientskou aplikaci. K dosažení této konfigurace:

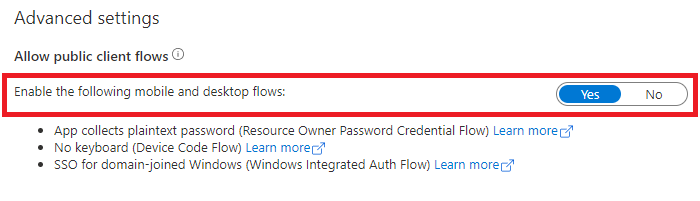

V Centru pro správu Microsoft Entra vyberte aplikaci v Registrace aplikací a pak vyberte Ověřování.

V části Upřesnit nastavení>Povolit toky veřejného klienta Povolit následující mobilní a desktopové toky>:, vyberte Ano.

Oprávnění rozhraní API

Desktopové aplikace volají rozhraní API pro přihlášeného uživatele. Musí požádat o delegovaná oprávnění. Nemůžou požádat o oprávnění aplikace, která se zpracovávají jenom v aplikacích démona.

Další kroky

Přejděte k dalšímu článku v tomto scénáři– konfigurace kódu aplikace.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro