Konfigurace oddělení kontrol povinností pro přístupový balíček ve správě nároků

Ve správě nároků můžete nakonfigurovat více zásad s různými nastaveními pro každou komunitu uživatelů, která bude potřebovat přístup prostřednictvím přístupového balíčku. Zaměstnanci můžou například potřebovat jenom schválení nadřízeným, aby získali přístup k určitým aplikacím, ale hosté přicházející z jiných organizací můžou vyžadovat schválení sponzorem i manažerem oddělení oddělení zdrojů. V zásadách pro uživatele, kteří už jsou v adresáři, můžete zadat konkrétní skupinu uživatelů, kteří mohou požádat o přístup. Můžete ale mít požadavek, abyste se vyhnuli uživateli, který získá nadměrný přístup. Chcete-li tento požadavek splnit, chcete dále omezit, kdo může požádat o přístup na základě přístupu, který již žadatel má.

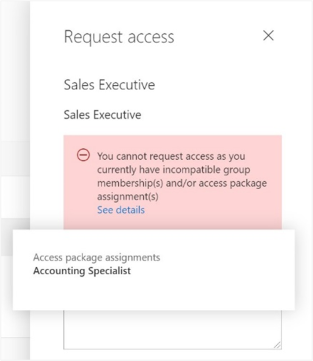

S oddělením nastavení povinností v přístupovém balíčku můžete nakonfigurovat, aby uživatel, který je členem skupiny nebo který už má přiřazení k jednomu přístupovém balíčku, nemohl požádat o další přístupový balíček.

Scénáře pro oddělení kontrol povinností

Máte například přístupový balíček, marketingovou kampaň, ke které můžou lidé ve vaší organizaci a dalších organizacích požádat o přístup, aby mohli během této kampaně spolupracovat s marketingovým oddělením vaší organizace. Vzhledem k tomu, že zaměstnanci v marketingovém oddělení by už měli mít přístup k danému materiálu marketingové kampaně, nechcete, aby zaměstnanci v marketingovém oddělení požádali o přístup k danému přístupovém balíčku. Nebo už můžete mít dynamickou skupinu, zaměstnance marketingového oddělení se všemi zaměstnanci marketingu. Můžete označit, že přístupový balíček není kompatibilní s členstvím této dynamické skupiny. Pokud pak zaměstnanec marketingového oddělení hledá přístupový balíček, o který se má požádat, nemohl požádat o přístup k balíčku pro přístup k marketingové kampani .

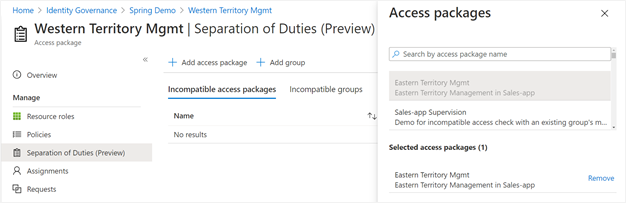

Podobně můžete mít aplikaci se dvěma rolemi aplikace – Western Sales a Eastern Sales – představující prodejní teritoria a chcete zajistit, aby uživatel měl najednou jenom jednu prodejní oblast. Pokud máte dva přístupové balíčky, jeden přístupový balíček Západní teritorium poskytující roli Western Sales a druhý přístupový balíček Eastern Territory , který dává roli Eastern Sales , pak můžete nakonfigurovat:

- přístupový balíček západního teritoria má balíček východního teritoria jako nekompatibilní a

- Přístupový balíček východního teritoria má balíček západního teritoria jako nekompatibilní.

Pokud jste pro automatizaci přístupu k místním aplikacím používali Microsoft Identity Manager nebo jiné místní systémy pro správu identit, můžete tyto systémy integrovat i se správou nároků. Pokud řídíte přístup k integrovaným aplikacím Microsoft Entra prostřednictvím správy nároků a chcete uživatelům zabránit v nekompatibilním přístupu, můžete nakonfigurovat, že přístupový balíček není kompatibilní se skupinou. Může to být skupina, kterou váš místní systém pro správu identit odesílá do Microsoft Entra ID prostřednictvím microsoft Entra Připojení. Tato kontrola zajistí, že uživatel nemůže požádat o přístupový balíček, pokud by tento přístupový balíček udělil přístup, který není kompatibilní s přístupem, který má uživatel v místních aplikacích.

Požadavky

Pokud chcete používat správu nároků a přiřazovat uživatelům přístup k balíčkům, musíte mít jednu z následujících licencí:

- Zásady správného řízení ID Microsoft Entra ID P2 nebo Microsoft Entra ID

- Licence Enterprise Mobility + Security (EMS) E5

Konfigurace jiného přístupového balíčku nebo členství ve skupině jako nekompatibilní pro vyžádání přístupu k přístupového balíčku

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Požadovaná role: Globální Správa istrator, zásady správného řízení identit Správa istrator, vlastník katalogu nebo Správce balíčků accessu

Pokud chcete změnit seznam nekompatibilních skupin nebo jiných přístupových balíčků pro existující přístupový balíček, postupujte takto:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň Správa istrator zásad správného řízení identit.

Přejděte k balíčku přístupu pro správu>nároků zásad správného řízení>identit.

Na stránce Přístupové balíčky otevřete přístupový balíček, o který budou uživatelé žádat.

V nabídce vlevo vyberte Oddělení povinností.

Pokud chcete uživatelům, kteří už mají přiřazení přístupového balíčku, zabránit v vyžádání tohoto přístupového balíčku, vyberte možnost Přidat přístupový balíček a vyberte přístupový balíček, který by už měl přiřazený.

Pokud chcete uživatelům, kteří mají existující členství ve skupině, zabránit v vyžádání tohoto přístupového balíčku, vyberte možnost Přidat skupinu a vyberte skupinu, ve které by už uživatel byl.

Programové konfigurace nekompatibilních přístupových balíčků prostřednictvím Graphu

Skupiny a další přístupové balíčky, které nejsou kompatibilní s přístupovým balíčkem, můžete nakonfigurovat pomocí Microsoft Graphu. Uživatel v příslušné roli s aplikací, která má delegovaná EntitlementManagement.ReadWrite.All oprávnění, nebo aplikaci s EntitlementManagement.ReadWrite.All oprávněním aplikace, může volat rozhraní API pro přidání, odebrání a výpis nekompatibilních skupin a přístupových balíčků přístupového balíčku.

Konfigurace nekompatibilních přístupových balíčků prostřednictvím Microsoft PowerShellu

Můžete také nakonfigurovat skupiny a další přístupové balíčky, které nejsou kompatibilní s přístupovým balíčkem v PowerShellu s rutinami z rutin Microsoft Graph PowerShellu pro modul zásad správného řízení identit verze 1.16.0 nebo novější.

Následující skript znázorňuje použití v1.0 profilu Graphu k vytvoření relace, která označuje jiný přístupový balíček jako nekompatibilní.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "5925c3f7-ed14-4157-99d9-64353604697a"

$otherapid = "cdd5f06b-752a-4c9f-97a6-82f4eda6c76d"

$params = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/identityGovernance/entitlementManagement/accessPackages/" + $otherapid

}

New-MgEntitlementManagementAccessPackageIncompatibleAccessPackageByRef -AccessPackageId $apid -BodyParameter $params

Zobrazit další přístupové balíčky, které jsou nakonfigurované jako nekompatibilní s tímto balíčkem

Požadovaná role: Globální Správa istrator, zásady správného řízení identit Správa istrator, vlastník katalogu nebo Správce balíčků accessu

Následujícím postupem zobrazíte seznam dalších přístupových balíčků, které značí, že nejsou kompatibilní s existujícím přístupovým balíčkem:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň Správa istrator zásad správného řízení identit.

Přejděte k balíčku přístupu pro správu>nároků zásad správného řízení>identit.

Na stránce Přístupové balíčky otevřete přístupový balíček.

V nabídce vlevo vyberte Oddělení povinností.

Vyberte možnost Nekompatibilní s.

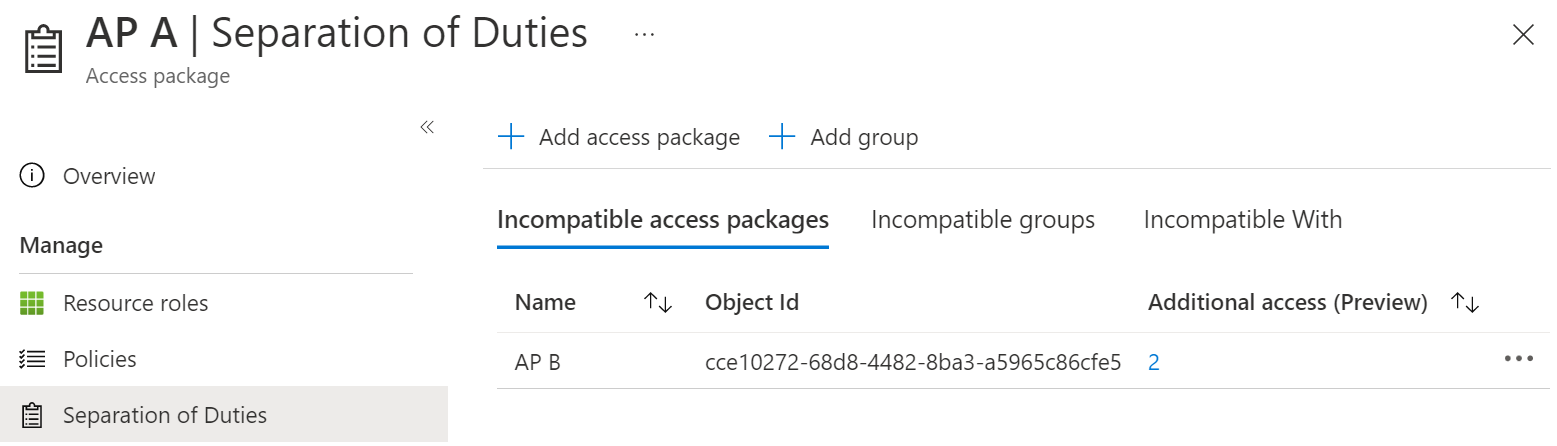

Identifikace uživatelů, kteří už nemají nekompatibilní přístup k jinému přístupového balíčku (Preview)

Pokud jste nakonfigurovali nekompatibilní nastavení přístupu u přístupového balíčku, který už má přiřazené uživatele, můžete si stáhnout seznam uživatelů, kteří mají tento další přístup. Uživatelé, kteří mají také přiřazení k nekompatibilnímu přístupovém balíčku, nebudou moct znovu požádat o přístup.

Požadovaná role: Globální Správa istrator, zásady správného řízení identit Správa istrator, vlastník katalogu nebo Správce balíčků accessu

Tímto postupem zobrazíte seznam uživatelů, kteří mají přiřazení ke dvěma přístupovým balíčkům.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň Správa istrator zásad správného řízení identit.

Přejděte k balíčku přístupu pro správu>nároků zásad správného řízení>identit.

Na stránce Přístupové balíčky otevřete přístupový balíček, na kterém jste nakonfigurovali jiný přístupový balíček jako nekompatibilní.

V nabídce vlevo vyberte Oddělení povinností.

Pokud v tabulce existuje nenulová hodnota ve sloupci Další přístup pro druhý přístupový balíček, znamená to, že existuje jeden nebo více uživatelů s přiřazením.

Výběrem tohoto počtu zobrazíte seznam nekompatibilních přiřazení.

Pokud chcete, můžete vybrat tlačítko Stáhnout a uložit tento seznam zadání jako soubor CSV.

Identifikace uživatelů, kteří budou mít nekompatibilní přístup k jinému přístupového balíčku

Pokud konfigurujete nekompatibilní nastavení přístupu u přístupového balíčku, který už má přiřazené uživatele, nebude moct některý z těchto uživatelů, kteří mají také přiřazení nekompatibilního přístupového balíčku nebo skupin, znovu požádat o přístup.

Požadovaná role: Globální Správa istrator, zásady správného řízení identit Správa istrator, vlastník katalogu nebo Správce balíčků accessu

Tímto postupem zobrazíte seznam uživatelů, kteří mají přiřazení ke dvěma přístupovým balíčkům.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň Správa istrator zásad správného řízení identit.

Přejděte k balíčku přístupu pro správu>nároků zásad správného řízení>identit.

Otevřete přístupový balíček, ve kterém budete konfigurovat nekompatibilní přiřazení.

V nabídce vlevo vyberte Zadání.

V poli Stav se ujistěte, že je vybraný stav Doručeno.

Vyberte tlačítko Stáhnout a uložte výsledný soubor CSV jako první soubor se seznamem přiřazení.

Na navigačním panelu vyberte Zásady správného řízení identit.

V nabídce vlevo vyberte Přístupové balíčky a otevřete přístupový balíček, který chcete označit jako nekompatibilní.

V nabídce vlevo vyberte Zadání.

V poli Stav se ujistěte, že je vybrán stav Doručeno.

Vyberte tlačítko Stáhnout a uložte výsledný soubor CSV jako druhý soubor se seznamem přiřazení.

K otevření těchto dvou souborů použijte tabulkový program, například Excel.

Uživatelé, kteří jsou uvedení v obou souborech, budou mít již existující nekompatibilní přiřazení.

Identifikace uživatelů, kteří už mají nekompatibilní přístup prostřednictvím kódu programu

Přiřazení k přístupovým balíčkům můžete načíst pomocí Microsoft Graphu, které jsou omezené jenom na uživatele, kteří mají také přiřazení k jinému přístupovým balíčku. Uživatel v roli správce s aplikací, která má delegovaná EntitlementManagement.Read.All oprávnění, EntitlementManagement.ReadWrite.All může volat rozhraní API pro výpis dalšího přístupu.

Identifikace uživatelů, kteří už mají nekompatibilní přístup pomocí PowerShellu

Uživatele, kteří mají přiřazení k přístupovém balíčku, můžete také dotazovat pomocí Get-MgEntitlementManagementAssignment rutin z rutin Prostředí Microsoft Graph PowerShell pro modul zásad správného řízení identit verze 2.1.0 nebo novější.

Pokud máte například dva přístupové balíčky, jeden s ID 29be137f-b006-426c-b46a-0df3d4e25ccd a druhý s ID cce10272-68d8-4482-8ba3-a5965c86cfe5, pak můžete načíst uživatele, kteří mají přiřazení k prvnímu přístupovém balíčku, a pak je porovnat s uživateli, kteří mají přiřazení k druhému přístupovém balíčku. Uživatele, kteří mají přiřazená přiřazení, můžete také nahlásit pomocí powershellového skriptu podobného následujícímu:

$c = Connect-MgGraph -Scopes "EntitlementManagement.Read.All"

$ap_w_id = "29be137f-b006-426c-b46a-0df3d4e25ccd"

$ap_e_id = "cce10272-68d8-4482-8ba3-a5965c86cfe5"

$apa_w_filter = "accessPackage/id eq '" + $ap_w_id + "' and state eq 'Delivered'"

$apa_e_filter = "accessPackage/id eq '" + $ap_e_id + "' and state eq 'Delivered'"

$apa_w = @(Get-MgEntitlementManagementAssignment -Filter $apa_w_filter -ExpandProperty target -All)

$apa_e = @(Get-MgEntitlementManagementAssignment -Filter $apa_e_filter -ExpandProperty target -All)

$htt = @{}; foreach ($e in $apa_e) { if ($null -ne $e.Target -and $null -ne $e.Target.Id) {$htt[$e.Target.Id] = $e} }

foreach ($w in $apa_w) { if ($null -ne $w.Target -and $null -ne $w.Target.Id -and $htt.ContainsKey($w.Target.Id)) { write-output $w.Target.Email } }

Konfigurace několika přístupových balíčků pro scénáře přepsání

Pokud je přístupový balíček nakonfigurovaný jako nekompatibilní, uživatel s přiřazením k ho nekompatibilnímu přístupovém balíčku nemůže požádat o přístupový balíček, ani nemůže správce vytvořit nové přiřazení, které by bylo nekompatibilní.

Pokud například přístupový balíček produkčního prostředí označil balíček vývojového prostředí jako nekompatibilní a uživatel má přiřazený přístupový balíček vývojového prostředí, pak správce přístupových balíčků pro produkční prostředí nemůže vytvořit přiřazení pro daného uživatele k produkčnímu prostředí. Aby bylo možné pokračovat v přiřazení, musí být nejprve odebráno stávající přiřazení uživatele k přístupovém balíčku vývojového prostředí .

Pokud dojde k mimořádné situaci, kdy může být potřeba přepsat pravidla pro oddělení povinností, bude potřeba nakonfigurovat další přístupový balíček pro zachycení uživatelů, kteří mají překrývající se přístupová práva, schvalovatelům, kontrolorům a auditorům výjimečnou povahu těchto přiřazení.

Pokud by například existoval scénář, který by někteří uživatelé potřebovali mít současně přístup k produkčnímu i nasazení prostředí, mohli byste vytvořit nový přístupový balíček Produkční a vývojová prostředí. Tento přístupový balíček může mít jako své role prostředků některé z rolí prostředků přístupového balíčku produkčního prostředí a některé role prostředků přístupového balíčku vývojového prostředí .

Pokud je motivace nekompatibilního přístupu zvlášť problematická, může být tento prostředek vynechán z kombinovaného přístupového balíčku a vyžadovat explicitní přiřazení správce uživatele k roli prostředku. Pokud se jedná o aplikaci třetí strany nebo vlastní aplikaci, můžete zajistit dohled monitorováním těchto přiřazení rolí pomocí sešitu aktivity přiřazení role aplikace popsaného v další části.

V závislosti na procesech zásad správného řízení může mít kombinovaný přístupový balíček jednu z těchto zásad:

- zásady přímého přiřazení, aby s přístupovým balíčkem pracoval pouze správce přístupových balíčků, nebo

- uživatelé mohou požádat o zásady přístupu, aby si uživatel mohl vyžádat s potenciálně další fází schválení.

Tato zásada může mít jako nastavení životního cyklu mnohem kratší dobu platnosti než zásada u jiných přístupových balíčků nebo vyžadovat častější kontroly přístupu s pravidelným dohledem, aby si uživatelé nezachovali přístup déle, než je potřeba.

Monitorování a hlášení přiřazení přístupu

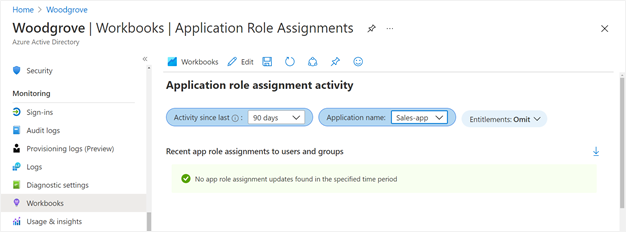

Pomocí sešitů Azure Monitoru můžete získat přehled o tom, jak uživatelé dostali přístup.

Nakonfigurujte ID Microsoft Entra tak, aby odesílala události auditu do služby Azure Monitor.

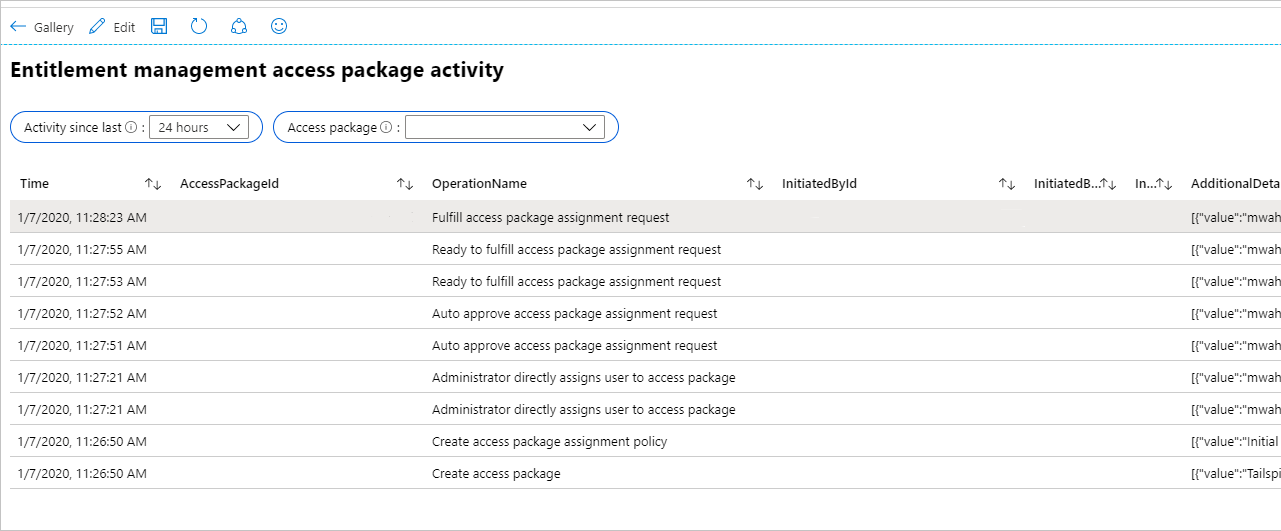

Sešit s názvem Aktivita přístupového balíčku zobrazuje každou událost související s konkrétním přístupovým balíčkem.

Pokud chcete zjistit, jestli nedošlo ke změnám přiřazení rolí aplikace pro aplikaci, která nebyla vytvořená kvůli přiřazení přístupového balíčku, můžete vybrat sešit s názvem Aktivita přiřazení role aplikace. Pokud se rozhodnete vynechat aktivitu nároků, zobrazí se jenom změny rolí aplikace, které nebyly provedeny správou nároků. Pokud například globální správce přímo přiřadil uživatele k roli aplikace, zobrazí se řádek.