Co je ochrana identit?

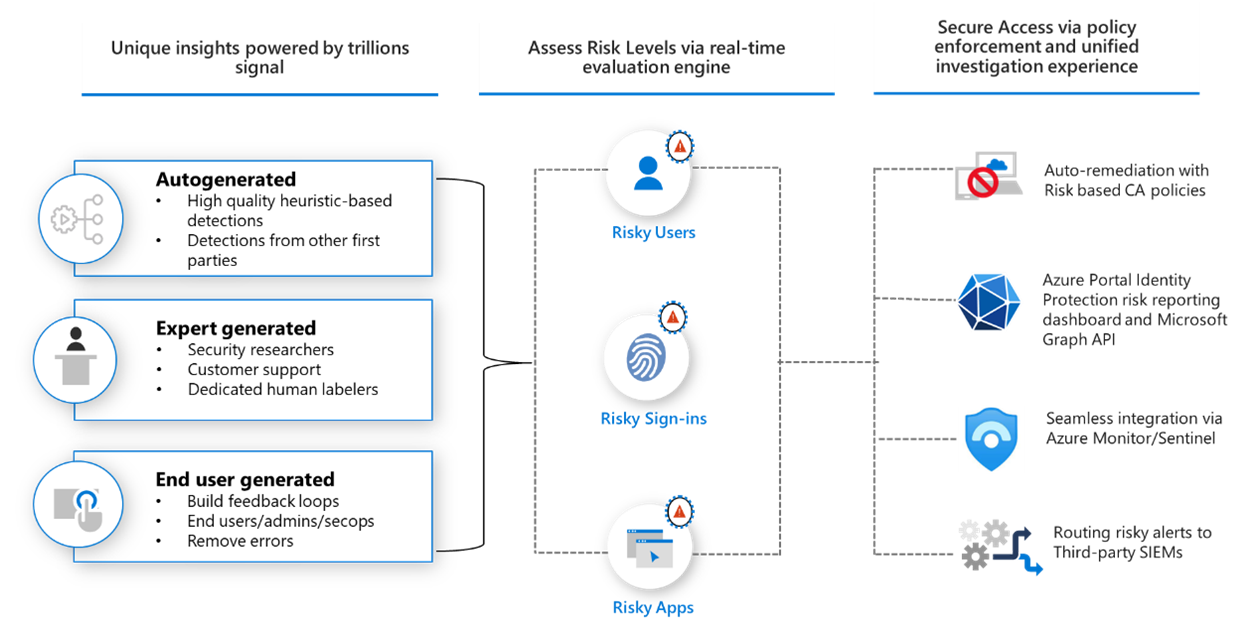

Microsoft Entra ID Protection pomáhá organizacím zjišťovat, zkoumat a opravovat rizika založená na identitách. Tato rizika založená na identitách se dají dále předávat do nástrojů, jako je podmíněný přístup, aby bylo možné rozhodovat o přístupu nebo se vrátit k nástroji pro správu bezpečnostních informací a událostí (SIEM) pro další šetření a korelaci.

Zjistit rizika

Microsoft průběžně přidává a aktualizuje detekce v našem katalogu za účelem ochrany organizací. Tyto detekce pocházejí z našich učení na základě analýzy miliard signálů každý den ze služby Active Directory, účtů Microsoft a her pomocí Xboxu. Tato široká škála signálů pomáhá službě Identity Protection detekovat rizikové chování, jako jsou:

- Použití anonymníCH IP adres

- Útoky password spray

- Uniklé přihlašovací údaje

- a další...

Během každého přihlášení služba Identity Protection spustí všechny detekce přihlašování v reálném čase, které generují úroveň rizika relace přihlašování, což značí, jak pravděpodobné je ohrožení zabezpečení přihlášení. Na základě této úrovně rizika se pak zásady použijí k ochraně uživatele a organizace.

Úplný seznam rizik a jejich zjištění najdete v článku Co je riziko.

Prošetření

Všechna rizika zjištěná u identity se sledují pomocí generování sestav. Služba Identity Protection poskytuje správcům tři klíčové sestavy, které můžou zkoumat rizika a provádět akce:

- Detekce rizik: Každé zjištěné riziko je hlášeno jako detekce rizik.

- Riziková přihlášení: Rizikové přihlášení se ohlásí, když se pro toto přihlášení hlásí jedna nebo více detekcí rizik.

- Rizikoví uživatelé: Rizikový uživatel se ohlásí, pokud platí jednu nebo obě z následujících možností:

- Uživatel má jedno nebo více rizikových přihlášení.

- Oznamují se jedna nebo více detekcí rizik.

Další informace o tom, jak používat sestavy, najdete v článku Postupy: Zkoumání rizika.

Náprava rizik

Proč je automatizace důležitá v zabezpečení?

V blogovém příspěvku Cyber Signals: Defenseing against cyber threats with the latest research, insights, and trends dateed February 3, 2022 Microsoft shared a threat intelligence brief including the following statistics:

Analyzovány... 24 miliard bezpečnostních signálů v kombinaci s inteligencí, které sledujeme monitorováním více než 40 skupin států a více než 140 skupin hrozeb...

... Od ledna 2021 do prosince 2021 jsme zablokovali více než 25,6 miliard útoků Microsoft Entra hrubou silou ověřování...

K tomu, aby se zachovala míra signálů a útoků, vyžaduje určitou úroveň automatizace.

Automatická náprava

Zásady podmíněného přístupu na základě rizika je možné povolit, aby vyžadovaly řízení přístupu, jako je poskytování silné metody ověřování, provádění vícefaktorového ověřování nebo bezpečné resetování hesla na základě zjištěné úrovně rizika. Pokud uživatel úspěšně dokončí řízení přístupu, riziko se automaticky opraví.

Ruční náprava

Pokud není povolená náprava uživatelů, musí je správce ručně zkontrolovat v sestavách na portálu, prostřednictvím rozhraní API nebo v programu Microsoft 365 Defender. Správa istrátory můžou provádět ruční akce pro zavření, potvrzení bezpečného nebo potvrzení ohrožení rizik.

Používání dat

Data z Identity Protection je možné exportovat do jiných nástrojů pro archivaci, další šetření a korelaci. Rozhraní API založená na Microsoft Graphu umožňují organizacím shromažďovat tato data pro další zpracování v nástroji, jako je jejich SIEM. Informace o přístupu k rozhraní API služby Identity Protection najdete v článku Začínáme se službou Microsoft Entra ID Protection a Microsoft Graphem.

Informace o integraci informací identity Protection s Microsoft Sentinelem najdete v článku Připojení data z Microsoft Entra ID Protection.

Organizace můžou ukládat data po delší dobu změnou nastavení diagnostiky v Microsoft Entra ID. Můžou se rozhodnout odesílat data do pracovního prostoru služby Log Analytics, archivovat data do účtu úložiště, streamovat data do služby Event Hubs nebo odesílat data do jiného řešení. Podrobné informace o tom, jak to udělat, najdete v článku Postupy : Export rizikových dat.

Požadované role

Služba Identity Protection vyžaduje, aby k přístupu měli uživatelé přiřazenou jednu nebo více následujících rolí.

| Role | Může to udělat | Nejde to udělat |

|---|---|---|

| Správce zabezpečení | Úplný přístup ke službě Identity Protection | Resetování hesla pro uživatele |

| Operátor zabezpečení | Zobrazení všech sestav služby Identity Protection a přehledu Zavření rizika uživatele, potvrzení bezpečného přihlášení, potvrzení ohrožení zabezpečení |

Konfigurace nebo změna zásad Resetování hesla pro uživatele Konfigurace upozornění |

| Čtenář zabezpečení | Zobrazení všech sestav služby Identity Protection a přehledu | Konfigurace nebo změna zásad Resetování hesla pro uživatele Konfigurace upozornění Pošlete nám zpětnou vazbu k detekci. |

| Globální čtenář | Přístup jen pro čtení ke službě Identity Protection | |

| Správce uživatelů | Resetování uživatelského hesla |

V současné době role Operátor zabezpečení nemá přístup k sestavě rizikových přihlášení.

Správci podmíněného přístupu můžou vytvářet zásady, které jako podmínku zohledňují riziko uživatele nebo přihlášení. Další informace najdete v článku Podmíněný přístup: Podmínky.

Požadavky na licenci

Použití této funkce vyžaduje licence Microsoft Entra ID P2. Pokud chcete najít správnou licenci pro vaše požadavky, projděte si porovnání obecně dostupných funkcí Microsoft Entra ID.

| Schopnost | Detaily | Microsoft Entra ID Free / Microsoft 365 Apps | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|---|

| Zásady rizik | Zásady rizik přihlašování a uživatelů (prostřednictvím identity Protection nebo podmíněného přístupu) | No | No | Ano |

| Sestavy zabezpečení | Přehled | No | No | Ano |

| Sestavy zabezpečení | Rizikoví uživatelé | Omezené informace. Zobrazují se jenom uživatelé se středním a vysokým rizikem. Žádné podrobnosti o zásuvce ani historii rizik. | Omezené informace. Zobrazují se jenom uživatelé se středním a vysokým rizikem. Žádné podrobnosti o zásuvce ani historii rizik. | Úplný přístup |

| Sestavy zabezpečení | Riziková přihlášení | Omezené informace. Nezobrazují se žádné podrobnosti o riziku ani úroveň rizika. | Omezené informace. Nezobrazují se žádné podrobnosti o riziku ani úroveň rizika. | Úplný přístup |

| Sestavy zabezpečení | Detekce rizik | No | Omezené informace. Zásuvka bez podrobností. | Úplný přístup |

| Notifications | Upozornění na zjištěné ohrožené uživatele | No | No | Ano |

| Notifications | Týdenní přehled | No | No | Ano |

| Zásady registrace MFA | No | No | Ano |

Další informace o těchto bohatých sestavách najdete v článku Postupy : Prozkoumání rizika.

Pokud chcete využít rizika identit úloh, včetně identit rizikových úloh a na kartě Detekce úloh v podoknech Detekce rizik v Centru pro správu, musíte mít licencování Identit úloh Premium. Další informace najdete v článku Zabezpečení identit úloh.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro