Pokud chcete udělit přístup uživatelům v Microsoft Entra ID, přiřaďte role Microsoft Entra. Role je kolekce oprávnění. Tento článek popisuje, jak přiřadit role Microsoft Entra pomocí Centra pro správu Microsoft Entra a PowerShellu.

Přiřazení rolí Microsoft Entra uživatelům

Požadavky

- Privileged Role Správa istrator. Informace o tom, kdo je vaše privilegovaná role Správa istrator, najdete v tématu Seznam přiřazení rolí Microsoft Entra.

- Licence Microsoft Entra ID P2 při použití Privileged Identity Management (PIM)

- Modul Microsoft Graph PowerShellu při použití PowerShellu

- Souhlas správce při použití nástroje Graph explorer pro Microsoft Graph API

Další informace najdete v tématu Požadavky pro použití PowerShellu nebo Graph Exploreru.

Centrum pro správu Microsoft Entra

Pomocí tohoto postupu přiřaďte role Microsoft Entra pomocí Centra pro správu Microsoft Entra. Vaše prostředí se bude lišit v závislosti na tom, jestli máte povolenou službu Microsoft Entra Privileged Identity Management (PIM).

Přiřaďte roli

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň privilegovaná role Správa istrator.

Přejděte k rolím identit>a správcům>a správcům.

Najděte požadovanou roli. K filtrování rolí můžete použít vyhledávací pole nebo Přidat filtry .

Výběrem názvu role otevřete roli. Nepřidávejte značku zaškrtnutí vedle role.

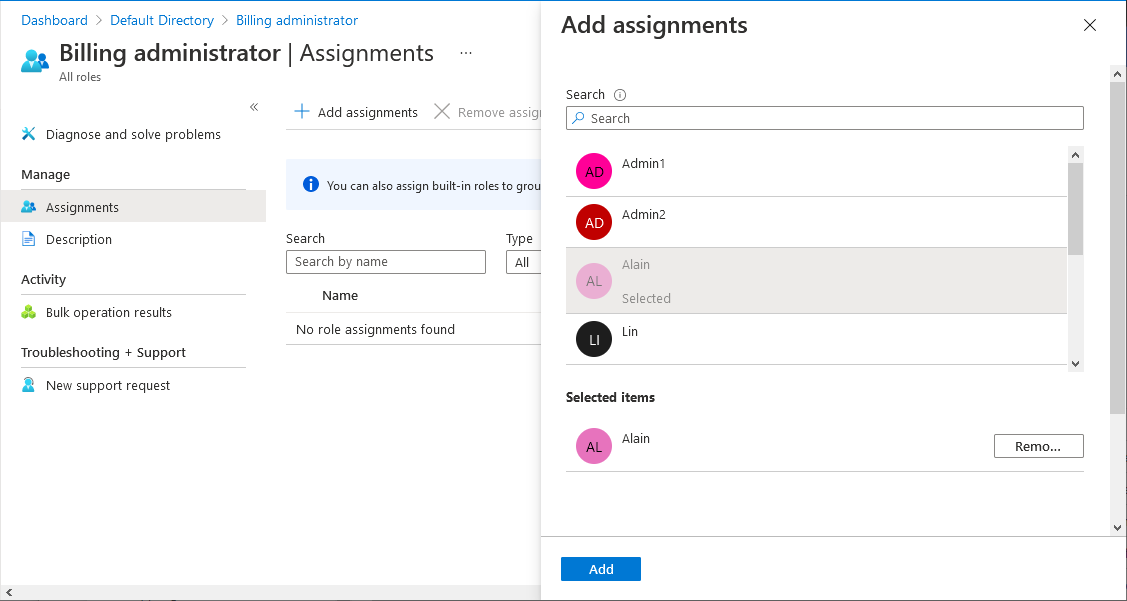

Vyberte Přidat přiřazení a pak vyberte uživatele, které chcete přiřadit k této roli.

Pokud vidíte něco jiného než na následujícím obrázku, možná máte povolený PIM. Postup najdete v další části.

Poznámka:

Pokud přiřadíte předdefinovanou roli Microsoft Entra uživateli typu host, bude uživatel typu host zvýšen, aby měl stejná oprávnění jako člen. Informace o výchozích oprávněních člena a uživatele typu host naleznete v tématu Jaké jsou výchozí uživatelská oprávnění v Microsoft Entra ID?

Výběrem možnosti Přidat přiřaďte roli.

Přiřazení role pomocí PIM

Pokud máte povolenou službu Microsoft Entra Privileged Identity Management (PIM), máte další možnosti přiřazení rolí. Můžete například nastavit, aby uživatel měl nárok na roli nebo nastavil dobu trvání. Pokud je PIM povolený, existují dva způsoby, jak přiřadit role pomocí Centra pro správu Microsoft Entra. Můžete použít stránku Role a správci nebo prostředí PIM. V obou směrech se používá stejná služba PIM.

Pomocí těchto kroků přiřaďte role pomocí stránky Role a správci . Pokud chcete přiřadit role pomocí Privileged Identity Management, přečtěte si téma Přiřazení rolí Microsoft Entra v Privileged Identity Management.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň privilegovaná role Správa istrator.

Přejděte k rolím identit>a správcům>a správcům.

Najděte požadovanou roli. K filtrování rolí můžete použít vyhledávací pole nebo Přidat filtry .

Vyberte název role, aby se role otevřela a zobrazila se její oprávněná, aktivní a prošlá přiřazení rolí. Nepřidávejte značku zaškrtnutí vedle role.

Vyberte Přidat přiřazení.

Vyberte Možnost Žádný člen a pak vyberte uživatele, které chcete přiřadit k této roli.

Vyberte Další.

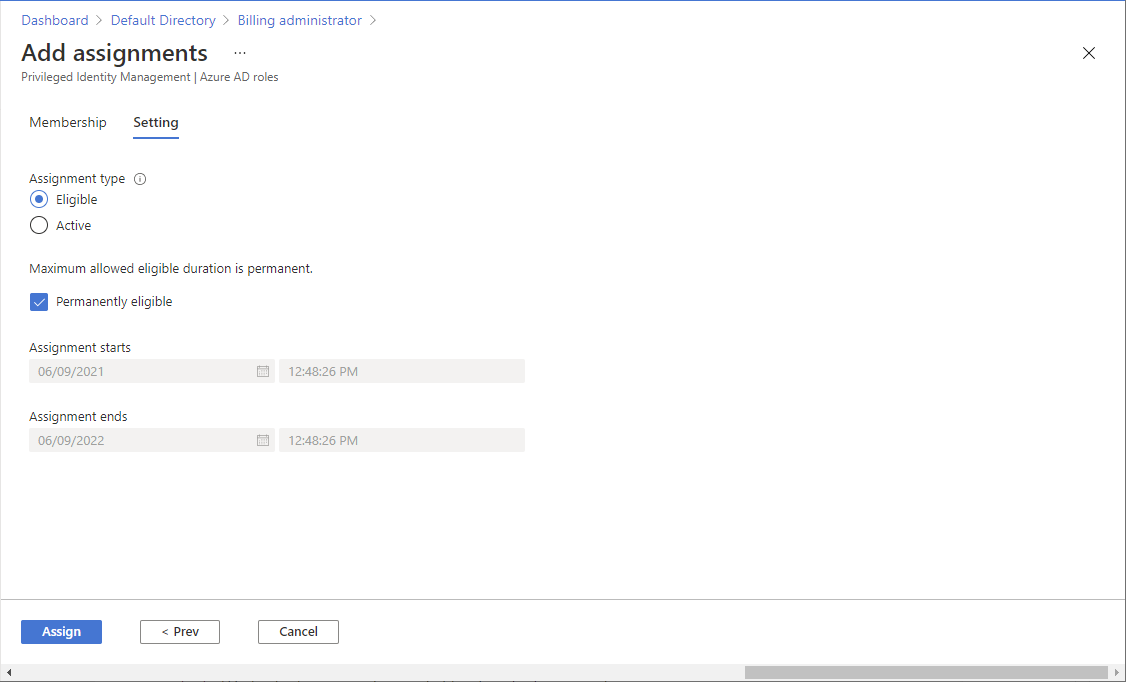

Na kartě Nastavení vyberte, jestli chcete, aby toto přiřazení role bylo způsobilé nebo aktivní.

Přiřazení oprávněné role znamená, že uživatel musí k použití role provést jednu nebo více akcí. Přiřazení aktivní role znamená, že uživatel nemusí k používání role provádět žádnou akci. Další informace o tom, co tato nastavení znamenají, najdete v terminologii PIM.

Zbývající možnosti slouží k nastavení doby trvání přiřazení.

Výběrem možnosti Přiřadit roli přiřaďte.

PowerShell –

Pomocí následujícího postupu přiřaďte role Microsoft Entra pomocí PowerShellu.

Nastavení

Otevřete okno PowerShellu a pomocí modulu Import-Module naimportujte modul Microsoft Graph PowerShellu. Další informace najdete v tématu Požadavky pro použití PowerShellu nebo Graph Exploreru.

Import-Module -Name Microsoft.Graph.Identity.Governance -ForceV okně PowerShellu se pomocí Připojení MgGraph přihlaste ke svému tenantovi.

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"Pomocí příkazu Get-MgUser získáte uživatele, kterému chcete přiřadit roli.

$user = Get-MgUser -Filter "userPrincipalName eq 'johndoe@contoso.com'"

Přiřaďte roli

K získání role, kterou chcete přiřadit, použijte Get-MgRoleManagementDirectoryRoleDefinition .

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"K přiřazení role použijte New-MgRoleManagementDirectoryRoleAssignment .

$roleassignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roledefinition.Id -PrincipalId $user.Id

Přiřazení role jako oprávněné pomocí PIM

Pokud je PIM povolená, máte další možnosti, jako je nastavení oprávnění uživatele k přiřazení role nebo definování počátečního a koncového času přiřazení role. Tyto funkce používají jinou sadu příkazů PowerShellu. Další informace o použití PowerShellu a PIM najdete v powershellu pro role Microsoft Entra v Privileged Identity Management.

K získání role, kterou chcete přiřadit, použijte Get-MgRoleManagementDirectoryRoleDefinition .

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Pomocí následujícího příkazu vytvořte tabulku hash pro uložení všech potřebných atributů potřebných k přiřazení role uživateli. ID objektu zabezpečení bude ID uživatele, ke kterému chcete roli přiřadit. V tomto příkladu bude přiřazení platné jenom 10 hodin.

$params = @{ "PrincipalId" = "aaaaaaaa-bbbb-cccc-1111-222222222222" "RoleDefinitionId" = "b0f54661-2d74-4c50-afa3-1ec803f12efe" "Justification" = "Add eligible assignment" "DirectoryScopeId" = "/" "Action" = "AdminAssign" "ScheduleInfo" = @{ "StartDateTime" = Get-Date "Expiration" = @{ "Type" = "AfterDuration" "Duration" = "PT10H" } } }Pomocí rutiny New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest přiřaďte roli jako oprávněnou. Jakmile je role přiřazená, zobrazí se v Centru pro správu Microsoft Entra v části Přiřazení oprávněných> přiřazení rolí>Microsoft Entra v>rámci zásad správného řízení>identit.

New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest -BodyParameter $params | Format-List Id, Status, Action, AppScopeId, DirectoryScopeId, RoleDefinitionId, IsValidationOnly, Justification, PrincipalId, CompletedDateTime, CreatedDateTimeMicrosoft Graph API

Podle těchto pokynů přiřaďte roli pomocí rozhraní Microsoft Graph API.

Přiřaďte roli

V tomto příkladu má objekt zabezpečení s ID objektu

aaaaaaaa-bbbb-cccc-1111-222222222222přiřazenou roli Fakturační Správa istrator (IDb0f54661-2d74-4c50-afa3-1ec803f12efedefinice role) v oboru tenanta. Seznam neměnných ID šablon rolí všech předdefinovaných rolí najdete v tématu Předdefinované role Microsoft Entra.POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments Content-type: application/json { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "directoryScopeId": "/" }Přiřazení role pomocí PIM

Přiřazení oprávněné role vázané na čas

V tomto příkladu je objekt zabezpečení s ID objektu

aaaaaaaa-bbbb-cccc-1111-222222222222přiřazený k přiřazení časově vázané role k fakturačnímu Správa istratoru (IDb0f54661-2d74-4c50-afa3-1ec803f12efedefinice role) po dobu 180 dnů.POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "afterDuration", "duration": "PT180D" } } }Přiřazení trvalé oprávněné role

V následujícím příkladu je instančnímu objektu zabezpečení přiřazeno trvalé přiřazení oprávněné role k Správa istrator fakturace.

POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "noExpiration" } } }Aktivace přiřazení role

K aktivaci přiřazení role použijte rozhraní API Create roleAssignmentScheduleRequests .

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests Content-type: application/json { "action": "selfActivate", "justification": "activating role assignment for admin privileges", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222" }Další informace o správě rolí Microsoft Entra prostřednictvím rozhraní PIM API v Microsoft Graphu najdete v tématu Přehled správy rolí prostřednictvím rozhraní API PIM (Privileged Identity Management).