Správa účtů pro nouzový přístup v Microsoft Entra ID

Je důležité, abyste zabránili náhodnému uzamčení vaší organizace Microsoft Entra, protože se nemůžete přihlásit nebo aktivovat účet jiného uživatele jako správce. Abyste zmírnili dopad náhodné nemožnosti přístupu správce, vytvořte v organizaci dva nebo více účtů pro nouzový přístup.

Účty pro nouzový přístup jsou vysoce privilegované a nejsou přiřazené konkrétním jednotlivcům. Účty pro nouzový přístup jsou omezené na scénáře tísňového volání nebo "rozbitého skla", kdy se nedají použít běžné účty pro správu. Doporučujeme zachovat cíl omezení použití účtu tísňového volání jenom na časy, kdy je to naprosto nezbytné.

Tento článek obsahuje pokyny pro správu účtů pro nouzový přístup v Microsoft Entra ID.

Proč používat účet pro nouzový přístup

Organizace může potřebovat použít účet pro nouzový přístup v následujících situacích:

- Uživatelské účty jsou federované a federace je momentálně nedostupná kvůli přerušení buňky nebo výpadku zprostředkovatele identity. Pokud se například hostitel zprostředkovatele identity ve vašem prostředí přestal používat, nemusí se uživatelé při přesměrování Microsoft Entra ID na svého zprostředkovatele identity přihlásit.

- Správci jsou zaregistrovaní prostřednictvím vícefaktorového ověřování Microsoft Entra a všechna jejich jednotlivá zařízení nejsou k dispozici nebo služba není k dispozici. Uživatelé nemusí kvůli aktivaci role dokončit vícefaktorové ověřování. Například výpadek mobilní sítě jim brání v přijímání telefonních hovorů nebo příjmu textových zpráv, což jsou pouze dva mechanismy ověřování, které zaregistrovali pro své zařízení.

- Osoba s nejnovějším přístupem globálního správce opustila organizaci. Id Microsoft Entra zabraňuje odstranění posledního účtu globálního správce, ale nezabrání tomu, aby se účet odstranil nebo zakázal místně. V obou situacích se může stát, že organizace nemůže účet obnovit.

- Nepředvídatelné okolnosti, jako je přírodní katastrofa, kdy může být mobilní telefon nebo jiné sítě nedostupné.

Vytvoření účtů pro nouzový přístup

Vytvořte dva nebo více účtů pro nouzový přístup. Tyto účty by měly být jenom cloudové účty, které používají doménu *.onmicrosoft.com a které nejsou federované nebo synchronizované z místního prostředí.

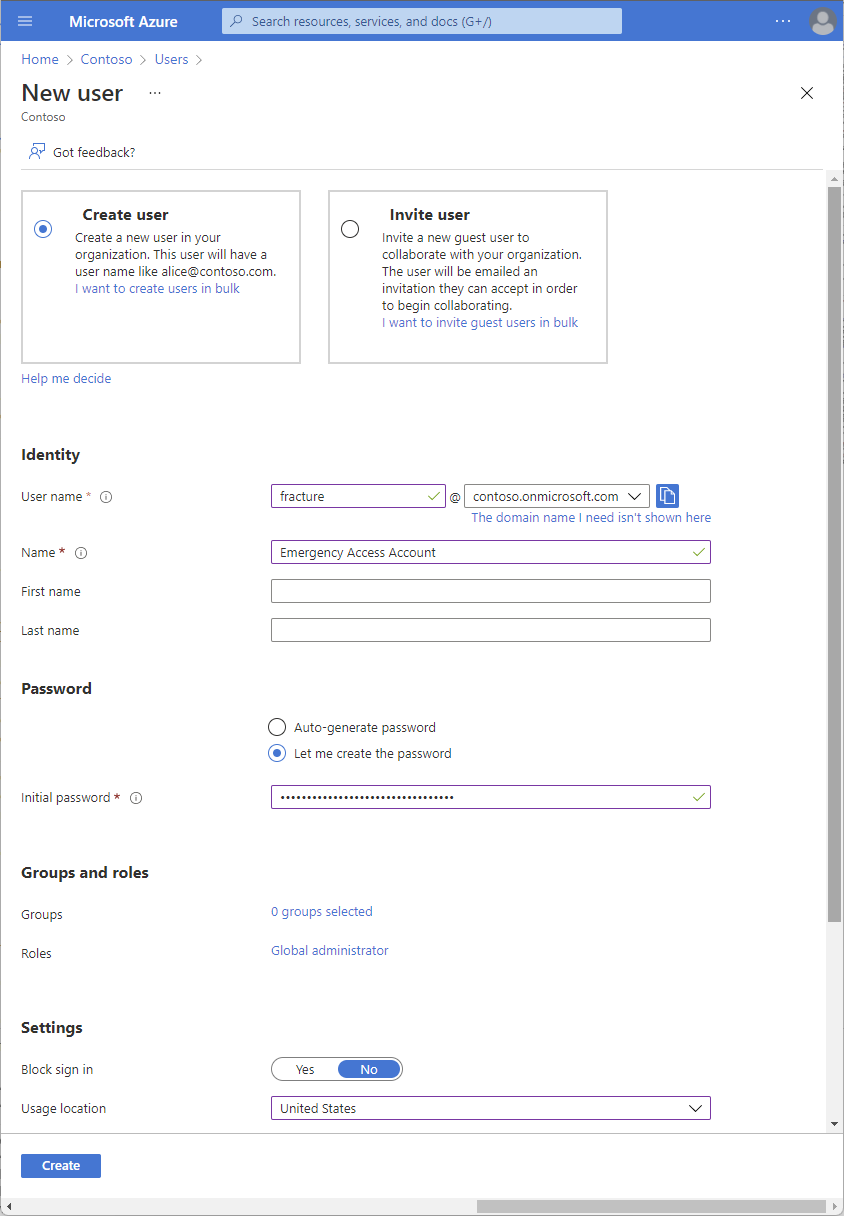

Vytvoření účtu pro nouzový přístup

Přihlaste se do Centra pro správu Microsoft Entra jako globální správce.

Přejděte do části Identita>Uživatelé>Všichni uživatelé.

Vyberte Nový uživatel.

Vyberte Vytvořit uživatele.

Zadejte uživatelské jméno účtu.

Zadejte název účtu.

Vytvořte pro účet dlouhé a složité heslo.

V části Role přiřaďte roli globálního správce .

V části Umístění využití vyberte příslušné umístění.

Vyberte Vytvořit.

Bezpečně ukládejte přihlašovací údaje k účtu.

Monitorujte protokoly přihlášení a auditu.

Pravidelně ověřujte účty.

Při konfiguraci těchto účtů musí být splněny následující požadavky:

- Účty pro nouzový přístup by neměly být přidružené k žádnému jednotlivému uživateli v organizaci. Ujistěte se, že vaše účty nejsou připojené k žádným mobilním telefonům, hardwarovým tokenům, které cestují s jednotlivými zaměstnanci nebo jinými přihlašovacími údaji specifickými pro zaměstnance. Toto opatření se týká případů, kdy je jednotlivý zaměstnanec nedostupný, když je potřeba přihlašovací údaje. Je důležité zajistit, aby se všechna registrovaná zařízení uchovávala ve známém zabezpečeném umístění, které má více prostředků komunikace s ID Microsoft Entra.

- Používejte silné ověřování pro účty pro nouzový přístup a ujistěte se, že nepoužívá stejné metody ověřování jako ostatní účty pro správu. Pokud například váš běžný účet správce používá aplikaci Microsoft Authenticator k silnému ověřování, použijte pro své účty tísňového volání klíč zabezpečení FIDO2. Zvažte závislosti různých metod ověřování, abyste se vyhnuli přidávání externích požadavků do procesu ověřování.

- Zařízení nebo přihlašovací údaje nesmí vypršet nebo nesmí být v rozsahu automatizovaného čištění kvůli nedostatku použití.

- Ve službě Microsoft Entra Privileged Identity Management byste měli místo oprávnění k účtům pro nouzový přístup nastavit přiřazení role globálního správce jako trvalé.

Vyloučení alespoň jednoho účtu z vícefaktorového ověřování založeného na telefonu

Pokud chcete snížit riziko útoku způsobeného ohroženým heslem, microsoft Entra ID doporučuje vyžadovat vícefaktorové ověřování pro všechny jednotlivé uživatele. Tato skupina zahrnuje správce a všechny ostatní (například finanční pracovníky), jejichž ohrožený účet by měl významný dopad.

Alespoň jeden z vašich účtů pro nouzový přístup by ale neměl mít stejný mechanismus vícefaktorového ověřování jako ostatní účty bez tísňového volání. To zahrnuje řešení vícefaktorového ověřování třetích stran. Pokud máte zásady podmíněného přístupu, které vyžadují vícefaktorové ověřování pro každého správce pro Microsoft Entra ID a další připojené aplikace saaS (software jako služba), měli byste z tohoto požadavku vyloučit účty pro nouzový přístup a místo toho nakonfigurovat jiný mechanismus. Kromě toho byste měli zajistit, aby účty neměly zásady vícefaktorového ověřování pro jednotlivé uživatele.

Vyloučení alespoň jednoho účtu ze zásad podmíněného přístupu

Během tísňového volání nechcete, aby zásady potenciálně blokovaly přístup k vyřešení problému. Pokud používáte podmíněný přístup, musí být alespoň jeden účet tísňového přístupu vyloučen ze všech zásad podmíněného přístupu.

Poznámka:

Od července 2024 začnou týmy Azure zavádět další bezpečnostní opatření na úrovni tenanta, která budou vyžadovat vícefaktorové ověřování (MFA) pro všechny uživatele. Jak už bylo zdokumentováno, pro účty pro nouzový přístup použijte silné ověřování. Doporučujeme tyto účty aktualizovat tak, aby používaly ověřování FIDO2 nebo ověřování na základě certifikátů (pokud je nakonfigurované jako MFA), a nespoléhat se jenom na dlouhé heslo. Obě metody budou splňovat požadavky vícefaktorového ověřování.

Pokyny k federaci

Některé organizace používají službu AD Domain Services a AD FS nebo podobného zprostředkovatele identity k federaci s ID Microsoft Entra. Nouzový přístup pro místní systémy a nouzový přístup ke cloudovým službám by se měl udržovat odlišný, bez závislosti na jednom na druhém. Zvládnutí ověřování účtů s oprávněními pro nouzový přístup z jiných systémů zvyšuje zbytečné riziko v případě výpadku těchto systémů.

Bezpečné ukládání přihlašovacích údajů k účtu

Organizace musí zajistit, aby přihlašovací údaje pro účty pro nouzový přístup byly zabezpečené a známé pouze jednotlivcům, kteří mají oprávnění je používat. Někteří zákazníci používají čipovou kartu pro Windows Server AD, klíč zabezpečení FIDO2 pro ID Microsoft Entra a další používají hesla. Heslo pro účet tísňového přístupu je obvykle rozděleno do dvou nebo tří částí, napsané na samostatných kusech papíru a uloženy v bezpečných, protipožárních trezorech, které jsou v bezpečných a samostatných umístěních.

Pokud používáte hesla, ujistěte se, že účty mají silná hesla, jejichž platnost nevyprší. V ideálním případě by hesla měla mít délku minimálně 16 znaků a náhodně se vygenerovala.

Monitorování protokolů přihlašování a auditu

Organizace by měly monitorovat aktivitu protokolu přihlášení a auditu z účtů tísňového volání a aktivovat oznámení ostatním správcům. Když sledujete aktivitu na účtech break glass, můžete ověřit, že se tyto účty používají pouze pro testování nebo skutečné nouzové situace. Azure Log Analytics můžete použít k monitorování protokolů přihlašování a aktivaci e-mailů a upozornění SMS správcům při každém přihlášení k účtům.

Požadavky

- Odešlete protokoly přihlašování Microsoft Entra do služby Azure Monitor.

Získání ID objektů účtů break glass

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce uživatelů.

Přejděte do části Identita>Uživatelé>Všichni uživatelé.

Vyhledejte účet se zalomeným sklem a vyberte jméno uživatele.

Zkopírujte a uložte atribut ID objektu, abyste ho mohli použít později.

Opakujte předchozí kroky pro druhý účet se zalomeným sklem.

Vytvoření pravidla výstrahy

Přihlaste se k webu Azure Portal jako alespoň přispěvatel monitorování.

Přejděte k monitorování>pracovních prostorů služby Log Analytics.

Výběr pracovního prostoru.

V pracovním prostoru vyberte Upozornění>nové pravidlo upozornění.

V části Prostředek ověřte, že předplatné je předplatné, ke kterému chcete přidružit pravidlo upozornění.

V části Podmínka vyberte Přidat.

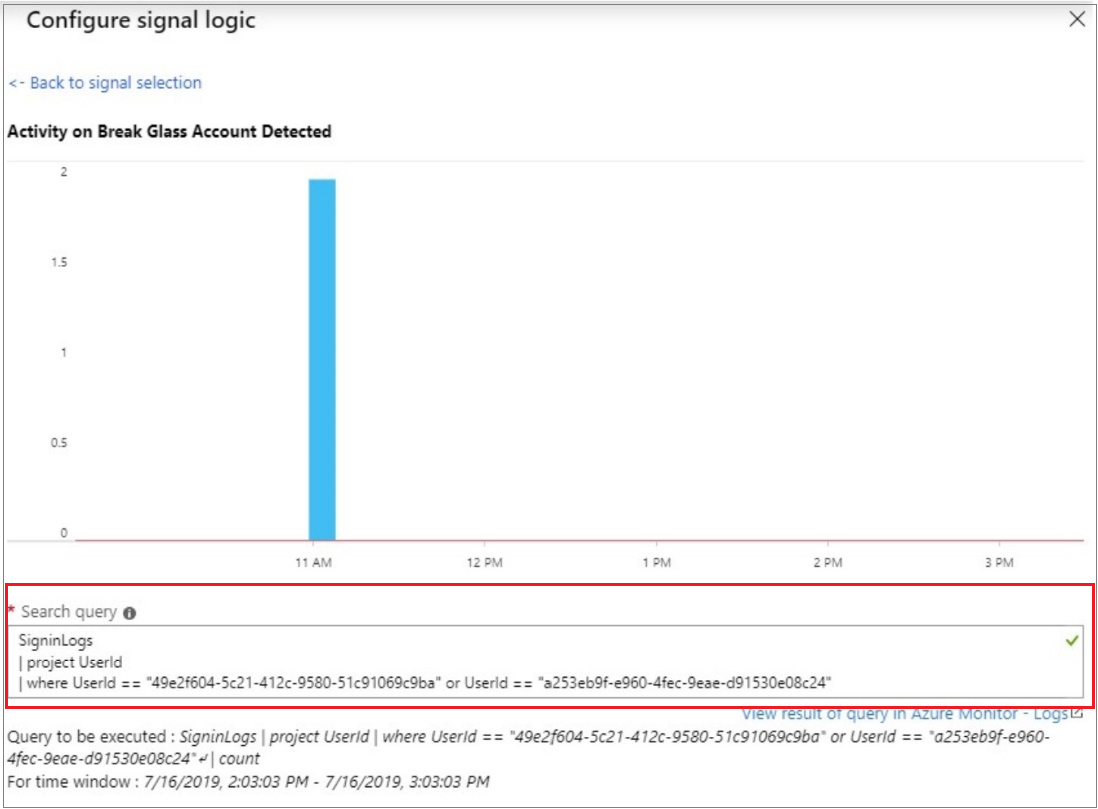

V části Název signálu vyberte vlastní prohledávání protokolu.

Do vyhledávacího dotazu zadejte následující dotaz a vložte ID objektů dvou účtů rozbitého skla.

Poznámka:

Pro každý další účet zalomení, který chcete zahrnout, přidejte do dotazu další ID uživatele == "ObjectGuid".

Ukázkové dotazy:

// Search for a single Object ID (UserID) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"// Search for multiple Object IDs (UserIds) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" or UserId == "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"// Search for a single UserPrincipalName SigninLogs | project UserPrincipalName | where UserPrincipalName == "user@yourdomain.onmicrosoft.com"

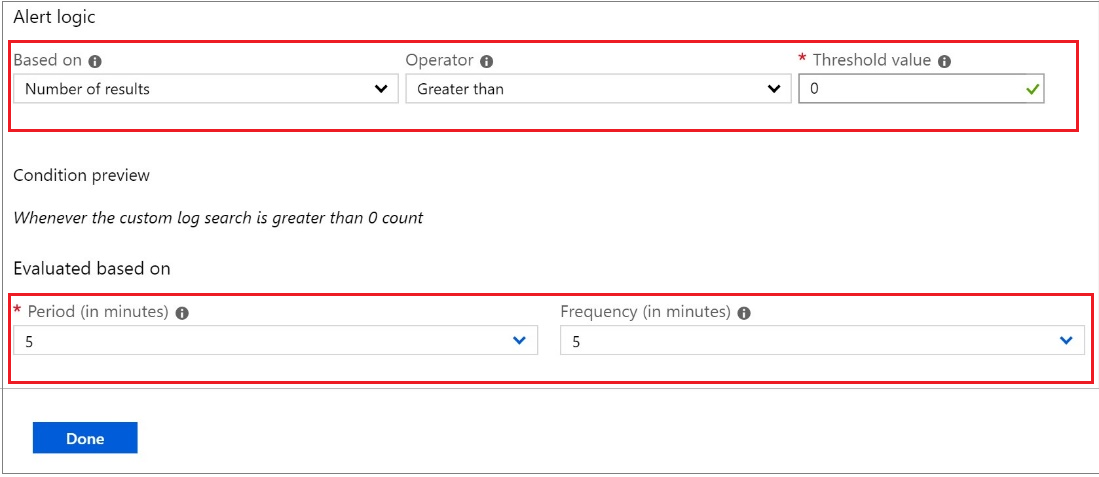

V části Logika upozornění zadejte následující:

- Na základě: Počet výsledků

- Operátor: Větší než

- Prahová hodnota: 0

V části Vyhodnoceno na základě vyberte období (v minutách) na dobu, po kterou má dotaz běžet, a frekvenci (v minutách) pro četnost spuštění dotazu. Frekvence by měla být menší nebo rovna období.

Vyberte Hotovo. Teď můžete zobrazit odhadované měsíční náklady na toto upozornění.

Vyberte skupinu akcí uživatelů, kteří mají být upozorněním upozorněni. Pokud ho chcete vytvořit, přečtěte si téma Vytvoření skupiny akcí.

Pokud chcete přizpůsobit e-mailové oznámení odeslané členům skupiny akcí, vyberte akce v části Přizpůsobit akce.

V části Podrobnosti výstrahy zadejte název pravidla upozornění a přidejte volitelný popis.

Nastavte úroveň závažnosti události. Doporučujeme, abyste ho nastavili na Kritické (Sev 0).

V části Povolit pravidlo při vytváření ponechte toto pravidlo nastavené jako ano.

Chcete-li upozornění na chvíli vypnout, zaškrtněte políčko Potlačit výstrahy a zadejte dobu čekání před dalším upozorňováním a pak vyberte Uložit.

Klikněte na Vytvořit pravidlo upozornění.

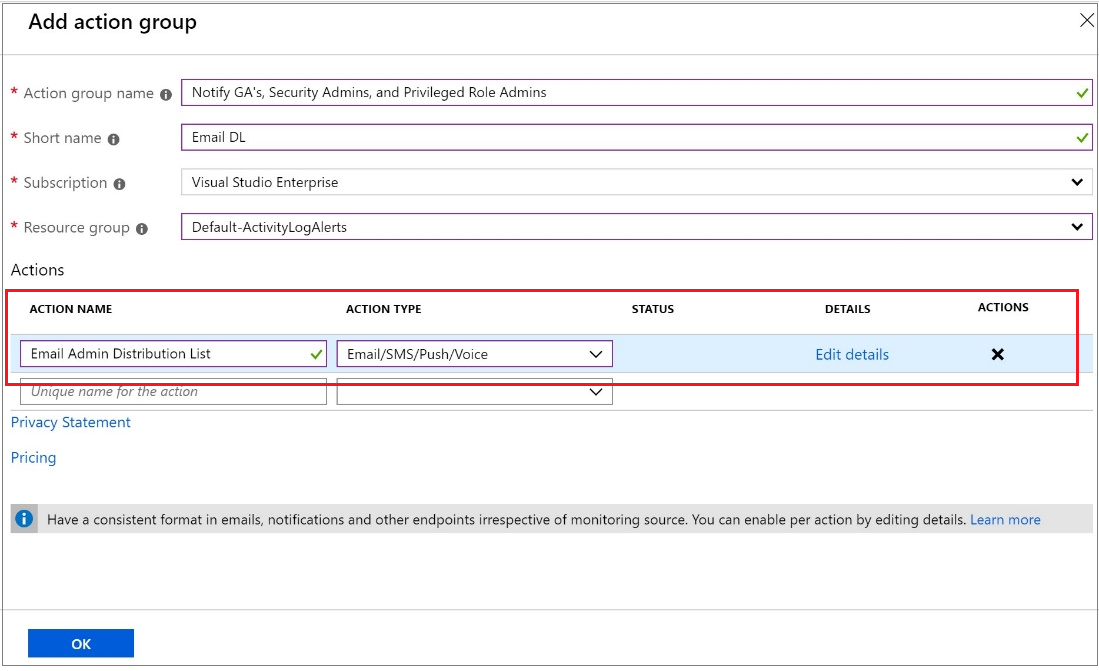

Vytvoření skupiny akcí

Vyberte Vytvořit skupinu akcí.

Zadejte název skupiny akcí a krátký název.

Ověřte předplatné a skupinu prostředků.

V části Typ akce vyberte e-mail, SMS, nabízené oznámení nebo hlas.

Zadejte název akce, například Oznámit globálnímu správci.

Vyberte typ akce jako e-mail, SMS, nabízení nebo hlas.

Vyberte Upravit podrobnosti a vyberte metody oznámení, které chcete nakonfigurovat, a zadejte požadované kontaktní informace a pak výběrem ok uložte podrobnosti.

Přidejte další akce, které chcete aktivovat.

Vyberte OK.

Pravidelné ověřování účtů

Když vytrénujete pedagogy, aby používali účty pro nouzový přístup a ověřili účty pro nouzový přístup, proveďte v pravidelných intervalech následující kroky:

- Ujistěte se, že pracovníci monitorování zabezpečení vědí, že aktivita kontroly účtů probíhá.

- Ujistěte se, že proces nouzového prolomení tísňového volání pro použití těchto účtů je zdokumentovaný a aktuální.

- Ujistěte se, že správci a bezpečnostní pracovníci, kteří mohou potřebovat provést tyto kroky během tísňového volání, jsou vytrénovaní v procesu.

- Aktualizujte přihlašovací údaje účtu, zejména všechna hesla, pro účty pro nouzový přístup, a ověřte, že se účty pro nouzový přístup můžou přihlašovat a provádět úlohy správy.

- Ujistěte se, že uživatelé nezaregistrovali vícefaktorové ověřování nebo samoobslužné resetování hesla (SSPR) na zařízení nebo osobní údaje jednotlivých uživatelů.

- Pokud jsou účty zaregistrované pro vícefaktorové ověřování na zařízení, aby bylo možné je použít při aktivaci přihlášení nebo role, ujistěte se, že je zařízení přístupné všem správcům, kteří ho můžou potřebovat použít během tísňového volání. Ověřte také, že zařízení může komunikovat nejméně dvěma síťovými cestami, které nesdílely společný režim selhání. Zařízení může například komunikovat s internetem prostřednictvím bezdrátové sítě zařízení i sítě poskytovatele buněk.

Tyto kroky by se měly provádět v pravidelných intervalech a pro klíčové změny:

- Nejméně každých 90 dnů

- Pokud došlo k nedávné změně pracovníků IT, jako je změna zaměstnání, odchod nebo nový zaměstnanec

- Když se předplatná Microsoft Entra v organizaci změnila

Další kroky

- Zabezpečení privilegovaného přístupu pro hybridní a cloudová nasazení v Microsoft Entra ID

- Přidání uživatelů pomocí ID Microsoft Entra a přiřazení rolí novému uživateli

- Zaregistrujte se k Microsoft Entra ID P1 nebo P2, pokud jste se ještě nepřihlásili.

- Jak pro uživatele vyžadovat dvoustupňové ověření

- Konfigurace dalších ochrany pro privilegované role v Microsoftu 365, pokud používáte Microsoft 365

- Spusťte kontrolu přístupu privilegovaných rolí a převést stávající přiřazení privilegovaných rolí na konkrétnější role správce.