Kurz: Integrace jednotného přihlašování Microsoft Entra s přístupem k jednomu účtu AWS

V tomto kurzu se dozvíte, jak integrovat přístup k jednoúčelovým účtům AWS s ID Microsoft Entra. Když integrujete přístup s jedním účtem AWS s ID Microsoft Entra, můžete:

- Řízení v Microsoft Entra ID, který má přístup k přístupu k AWS Single-Account Access.

- Povolte uživatelům automatické přihlášení k přístupu k jednomu účtu AWS pomocí jejich účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Vysvětlení různých aplikací AWS v galerii aplikací Microsoft Entra

Následující informace vám pomůžou rozhodnout, jak v galerii aplikací Microsoft Entra používat jednotné přihlašování AWS a AWS Single-Account Access.

Jednotné přihlašování AWS

Jednotné přihlašování AWS bylo přidáno do galerie aplikací Microsoft Entra v únoru 2021. Usnadňuje centrální správu přístupu k více účtům AWS a aplikacím AWS s přihlášením prostřednictvím Microsoft Entra ID. Jednou federujte ID Microsoft Entra s jednotným přihlašováním a použijte jednotné přihlašování AWS ke správě oprávnění napříč všemi účty AWS z jednoho místa. Jednotné přihlašování AWS zřídí oprávnění automaticky a udržuje je aktuální při aktualizaci zásad a přiřazení přístupu. Koncoví uživatelé se můžou ověřit pomocí svých přihlašovacích údajů Microsoft Entra pro přístup ke konzole AWS, rozhraní příkazového řádku a integrovaným aplikacím jednotného přihlašování AWS.

Přístup k jednomu účtu AWS

Přístup k jednoúčelovým účtům AWS používají zákazníci za posledních několik let a umožňuje federovat ID Microsoft Entra do jednoho účtu AWS a používat Id Microsoft Entra ke správě přístupu k rolím AWS IAM. Správci IAM AWS definují role a zásady v každém účtu AWS. Pro každý účet AWS se Microsoft Entra správci federují do AWS IAM, přiřazují uživatelům nebo skupinám k účtu a nakonfigurují ID Microsoft Entra tak, aby odesílala kontrolní výrazy, které autorizuje přístup k rolím.

| Funkce | Jednotné přihlašování AWS | Přístup k jednomu účtu AWS |

|---|---|---|

| Podmíněný přístup | Podporuje jednu zásadu podmíněného přístupu pro všechny účty AWS. | Podporuje jednu zásadu podmíněného přístupu pro všechny účty nebo vlastní zásady na jeden účet. |

| Přístup k rozhraní příkazového řádku | Podporováno | Podporováno |

| Privileged Identity Management | Podporuje se | Nepodporováno |

| Centralizovaná správa účtů | Centralizovaná správa účtů v AWS | Centralizovaná správa účtů v Microsoft Entra ID (pravděpodobně bude vyžadovat podnikovou aplikaci Microsoft Entra na účet). |

| Certifikát SAML | Jeden certifikát | Samostatné certifikáty na aplikaci nebo účet |

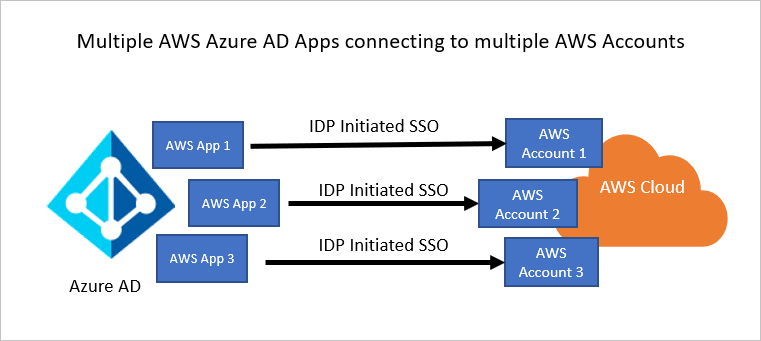

Architektura přístupu s jedním účtem AWS

Pro více instancí můžete nakonfigurovat více identifikátorů. Příklad:

https://signin.aws.amazon.com/saml#1https://signin.aws.amazon.com/saml#2

S těmito hodnotami Microsoft Entra ID odebere hodnotu #a odešle správnou hodnotu https://signin.aws.amazon.com/saml jako adresu URL cílové skupiny v tokenu SAML.

Tento přístup doporučujeme z následujících důvodů:

Každá aplikace poskytuje jedinečný certifikát X509. Každá instance instance aplikace AWS pak může mít jiné datum vypršení platnosti certifikátu, které je možné spravovat na základě jednotlivých účtů AWS. Celková změna certifikátu je v tomto případě jednodušší.

Můžete povolit zřizování uživatelů pomocí aplikace AWS v Microsoft Entra ID a pak naše služba načte všechny role z tohoto účtu AWS. Role AWS v aplikaci nemusíte přidávat ani aktualizovat ručně.

Vlastníka aplikace můžete pro aplikaci přiřadit jednotlivě. Tato osoba může aplikaci spravovat přímo v Microsoft Entra ID.

Poznámka:

Ujistěte se, že používáte jenom aplikaci galerie.

Požadavky

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Předplatné s povoleným předplatným AWS IAM IAM.

- Spolu s cloudovou aplikací Správa istrator může aplikace Správa istrator přidávat nebo spravovat aplikace v Microsoft Entra ID. Další informace najdete v tématu Předdefinované role v Azure.

Poznámka:

Role by neměly být při importu rolí ručně upravovány v MICROSOFT Entra ID.

Popis scénáře

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

- Přístup s jedním účtem AWS podporuje jednotné přihlašování iniciované službou SP a IDP .

Poznámka:

Identifikátor této aplikace je pevná řetězcová hodnota, takže v jednom tenantovi je možné nakonfigurovat pouze jednu instanci.

Přidání přístupu k jednomu účtu AWS z galerie

Pokud chcete nakonfigurovat integraci přístupu s jedním účtem AWS do Microsoft Entra ID, musíte přidat přístup jednoho účtu AWS z galerie do seznamu spravovaných aplikací SaaS.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- V části Přidat z galerie zadejte do vyhledávacího pole přístup K jednomu účtu AWS.

- Na panelu výsledků vyberte přístup k jednomu účtu AWS a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Další informace o průvodcích O365 najdete tady.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro přístup k jednomu účtu AWS

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s přístupem k jednomu účtu AWS pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v přístupu k jednomu účtu AWS.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s přístupem k jednomu účtu AWS, proveďte následující kroky:

- Nakonfigurujte jednotné přihlašování Microsoft Entra – aby uživatelé mohli tuto funkci používat.

- Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

- Přiřaďte testovacího uživatele Microsoft Entra – aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

- Nakonfigurujte jednotné přihlašování s jedním účtem AWS – nakonfigurujte nastavení jednotného přihlašování na straně aplikace.

- Vytvořte testovacího uživatele AWS s jedním účtem – pokud chcete mít protějšek B.Simon v přístupu k jednomu účtu AWS, který je propojený s reprezentací uživatele Microsoft Entra.

- Postup konfigurace zřizování rolí v přístupu k jednomu účtu AWS

- Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Následujícím postupem povolíte jednotné přihlašování microsoftu Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte k podnikovým>aplikacím>identit>AWS s jednotným přihlašováním s>jedním účtem.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

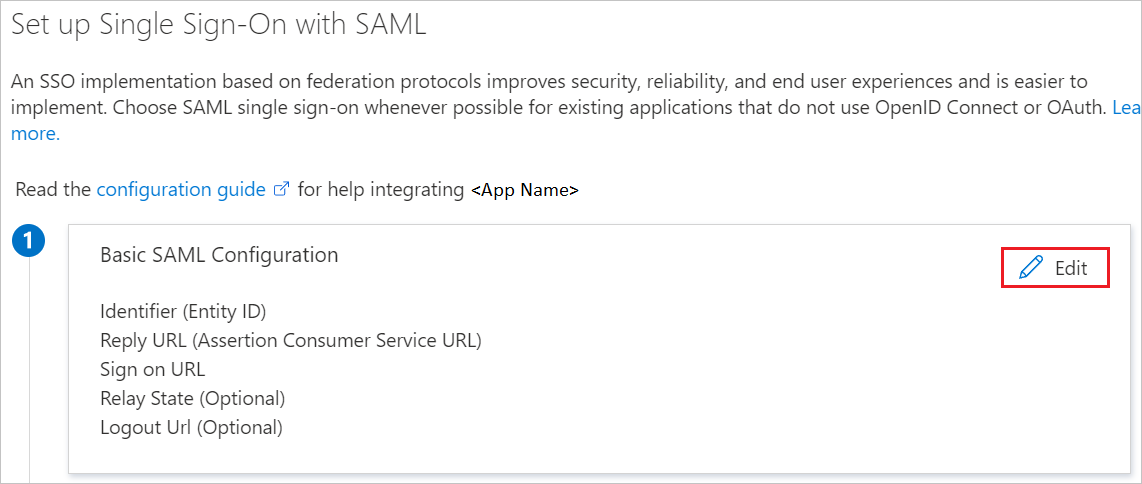

Na stránce Nastavení jednotného přihlašování pomocí SAML klikněte na ikonu tužky pro základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML aktualizujte identifikátor (ID entity) i adresu URL odpovědi se stejnou výchozí hodnotou:

https://signin.aws.amazon.com/saml. Chcete-li uložit změny konfigurace, musíte vybrat uložit možnost Uložit .Při konfiguraci více než jedné instance zadejte hodnotu identifikátoru. Z druhé instance dál použijte následující formát, včetně znaménka # k určení jedinečné hodnoty hlavního názvu služby ( SPN).

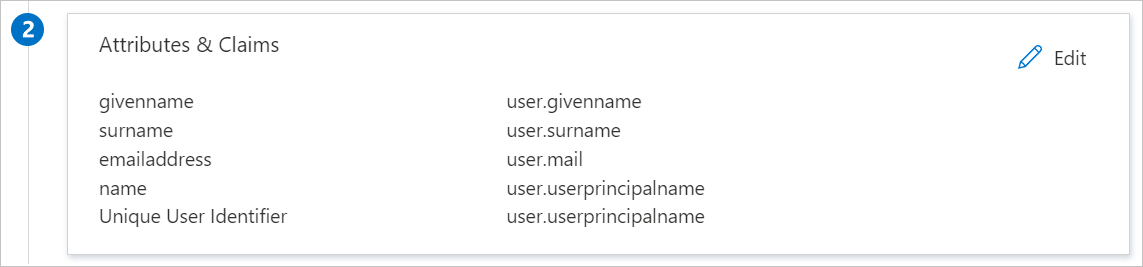

https://signin.aws.amazon.com/saml#2Aplikace AWS očekává kontrolní výrazy SAML v určitém formátu, které vyžadují přidání mapování vlastních atributů do konfigurace atributů tokenu SAML. Následující snímek obrazovky ukazuje seznam výchozích atributů.

Kromě výše uvedeného očekává aplikace AWS několik dalších atributů, které se předávají zpět v odpovědi SAML, které jsou uvedeny níže. Tyto atributy jsou také předem vyplněné, ale můžete je zkontrolovat podle svých požadavků.

Název Zdrojový atribut Obor názvů RoleSessionName user.userprincipalname https://aws.amazon.com/SAML/AttributesRole user.assignedroles https://aws.amazon.com/SAML/AttributesSessionDuration user.sessionduration https://aws.amazon.com/SAML/AttributesPoznámka:

AWS očekává role pro uživatele přiřazené k aplikaci. Nastavte tyto role v MICROSOFT Entra ID, aby uživatelé mohli přiřadit příslušné role. Informace o konfiguraci rolí v ID Microsoft Entra najdete tady.

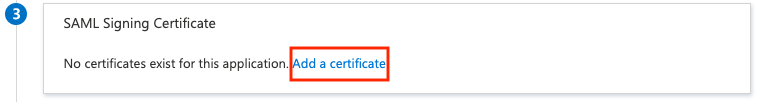

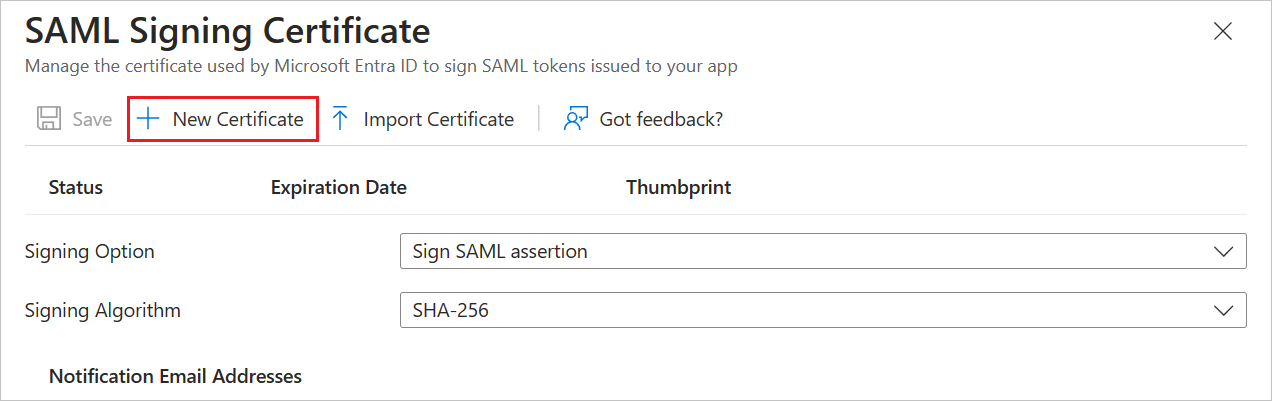

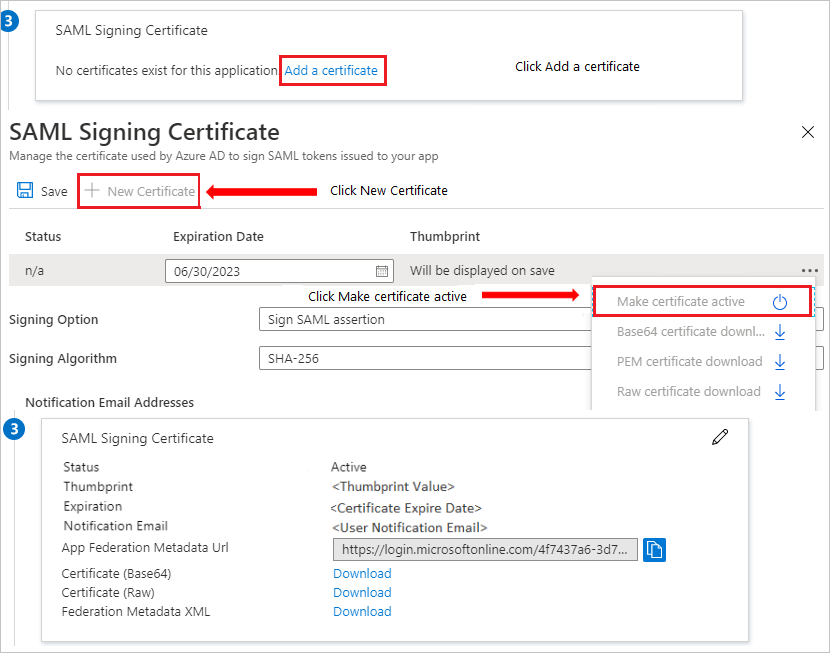

Na stránce Nastavení jednotného přihlašování pomocí SAML v dialogovém okně Podpisový certifikát SAML (krok 3) vyberte Přidat certifikát.

Vygenerujte nový podpisový certifikát SAML a pak vyberte Nový certifikát. Zadejte e-mailovou adresu pro oznámení o certifikátu.

V části Podpisový certifikát SAML vyhledejte XML federačních metadat a vyberte Stáhnout, stáhněte certifikát a uložte ho do počítače.

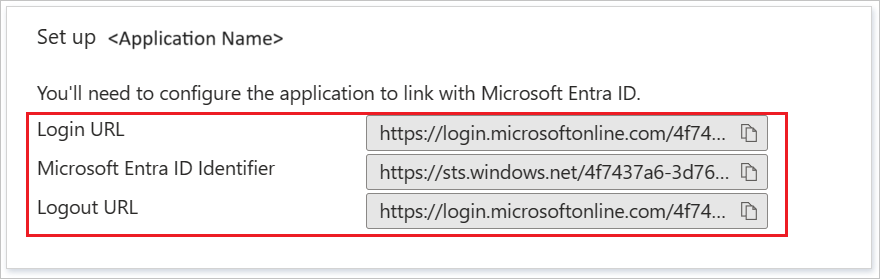

V části Nastavit přístup k jednomu účtu AWS zkopírujte odpovídající adresy URL podle vašeho požadavku.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se k Centru pro správu Microsoft Entra alespoň jako uživatel Správa istrator.

- Přejděte do části Identita>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu, aby používal jednotné přihlašování tím, že udělíte přístup k AWS Single-Account Access.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým>aplikacím>identit>AWS s přístupem k jednomu účtu.

- Na stránce s přehledem aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinu a pak v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte B.Simon ze seznamu Uživatelé a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat přiřazení klikněte na tlačítko Přiřadit .

Konfigurace jednotného přihlašování s jedním účtem AWS

V jiném okně prohlížeče se přihlaste k webu společnosti AWS jako správce.

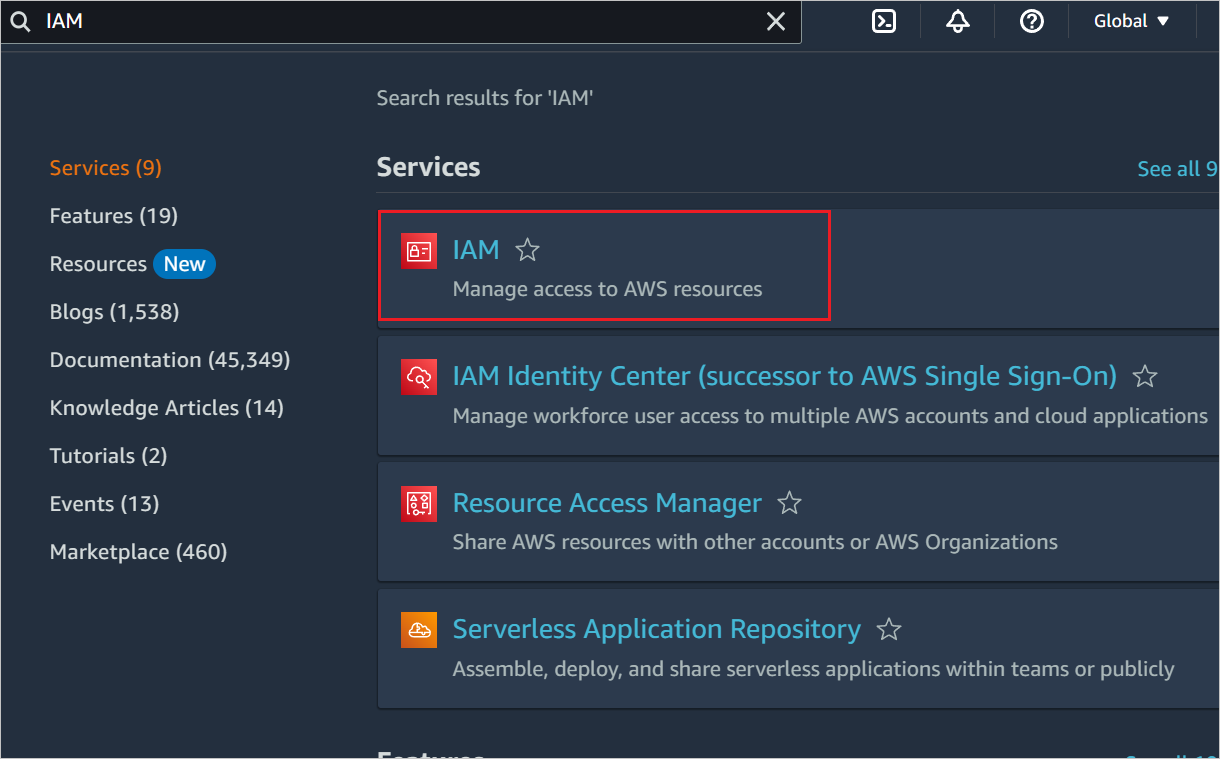

Na domovské stránce AWS vyhledejte IAM a klikněte na ni.

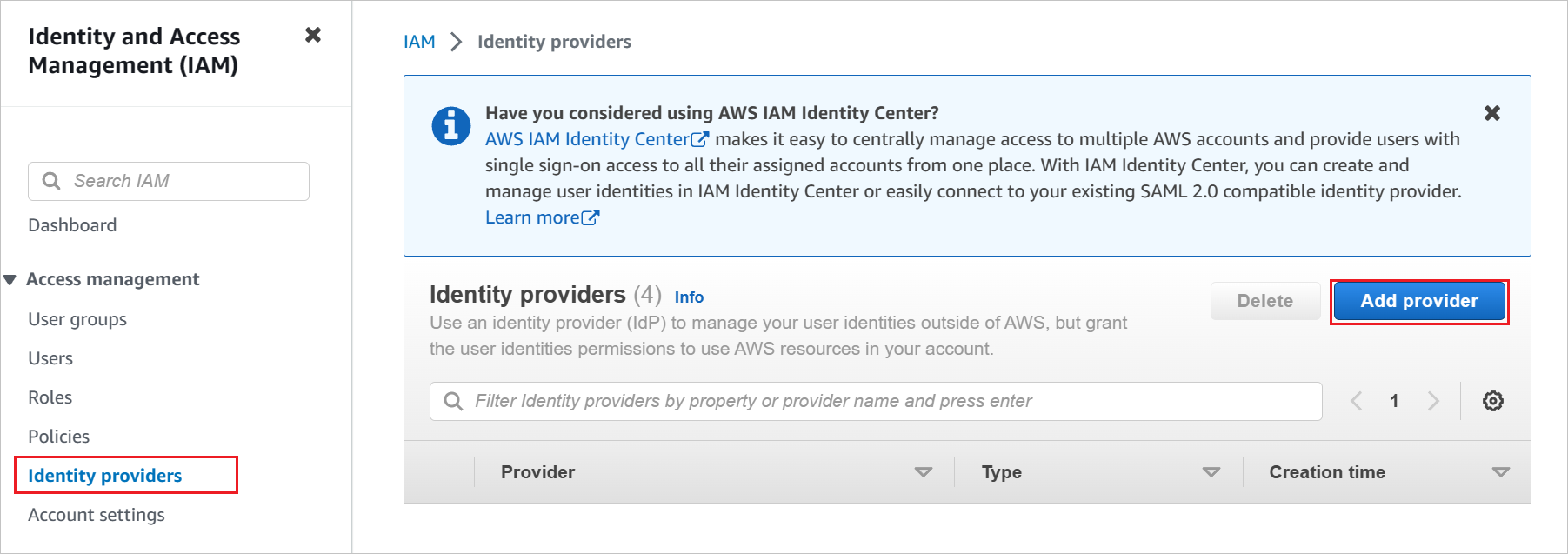

Přejděte do správy přístupu -> Zprostředkovatelé identity a klikněte na tlačítko Přidat zprostředkovatele.

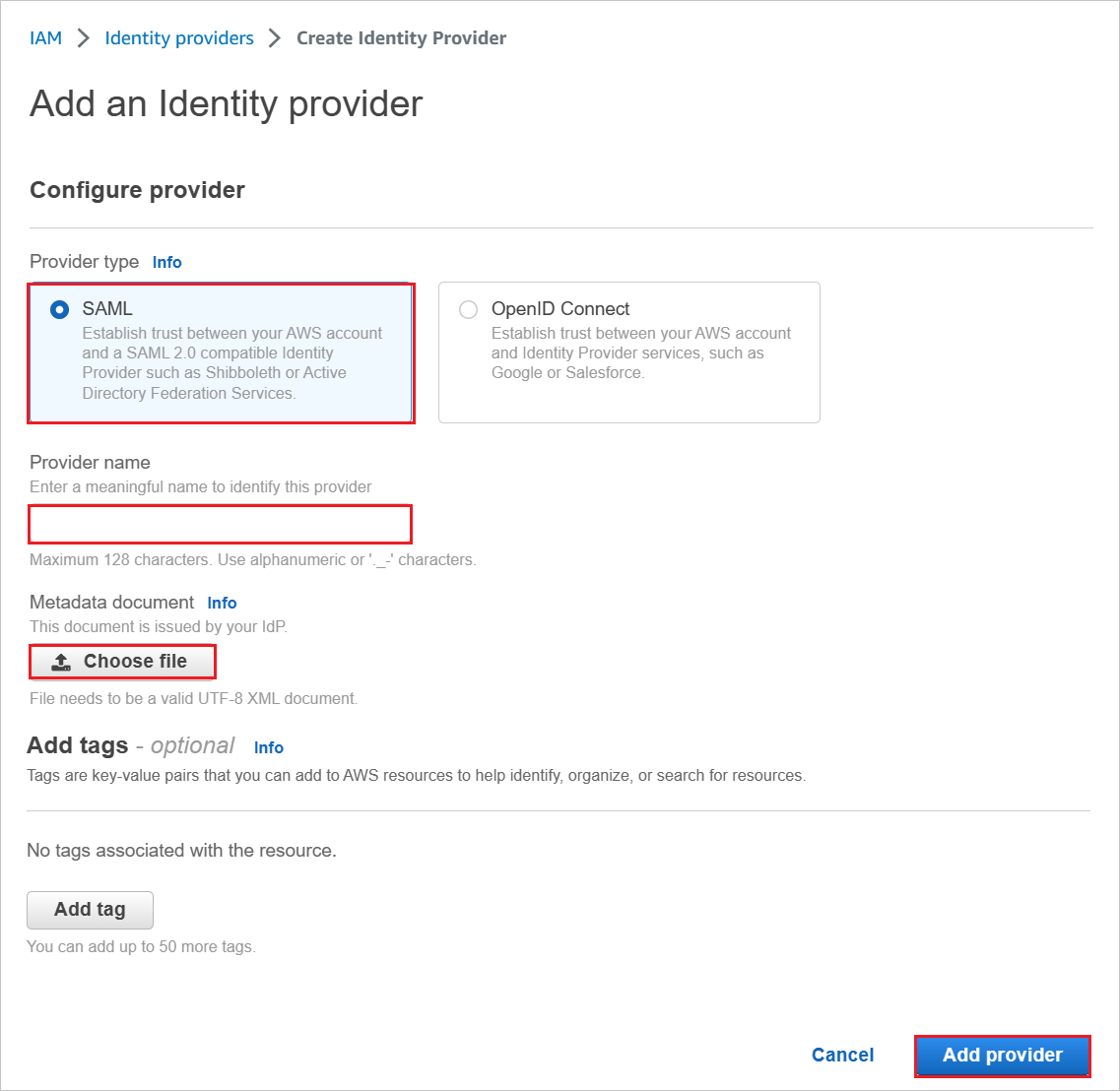

Na stránce Přidat zprostředkovatele identity proveďte následující kroky:

a. Jako typ zprostředkovatele vyberte SAML.

b. Jako název zprostředkovatele zadejte název zprostředkovatele (například WAAD).

c. Pokud chcete nahrát stažený soubor metadat, vyberte Zvolit soubor.

d. Klikněte na Přidat zprostředkovatele.

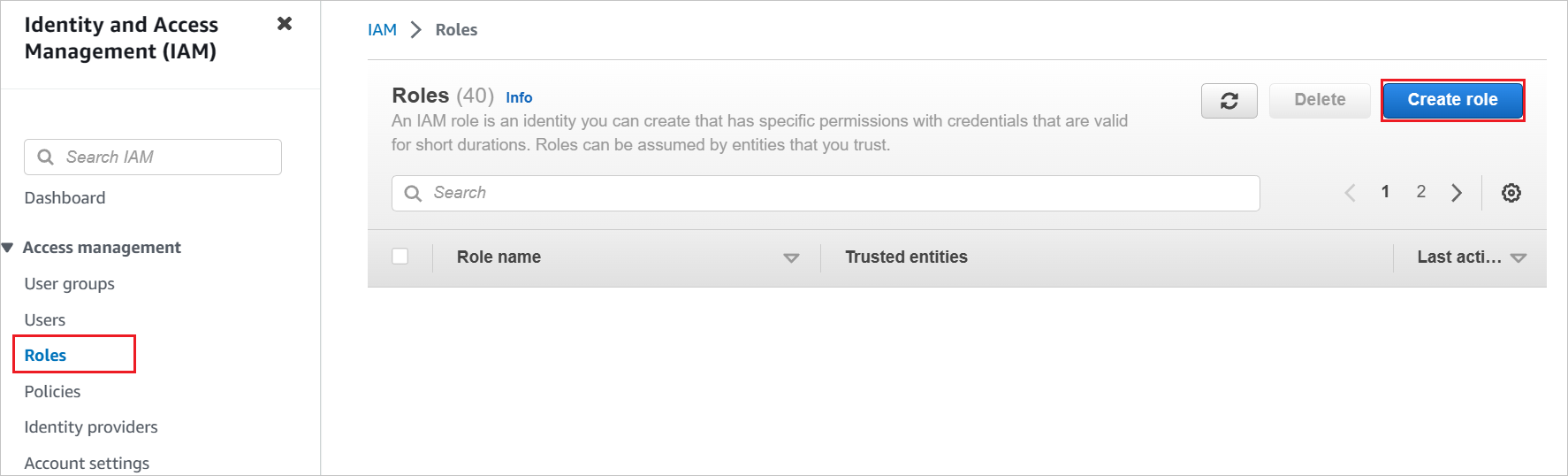

Vyberte Role>Vytvořit roli.

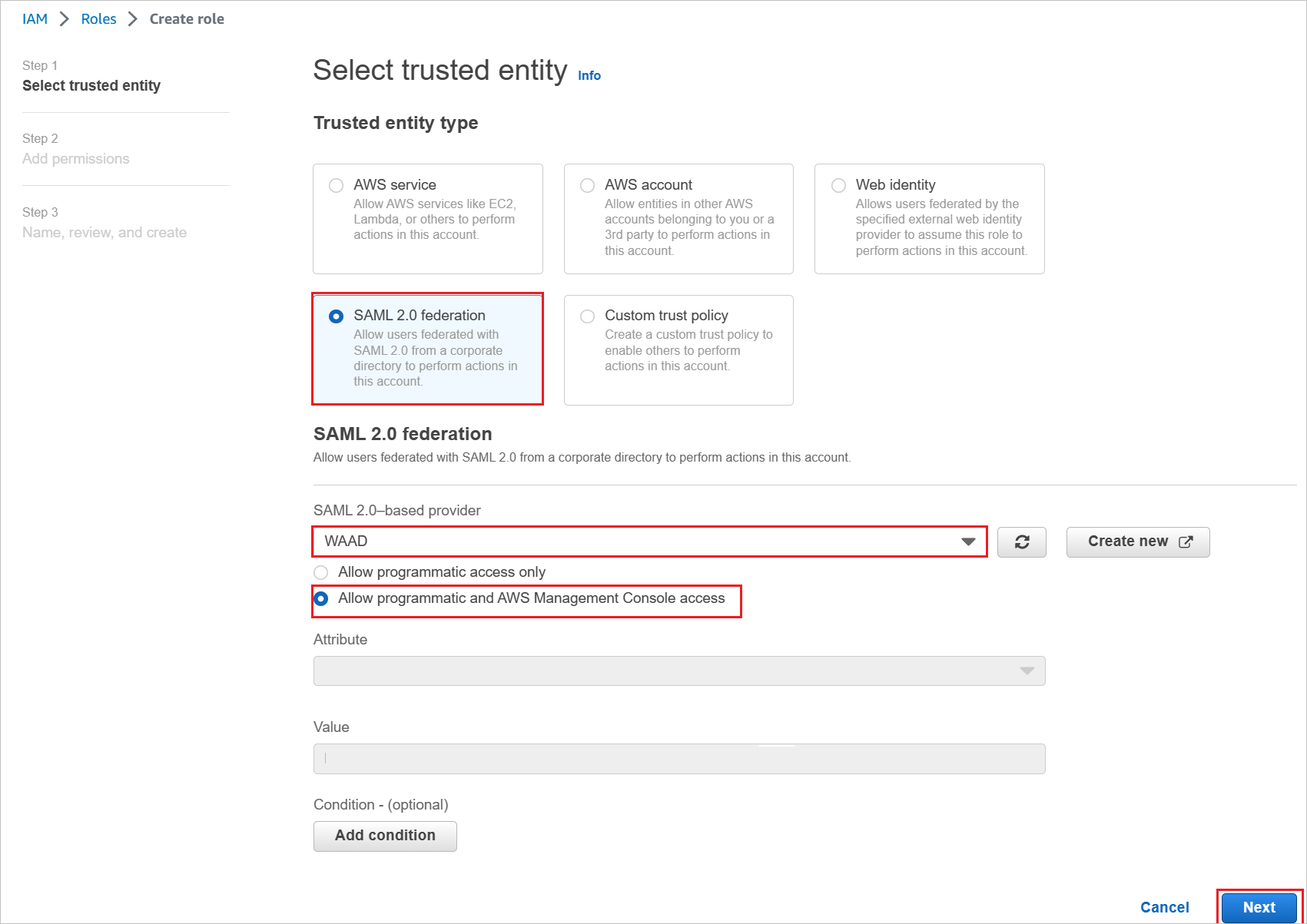

Na stránce Vytvořit roli proveďte následující kroky:

a. Zvolte Typ důvěryhodné entity a vyberte federaci SAML 2.0.

b. V části zprostředkovatele založeného na SAML 2.0 vyberte zprostředkovatele SAML, který jste vytvořili dříve (například WAAD).

c. Vyberte Povolit programový přístup a přístup ke konzole pro správu AWS.

d. Vyberte Další.

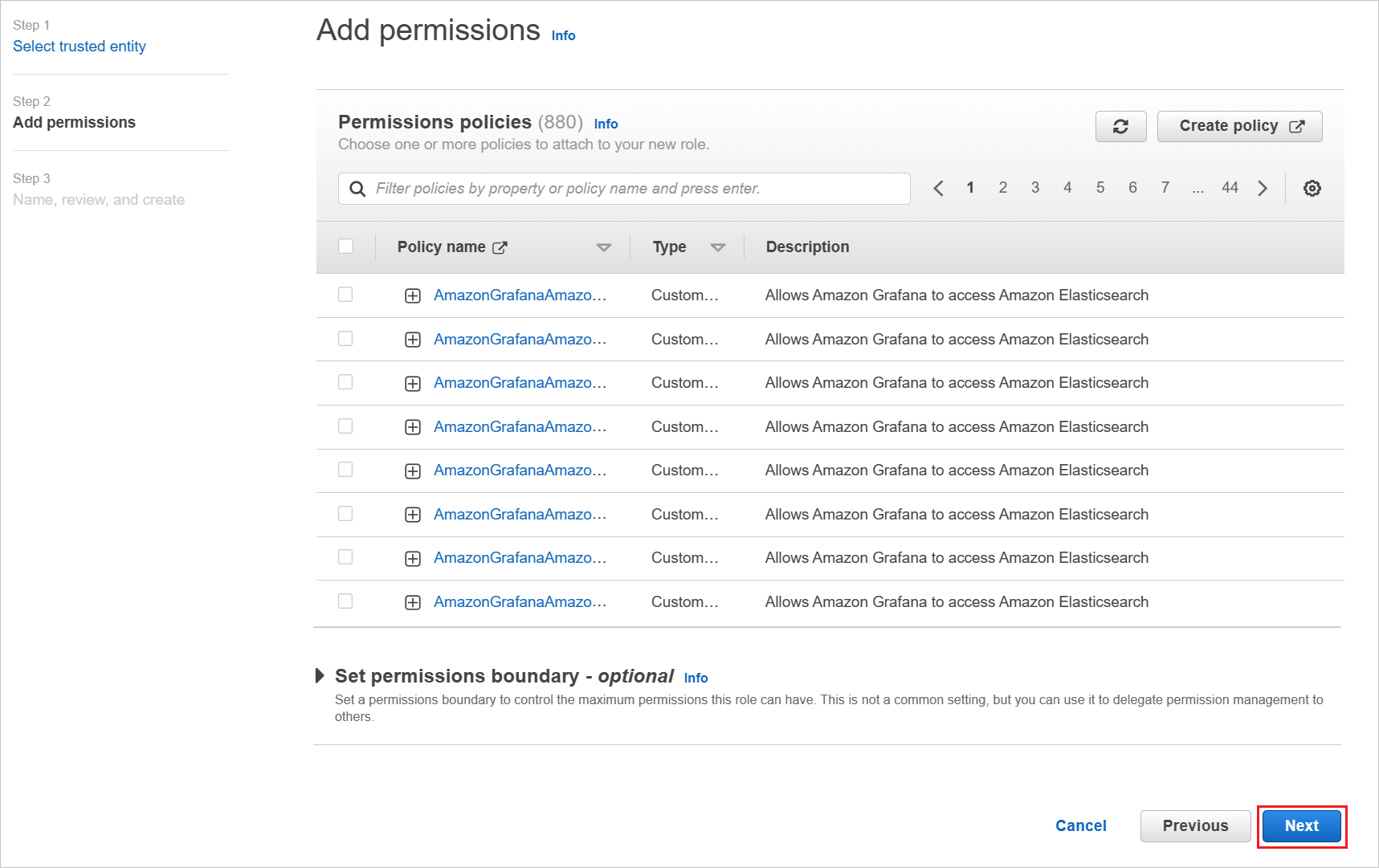

V dialogovém okně Zásady oprávnění připojte příslušné zásady podle vaší organizace. Pak vyberte Další.

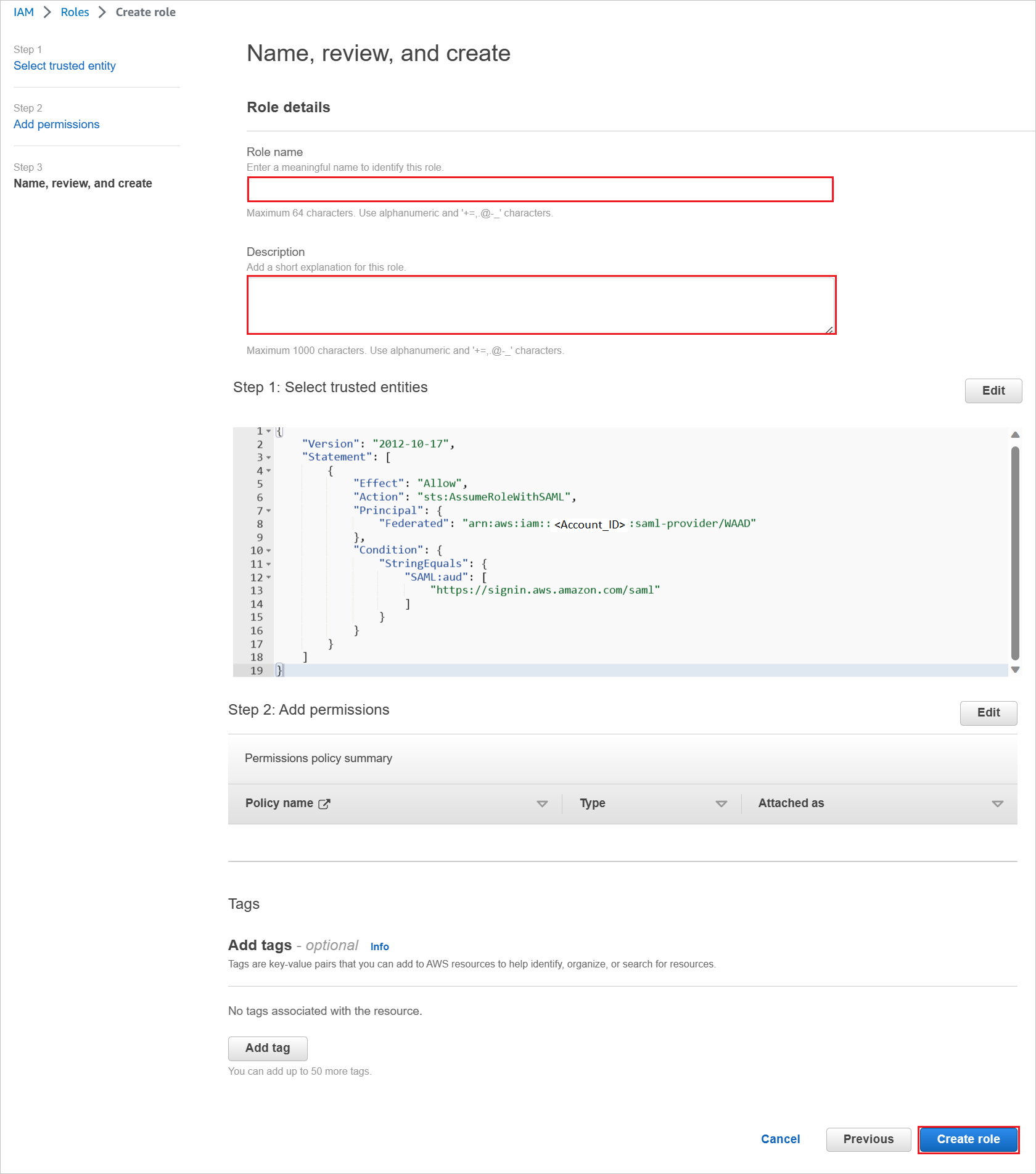

V dialogovém okně Revize proveďte následující kroky:

a. Do pole Název role zadejte název vaší role.

b. Do popisu zadejte popis role.

c. Vyberte Vytvořit roli.

d. Vytvořte libovolný počet rolí a namapujte je na zprostředkovatele identity.

Pro načtení rolí z účtu AWS ve zřizování uživatelů Microsoft Entra použijte přihlašovací údaje účtu služby AWS. V takovém případě otevřete domovskou stránku konzoly AWS.

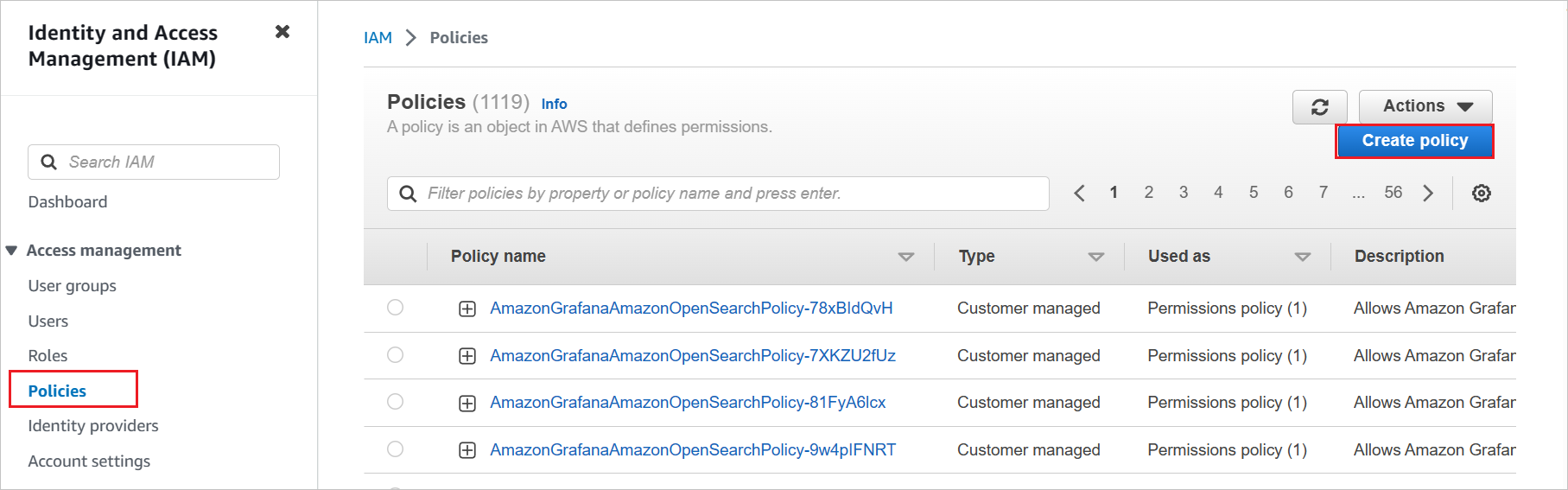

V části IAM vyberte Zásady a klikněte na Vytvořit zásadu.

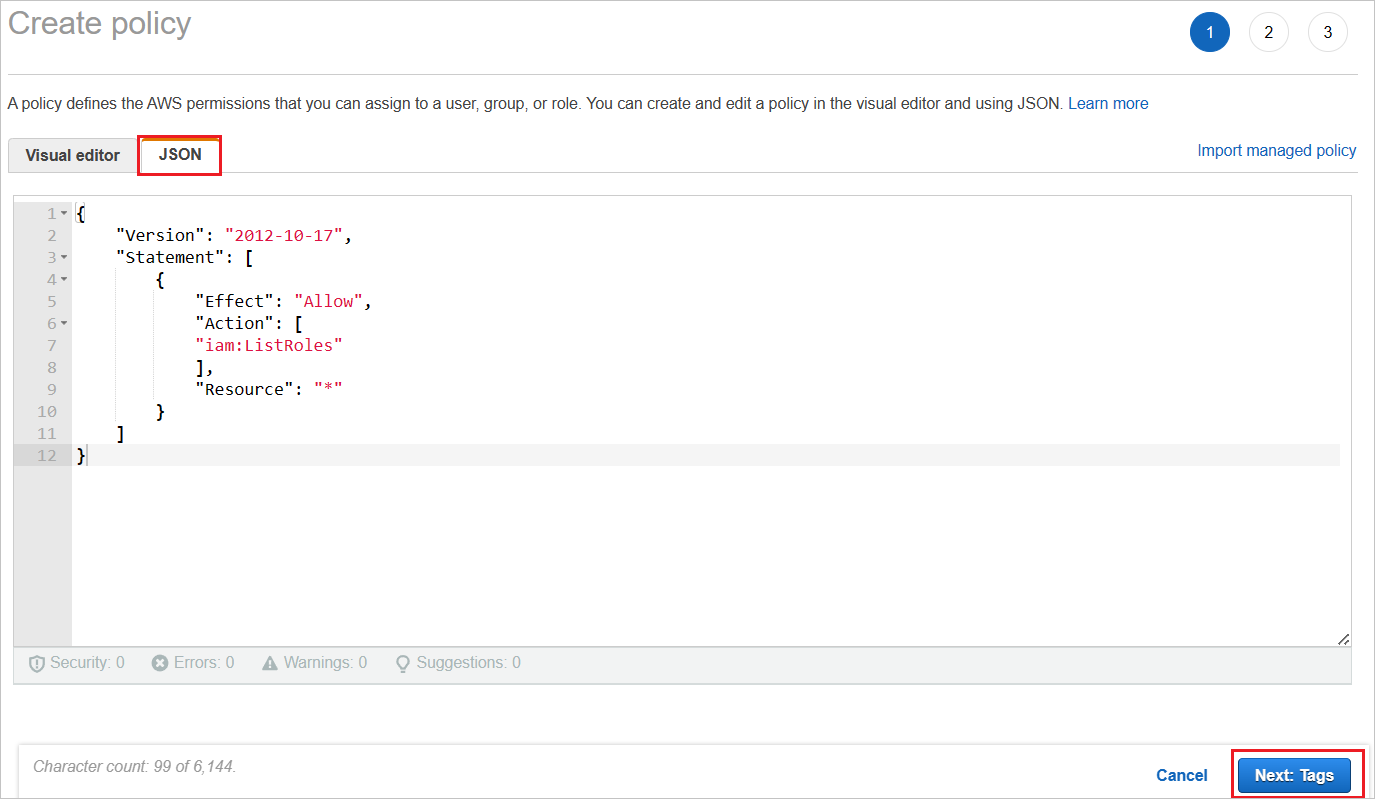

Vytvořte vlastní zásadu pro načtení všech rolí z účtů AWS.

a. V části Vytvořit zásadu vyberte kartu JSON.

b. Do dokumentu zásad přidejte následující JSON:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "iam:ListRoles" ], "Resource": "*" } ] }c. Klikněte na Další: Značky.

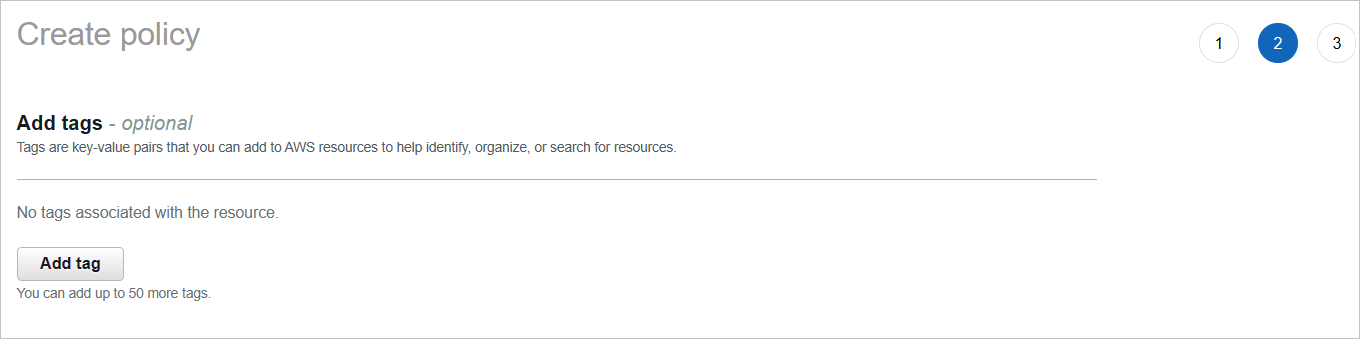

Požadované značky můžete přidat také na následující stránce a kliknout na Další: Zkontrolovat.

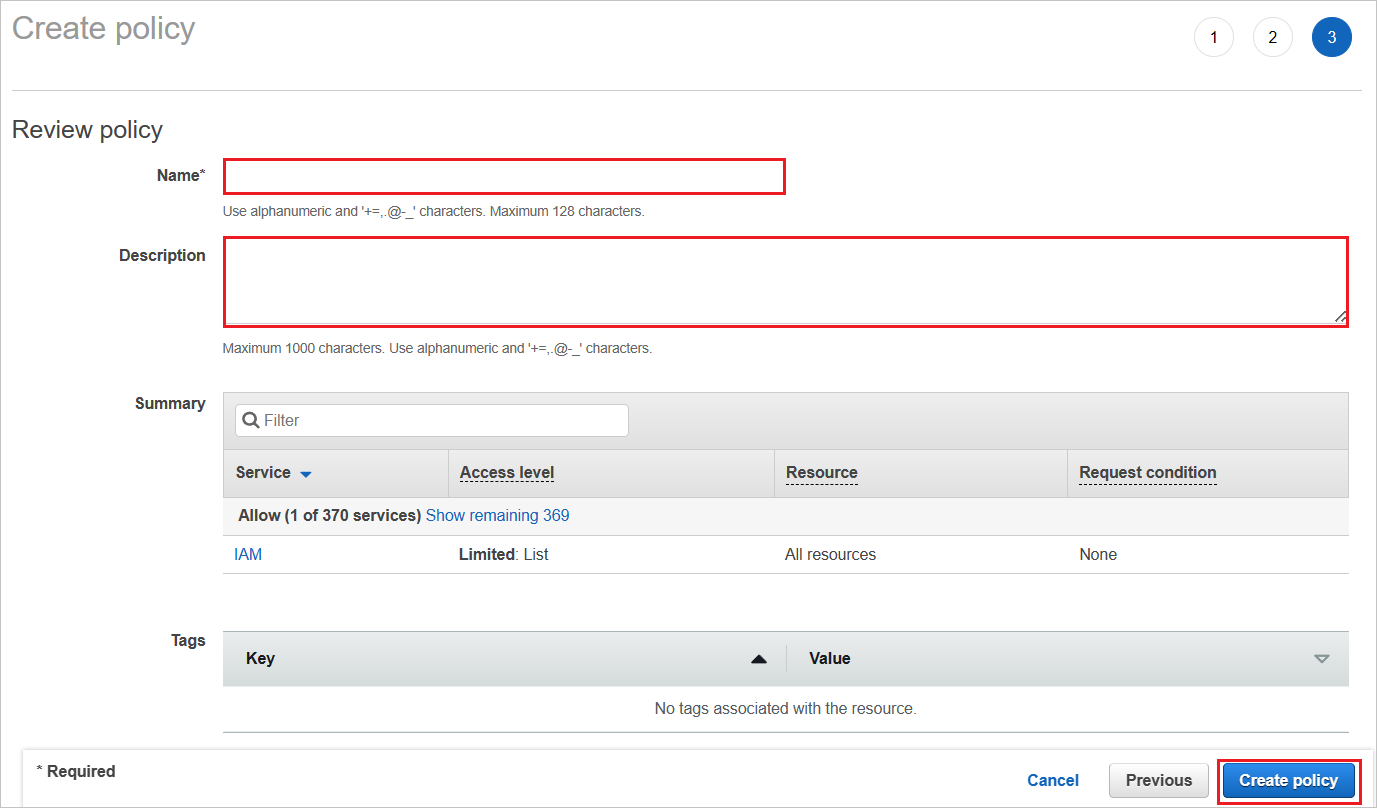

Definujte novou zásadu.

a. Jako název zadejte AzureAD_SSOUserRole_Policy.

b. Jako popis zadejte Tuto zásadu, která umožní načíst role z účtů AWS.

c. Vyberte Vytvořit zásadu.

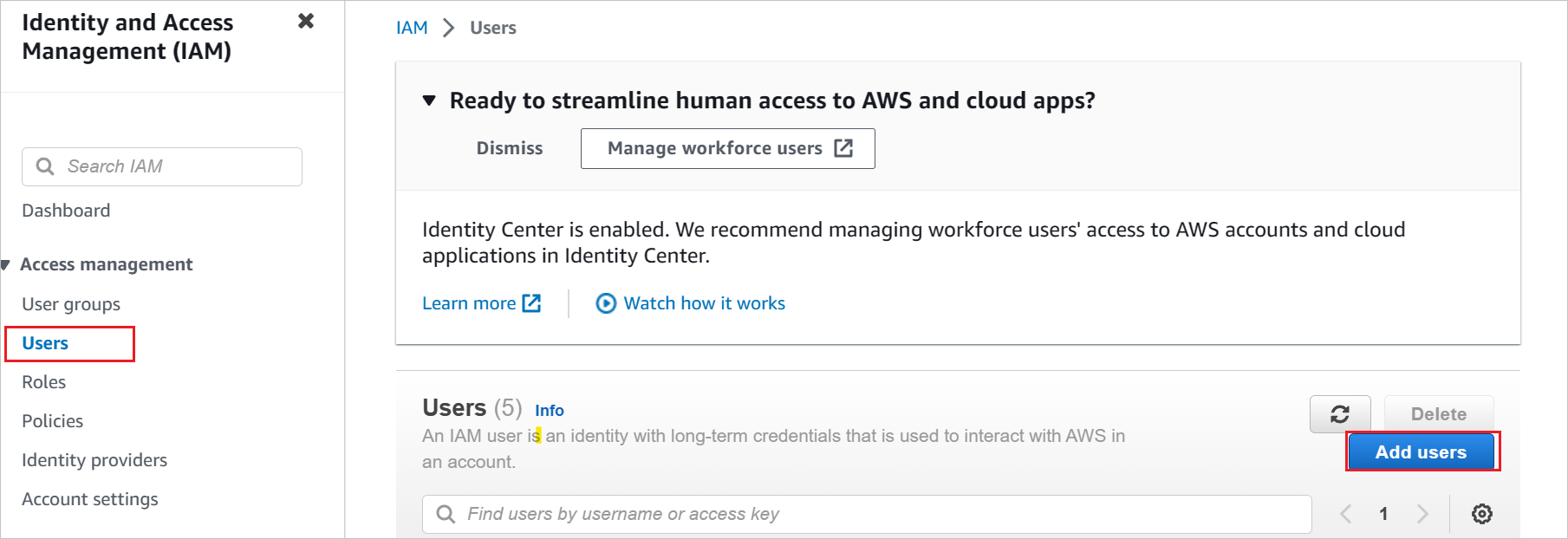

Ve službě AWS IAM vytvořte nový uživatelský účet.

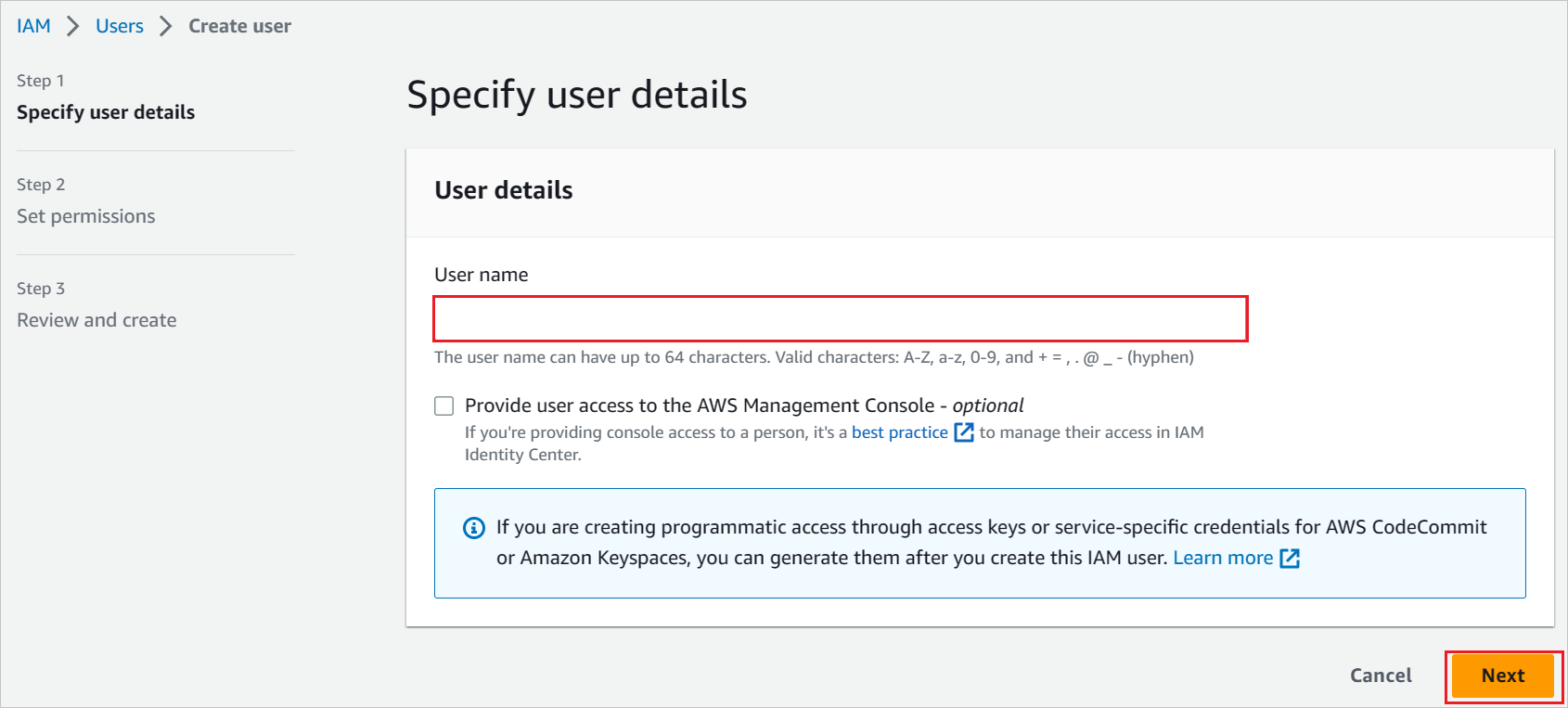

a. V konzole AWS IAM vyberte Uživatelé a klikněte na Přidat uživatele.

b. V části Zadat podrobnosti o uživateli zadejte uživatelské jméno jako AzureADRoleManager a vyberte Další.

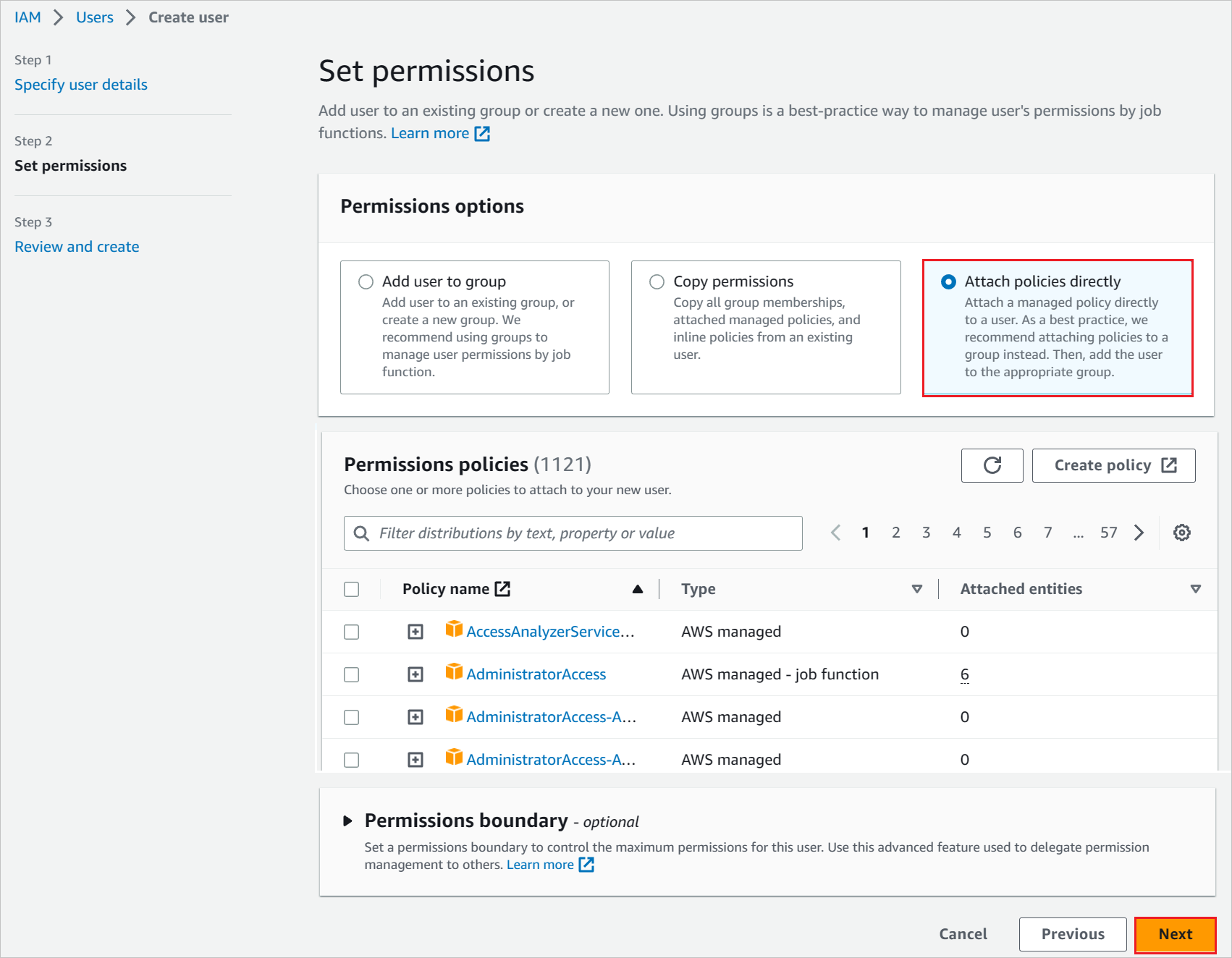

c. Vytvořte pro tohoto uživatele novou zásadu.

d. Vyberte Připojit existující zásady přímo.

e. Vyhledejte nově vytvořenou zásadu v oddílu filtru AzureAD_SSOUserRole_Policy.

f. Vyberte zásadu a pak vyberte Další.

Zkontrolujte volby a vyberte Vytvořit uživatele.

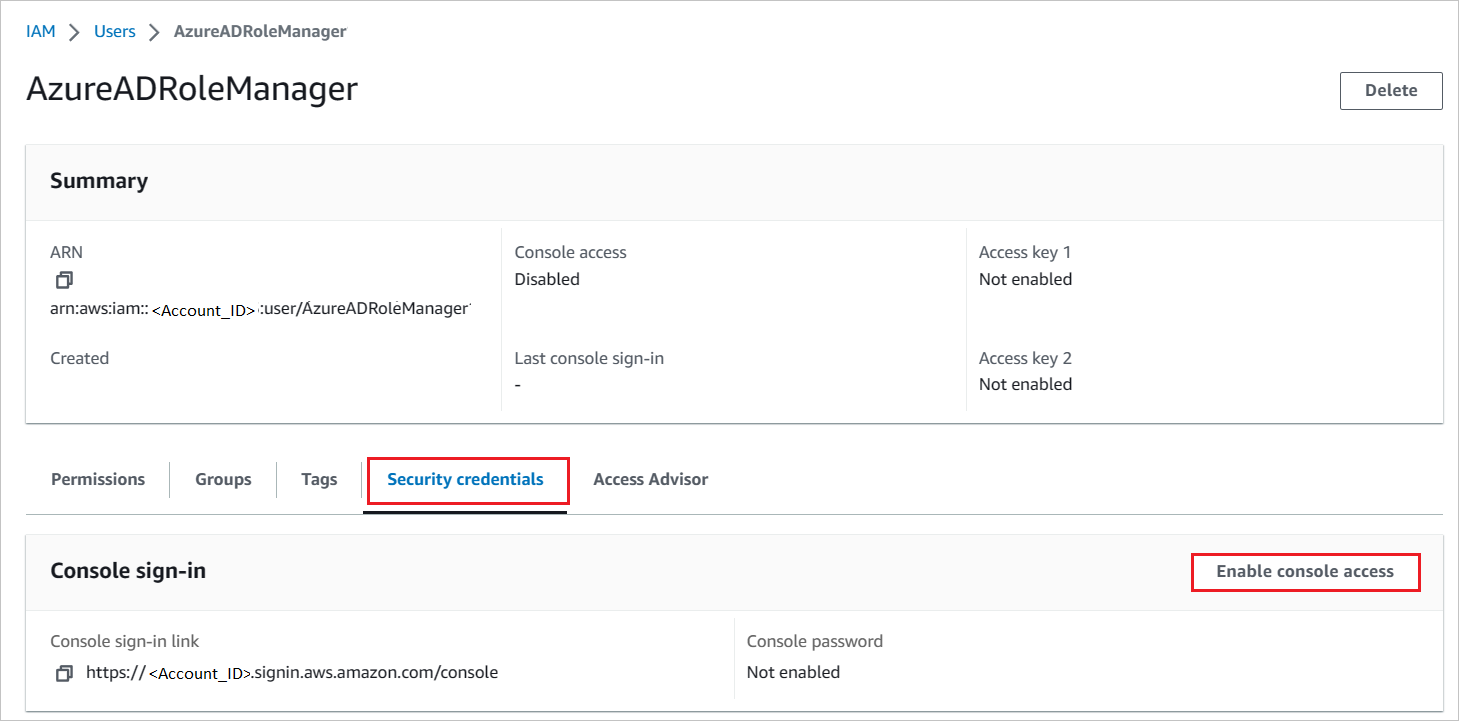

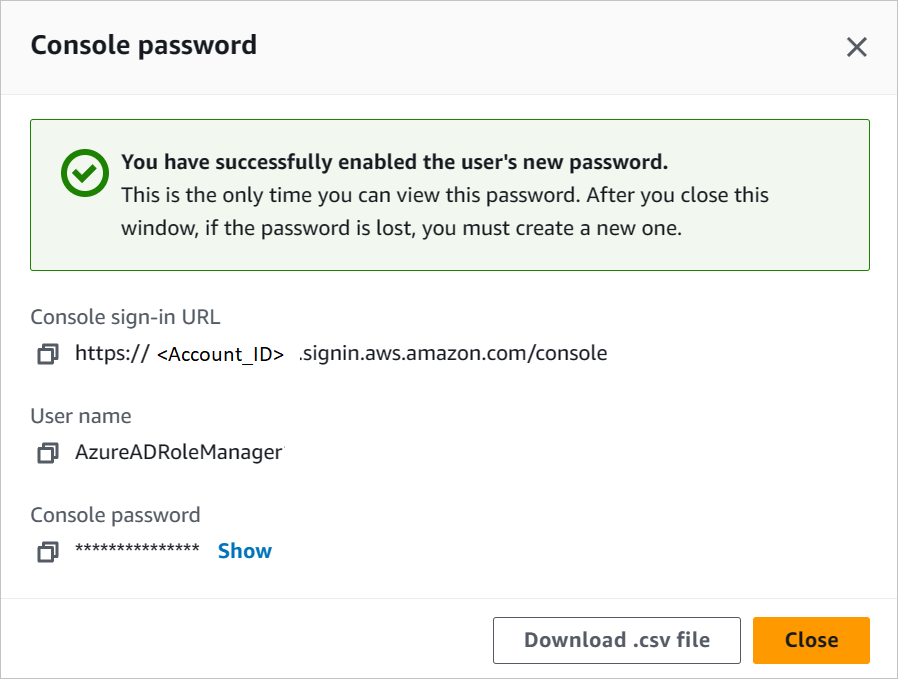

Pokud chcete stáhnout přihlašovací údaje uživatele uživatele, povolte přístup ke konzole na kartě Přihlašovací údaje zabezpečení.

Zadejte tyto přihlašovací údaje do části zřizování uživatelů Microsoft Entra, abyste mohli načíst role z konzoly AWS.

Poznámka:

AWS má sadu oprávnění nebo limtů, které jsou potřeba ke konfiguraci jednotného přihlašování AWS. Další informace o limitech AWS najdete na této stránce.

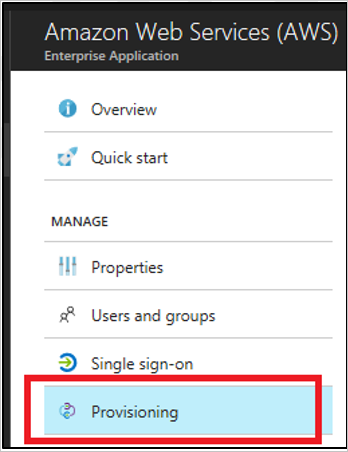

Postup konfigurace zřizování rolí v přístupu k jednomu účtu AWS

Na portálu pro správu Microsoft Entra přejděte v aplikaci AWS do zřizování.

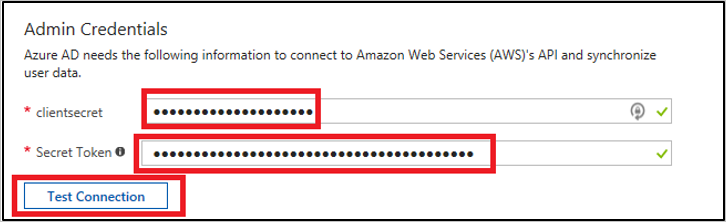

Do polí klientiecret a Token tajného klíče zadejte přístupový klíč a tajný klíč.

a. Do pole clientsecret zadejte přístupový klíč uživatele AWS.

b. Do pole Token tajného kódu zadejte tajný klíč uživatele AWS.

c. Vyberte Testovat připojení.

d. Nastavení uložte výběrem možnosti Uložit.

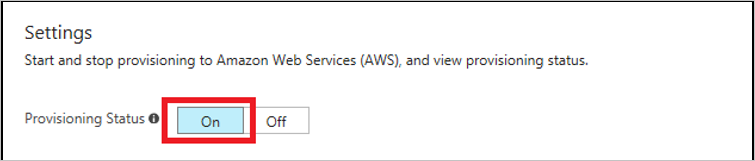

V části Nastavení vyberte pro stav zřizování možnost Zapnuto. Pak vyberte Uložit.

Poznámka:

Služba zřizování importuje role pouze z AWS do Microsoft Entra ID. Služba nezřídí uživatele a skupiny z Microsoft Entra ID pro AWS.

Poznámka:

Po uložení přihlašovacích údajů pro zřizování musíte počkat na spuštění počátečního cyklu synchronizace. Dokončení synchronizace obvykle trvá přibližně 40 minut. Stav se zobrazí v dolní části stránky Zřizování v části Aktuální stav.

Vytvoření testovacího uživatele S jedním účtem AWS

Cílem této části je vytvořit uživatele S názvem B.Simon v přístupu k jednomu účtu AWS. Přístup k jednoúčelovým účtům AWS nepotřebuje, aby se v systému vytvořil uživatel pro jednotné přihlašování, takže tady nemusíte provádět žádnou akci.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Inicializovaná aktualizace:

Klikněte na Otestovat tuto aplikaci, tím se přesměruje na přístupový podpis AWS s jedním účtem na adrese URL, kde můžete zahájit tok přihlášení.

Přejděte přímo na adresu URL jednotného přihlašování k účtu AWS a spusťte tok přihlášení odtud.

Iniciovaný protokol IDP:

- Klikněte na Otestovat tuto aplikaci a měli byste být automaticky přihlášení k přístupu k AWS s jedním účtem, pro který jste nastavili jednotné přihlašování.

K otestování aplikace v libovolném režimu můžete také použít Microsoft Moje aplikace. Když kliknete na dlaždici AWS Single-Account Access v Moje aplikace, pokud je nakonfigurovaný v režimu SP, budete přesměrováni na přihlašovací stránku aplikace pro inicializace toku přihlášení a pokud je nakonfigurovaný v režimu IDP, měli byste být automaticky přihlášení k přístupu k AWS Single-Account Access, pro který jste nastavili jednotné přihlašování. Další informace o Moje aplikace naleznete v tématu Úvod do Moje aplikace.

Známé problémy

Integraci zřizování přístupu s jedním účtem AWS není možné použít v oblastech AWS China.

V části Zřizování se v pododdílu Mapování zobrazuje text Načítání... a nikdy nezobrazí mapování atributů. Jediným podporovaným pracovním postupem zřizování je import rolí z AWS do MICROSOFT Entra ID pro výběr během přiřazení uživatele nebo skupiny. Mapování atributů pro tento účel jsou předem určená a nejsou konfigurovatelná.

Oddíl Zřizování podporuje zadání pouze jedné sady přihlašovacích údajů pro jednoho tenanta AWS najednou. Všechny importované role se zapisují do

appRolesvlastnosti objektu MICROSOFT Entra IDservicePrincipalpro tenanta AWS.Do ID Microsoft Entra je možné přidat několik tenantů AWS (reprezentovaných

servicePrincipals) z galerie pro zřizování. Existuje však známý problém, kdy není možné automaticky zapisovat všechny importované role z několika AWSservicePrincipals, které se používají ke zřízení do jedinéhoservicePrincipalpoužívaného pro jednotné přihlašování.Jako alternativní řešení můžete pomocí rozhraní Microsoft Graph API extrahovat všechny

appRolesimportované do každého AWSservicePrincipal, kde je nakonfigurované zřizování. Tyto řetězce rolí můžete následně přidat do AWSservicePrincipal, kde je nakonfigurované jednotné přihlašování.Aby role měly nárok na import z AWS do Microsoft Entra ID, musí splňovat následující požadavky:

- Role musí mít přesně jednoho zprostředkovatele saml definovaného v AWS.

- Celková délka ARN(Amazon Resource Name) pro roli a ARN přidruženého poskytovatele saml-provider musí být menší než 240 znaků.

Protokol změn

- 01/12/2020 - Zvýšené omezení délky role z 119 znaků na 239 znaků.

Další kroky

Jakmile nakonfigurujete přístup k jednomu účtu AWS, můžete vynutit řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro