Kurz: Integrace jednotného přihlašování Microsoft Entra s pracovníky Kronos Workforce Dimensions

V tomto kurzu se dozvíte, jak integrovat službu Kronos Workforce Dimensions s Microsoft Entra ID. Při integraci služby Kronos Workforce Dimensions s Microsoft Entra ID můžete:

- Řízení v Microsoft Entra ID, který má přístup k Kronos Workforce Dimensions.

- Povolte uživatelům, aby se pomocí svých účtů Microsoft Entra automaticky přihlásili ke službě Kronos Workforce Dimensions.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Předplatné s povoleným jednotným přihlašováním (SSO) ke službě Kronos Workforce Dimensions

Poznámka:

Tato integrace je také dostupná pro použití z prostředí Microsoft Entra US Government Cloud. Tuto aplikaci najdete v Galerii cloudových aplikací Microsoft Entra US Government a nakonfigurujete ji stejným způsobem jako ve veřejném cloudu.

Popis scénáře

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

- Kronos Workforce Dimensions podporuje jednotné přihlašování iniciované sp.

Přidání pracovních sil Kronos Dimensions z galerie

Pokud chcete nakonfigurovat integraci pracovních sil Kronos Dimensions do Microsoft Entra ID, musíte do seznamu spravovaných aplikací SaaS přidat službu Kronos Workforce Dimensions z galerie.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- Do vyhledávacího pole v části Přidat z galerie zadejte Kronos Workforce Dimensions.

- Na panelu výsledků vyberte Kronos Workforce Dimensions a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro pracovní síly Kronos Dimensions

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s Kronos Workforce Dimensions pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v nástroji Kronos Workforce Dimensions.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s kronos Workforce Dimensions, proveďte následující kroky:

- Nakonfigurujte jednotné přihlašování Microsoft Entra – aby uživatelé mohli tuto funkci používat.

- Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

- Přiřaďte testovacího uživatele Microsoft Entra – aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

- Konfigurace jednotného přihlašování pracovníků Kronos Dimensions – konfigurace nastavení jednotného přihlašování na straně aplikace

- Vytvořte testovacího uživatele služby Kronos Workforce Dimensions – aby měl protějšek B.Simon v Kronos Workforce Dimensions, který je propojený s reprezentací uživatele Microsoft Entra.

- Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Následujícím postupem povolíte jednotné přihlašování microsoftu Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte k podnikovým aplikacím>Identity>Applications>Kronos Workforce Dimensions>Jednotné přihlašování.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

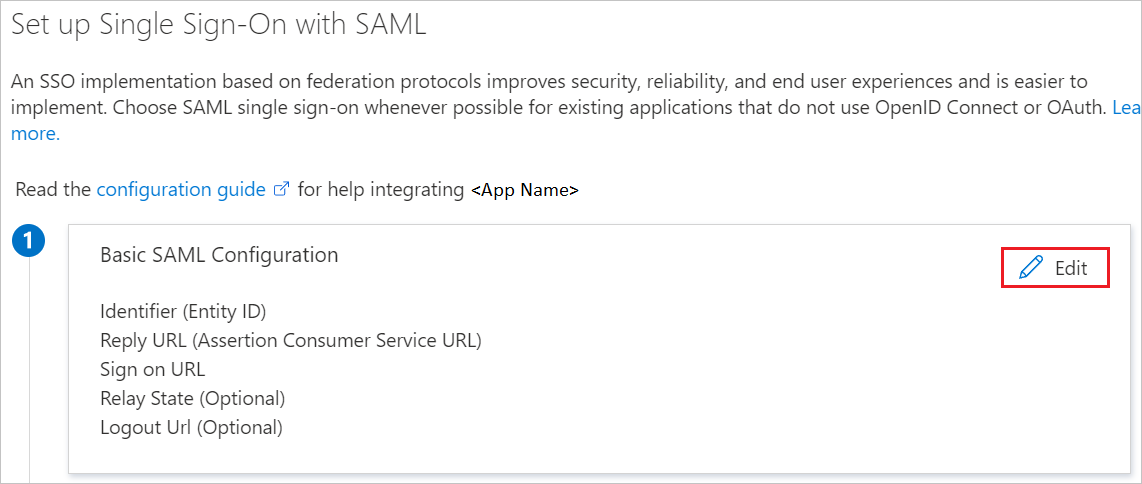

Na stránce Nastavení jednotného přihlašování pomocí SAML klikněte na ikonu tužky pro základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML proveďte následující kroky:

a. Do textového pole Identifikátor (ID entity) zadejte adresu URL pomocí následujícího vzoru:

https://<SUBDOMAIN>.<ENVIRONMENT>.mykronos.com/authn/<TENANT_ID/hsp/<TENANT_NUMBER>b. Do textového pole Přihlásit se na adresu URL zadejte adresu URL pomocí jednoho z následujících vzorů:

Přihlašovací adresa URL https://<CUSTOMER>-<ENVIRONMENT>-sso.<ENVIRONMENT>.mykronos.com/https://<CUSTOMER>-sso.<ENVIRONMENT>.mykronos.com/Poznámka:

Tyto hodnoty nejsou reálné. Aktualizujte tyto hodnoty skutečným identifikátorem a přihlašovací adresou URL. Pokud chcete získat tyto hodnoty, obraťte se na tým podpory společnosti Kronos Workforce Dimensions Client. Můžete také odkazovat na vzory uvedené v části Základní konfigurace SAML.

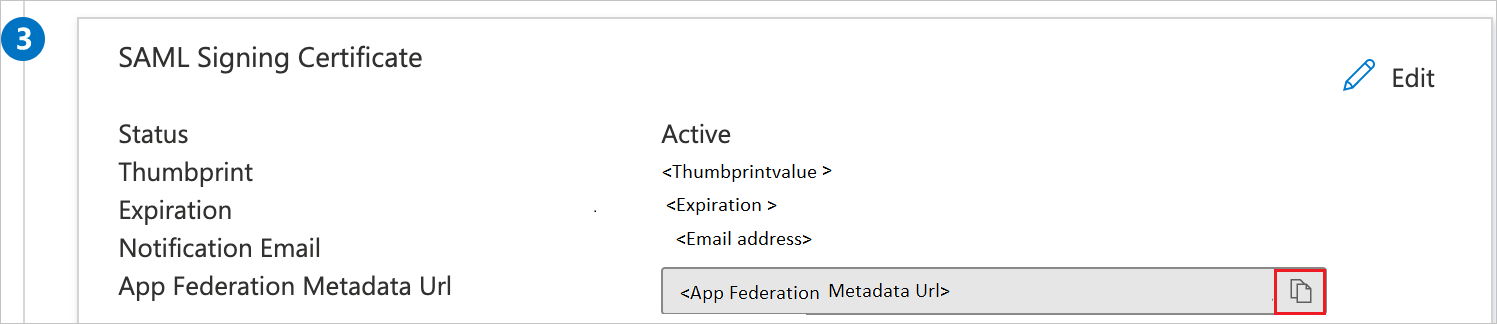

Na stránce Nastavit jednotné přihlašování pomocí SAML v části Podpisový certifikát SAML klikněte na tlačítko Kopírovat a zkopírujte adresu URL federačních metadat aplikace a uložte ji do počítače.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se k Centru pro správu Microsoft Entra alespoň jako uživatel Správa istrator.

- Přejděte do části Identita>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup ke službě Kronos Workforce Dimensions.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím>Identity>Applications>Kronos Workforce Dimensions.

- Na stránce s přehledem aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinu a pak v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte B.Simon ze seznamu Uživatelé a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat přiřazení klikněte na tlačítko Přiřadit .

Konfigurace jednotného přihlašování pracovníků Kronos

Pokud chcete nakonfigurovat jednotné přihlašování na straně Kronos Workforce Dimensions , musíte poslat adresu URLmetadat federace aplikace týmu podpory Kronos Workforce Dimensions. Toto nastavení nastaví tak, aby bylo správně nastavené připojení jednotného přihlašování SAML na obou stranách.

Vytvoření testovacího uživatele dimenze pracovních sil Kronos

V této části vytvoříte uživatele s názvem Britta Simon v Kronos Workforce Dimensions. Spolupracujte s týmem podpory Kronos Workforce Dimensions a přidejte uživatele na platformě Kronos Workforce Dimensions. Uživatelé se musí vytvořit a aktivovat před použitím jednotného přihlašování.

Poznámka:

Původní dokumentace Microsoftu doporučuje kontaktovat podporu UKG prostřednictvím e-mailu a vytvořit uživatele Microsoft Entra. I když je tato možnost dostupná, zvažte následující samoobslužné možnosti.

Ruční proces

Existují dva způsoby, jak ve službě WFD ručně vytvořit uživatele Microsoft Entra. Můžete buď vybrat existujícího uživatele, duplikovat ho a potom aktualizovat potřebná pole, aby byl tento uživatel jedinečný. Tento proces může být časově náročný a vyžaduje znalost uživatelského rozhraní WFD. Alternativou je vytvoření uživatele prostřednictvím rozhraní WFD API, což je mnohem rychlejší. Tato možnost vyžaduje znalost použití nástrojů rozhraní API, jako je Postman, k odeslání požadavku do rozhraní API. Následující pokyny vám pomůžou s importem předem připraveného příkladu do nástroje postman API.

Nastavení

Otevřete nástroj Postman a naimportujte následující soubory:

a. Dimenze pracovních sil – vytváření User.postman_collection.json

b. Microsoft Entra ID do služby WFD Env Variables.json

V levém podokně vyberte tlačítko Prostředí .

Klikněte na AAD_to_WFD_Env_Variables a přidejte hodnoty poskytované podporou UKG, které se týkají vaší instance WFD.

Poznámka:

access_token a refresh_token by měly být prázdné, protože se automaticky naplní v důsledku požadavku HTTP na získání přístupového tokenu.

Otevřete uživatele Create Microsoft Entra v požadavku HTTP WFD a aktualizujte zvýrazněné vlastnosti v datové části JSON:

{ "personInformation": { "accessAssignment": { "accessProfileName": "accessProfileName", "notificationProfileName": "All" }, "emailAddresses": [ { "address": "address” "contactTypeName": "Work" } ], "employmentStatusList": [ { "effectiveDate": "2019-08-15", "employmentStatusName": "Active", "expirationDate": "3000-01-01" } ], "person": { "personNumber": "personNumber", "firstName": "firstName", "lastName": "lastName", "fullName": "fullName", "hireDate": "2019-08-15", "shortName": "shortName" }, "personAuthenticationTypes": [ { "activeFlag": true, "authenticationTypeName": "Federated" } ], "personLicenseTypes": [ { "activeFlag": true, "licenseTypeName": "Employee" }, { "activeFlag": true, "licenseTypeName": "Absence" }, { "activeFlag": true, "licenseTypeName": "Hourly Timekeeping" }, { "activeFlag": true, "licenseTypeName": "Scheduling" } ], "userAccountStatusList": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "userAccountStatusName": "Active" } ] }, "jobAssignment": { "baseWageRates": [ { "effectiveDate": "2019-01-01", "expirationDate": "3000-01-01", "hourlyRate": 20.15 } ], "jobAssignmentDetails": { "payRuleName": "payRuleName", "timeZoneName": "timeZoneName" }, "primaryLaborAccounts": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "organizationPath": "organizationPath" } ] }, "user": { "userAccount": { "logonProfileName": "Default", "userName": "userName" } } }Poznámka:

PersonInformation.emailAddress.address a user.userAccount.userName musí odpovídat cílovému uživateli Microsoft Entra, který se pokoušíte vytvořit ve WFD.

V pravém horním rohu vyberte rozevírací seznam Prostředí a vyberte AAD_to_WFD_Env_Variables.

Po aktualizaci datové části JSON a výběru správných proměnných prostředí vyberte požadavek HTTP získat přístupový token a klikněte na tlačítko Odeslat . Tím využijete aktualizované proměnné prostředí k ověření ve vaší instanci WFD a potom uložíte přístupový token do mezipaměti do proměnných prostředí, které se použijí při volání metody create user.

Pokud bylo volání ověřování úspěšné, měla by se zobrazit odpověď 200 s vráceným přístupovým tokenem. Tento přístupový token se teď také zobrazí ve sloupci CURRENT VALUE v proměnných prostředí pro položku access_token .

Poznámka:

Pokud access_token neobdržíte, ověřte správnost všech proměnných v proměnných prostředí. Přihlašovací údaje uživatele by měly být účtem superuživatele.

Po získání access_token vyberte AAD_to_WFD_Env_Variables požadavek HTTP a klikněte na tlačítko Odeslat. Pokud je požadavek úspěšný, obdržíte zpět stav HTTP 200.

Přihlaste se k WFD pomocí účtu superuživatele a potvrďte, že byl nový uživatel Microsoft Entra vytvořen v rámci instance WFD.

Automatizovaný proces

Automatizovaný proces se skládá z plochého souboru ve formátu CSV, který uživateli umožňuje předem určit zvýrazněné hodnoty v datové části z výše uvedeného ručního procesu rozhraní API. Plochý soubor využívá doprovodný skript PowerShellu, který hromadně vytvoří nové uživatele WFD. Skript zpracovává vytváření nových uživatelů v dávkách 70 (výchozí), které je možné konfigurovat pro optimální výkon. Následující pokyny provedou nastavení a spuštění skriptu.

Uložte soubory AAD_To_WFD.csv i AAD_To_WFD.ps1 místně do počítače.

Otevřete soubor AAD_To_WFD.csv a vyplňte sloupce.

personInformation.accessAssignment.accessProfileName: Specifický název profilu přístupu z instance WFD.

personInformation.emailAddresses.address: Musí odpovídat uživatelskému hlavnímu názvu v Microsoft Entra ID.

personInformation.personNumber: Musí být jedinečný v rámci instance WFD.

personInformation.firstName: Jméno uživatele.

personInformation.lastName: Příjmení uživatele.

jobAssignment.jobAssignmentDetails.payRuleName: Konkrétní název pravidla platby ze služby WFD.

jobAssignment.jobAssignmentDetails.timeZoneName: Formát časového pásma musí odpovídat instanci WFD (tj

(GMT -08:00) Pacific Time. ).jobAssignment.primaryLaborAccounts.organizationPath: Cesta organizace konkrétní obchodní struktury v instanci WFD.

Uložte soubor .csv.

Klikněte pravým tlačítkem myši na skript AAD_To_WFD.ps1 a kliknutím na Upravit ho upravte.

Ověřte, že cesta zadaná na řádku 15 je správný název nebo cesta k souboru AAD_To_WFD.csv .

Aktualizujte následující řádky hodnotami poskytovanými podporou UKG, které se týkají vaší instance WFD.

Řádek 33: vanityUrl

Řádek 43: appKey

Řádek 48: client_id

Řádek 49: client_secret

Uložte a spusťte skript.

Po zobrazení výzvy zadejte přihlašovací údaje superuživatele WFD.

Po dokončení skript vrátí seznam všech uživatelů, kteří se nepodařilo vytvořit.

Poznámka:

Nezapomeňte zkontrolovat hodnoty zadané v souboru AAD_To_WFD.csv, pokud se vrátí jako výsledek překlepů nebo neshodných polí v instanci WFD. Chybu může vrátit také instance rozhraní API služby WFD, pokud v instanci už existují všichni uživatelé v dávce.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Klikněte na Otestovat tuto aplikaci, tím se přesměruje na přihlašovací adresu URL služby Kronos Workforce Dimensions, kde můžete zahájit tok přihlášení.

Přejděte přímo na přihlašovací adresu URL služby Kronos Workforce Dimensions a zahajte tok přihlášení odsud.

Můžete použít Microsoft Moje aplikace. Když kliknete na dlaždici Kronos Workforce Dimensions v Moje aplikace, přesměruje se na přihlašovací adresu URL služby Kronos Workforce Dimensions. Další informace o Moje aplikace naleznete v tématu Úvod do Moje aplikace.

Další kroky

Jakmile nakonfigurujete funkci Kronos Workforce Dimensions, můžete vynutit řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro