Kurz: Konfigurace služby SAP Cloud Identity Services pro automatické zřizování uživatelů

V tomto kurzu se dozvíte, jak nakonfigurovat zřizování z Microsoft Entra ID pro SAP Cloud Identity Services. Cílem je nastavit MICROSOFT Entra ID tak, aby automaticky zřizovalo a deprovizovali uživatele ve službách SAP Cloud Identity Services, aby se tito uživatelé mohli ověřit ve službách SAP Cloud Identity Services a měli přístup k jiným úlohám SAP. SAP Cloud Identity Services podporuje zřizování z místního adresáře identit do jiných aplikací SAP jako cílových systémů.

Poznámka:

Tento kurz popisuje konektor integrovaný ve službě zřizování uživatelů Microsoft Entra. Důležité podrobnosti o tom, co tato služba dělá, jak funguje, a nejčastější dotazy najdete v tématu Automatizace zřizování a rušení zřizování uživatelů pro aplikace SaaS pomocí Microsoft Entra ID. SAP Cloud Identity Services má také vlastní samostatný konektor pro čtení uživatelů a skupin z Microsoft Entra ID. Další informace najdete v tématu SAP Cloud Identity Services – Zřizování identit – Microsoft Entra ID jako zdrojový systém.

Požadavky

Scénář popsaný v tomto kurzu předpokládá, že už máte následující požadavky:

- Tenant Microsoft Entra

- Tenant SAP Cloud Identity Services

- Uživatelský účet ve službě SAP Cloud Identity Services s oprávněními Správa

Poznámka:

Tato integrace je také dostupná pro použití z prostředí Microsoft Entra US Government Cloud. Tuto aplikaci najdete v Galerii cloudových aplikací Microsoft Entra US Government a nakonfigurujete ji stejným způsobem jako v prostředí veřejného cloudu.

Pokud konfigurujete zřizování ve službě SAP Cloud Identity Services v produkčním prostředí, kde budete řídit přístup k úlohám SAP pomocí zásad správného řízení ID Microsoft Entra, před konfigurací Microsoft Entra ID pro zásady správného řízení identit si před pokračováním projděte požadavky.

Nastavení služby SAP Cloud Identity Services pro zřizování

Přihlaste se ke konzole SAP Cloud Identity Services Správa

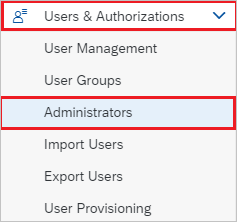

https://<tenantID>.accounts.ondemand.com/adminnebohttps://<tenantID>.trial-accounts.ondemand.com/adminpokud máte zkušební verzi. Přejděte na Správa istrátory uživatelů a autorizací>.

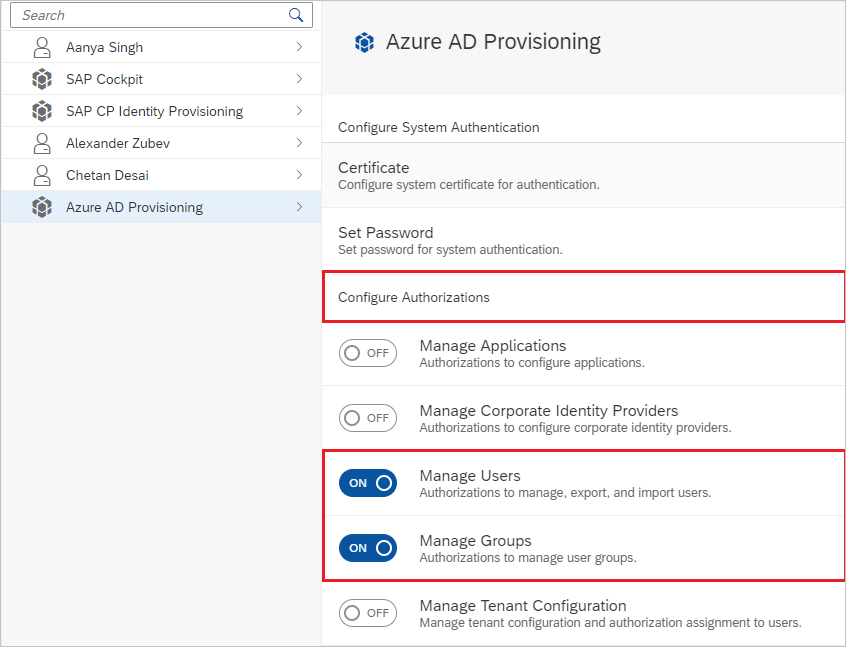

Stisknutím tlačítka +Přidat na levém panelu přidejte do seznamu nového správce. Zvolte Přidat systém a zadejte název systému.

Poznámka:

Identita správce ve službě SAP Cloud Identity Services musí být typu Systém. Uživatel správce se při zřizování nebude moct ověřit v rozhraní API SAP SCIM. SLUŽBA SAP Cloud Identity Services neumožňuje po vytvoření změnit název systému.

V části Konfigurovat autorizaci přepněte přepínač na možnost Spravovat uživatele. Potom klepněte na tlačítko Uložit a vytvořte systém.

Po vytvoření systému správce přidejte do systému nový tajný kód.

Zkopírujte ID klienta a tajný klíč klienta vygenerovaný sapem. Tyto hodnoty se zadají do polí Správa Uživatelské jméno a Správa Heslo. To se provádí na kartě Zřizování aplikace SAP Cloud Identity Services, kterou nastavíte v další části.

Sap Cloud Identity Services může mít mapování na jednu nebo více aplikací SAP jako cílové systémy. Zkontrolujte, jestli uživatelé nemají nějaké atributy, které tyto aplikace SAP vyžadují, aby se zřídily prostřednictvím SLUŽEB SAP Cloud Identity Services. V tomto kurzu se předpokládá, že služby SAP Cloud Identity Services a podřízené cílové systémy vyžadují dva atributy

userNameaemails[type eq "work"].value. Pokud cílové systémy SAP vyžadují další atributy a ty nejsou součástí uživatelského schématu Microsoft Entra ID, možná budete muset nakonfigurovat atributy synchronizace rozšíření.

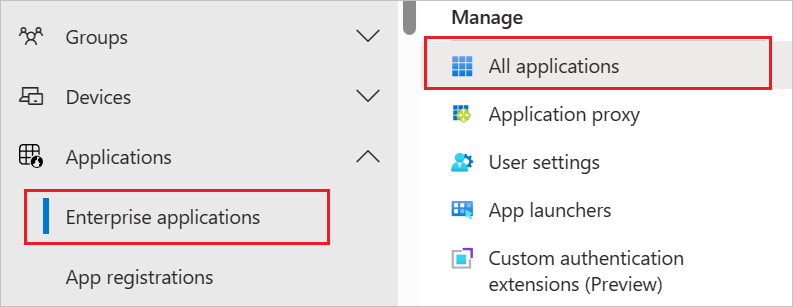

Přidání služby SAP Cloud Identity Services z galerie

Před konfigurací MICROSOFT Entra ID pro automatické zřizování uživatelů do SAP Cloud Identity Services musíte přidat SAP Cloud Identity Services z galerie aplikací Microsoft Entra do seznamu podnikových aplikací vašeho tenanta. Tento krok můžete provést v Centru pro správu Microsoft Entra nebo prostřednictvím rozhraní Graph API.

Pokud je služba SAP Cloud Identity Services už nakonfigurovaná pro jednotné přihlašování z Microsoft Entra a aplikace už je v seznamu podnikových aplikací Microsoft Entra, pokračujte v další části.

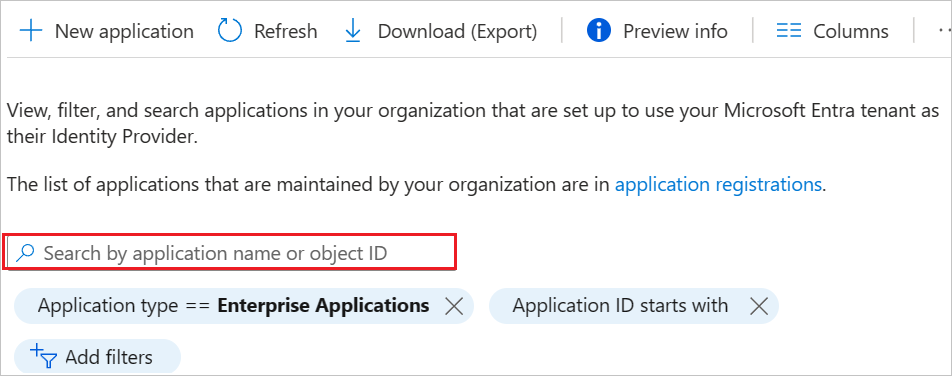

Pokud chcete přidat služby SAP Cloud Identity Services z galerie aplikací Microsoft Entra pomocí Centra pro správu Microsoft Entra, proveďte následující kroky:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- Pokud chcete přidat aplikaci z galerie, do vyhledávacího pole zadejte SAP Cloud Identity Services .

- Na panelu výsledků vyberte SAP Cloud Identity Services a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Konfigurace automatického zřizování uživatelů pro SAP Cloud Identity Services

Tato část vás provede postupem konfigurace služby zřizování Microsoft Entra tak, aby vytvářela, aktualizovala a zakázala uživatele ve službě SAP Cloud Identity Services na základě přiřazení uživatelů k aplikaci v Microsoft Entra ID.

Konfigurace automatického zřizování uživatelů pro SAP Cloud Identity Services v Microsoft Entra ID:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte k podnikovým aplikacím identit>>

V seznamu aplikací vyberte aplikaci SAP Cloud Identity Services.

Vyberte na kartě Vlastnosti.

Ověřte, že je požadovaná možnost Přiřazení? nastavená na Ano. Pokud je nastavená hodnota Ne, budou mít přístup k aplikaci všichni uživatelé ve vašem adresáři, včetně externích identit, a nebudete moct zkontrolovat přístup k aplikaci.

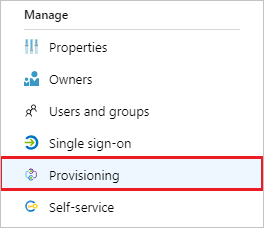

Vyberte kartu Zřizování.

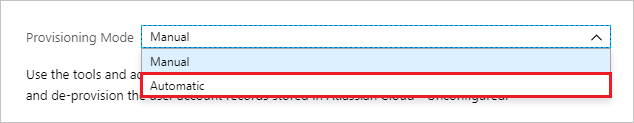

Nastavte Režim zřizování na hodnotu Automaticky.

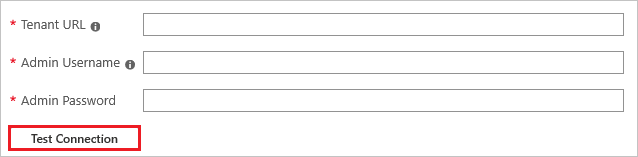

V části Správa Přihlašovací údaje zadejte

https://<tenantID>.accounts.ondemand.com/service/scimnebohttps://<tenantid>.trial-accounts.ondemand.com/service/scimpokud používáte zkušební verzi s ID tenanta vaší služby SAP Cloud Identity Services v adrese URL tenanta. Zadejte HODNOTY ID klienta a tajného klíče klienta načtené dříve v Správa Uživatelské jméno a Správa Heslo. Klikněte na testovací Připojení ion a ujistěte se, že se MICROSOFT Entra ID může připojit ke službám SAP Cloud Identity Services. Pokud připojení selže, ujistěte se, že váš systémový účet SAP Cloud Identity Services má Správa oprávnění, tajný klíč je stále platný a zkuste to znovu.

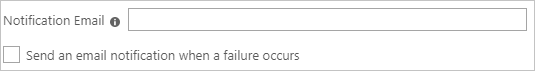

Do pole E-mail s oznámením zadejte e-mailovou adresu osoby nebo skupiny, která by měla dostávat oznámení o chybách zřizování, a zaškrtněte políčko – Odeslat e-mailové oznámení, když dojde k chybě.

Klikněte na Uložit.

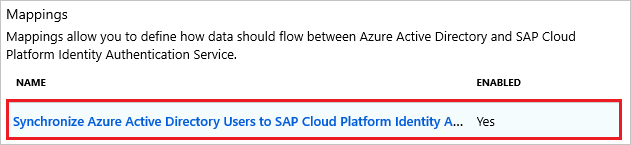

V části Mapování vyberte Zřídit uživatele MICROSOFT Entra ID.

Zkontrolujte atributy uživatele, které jsou synchronizovány z Microsoft Entra ID do SAP Cloud Identity Services v části Mapování atributů. Pokud nevidíte atributy ve službě SAP Cloud Identity Services, které jsou k dispozici jako cíl pro mapování, vyberte Zobrazit pokročilé možnosti a vyberte Upravit seznam atributů pro službu SAP Cloud Platform Identity Authentication Servicea upravte seznam podporovaných atributů. Přidejte atributy tenanta SAP Cloud Identity Services.

Zkontrolujte a poznamenejte si zdrojové a cílové atributy vybrané jako Odpovídající vlastnosti, mapování, která mají prioritu Odpovídající, protože tyto atributy se používají ke shodě uživatelských účtů ve službě SAP Cloud Identity Services pro službu zřizování Microsoft Entra k určení, jestli se má vytvořit nový uživatel nebo aktualizovat existujícího uživatele. Další informace o porovnávání najdete v tématu Odpovídající uživatelé ve zdrojových a cílových systémech. V dalším kroku zajistíte, že všichni uživatelé, kteří už jsou ve službě SAP Cloud Identity Services, mají atributy vybrané jako vyplněné odpovídající vlastnosti, aby se zabránilo vytvoření duplicitních uživatelů.

Ověřte, že existuje mapování atributů pro

IsSoftDeletedfunkci nebo funkci, která obsahujeIsSoftDeleted, namapovaná na atribut aplikace. Pokud uživatel není přiřazen z aplikace, obnovitelně odstraněný v Microsoft Entra ID nebo blokován přihlášení, microsoft Entra provisioning service aktualizuje atribut namapovaný naisSoftDeleted. Pokud není namapován žádný atribut, uživatelé, kteří později nebudou přiřazeni z role aplikace, budou nadále existovat v úložišti dat aplikace.Přidejte všechna další mapování, která vyžadují vaše služby SAP Cloud Identity Services nebo podřízené cílové systémy SAP.

Výběrem tlačítka Uložit potvrďte všechny změny.

Atribut Typ Podporováno pro filtrování Vyžaduje se službami SAP Cloud Identity Services. userNameString ✓ ✓ emails[type eq "work"].valueString ✓ activeLogické displayNameString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:managerReference addresses[type eq "work"].countryString addresses[type eq "work"].localityŘetězcové addresses[type eq "work"].postalCodeŘetězcové addresses[type eq "work"].regionŘetězcové addresses[type eq "work"].streetAddressŘetězcové name.givenNameŘetězcové name.familyNameŘetězcové name.honorificPrefixŘetězcové phoneNumbers[type eq "fax"].valueŘetězcové phoneNumbers[type eq "mobile"].valueŘetězcové phoneNumbers[type eq "work"].valueŘetězcové urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenterŘetězcové urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:departmentŘetězcové urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:divisionŘetězcové urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumberŘetězcové urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organizationŘetězcové localeŘetězcové timezoneŘetězcové userTypeŘetězcové companyŘetězcové urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute1Řetězcové urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute2Řetězcové urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute3Řetězcové urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute4Řetězcové urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute5Řetězcové urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute6Řetězcové urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute7Řetězcové urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute8Řetězcové urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute9Řetězcové urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute10Řetězcové sendMailŘetězcové mailVerifiedŘetězcové Pokud chcete nakonfigurovat filtry rozsahu, postupujte podle pokynů uvedených v kurzu k filtrům rozsahu.

Pokud chcete povolit službu zřizování Microsoft Entra pro SAP Cloud Identity Services, změňte stav zřizování na Zapnuto v části Nastavení.

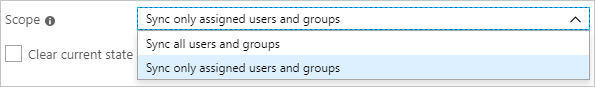

Jako hodnotu Rozsah v části Nastavení vyberte Synchronizovat pouze přiřazené uživatele a skupiny.

Až budete připravení zřídit, klikněte na Uložit.

Tato operace spustí počáteční synchronizaci všech uživatelů definovaných v oboru v části Nastavení. Pokud máte obor nastavený na Synchronizovat pouze přiřazené uživatele a skupiny a k aplikaci nejsou přiřazeni žádní uživatelé nebo skupiny, nedojde k žádné synchronizaci, dokud nebudou uživatelé přiřazeni k aplikaci.

Zřízení nového testovacího uživatele z Microsoft Entra ID pro SAP Cloud Identity Services

Doporučuje se, aby se k SAP Cloud Identity Services přiřadil jeden nový testovací uživatel Microsoft Entra, který otestuje konfiguraci automatického zřizování uživatelů.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator a uživatel Správa istrator.

- Přejděte do části Identita>Uživatelé>Všichni uživatelé.

- Vyberte Nový uživatel>Vytvořit nového uživatele.

- Zadejte hlavní název uživatele a zobrazovaný název nového testovacího uživatele. Hlavní název uživatele musí být jedinečný a nesmí se shodovat s žádným aktuálním nebo předchozím uživatelem Microsoft Entra nebo uživatelem SAP Cloud Identity Services. Vyberte Zkontrolovat a vytvořit a potom Vytvořit.

- Po vytvoření testovacího uživatele přejděte k podnikovým aplikacím identit.>>

- Vyberte aplikaci SAP Cloud Identity Services.

- Vyberte Uživatelé a skupiny a pak vyberte Přidat uživatele nebo skupinu.

- V části Uživatelé a skupiny vyberte Možnost Žádná vybrána a do textového pole zadejte hlavní název uživatele testovacího uživatele.

- Vyberte Možnost Vybrat a pak Přiřadit.

- Vyberte Zřizování a pak vyberte Zřídit na vyžádání.

- Do textového pole Vybrat uživatele nebo skupinu zadejte hlavní název uživatele testovacího uživatele.

- Klikněte na Zřídit.

- Počkejte na dokončení zřizování. V případě úspěchu se zobrazí zpráva

Modified attributes (successful).

Volitelně můžete také ověřit, co služba zřizování Microsoft Entra zřídí, když uživatel přestane mít obor aplikace.

- Vyberte Uživatelé a skupiny.

- Vyberte testovacího uživatele a pak vyberte Odebrat.

- Po odebrání testovacího uživatele vyberte Zřizování a pak vyberte Zřídit na vyžádání.

- Do textového pole Vybrat uživatele nebo skupinu zadejte hlavní název uživatele testovacího uživatele, který je právě de-přiřazen.

- Klikněte na Zřídit.

- Počkejte na dokončení zřizování.

Nakonec můžete testovacího uživatele odebrat z ID Microsoft Entra.

- Přejděte do části Identita>Uživatelé>Všichni uživatelé.

- Vyberte testovacího uživatele, vyberte Odstranit a vyberte OK. Tato akce soft-deletes the test user from Microsoft Entra ID.

Testovacího uživatele můžete také odebrat ze služby SAP Cloud Identity Services.

Ujistěte se, že stávající uživatelé sap Cloud Identity Services mají potřebné odpovídající atributy.

Před přiřazením netestovacích uživatelů k aplikaci SAP Cloud Identity Services v Microsoft Entra ID byste měli zajistit, aby všichni uživatelé již ve službách SAP Cloud Identity Services, kteří představují stejné osoby jako uživatelé v Microsoft Entra ID, měly atributy mapování vyplněné ve službách SAP Cloud Identity.

V mapování zřizování se atributy vybrané jako odpovídající vlastnosti používají ke shodě uživatelských účtů v MICROSOFT Entra ID s uživatelskými účty ve službě SAP Cloud Identity Services. Pokud je v MICROSOFT Entra ID uživatele bez shody ve službě SAP Cloud Identity Services, pokusí se služba microsoft Entra provisioning vytvořit nového uživatele. Pokud je uživatel v Microsoft Entra ID a shoda ve službě SAP Cloud Identity Services, služba zřizování Microsoft Entra aktualizuje uživatele SAP Cloud Identity Services. Z tohoto důvodu byste měli zajistit, aby všichni uživatelé, kteří už ve službě SAP Cloud Identity Services mají atributy vybrané jako odpovídající vlastnosti, jinak je možné vytvořit duplicitní uživatele. Pokud potřebujete změnit odpovídající atribut v mapování atributů aplikace Microsoft Entra, podívejte se na odpovídající uživatele ve zdrojových a cílových systémech.

Přihlaste se ke konzole SAP Cloud Identity Services Správa

https://<tenantID>.accounts.ondemand.com/adminnebohttps://<tenantID>.trial-accounts.ondemand.com/adminpokud máte zkušební verzi.Přejděte na Uživatele a autorizace > Exportovat uživatele.

Vyberte všechny atributy požadované pro odpovídající uživatele Microsoft Entra s uživateli v SAP. Tyto atributy zahrnují

SCIM IDatributy , ,userNameemailsa další atributy, které můžete používat ve svých systémech SAP jako identifikátory.Vyberte Exportovat a počkejte, až prohlížeč stáhne soubor CSV.

Otevřete okno PowerShellu.

Do editoru zadejte následující skript. Pokud jste na řádku vybrali jiný odpovídající atribut než

userName, změňte hodnotusapScimUserNameFieldproměnné na název atributu SAP Cloud Identity Services. Na řádku 2 změňte argument na název souboru CSV exportovaného souboru zUsers-exported-from-sap.csvnázvu staženého souboru.$sapScimUserNameField = "userName" $existingSapUsers = import-csv -Path ".\Users-exported-from-sap.csv" -Encoding UTF8 $count = 0 $warn = 0 foreach ($u in $existingSapUsers) { $id = $u.id if (($null -eq $id) -or ($id.length -eq 0)) { write-error "Exported CSV file does not contain the id attribute of SAP Cloud Identity Services users." throw "id attribute not available, re-export" return } $count++ $userName = $u.$sapScimUserNameField if (($null -eq $userName) -or ($userName.length -eq 0)) { write-warning "SAP Cloud Identity Services user $id does not have a $sapScimUserNameField attribute populated" $warn++ } } write-output "$warn of $count users in SAP Cloud Identity Services did not have the $sapScimUserNameFIeld attribute populated."Spusťte skript. Po dokončení skriptu, pokud existoval jeden nebo více uživatelů, kteří neměli požadovaný odpovídající atribut, vyhledejte tyto uživatele v exportovaného souboru CSV nebo v konzole SAP Cloud Identity Services Správa. Pokud se tito uživatelé nacházejí také v Microsoft Entra, budete muset nejprve aktualizovat reprezentaci služeb SAP Cloud Identity Services těchto uživatelů tak, aby měly vyplněný odpovídající atribut.

Jakmile aktualizujete atributy těchto uživatelů ve službě SAP Cloud Identity Services, znovu vyexportujte uživatele ze služby SAP Cloud Identity Services, jak je popsáno v krocích 2–5, a kroky PowerShellu v této části, abyste potvrdili, že žádní uživatelé ve službě SAP Cloud Identity Services nemají odpovídající atributy, které by zabránily zřizování těchto uživatelů.

Teď, když máte seznam všech uživatelů získaných ze služby SAP Cloud Identity Services, budete odpovídat těmto uživatelům z úložiště dat aplikace s uživateli, kteří už jsou v Microsoft Entra ID, a určit, kteří uživatelé by měli být v oboru zřizování.

Načtení ID uživatelů v Microsoft Entra ID

Tato část ukazuje, jak pracovat s ID Microsoft Entra pomocí rutin Prostředí Microsoft Graph PowerShell .

Při prvním použití těchto rutin pro tento scénář musíte být v roli globálního Správa istratoru, aby bylo možné používat Prostředí Microsoft Graph PowerShell ve vašem tenantovi. Následné interakce můžou používat roli s nižšími oprávněními, například:

- Uživatel Správa istrator, pokud očekáváte vytváření nových uživatelů.

- Pokud právě spravujete přiřazení rolí aplikací, Správa istrator nebo zásady správného řízení identit Správa istratoru.

Otevřete PowerShell.

Pokud ještě nemáte nainstalované moduly Microsoft Graph PowerShellu, nainstalujte modul

Microsoft.Graph.Usersa další pomocí tohoto příkazu:Install-Module Microsoft.GraphPokud už máte nainstalované moduly, ujistěte se, že používáte nejnovější verzi:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsPřipojení do Microsoft Entra ID:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Pokud jste tento příkaz použili poprvé, možná budete muset udělit souhlas s povolením, aby tyto oprávnění měly nástroje příkazového řádku Microsoft Graphu.

Přečtěte si seznam uživatelů získaných z úložiště dat aplikace do relace PowerShellu. Pokud byl seznam uživatelů v souboru CSV, můžete použít rutinu

Import-CsvPowerShellu a jako argument zadat název souboru z předchozí části.Pokud je například soubor získaný ze služby SAP Cloud Identity Services pojmenovaný Users-exported-from-sap.csv a nachází se v aktuálním adresáři, zadejte tento příkaz.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Pokud používáte databázi nebo adresář, použijte jiný příklad, pokud se soubor jmenuje users.csv a nachází se v aktuálním adresáři, zadejte tento příkaz:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Zvolte sloupec souboru users.csv , který bude odpovídat atributu uživatele v Microsoft Entra ID.

Pokud používáte SAP Cloud Identity Services, výchozí mapování je atribut

userNameSAP SCIM s atributemuserPrincipalNameMicrosoft Entra ID:$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Jiný příklad, pokud používáte databázi nebo adresář, můžete mít uživatele v databázi, kde hodnota ve sloupci s názvem

EMailje stejná hodnota jako v atributuuserPrincipalNameMicrosoft Entra:$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Načtěte ID těchto uživatelů v Microsoft Entra ID.

Následující skript PowerShellu

$dbuserspoužívá hodnotu ,$db_match_column_namea$azuread_match_attr_namehodnoty zadané dříve. Bude dotazovat Microsoft Entra ID najít uživatele, který má atribut s odpovídající hodnotou pro každý záznam ve zdrojovém souboru. Pokud soubor získaný ze zdrojové služby SAP Cloud Identity Services, databáze nebo adresáře obsahuje mnoho uživatelů, může dokončení tohoto skriptu trvat několik minut. Pokud nemáte atribut v MICROSOFT Entra ID, který má hodnotu, a potřebujete použítcontainsnebo jiný filtr výraz, budete muset přizpůsobit tento skript a v kroku 11 níže použít jiný výraz filtru.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Prohlédněte si výsledky předchozích dotazů. Podívejte se, jestli se některým uživatelům ve službě SAP Cloud Identity Services, databázi nebo adresáři nepodařilo najít v MICROSOFT Entra ID kvůli chybám nebo chybějícím shodám.

Následující skript PowerShellu zobrazí počty záznamů, které nebyly nalezeny:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."Po dokončení skriptu se zobrazí chyba, pokud se některé záznamy ze zdroje dat nenachází v ID Microsoft Entra. Pokud nejsou všechny záznamy pro uživatele z úložiště dat aplikace umístěné jako uživatelé v Microsoft Entra ID, budete muset zjistit, které záznamy se neshodovaly a proč.

Například e-mailová adresa a userPrincipalName můžou být změněny v MICROSOFT Entra ID bez aktualizace odpovídající

mailvlastnosti ve zdroji dat aplikace. Nebo uživatel už možná organizaci opustil, ale stále je ve zdroji dat aplikace. Nebo může existovat účet dodavatele nebo supersprávce ve zdroji dat aplikace, který neodpovídá žádné konkrétní osobě v Microsoft Entra ID.Pokud byli uživatelé, kteří nemohli být umístěni v Microsoft Entra ID nebo nebyli aktivní a nemohli se přihlásit, ale chcete, aby byl jejich přístup zkontrolován nebo jejich atributy aktualizovány ve službě SAP Cloud Identity Services, databázi nebo adresáři, budete muset aktualizovat aplikaci, odpovídající pravidlo nebo aktualizovat nebo pro ně vytvořit uživatele Microsoft Entra. Další informace o tom, kterou změnu provést, naleznete v tématu správa mapování a uživatelských účtů v aplikacích, které se neshodovaly s uživateli v Microsoft Entra ID.

Pokud zvolíte možnost vytváření uživatelů v Microsoft Entra ID, můžete uživatele vytvářet hromadně pomocí těchto možností:

- Soubor CSV, jak je popsáno v hromadném vytváření uživatelů v Centru pro správu Microsoft Entra

- Rutina New-MgUser

Ujistěte se, že jsou tito noví uživatelé naplněni atributy vyžadovanými pro Microsoft Entra ID, aby se později shodovaly se stávajícími uživateli v aplikaci, a atributy vyžadované ID Microsoft Entra, včetně

userPrincipalNamemailNicknameadisplayName. MusíuserPrincipalNamebýt jedinečný mezi všemi uživateli v adresáři.Můžete mít například uživatele v databázi, kde hodnota ve sloupci s názvem

EMailje hodnota, kterou chcete použít jako hlavní název uživatele Microsoft Entra, hodnota ve sloupciAliasobsahuje přezdívku e-mailu Microsoft Entra ID a hodnota ve sloupciFull nameobsahuje zobrazované jméno uživatele:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Tento skript pak můžete použít k vytvoření uživatelů Microsoft Entra pro uživatele ve službách SAP Cloud Identity Services, databázi nebo adresáři, které se neshodovaly s uživateli v Microsoft Entra ID. Všimněte si, že možná budete muset tento skript upravit tak, aby přidal další atributy Microsoft Entra potřebné ve vaší organizaci, nebo pokud

$azuread_match_attr_namenenímailNicknameaniuserPrincipalName, za účelem poskytnutí tohoto atributu Microsoft Entra.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }Po přidání všech chybějících uživatelů do Microsoft Entra ID spusťte skript z kroku 7 znovu. Pak spusťte skript z kroku 8. Zkontrolujte, jestli nejsou hlášeny žádné chyby.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

Ujistěte se, že stávající uživatelé Microsoft Entra mají potřebné atributy.

Před povolením automatického zřizování uživatelů musíte rozhodnout, kteří uživatelé v Microsoft Entra ID potřebují přístup ke službám SAP Cloud Identity Services, a pak je potřeba zkontrolovat, aby tito uživatelé měli potřebné atributy v Microsoft Entra ID a tyto atributy jsou namapované na očekávané schéma služby SAP Cloud Identity Services.

- Ve výchozím nastavení je hodnota atributu uživatele

userPrincipalNameMicrosoft Entra mapována nauserNameatributy SAP Cloud Identity Services iemails[type eq "work"].valuena atributy. Pokud se e-mailové adresy uživatele liší od hlavních názvů uživatelů, budete možná muset toto mapování změnit. - SAP Cloud Identity Services může ignorovat hodnoty atributu

postalCode, pokud formát PSČ společnosti neodpovídá zemi společnosti. - Ve výchozím nastavení je atribut

departmentMicrosoft Entra mapován na atribut SAP Cloud Identity Servicesurn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department. Pokud uživatelé Microsoft Entra mají hodnoty atributudepartment, musí tyto hodnoty odpovídat už nakonfigurovaným oddělením ve službě SAP Cloud Identity Services, jinak vytvoření nebo aktualizace uživatele selže.departmentPokud hodnoty ve vašich uživatelích Microsoft Entra nejsou konzistentní s hodnotami ve vašem prostředí SAP, před přiřazením uživatelů odeberte mapování. - Koncový bod SCIM služby SAP Cloud Identity Services vyžaduje, aby byly určité atributy specifického formátu. Další informace o těchto atributech a jejich konkrétním formátu najdete tady.

Přiřazení uživatelů k aplikaci SAP Cloud Identity Services v Microsoft Entra ID

Id Microsoft Entra používá koncept označovaný jako přiřazení k určení, kteří uživatelé by měli přijímat přístup k vybraným aplikacím. V kontextu automatického zřizování uživatelů se v případě, že hodnota Nastavení oboru je přiřazená pouze uživatelům a skupinám, pak se synchronizují pouze uživatelé a skupiny přiřazené k roli aplikace této aplikace v Microsoft Entra ID se službou SAP Cloud Identity Services. Při přiřazování uživatele ke službě SAP Cloud Identity Services musíte v dialogovém okně přiřazení vybrat libovolnou platnou roli specifickou pro aplikaci (pokud je k dispozici). Uživatelé s výchozí rolí přístupu jsou vyloučeni ze zřizování. V současné době je jedinou dostupnou rolí pro SAP Cloud Identity Services uživatel.

Pokud už je pro aplikaci povolené zřizování, zkontrolujte, jestli není zřizování aplikace v karanténě , a teprve potom aplikaci přiřaďte více uživatelů. Než budete pokračovat, vyřešte všechny problémy, které způsobují karanténu.

Zkontrolujte uživatele, kteří jsou přítomni ve službě SAP Cloud Identity Services a nejsou k aplikaci přiřazeni v Microsoft Entra ID.

Předchozí kroky vyhodnotily, jestli uživatelé ve službě SAP Cloud Identity Services existují také jako uživatelé v Microsoft Entra ID. Nemusí se ale všechny v současné době přiřazovat k rolím aplikace v MICROSOFT Entra ID. V dalších krocích se tedy dozvíte, kteří uživatelé nemají přiřazení k rolím aplikace.

Pomocí PowerShellu vyhledejte ID instančního objektu pro instanční objekt aplikace.

Pokud je například podniková aplikace pojmenovaná

SAP Cloud Identity Services, zadejte následující příkazy:$azuread_app_name = "SAP Cloud Identity Services" $azuread_sp_filter = "displayName eq '" + ($azuread_app_name -replace "'","''") + "'" $azuread_sp = Get-MgServicePrincipal -Filter $azuread_sp_filter -AllNačtěte uživatele, kteří mají aktuálně přiřazení k aplikaci v Microsoft Entra ID.

To vychází z

$azuread_spproměnné nastavené v předchozím příkazu.$azuread_existing_assignments = @(Get-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -All)Porovnejte seznam ID uživatelů, kteří už jsou v SAP Cloud Identity Services a Microsoft Entra ID, s těmito uživateli, kteří jsou aktuálně přiřazeni k aplikaci v Microsoft Entra ID. Tento skript vychází z

$azuread_match_id_listproměnné nastavené v předchozích částech:$azuread_not_in_role_list = @() foreach ($id in $azuread_match_id_list) { $found = $false foreach ($existing in $azuread_existing_assignments) { if ($existing.principalId -eq $id) { $found = $true; break; } } if ($found -eq $false) { $azuread_not_in_role_list += $id } } $azuread_not_in_role_count = $azuread_not_in_role_list.Count Write-Output "$azuread_not_in_role_count users in the application's data store are not assigned to the application roles."Pokud k rolím aplikace nejsou přiřazeni nula uživatelů, což znamená, že všichni uživatelé jsou přiřazeni k aplikačním rolím, znamená to, že v microsoft Entra ID a službě SAP Cloud Identity Services nebyly společné žádné uživatele, takže nejsou potřeba žádné změny. Pokud ale některé uživatele, kteří už ve službě SAP Cloud Identity Services nejsou přiřazeni k rolím aplikace, budete muset pokračovat v postupu a přidat je do jedné z rolí aplikace.

UserVyberte roli instančního objektu aplikace.$azuread_app_role_name = "User" $azuread_app_role_id = ($azuread_sp.AppRoles | where-object {$_.AllowedMemberTypes -contains "User" -and $_.DisplayName -eq "User"}).Id if ($null -eq $azuread_app_role_id) { write-error "role $azuread_app_role_name not located in application manifest"}Vytvořte přiřazení rolí aplikací pro uživatele, kteří už jsou přítomni ve službách SAP Cloud Identity Services a Microsoft Entra, a v současné době nemají přiřazení rolí k aplikaci:

foreach ($u in $azuread_not_in_role_list) { $res = New-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -AppRoleId $azuread_app_role_id -PrincipalId $u -ResourceId $azuread_sp.Id }Počkejte jednu minutu, než se změny rozšíří v rámci ID Microsoft Entra.

V dalším cyklu zřizování Microsoft Entra bude služba zřizování Microsoft Entra porovnávat reprezentaci těchto uživatelů přiřazených k aplikaci s reprezentací ve službě SAP Cloud Identity Services a aktualizovat uživatele SAP Cloud Identity Services tak, aby měli atributy z Microsoft Entra ID.

Přiřazení zbývajících uživatelů a monitorování počáteční synchronizace

Po dokončení testování se uživateli úspěšně zřídí služba SAP Cloud Identity Services a všem stávajícím uživatelům SAP Cloud Identity Services se přiřadí role aplikace, můžete k aplikaci SAP Cloud Identity Services přiřadit další autorizované uživatele pomocí jednoho z těchto pokynů:

- Každý jednotlivý uživatel můžete k aplikaci přiřadit v Centru pro správu Microsoft Entra.

- Jednotlivé uživatele můžete k aplikaci přiřadit pomocí rutiny

New-MgServicePrincipalAppRoleAssignedToPowerShellu, jak je znázorněno v předchozí části, nebo - Pokud má vaše organizace licenci pro zásady správného řízení Microsoft Entra ID, můžete také nasadit zásady správy nároků pro automatizaci přiřazení přístupu.

Jakmile jsou uživatelé přiřazeni k roli aplikace a jsou v rozsahu pro zřizování, pak je služba zřizování Microsoft Entra zřídí pro SAP Cloud Identity Services. Mějte na paměti, že provedení počáteční synchronizace trvá déle než následné synchronizace, ke kterým dochází přibližně každých 40 minut, pokud je spuštěná služba zřizování Microsoft Entra.

Pokud nevidíte zřizování uživatelů, projděte si postup v průvodci odstraňováním potíží a nezřizují se žádní uživatelé. Pak zkontrolujte protokol zřizování prostřednictvím Centra pro správu Microsoft Entra nebo rozhraní Graph API. Vyfiltrujte protokol na stav Selhání. Pokud dojde k selháním s kódem ErrorCode duPlicTargetEntries, znamená to nejednoznačnost pravidel porovnávání zřizování a budete muset aktualizovat uživatele Microsoft Entra nebo mapování, která se používají pro porovnávání, aby každý uživatel Microsoft Entra odpovídal jednomu uživateli aplikace. Potom vyfiltrujte protokol na akci Vytvořit a stav Vynecháno. Pokud byli uživatelé přeskočeni s kódem SkipReason NotEffectivelyEntitled, může to znamenat, že uživatelské účty v Microsoft Entra ID nebyly spárovány, protože stav uživatelského účtu byl zakázán.

Konfigurace jednotného přihlašování

Můžete se také rozhodnout povolit jednotné přihlašování založené na SAML pro služby SAP Cloud Identity Services podle pokynů uvedených v kurzu jednotného přihlašování ke službě SAP Cloud Identity Services. Jednotné přihlašování je možné nakonfigurovat nezávisle na automatickém zřizování uživatelů, i když se tyto dvě funkce vzájemně doplňují.

Monitorování zřizování

Pomocí části Podrobnosti synchronizace můžete sledovat průběh a sledovat odkazy na sestavu aktivit zřizování, která popisuje všechny akce prováděné službou zřizování Microsoft Entra ve službách SAP Cloud Identity Services. Projekt zřizování můžete také monitorovat prostřednictvím rozhraní Microsoft Graph API.

Další informace o tom, jak číst protokoly zřizování Microsoft Entra, najdete v tématu Vytváření sestav o automatickém zřizování uživatelských účtů.

Údržba přiřazení rolí aplikace

Když se uživatelé, kteří jsou přiřazeni k aplikaci, aktualizují v Microsoft Entra ID, tyto změny se automaticky zřídí pro SAP Cloud Identity Services.

Pokud máte zásady správného řízení MICROSOFT Entra ID, můžete automatizovat změny přiřazení rolí aplikace pro SAP Cloud Identity Services v Microsoft Entra ID, přidávat nebo odebírat přiřazení, když se lidé připojí k organizaci, nebo odejít nebo změnit role.

- Můžete provést jednorázovou nebo opakovanou kontrolu přístupu přiřazení rolí aplikace.

- Pro tuto aplikaci můžete vytvořit přístupový balíček pro správu nároků. Můžete mít zásady pro uživatele, kteří mají mít přiřazený přístup, a to buď v případě, že o to správce požádá, automaticky na základě pravidel nebo prostřednictvím pracovních postupů životního cyklu.

Další materiály

- Správa zřizování uživatelských účtů pro podnikové aplikace

- Co je přístup k aplikacím a jednotné přihlašování pomocí Microsoft Entra ID?

- Správa přístupu k aplikacím SAP

- Řízení přístupu pro aplikace ve vašem prostředí