Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

AKS poskytuje několik kanálů automatického aktualizace vyhrazené pro včasné aktualizace zabezpečení operačního systému na úrovni uzlů. Tento kanál se liší od upgradů verzí Kubernetes na úrovni clusteru a nahrazuje ho.

Interakce mezi automatickýmgradem operačního systému uzlu a automatickým upgradem clusteru

Aktualizace zabezpečení operačního systému na úrovni uzlů se vydávají rychleji než aktualizace oprav Kubernetes nebo podverze. Kanál automatickéhogradu operačního systému uzlu poskytuje flexibilitu a umožňuje přizpůsobenou strategii pro aktualizace zabezpečení operačního systému na úrovni uzlu. Pak můžete zvolit samostatný plán pro verzi Kubernetes na úrovni clusteru s automatickými aktualizacemi.

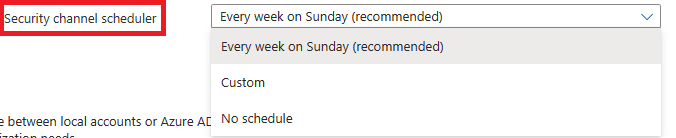

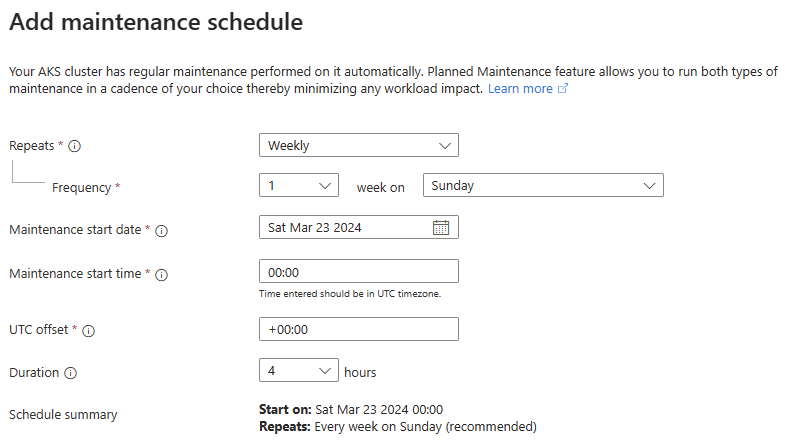

Nejlepší je používat automatické aktualizace na úrovni clusteru i kanál automatického nasazení operačního systému uzlu společně. Plánování je možné doladit použitím dvou samostatných sad oken údržby - aksManagedAutoUpgradeSchedule pro kanál automatické aktualizace clusteru a aksManagedNodeOSUpgradeSchedule pro kanál automatické aktualizace operačního systému uzlu.

Kanály pro upgrady imagí operačního systému uzlu

Vybraný kanál určuje načasování upgradů. Při provádění změn kanálů automatického upgradu operačního systému uzlu počkejte až 24 hodin, než se změny projeví.

Poznámka:

- Jakmile změníte z jednoho kanálu na jiný kanál, aktivuje se opětovné vytvoření, což vede k postupnému uzlu.

- Automatický upgrade image operačního systému uzlu neovlivní verzi Kubernetes clusteru. Počínaje rozhraním API verze 2023-06-01 je

NodeImagevýchozí pro všechny nově vytvořené clustery .

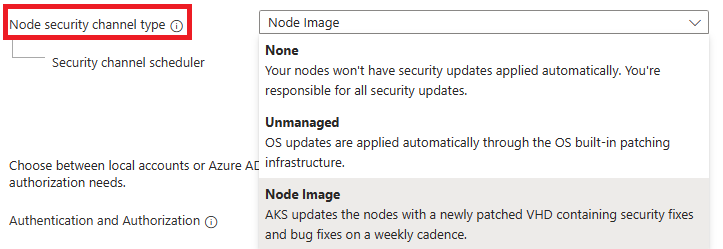

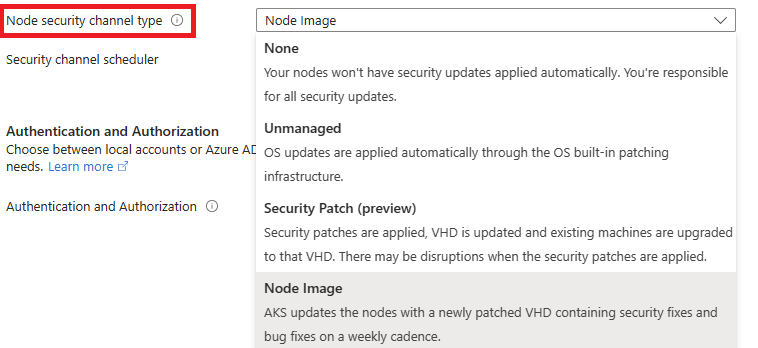

K dispozici jsou následující kanály upgradu. Můžete si vybrat jednu z těchto možností:

| Kanál | Popis | Chování specifické pro operační systém |

|---|---|---|

None |

Uzly nemají automaticky použité aktualizace zabezpečení. To znamená, že jste zodpovědní výhradně za aktualizace zabezpečení. | – |

Unmanaged |

Aktualizace operačního systému se použijí automaticky prostřednictvím integrované infrastruktury oprav operačního systému. Nově přidělené počítače jsou zpočátku nepatchované. Infrastruktura operačního systému je v určitém okamžiku opravuje. | Ubuntu a Azure Linux (fondy uzlů procesoru) používají opravy zabezpečení prostřednictvím bezobslužného upgradu/dnf-automatic zhruba jednou denně kolem 06:00 UTC. Windows automaticky nepoužívá opravy zabezpečení, takže tato možnost se chová stejně jako None. Proces restartování musíte spravovat pomocí nástroje, jako je kured. |

SecurityPatch |

Opravy zabezpečení operačního systému, které jsou otestované, plně spravované a použité s využitím postupů bezpečného nasazení. AKS pravidelně aktualizuje virtuální pevný disk uzlu (VHD) opravami z bitové kopie s popiskem "pouze zabezpečení". Pokud se na uzly použijí opravy zabezpečení, může dojít k přerušení. AKS ale omezuje přerušení pouze opětovným nastavením uzlů pouze v případě potřeby, například pro určité balíčky zabezpečení jádra. Po použití oprav se virtuální pevný disk aktualizuje a stávající počítače se upgradují na tento virtuální pevný disk, dodržují časové intervaly údržby a nastavení přepětí. Pokud se AKS rozhodne, že není potřeba přepracovávání uzlů, opraví uzly živě bez vyprázdnění podů a neprovádí žádnou aktualizaci virtuálního pevného disku. Tato možnost způsobuje dodatečné náklady na hostování virtuálních pevných disků ve skupině prostředků uzlu. Pokud používáte tento kanál, jsou bezobslužné upgrady Linuxu ve výchozím nastavení zakázané. | Azure Linux nepodporuje tento kanál na virtuálních počítačích s podporou GPU.

SecurityPatch funguje na verzích oprav Kubernetes, které jsou zastaralé, pokud je podverze Kubernetes stále podporovaná. |

NodeImage |

AKS aktualizuje uzly pomocí nově opraveného virtuálního pevného disku, který obsahuje opravy zabezpečení a opravy chyb v týdenním tempu. Aktualizace nového virtuálního pevného disku je rušivá, a to podle časových intervalů údržby a nastavení přepětí. Při výběru této možnosti se neúčtují žádné další náklady na virtuální pevný disk. Pokud používáte tento kanál, jsou bezobslužné upgrady Linuxu ve výchozím nastavení zakázané. Podporují se aktualizace obrazů uzlů, pokud je stále podporována podverze clusteru k8s. Image uzlů jsou testovány v AKS, plně spravovány a nasazovány s použitím bezpečných postupů. |

Co zvolit – Kanál SecurityPatch nebo NodeImage Channel?

Existují dva důležité aspekty, které byste měli zvážit při výběru mezi SecurityPatch kanály nebo NodeImage kanály.

| Vlastnictví | Kanál NodeImage | Kanál SecurityPatch | Doporučený kanál |

|---|---|---|---|

Speed of shipping |

Typická časová osa sestavení, testování, vydání a zavedení nového virtuálního pevného disku může trvat přibližně 2 týdny po postupech bezpečného nasazení. I když v případě CVE může dojít k zrychlenému zavedení v konkrétním případě. Přesné načasování, kdy nový VHD dosáhne regionu, je možné monitorovat pomocí sledování vydaných verzí. | Verze SecurityPatch jsou relativně rychlejší než NodeImagev případě bezpečných postupů nasazení. SecurityPatch má výhodu Live patchingu v linuxových prostředích, kde opravy vedou k selektivní přeinstalaci a není pokaždé přeinstalován při každém použití opravy. Obnovení obrazu je řízeno plány údržby. |

SecurityPatch |

Bugfixes |

Kromě oprav zabezpečení přináší opravy chyb. | Obsahuje pouze bezpečnostní opravy. | NodeImage |

Nastavit kanál automatického upgradu OS uzlu pro nový cluster

- Nastavte kanál automatického upgradu operačního systému uzlu v novém clusteru pomocí příkazu

az aks creates parametrem--node-os-upgrade-channel. Následující příklad nastaví kanál automatických aktualizací operačního systému uzlu naSecurityPatch.

export RANDOM_SUFFIX=$(openssl rand -hex 3)

export RESOURCE_GROUP="myResourceGroup$RANDOM_SUFFIX"

export AKS_CLUSTER="myAKSCluster$RANDOM_SUFFIX"

az aks create \

--resource-group $RESOURCE_GROUP \

--name $AKS_CLUSTER \

--node-os-upgrade-channel SecurityPatch \

--generate-ssh-keys

Nastavení kanálu automatickéhogradu operačního systému uzlu v existujícím clusteru

- Nastavte kanál automatického upgradu uzlu v existujícím clusteru pomocí příkazu

az aks updates parametrem--node-os-upgrade-channel. Následující příklad nastaví kanál automatických aktualizací operačního systému uzlu naSecurityPatch.

az aks update --resource-group $RESOURCE_GROUP --name $AKS_CLUSTER --node-os-upgrade-channel SecurityPatch

Výsledky:

{

"autoUpgradeProfile": {

"nodeOsUpgradeChannel": "SecurityPatch"

}

}

Aktualizace vlastnictví a plánu

Výchozí četnost znamená, že se nepoužívá žádné časové období plánované údržby.

| Kanál | Aktualizuje vlastnictví. | Výchozí četnost |

|---|---|---|

Unmanaged |

Aktualizace zabezpečení řízené operačním systémem AKS nemá nad těmito aktualizacemi žádnou kontrolu. | Přibližně 6:00 UTC pro Ubuntu a Azure Linux. Měsíčně pro Windows. |

SecurityPatch |

Otestované, plně spravované a použité AKS s využitím postupů bezpečného nasazení Další informace najdete v tématu Zvýšení zabezpečení a odolnosti kanonických úloh v Azure. | AKS určuje tempo, které je obvykle rychlejší než týdně. |

NodeImage |

Otestované, plně spravované a použité AKS s využitím postupů bezpečného nasazení Další informace o vydaných verzích v reálném čase potřebujete vyhledat image uzlů AKS v nástroji Release Tracker. | Týdně. |

Poznámka:

Aktualizace zabezpečení Systému Windows se vydávají každý měsíc, ale při použití Unmanaged kanálu se tyto aktualizace nebudou automaticky instalovat na uzly Windows. Pokud zvolíte Unmanaged kanál, musíte spravovat proces restartování pro uzly Windows.

Známá omezení kanálu uzlu

Když nastavíte kanál automatického upgradu clusteru na

node-image, automaticky se také nastaví kanál automatického upgradu operačního systému uzlu naNodeImage. Nemůžete změnit hodnotu kanálu automatického upgrade operačního systému uzlu, pokud je kanál automatického upgrade clusterunode-image. Pokud chcete nastavit hodnotu kanálu automatického upgradu operačního systému uzlu, zkontrolujte, jestli hodnota kanálu automatického upgradu clusteru nenínode-image.Kanál

SecurityPatchnení podporován ve fondech uzlů operačního systému Windows.

Poznámka:

Pro kanál použijte rozhraní příkazového řádku verze 2.61.0 nebo vyšší SecurityPatch .

Okna plánované údržby operačního systému Node

Plánovaná údržba automatické aktualizace operačního systému uzlu se spustí ve vašem zadaném časovém okně údržby.

Poznámka:

Pokud chcete zajistit správnou funkčnost, použijte časové období údržby čtyři hodiny nebo více.

Další informace o plánované údržbě najdete v tématu Plánování časových období údržby pro cluster Azure Kubernetes Service (AKS).

Nejčastější dotazy k automatickým upgradům operačního systému uzlů

Jak můžu zkontrolovat aktuální hodnotu nodeOsUpgradeChannel v clusteru?

az aks show Spusťte příkaz a zkontrolujte "autoUpgradeProfile", abyste zjistili, na jakou hodnotu je nastavenánodeOsUpgradeChannel:

az aks show --resource-group $RESOURCE_GROUP --name $AKS_CLUSTER --query "autoUpgradeProfile"

Výsledky:

{

"nodeOsUpgradeChannel": "SecurityPatch"

}

Jak můžu sledovat stav automatických aktualizací operačního systému uzlu?

Pokud chcete zobrazit stav automatických upgradů operačního systému uzlu, vyhledejte protokoly aktivit v clusteru. Můžete také vyhledat konkrétní události související s upgradem, jak je uvedeno v upgradu clusteru AKS. AKS také generuje události Event Gridu související s upgradem. Další informace najdete v AKS jako zdroj Event Gridu.

Můžu změnit hodnotu kanálu automatického upgrade operačního systému uzlu, pokud je kanál automatického upgrade clusteru nastavený na node-image?

Ne. Když nastavíte kanál automatického upgradu clusteru na node-image, automaticky se také nastaví kanál automatického upgradu operačního systému uzlu na NodeImage. Hodnotu kanálu automatického upgradu operačního systému uzlu nemůžete změnit, pokud je kanál automatického upgradu clusteru node-image. Pokud chcete mít možnost změnit hodnoty kanálu automatického upgradu operačního systému uzlu, ujistěte se, že kanál automatického upgradu clusteru není node-image.

Proč se SecurityPatch doporučuje přes Unmanaged kanál?

Unmanaged V kanálu nemá AKS žádnou kontrolu nad tím, jak a kdy se aktualizace zabezpečení doručí. Díky SecurityPatchtomu jsou aktualizace zabezpečení plně otestované a dodržují postupy bezpečného nasazení.

SecurityPatch také dodržuje časové intervaly údržby. Další podrobnosti najdete v tématu Zvýšení zabezpečení a odolnosti kanonických úloh v Azure.

Vede SecurityPatch vždy k přemísťování uzlů?

AKS omezuje přeimasování jenom v případě, že je to nezbytně nutné, například na určité balíčky jádra, které můžou vyžadovat opětovné nastavení, aby se plně použilo.

SecurityPatch je navržen tak, aby co nejvíce minimalizoval přerušení. Pokud AKS rozhodne, že není potřeba přepracovávání uzlů, opraví uzly živě bez vyprázdnění podů a v takových případech se neprovádí žádná aktualizace virtuálního pevného disku.

SecurityPatch Proč kanál vyžaduje přístup snapshot.ubuntu.com ke koncovému bodu?

SecurityPatch V kanálu musí uzly clusteru s Linuxem stahovat požadované opravy zabezpečení a aktualizace ze služby snímků Ubuntu popsané v ubuntu-snapshots-on-azure-zajištění předvídatelnosti a konzistence-in-cloud-deployments.

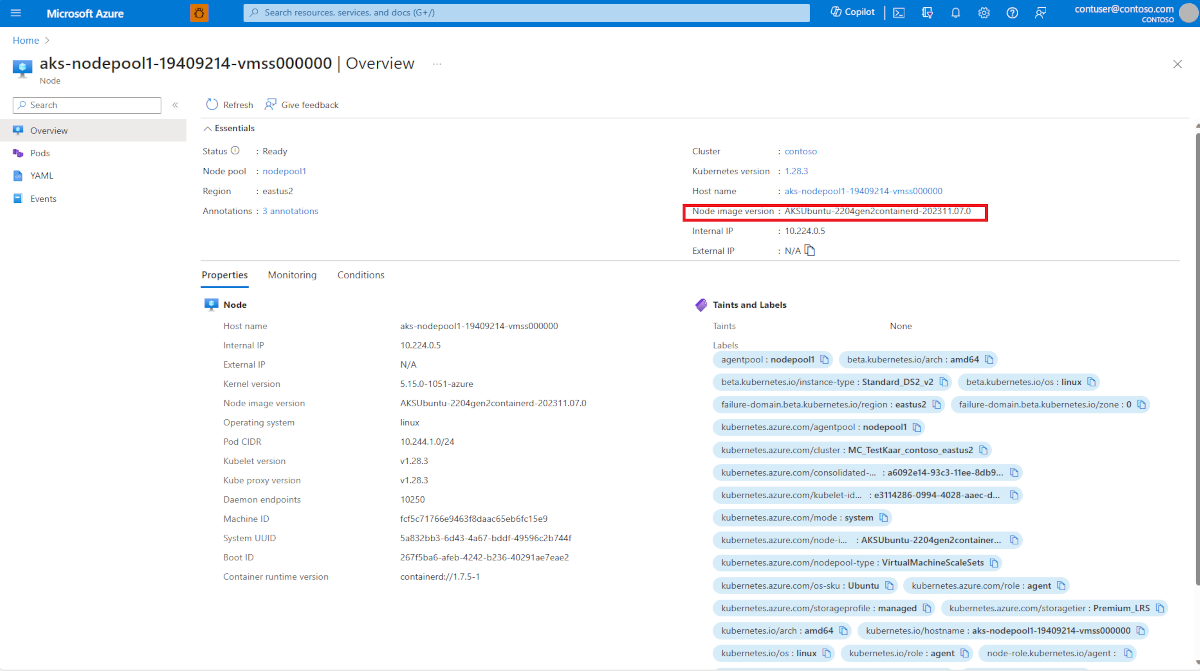

Návody vědět, jestli SecurityPatchNodeImage je na mém uzlu použit upgrade?

Spuštěním kubectl get nodes --show-labels příkazu zobrazte seznam uzlů v clusteru a jejich popisky.

U vrácených popisků by se měl zobrazit řádek podobný následujícímu výstupu:

kubernetes.azure.com/node-image-version=AKSUbuntu-2204gen2containerd-202410.27.0-2024.12.01

Tady je AKSUbuntu-2204gen2containerd-202410.27.0verze image základního uzlu . Pokud je to možné, verze opravy zabezpečení obvykle následuje. V předchozím příkladu je 2024.12.01to .

Stejné podrobnosti najdete také na webu Azure Portal v zobrazení popisku uzlu:

Další kroky

Podrobné informace o osvědčených postupech upgradu a dalších aspektech najdete v pokynech k opravám a upgradu AKS.

Azure Kubernetes Service