Koncepty zabezpečení v AKS povolené službou Azure Arc

Platí pro: AKS v Azure Stack HCI 22H2, AKS na Windows Serveru

Zabezpečení v AKS povolené službou Azure Arc zahrnuje zabezpečení infrastruktury a aplikací spuštěných v clusteru Kubernetes. Služba AKS povolená službou Arc podporuje možnosti hybridního nasazení pro Službu Azure Kubernetes Service (AKS). Tento článek popisuje míry posílení zabezpečení a integrované funkce zabezpečení používané k zabezpečení infrastruktury a aplikací v clusterech Kubernetes.

Zabezpečení infrastruktury

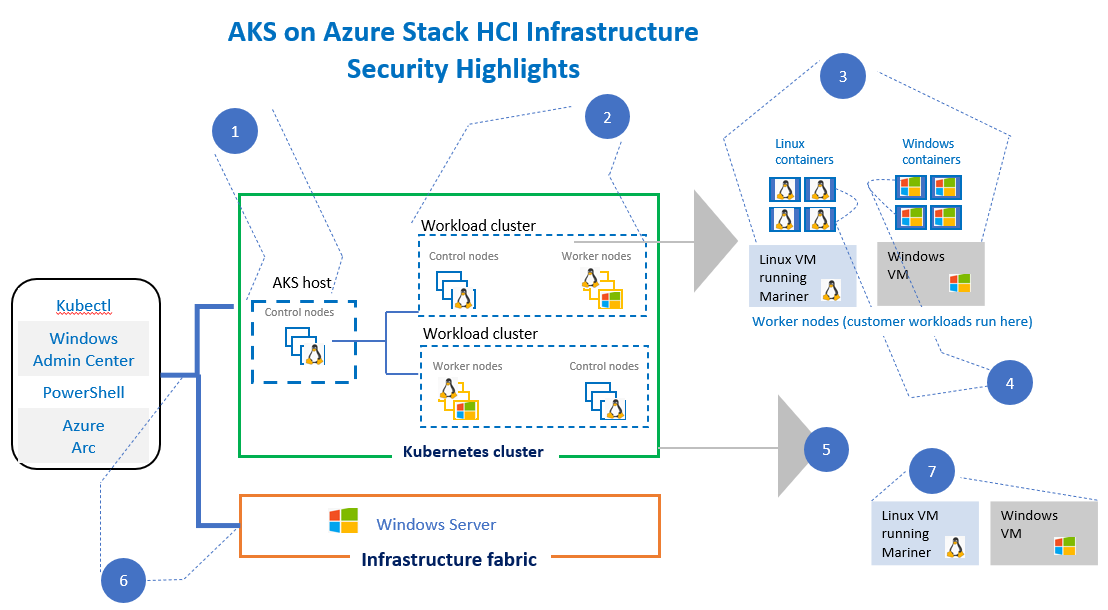

Služba AKS povolená službou Arc používá různá bezpečnostní opatření k zabezpečení své infrastruktury. Následující diagram zvýrazňuje tyto míry:

Následující tabulka popisuje aspekty posílení zabezpečení AKS ve službě Azure Stack HCI, které jsou znázorněny v předchozím diagramu. Koncepční informace o infrastruktuře pro nasazení AKS najdete v tématu Clustery a úlohy.

| Aspekt zabezpečení | Popis |

|---|---|

| 1 | Vzhledem k tomu, že hostitel AKS má přístup ke všem clusterům úloh (cílovým) clusterům, může být jediným bodem ohrožení zabezpečení. Přístup k hostiteli AKS se ale pečlivě kontroluje, protože účel clusteru pro správu je omezený na zřizování clusterů úloh a shromažďování agregovaných metrik clusteru. |

| 2 | Aby se snížily náklady na nasazení a složitost, clustery úloh sdílejí základní Windows Server. V závislosti na potřebách zabezpečení se ale správci můžou rozhodnout nasadit cluster úloh na vyhrazený Windows Server. Když clustery úloh sdílejí základní Windows Server, každý cluster se nasadí jako virtuální počítač, který zajišťuje silnou izolaci záruky mezi clustery úloh. |

| 3 | Úlohy zákazníků se nasazují jako kontejnery a sdílejí stejný virtuální počítač. Kontejnery jsou izolované od sebe navzájem, což je slabší forma izolace v porovnání se silnými zárukami izolace nabízenými virtuálními počítači. |

| 4 | Kontejnery vzájemně komunikují přes překryvnou síť. Správci můžou nakonfigurovat zásady Calico pro definování pravidel izolace sítě mezi kontejnery. Podpora zásad Calico v AKS Arc je určená jenom pro kontejnery Linuxu a podporuje se tak, jak je. |

| 5 | Komunikace mezi integrovanými komponentami Kubernetes AKS v Azure Stack HCI, včetně komunikace mezi serverem rozhraní API a hostitelem kontejneru, je šifrovaná prostřednictvím certifikátů. AKS nabízí předběžné zřizování, obnovení a odvolání certifikátů pro předdefinované certifikáty. |

| 6 | Komunikace se serverem rozhraní API z klientských počítačů s Windows je zabezpečená pomocí přihlašovacích údajů Microsoft Entra pro uživatele. |

| 7 | Pro každou verzi Poskytuje Microsoft virtuální pevné disky pro virtuální počítače AKS v Azure Stack HCI a v případě potřeby použije příslušné opravy zabezpečení. |

Zabezpečení aplikací

Následující tabulka popisuje různé možnosti zabezpečení aplikací, které jsou k dispozici v AKS povolené službou Arc:

Poznámka:

Máte možnost použít opensourcové možnosti posílení zabezpečení aplikací dostupné v opensourcovém ekosystému, který zvolíte.

| Možnost | Popis |

|---|---|

| Sestavení zabezpečení | Cílem zabezpečení buildů je zabránit zavedení ohrožení zabezpečení v kódu aplikace nebo v imagích kontejneru při generování imagí. Integrace s Azure GitOps Kubernetes, která je povolená službou Azure Arc, pomáhá s analýzou a pozorováním, což vývojářům umožňuje opravit problémy se zabezpečením. Další informace najdete v tématu Nasazení konfigurací pomocí GitOps v clusteru Kubernetes s podporou Azure Arc. |

| Zabezpečení registru kontejnerů | Cílem zabezpečení registru kontejneru je zajistit, aby se při nahrávání imagí kontejneru do registru nezaváděla ohrožení zabezpečení, zatímco image je uložená v registru a během stahování imagí z registru. AKS doporučuje používat Službu Azure Container Registry. Azure Container Registry obsahuje kontrolu ohrožení zabezpečení a další funkce zabezpečení. Další informace najdete v dokumentaci ke službě Azure Container Registry. |

| Identity Microsoft Entra pro úlohy Windows využívající gMSA pro kontejnery | Úlohy kontejnerů Windows můžou dědit identitu hostitele kontejneru a používat ji k ověřování. Díky novým vylepšením nemusí být hostitel kontejnerů připojený k doméně. Další informace najdete v tématu integrace gMSA pro úlohy Windows. |

Integrované funkce zabezpečení

Tato část popisuje integrované funkce zabezpečení, které jsou aktuálně dostupné v AKS povolené službou Azure Arc:

| Cíl zabezpečení | Funkce |

|---|---|

| Chraňte přístup k serveru rozhraní API. | Podpora jednotného přihlašování služby Active Directory pro klienty PowerShellu a Centra pro správu Windows. Tato funkce je aktuálně povolená jenom pro clustery úloh. |

| Zajistěte, aby veškerá komunikace mezi integrovanými komponentami Kubernetes řídicí roviny byla zabezpečená. To zahrnuje také zabezpečení komunikace mezi serverem rozhraní API a clusterem úloh. | Bezdotykové integrované řešení certifikátů pro zřizování, obnovování a odvolávání certifikátů Další informace naleznete v tématu Zabezpečená komunikace s certifikáty. |

| Pomocí modulu plug-in Key Management Server (KMS) obměňte šifrovací klíče úložiště tajných kódů Kubernetes (etcd). | Modul plug-in pro integraci a orchestraci obměny klíčů se zadaným poskytovatelem Služby správy klíčů Další informace najdete v tématu Šifrování tajných kódů atd. |

| Monitorování hrozeb v reálném čase pro kontejnery, které podporují úlohy pro kontejnery Windows i Linux. | Integrace s Azure Defenderem pro Kubernetes připojeným k Azure Arc, která se nabízí jako funkce ve verzi Public Preview, dokud se verze GA detekce hrozeb Kubernetes pro Kubernetes připojená k Azure Arc neaktivuje. Další informace najdete v tématu Obrana clusterů Kubernetes s podporou Azure Arc. |

| Identita Microsoft Entra pro úlohy Windows | Ke konfiguraci identity Microsoft Entra použijte integraci gMSA pro úlohy Windows. |

| Podpora zásad Calico pro zabezpečení provozu mezi pody | Kontejnery vzájemně komunikují přes překryvnou síť. Správci můžou nakonfigurovat zásady Calico pro definování pravidel izolace sítě mezi kontejnery. Podpora zásad Calico v AKS Arc je určená jenom pro kontejnery Linuxu a podporuje se tak, jak je. |

Další kroky

V tomto tématu jste se dozvěděli o konceptech zabezpečení AKS, které podporuje Azure Arc, a o zabezpečení aplikací v clusterech Kubernetes.