Klíčové globální příchozí přenosy dat HTTP

Důležité aplikace potřebují udržovat vysokou úroveň provozuschopnosti, a to i v případě, že síťové komponenty nejsou dostupné nebo mají snížený výkon. Při návrhu příchozího přenosu dat, směrování a zabezpečení webového provozu můžete zvážit kombinování několika služeb Azure, abyste dosáhli vyšší úrovně dostupnosti a vyhnuli se jedinému bodu způsobujícímu selhání.

Pokud se rozhodnete tento přístup použít, budete muset implementovat samostatnou síťovou cestu k aplikačním serverům a každou cestu je potřeba nakonfigurovat a otestovat samostatně. Musíte pečlivě zvážit úplné důsledky tohoto přístupu.

Tento článek popisuje přístup k podpoře globálního příchozího přenosu dat HTTP prostřednictvím služby Azure Front Door a Azure Application Gateway. Tento přístup může vyhovovat vašim potřebám, pokud vaše řešení vyžaduje:

- Azure Front Door pro globální směrování provozu. To může znamenat, že máte více instancí aplikace v samostatných oblastech Azure nebo že obsluhujete všechny globální uživatele z jedné oblasti.

- Firewall webových aplikací (WAF) k ochraně vaší aplikace bez ohledu na to, jakou cestu provoz sleduje k vašim serverům původu.

Ukládání do mezipaměti na okraji sítě není důležitou součástí doručování vaší aplikace. Pokud je ukládání do mezipaměti důležité, podívejte se na téma Klíčové poskytování globálního obsahu , kde najdete alternativní přístup.

Poznámka

Tento případ použití je součástí celkové strategie návrhu, která zahrnuje alternativní přístup v případě, že služba Azure Front Door není k dispozici. Informace o kontextu a důležitých aspektech najdete v tématu Klíčové globální webové aplikace.

Přístup

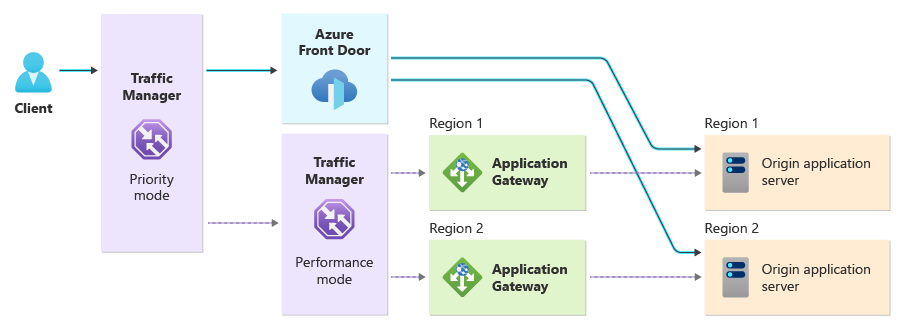

Toto řešení vyrovnávání zatížení na základě DNS používá k monitorování služby Azure Front Door několik profilů služby Azure Traffic Manager. V nepravděpodobném případě problému s dostupností Traffic Manager přesměruje provoz přes Application Gateway.

Řešení zahrnuje následující komponenty:

Traffic Manager, který používá režim směrování podle priority , má dva koncové body. Traffic Manager ve výchozím nastavení odesílá požadavky prostřednictvím služby Azure Front Door. Pokud je služba Azure Front Door nedostupná, druhý profil Traffic Manageru určuje, kam se má žádost směrovat. Druhý profil je popsaný níže.

Azure Front Door zpracovává a směruje většinu provozu vaší aplikace. Azure Front Door směruje provoz na příslušný aplikační server původu a poskytuje primární cestu k vaší aplikaci. WAF služby Azure Front Door chrání vaši aplikaci před běžnými bezpečnostními hrozbami. Pokud je služba Azure Front Door nedostupná, provoz se automaticky přesměruje přes sekundární cestu.

Traffic Manager využívající režim směrování výkonu má koncový bod pro každou instanci Application Gateway. Tento Traffic Manager odesílá požadavky do instance Application Gateway s nejlepším výkonem z umístění klienta.

Application Gateway se nasadí do každé oblasti a odesílá provoz na servery původu v této oblasti. WAF Application Gateway chrání veškerý provoz, který prochází sekundární cestou.

Vaše zdrojové aplikační servery musí být kdykoli připravené přijímat provoz ze služby Azure Front Door i Azure Application Gateway.

Požadavky

Následující části popisují některé důležité aspekty tohoto typu architektury. Měli byste si také projít klíčové globální webové aplikace , kde najdete další důležité aspekty a kompromisy při použití služby Azure Front Door v klíčovém řešení.

Konfigurace Traffic Manageru

Tento přístup používá vnořené profily Traffic Manageru k dosažení směrování na základě priority i výkonu společně pro alternativní cestu provozu vaší aplikace. V jednoduchém scénáři se zdrojem v jedné oblasti možná budete potřebovat jenom jeden profil Traffic Manageru nakonfigurovaný tak, aby používal směrování na základě priority.

Regionální distribuce

Azure Front Door je globální služba, zatímco Application Gateway je regionální služba.

Body přítomnosti služby Azure Front Door se nasazují globálně a připojení TCP a TLS se ukončují v místě, který je klientovi nejblíže. Toto chování zlepšuje výkon vaší aplikace. Naproti tomu když se klienti připojují k Application Gateway, jejich připojení TCP a TLS se ukončí v Application Gateway, která žádost přijme, bez ohledu na to, odkud provoz pochází.

Připojení z klientů

Jako globální víceklientová služba poskytuje Azure Front Door inherentní ochranu před různými hrozbami. Azure Front Door přijímá pouze platný provoz HTTP a HTTPS a nepřijímá provoz v jiných protokolech. Veřejné IP adresy, které služba Azure Front Door používá pro svá příchozí připojení, spravuje Microsoft. Díky těmto vlastnostem může Služba Azure Front Door pomoct chránit váš původ před různými typy útoků a vaše zdroje se dají nakonfigurovat tak, aby používaly Private Link připojení.

Naproti tomu Application Gateway je internetová služba s vyhrazenou veřejnou IP adresou. Síť a servery původu musíte chránit před různými typy útoků. Další informace najdete v tématu Zabezpečení původu.

Private Link připojení k serverům původu

Azure Front Door Premium poskytuje Private Link připojení k vašim zdrojům, což snižuje prostor vašeho řešení přístupný z veřejného internetu.

Pokud pro připojení ke svým zdrojům používáte Private Link, zvažte nasazení privátního koncového bodu do virtuální sítě a konfiguraci Application Gateway tak, aby jako back-end pro vaši aplikaci používal privátní koncový bod.

Škálování

Při nasazování Application Gateway nasazujete vyhrazené výpočetní prostředky pro vaše řešení. Pokud do vašeho Application Gateway neočekávaně dorazí velké objemy provozu, může dojít k problémům s výkonem nebo spolehlivostí.

Pokud chcete toto riziko zmírnit, zvažte, jak škálujete instanci Application Gateway. Buď použijte automatické škálování, nebo se ujistěte, že jste ho ručně škálovali tak, aby zvládl objem provozu, ke kterému může dojít po převzetí služeb při selhání.

Ukládání do mezipaměti

Pokud používáte funkce ukládání do mezipaměti služby Azure Front Door, je důležité si uvědomit, že jakmile provoz přepne na alternativní cestu a použije Application Gateway, obsah se už nebude obsluhovat z mezipamětí služby Azure Front Door.

Pokud jste závislí na ukládání do mezipaměti pro vaše řešení, podívejte se na téma Klíčové globální doručování obsahu , kde najdete alternativní přístup, který jako záložní řešení azure Front Door používá partnerské CDN.

Pokud používáte ukládání do mezipaměti, ale nejedná se o nezbytnou součást strategie doručování aplikací, zvažte, jestli můžete vertikálně navýšit kapacitu nebo vertikálně navýšit kapacitu výchozích prostředků, abyste se vyrovnali se zvýšeným zatížením způsobeným vyšším počtem neúspěšných mezipamětí během převzetí služeb při selhání.

Kompromisy

Tento typ architektury je nejužitečnější, pokud chcete, aby vaše alternativní cesta provozu používala funkce, jako jsou pravidla zpracování požadavků, WAF a přesměrování zpracování TLS. Azure Front Door i Application Gateway poskytují podobné funkce.

Existují však kompromisy:

Provozní složitost. Pokud používáte některou z těchto funkcí, musíte je nakonfigurovat ve službě Azure Front Door i ve službě Application Gateway. Pokud například změníte konfiguraci WAF služby Azure Front Door, musíte stejnou změnu konfigurace použít i pro Application Gateway WAF. Když potřebujete překonfigurovat a otestovat dva samostatné systémy, vaše provozní složitost se výrazně zhorší.

Parita funkcí. I když existují podobnosti mezi funkcemi, které azure Front Door a Application Gateway nabízejí, mnoho funkcí nemá přesnou paritu. Mějte na paměti tyto rozdíly, protože by mohly ovlivnit způsob doručení aplikace na základě cesty provozu, kterou sleduje.

Application Gateway neposkytuje ukládání do mezipaměti. Další informace o tomto rozdílu najdete v tématu Ukládání do mezipaměti.

Azure Front Door a Application Gateway jsou odlišné produkty a mají různé případy použití. Tyto dva produkty se liší zejména v tom, jak se nasazují do oblastí Azure. Ujistěte se, že rozumíte podrobnostem o jednotlivých produktech a o tom, jak je používáte.

Náklady. Obvykle potřebujete nasadit instanci Application Gateway do každé oblasti, kde máte původ. Vzhledem k tomu, že se každá Application Gateway instance fakturuje zvlášť, můžou být náklady vysoké, pokud máte zdroje nasazené do několika oblastí.

Pokud jsou důležitým faktorem pro vaše řešení náklady, podívejte se na téma Klíčové globální doručování obsahu , kde najdete alternativní přístup, který jako záložní řešení ke službě Azure Front Door používá síť pro doručování obsahu partnera (CDN). Některé sítě CDN účtují provoz na základě spotřeby, takže tento přístup může být cenově výhodnější. Můžete ale přijít o některé další výhody použití Application Gateway pro vaše řešení.

Alternativně můžete zvážit nasazení alternativní architektury, ve které může Traffic Manager směrovat provoz přímo do aplikačních služeb PaaS (platforma jako služba), čímž se vyhnete nutnosti Application Gateway a snížíte náklady. Tento přístup můžete zvážit, pokud pro své řešení používáte službu, jako je Azure App Service nebo Azure Container Apps. Pokud ale budete postupovat podle tohoto přístupu, je potřeba zvážit několik důležitých kompromisů:

- WAF: Azure Front Door i Application Gateway poskytují funkce WAF. Pokud zveřejníte aplikační služby přímo na internetu, možná nebudete moct aplikaci chránit pomocí WAF.

- Přesměrování zpracování TLS: Azure Front Door i Application Gateway ukončuje připojení TLS. Vaše aplikační služby musí být nakonfigurované tak, aby ukončovaly připojení TLS.

- Směrování: Azure Front Door i Application Gateway provádí směrování napříč několika zdroji nebo back-endy, včetně směrování založeného na cestě, a podporují složitá pravidla směrování. Pokud jsou vaše aplikační služby vystavené přímo na internetu, nemůžete provádět směrování provozu.

Upozornění

Pokud zvažujete zveřejnění aplikace přímo na internetu, vytvořte důkladný model hrozeb a ujistěte se, že architektura splňuje vaše požadavky na zabezpečení, výkon a odolnost.

Pokud k hostování řešení používáte virtuální počítače, neměli byste je zveřejnit na internetu.

Další kroky

Projděte si scénář globálního doručování obsahu a zjistěte, jestli se vztahuje na vaše řešení.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro