Sítě a možnosti připojení pro klíčové úlohy

Regionální distribuce prostředků v klíčové referenční architektuře vyžaduje robustní síťovou infrastrukturu.

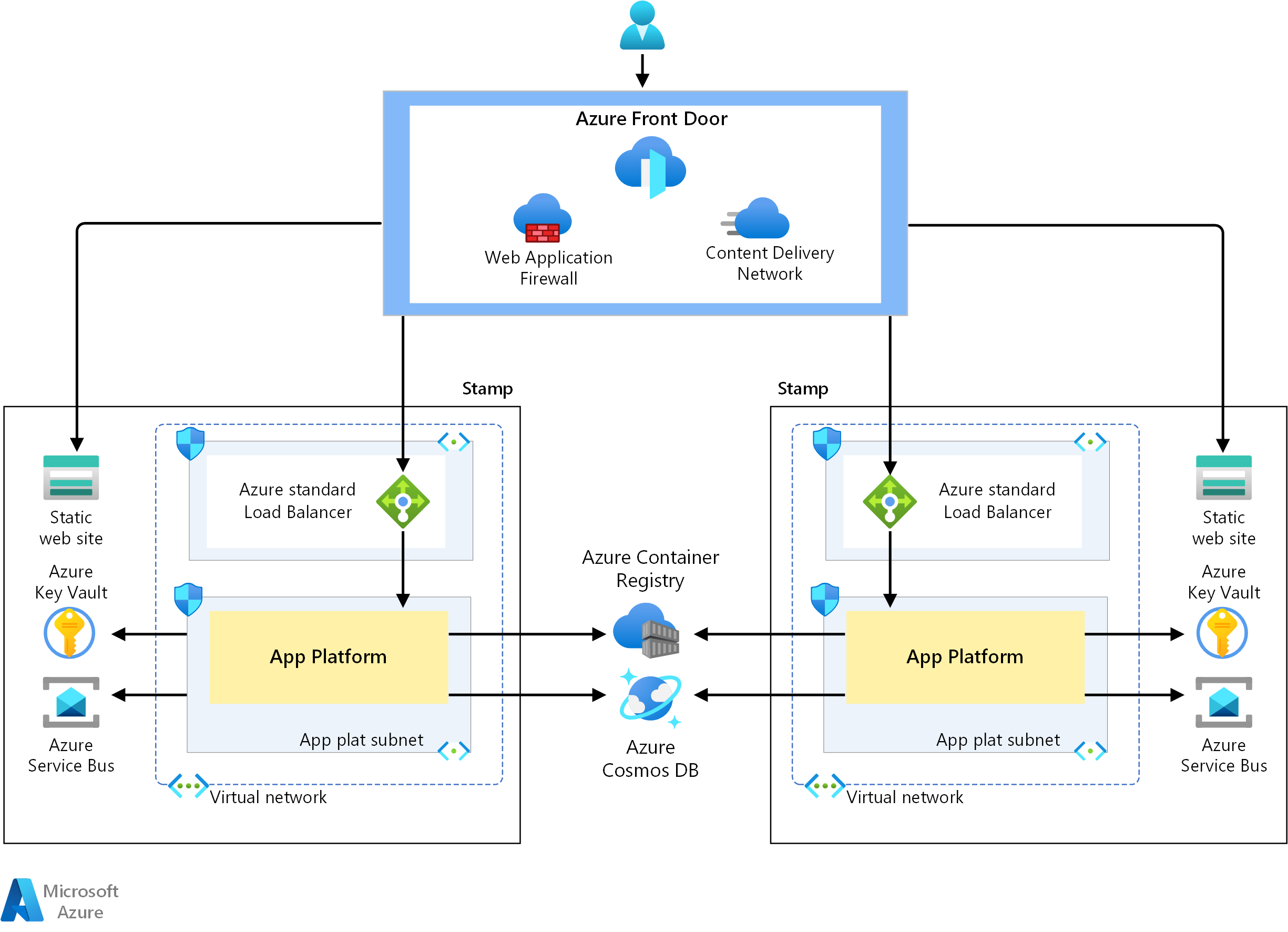

Doporučuje se globálně distribuovaný návrh tam, kde se služby Azure spojí a poskytují vysoce dostupnou aplikaci. Globální nástroj pro vyrovnávání zatížení v kombinaci s regionálními kolky poskytuje záruku prostřednictvím spolehlivého připojení.

Místní razítka jsou nasaditelnou jednotkou v architektuře. Schopnost rychle nasadit nové razítko poskytuje škálovatelnost a podporuje vysokou dostupnost. Razítka se řídí návrhem izolované virtuální sítě. Provoz křížového razítka se nedoporučuje. Partnerské vztahy virtuálních sítí nebo připojení VPN k jiným kolkům se nevyžadují.

Architektura je záměrná při definování regionálních razítek jako krátkodobých. Globální stav infrastruktury je uložený v globálních prostředcích.

Globální nástroj pro vyrovnávání zatížení se vyžaduje ke směrování provozu na razítka, která jsou v pořádku, a poskytování služeb zabezpečení. Musí mít určité možnosti.

Vyžaduje se sondování stavu, aby nástroj pro vyrovnávání zatížení mohl před směrováním provozu zkontrolovat stav původu.

Vážená distribuce provozu.

Volitelně by měl být schopný provádět ukládání do mezipaměti na hraničních zařízeních. Zajistěte také určitou záruku zabezpečení pro příchozí přenos dat prostřednictvím firewallu webových aplikací (WAF).

Stáhněte si soubor aplikace Visio s touto architekturou.

Příchozí přenos dat

Aplikace definovaná v architektuře je přístupná k internetu a má několik požadavků:

Řešení směrování, které je globální a může distribuovat provoz mezi nezávislá místní razítka.

Nízká latence při kontrole stavu a možnost zastavit odesílání provozu na razítka, která nejsou v pořádku.

Prevence škodlivých útoků na hraničních zařízeních

Zajistěte možnosti ukládání do mezipaměti na hraničních zařízeních.

Vstupním bodem pro veškerý provoz v návrhu je azure Front Door. Front Door je globální nástroj pro vyrovnávání zatížení, který směruje provoz HTTP(S) do registrovaných back-endů/originů. Front Door používá sondy stavu, které vydávají požadavky na identifikátor URI v každém back-endu nebo zdroji. V referenční implementaci je volaným identifikátorem URI služba Health Service. Služba Health Service inzeruje stav razítka. Služba Front Door pomocí odpovědi určí stav jednotlivých kolků a směruje provoz na razítka, která jsou v pořádku a jsou schopná obsluhovat žádosti aplikací.

Integrace služby Azure Front Door se službou Azure Monitor poskytuje téměř v reálném čase monitorování provozu, zabezpečení, úspěšnosti a selhání a upozorňování.

Azure Web Application Firewall, která je integrovaná se službou Azure Front Door, slouží k prevenci útoků na hraničních zařízeních před vstupem do sítě.

Izolovaná virtuální síť – ROZHRANÍ API

Rozhraní API v architektuře používá jako hranici izolace provozu virtuální sítě Azure. Komponenty v jedné virtuální síti nemůžou přímo komunikovat se součástmi v jiné virtuální síti.

Požadavky na aplikační platformu se distribuují s externí Azure Load Balancer standardní skladové položky. Probíhá kontrola, která zajistí, že provoz směřující do nástroje pro vyrovnávání zatížení byl směrován přes Azure Front Door. Tato kontrola zajistí, že Azure WAF zkontroloval veškerý provoz.

Agenti sestavení, kteří používají operace a nasazení architektury, musí být schopni spojit se s izolovanou sítí. Izolovanou síť je možné otevřít, aby mohli agenti komunikovat. Případně je možné nasadit agenty v místním prostředí ve virtuální síti.

Vyžaduje se monitorování propustnosti sítě, výkonu jednotlivých komponent a stavu aplikace.

Závislost komunikace aplikační platformy

Aplikační platforma používaná s jednotlivými kolky v infrastruktuře má následující komunikační požadavky:

Aplikační platforma musí být schopná bezpečně komunikovat se službami Microsoft PaaS.

Aplikační platforma musí být v případě potřeby schopná bezpečně komunikovat s dalšími službami.

Definovaná architektura používá Azure Key Vault k ukládání tajných kódů, jako jsou připojovací řetězce a klíče rozhraní API, k zabezpečené komunikaci se službami Azure PaaS přes internet. Zveřejnění aplikační platformy přes internet pro tuto komunikaci může představovat možná rizika. Tajné kódy mohou být ohroženy a doporučuje se zvýšit zabezpečení a monitorování veřejných koncových bodů.

Důležité informace o rozšířených sítích

Tato část popisuje výhody a nevýhody alternativních přístupů k návrhu sítě. V následujících částech se zaměříme na aspekty alternativních sítí a použití privátních koncových bodů Azure.

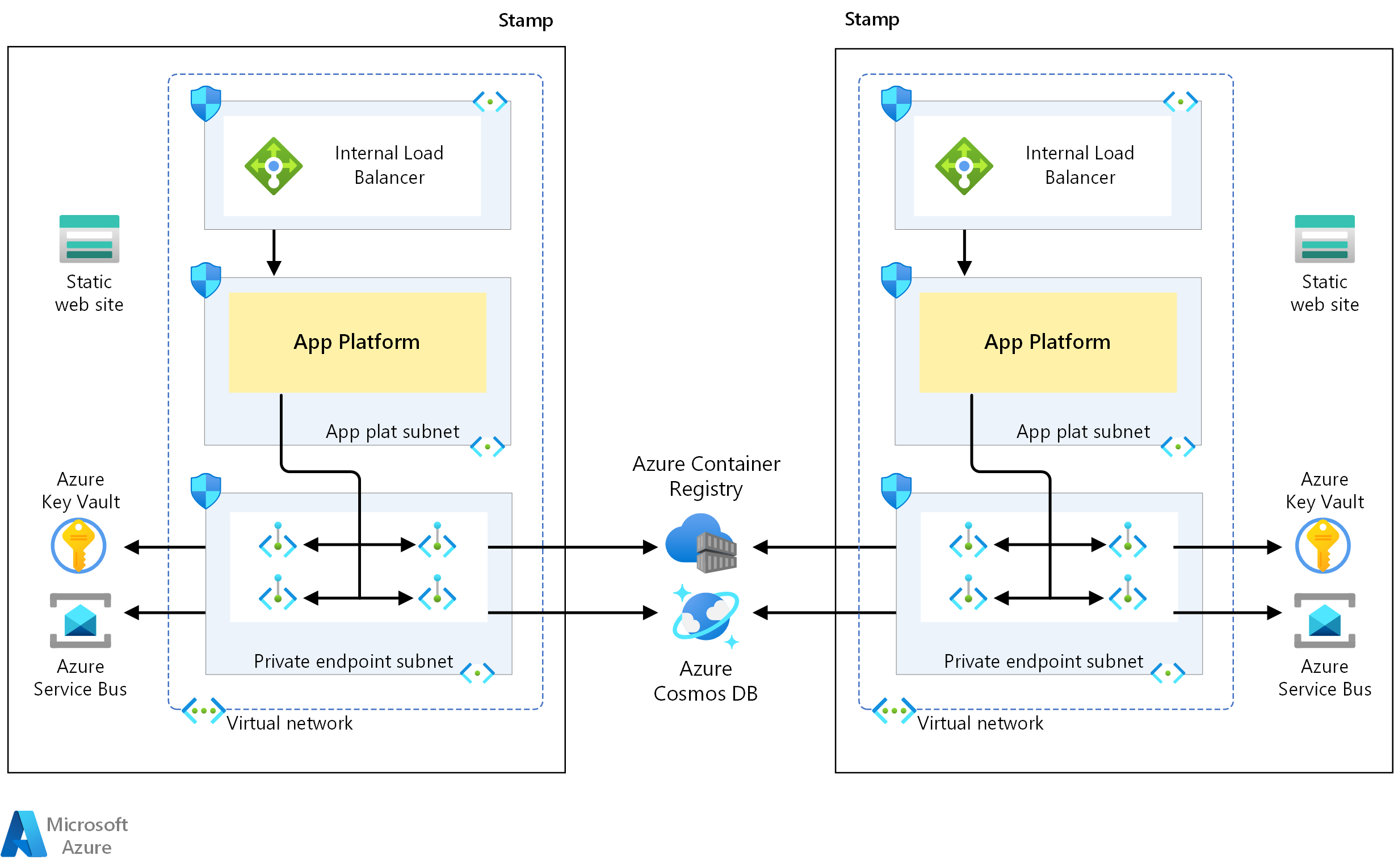

Podsítě a skupina zabezpečení sítě

Podsítě v rámci virtuálních sítí je možné použít k segmentování provozu v rámci návrhu. Izolace podsítě odděluje prostředky pro různé funkce.

Skupiny zabezpečení sítě je možné použít k řízení provozu, který je povolený v každé podsíti a z každé podsítě. Pravidla použitá v rámci skupin zabezpečení sítě je možné použít k blokování nežádoucího provozu do podsítě na základě IP adresy, portu a protokolu.

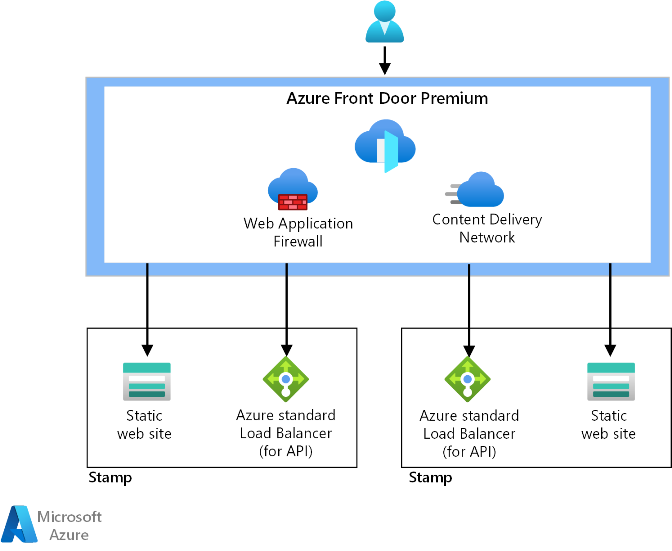

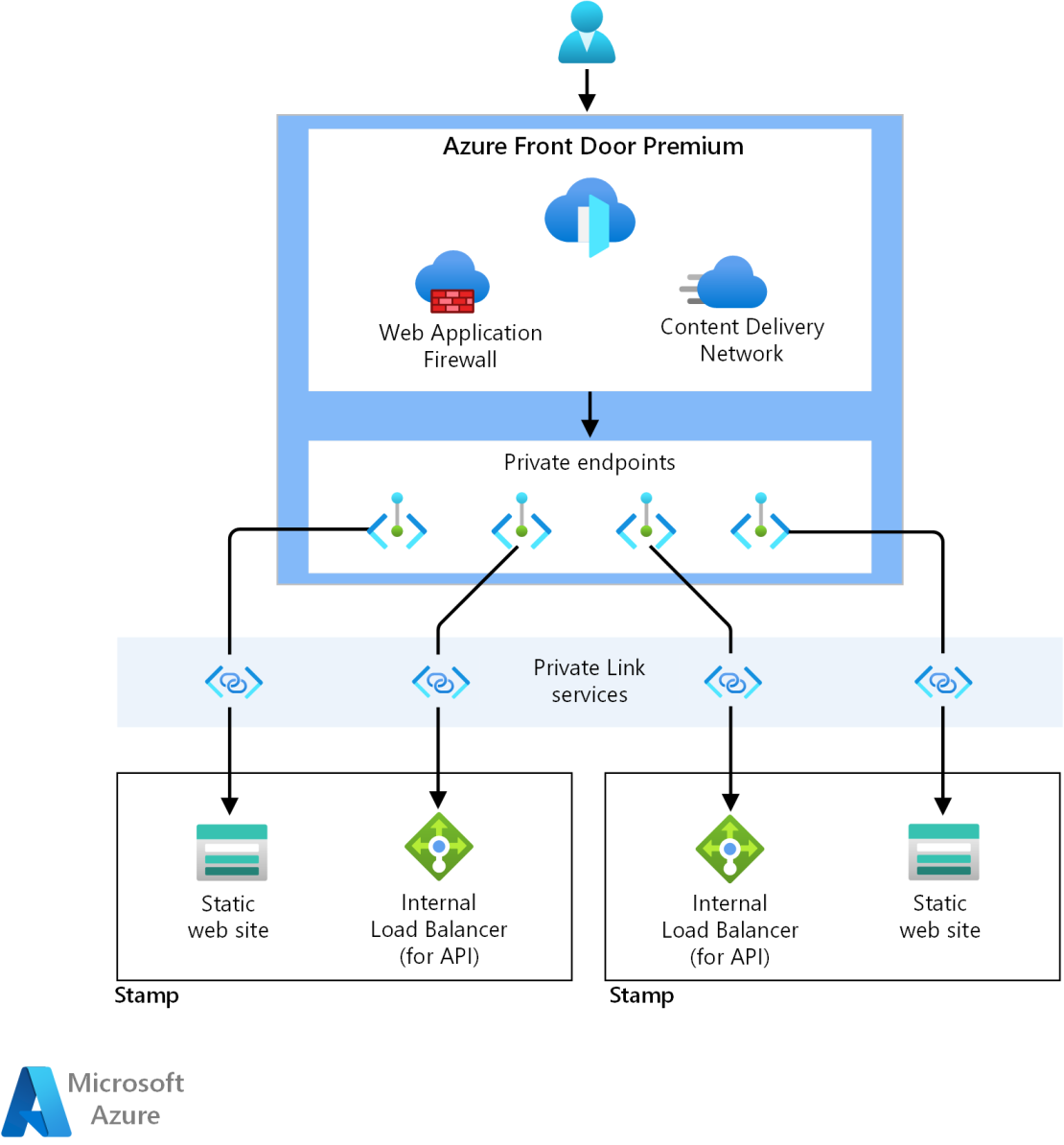

Privátní koncové body – Příchozí přenos dat

SKU Premium služby Front Door podporuje použití privátních koncových bodů Azure. Privátní koncové body zveřejňují službu Azure na privátní IP adresu ve virtuální síti. Připojení jsou mezi službami zabezpečená a soukromá, aniž by bylo nutné směrovat provoz do veřejných koncových bodů.

Azure Front Door Premium a Privátní koncové body Azure umožňují plně privátní výpočetní clustery v jednotlivých kolcích. Provoz je pro všechny služby Azure PaaS zcela uzamčený.

Použití privátních koncových bodů zvyšuje zabezpečení návrhu. Přináší ale další bod selhání. Veřejné koncové body vystavené v razítek aplikace už nejsou potřeba a už nejsou přístupné a vystavené možnému útoku DDoS.

Zvýšené zabezpečení musí být zváženo oproti vyššímu úsilí o spolehlivost, náklady a složitost.

K nasazení razítka se musí použít agenti sestavení v místním prostředí. Správa těchto agentů zahrnuje režijní náklady na údržbu.

Privátní koncové body – Aplikační platforma

Privátní koncové body jsou podporované pro všechny služby Azure PaaS používané v tomto návrhu. S privátními koncovými body nakonfigurovanými pro aplikační platformu by veškerá komunikace procházela přes virtuální síť razítka.

Veřejné koncové body jednotlivých služeb Azure PaaS je možné nakonfigurovat tak, aby zakládaly veřejný přístup. To by izolovalo prostředky od veřejných útoků, které by mohly způsobit výpadky a omezování, které mají vliv na spolehlivost a dostupnost.

Agenti sestavení v místním prostředí se musí použít pro nasazení razítka stejně jako výše. Správa těchto agentů zahrnuje režijní náklady na údržbu.

Další kroky

Nasazením referenční implementace získáte úplný přehled o prostředcích a jejich konfiguraci, které se v této architektuře používají.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro